Propósito de una Pista de Auditoría de Base de Datos

A medida que el número de filtraciones de datos sigue aumentando, los organismos gubernamentales, las empresas comerciales, las instituciones médicas y financieras, y las organizaciones educativas intentan proteger sus datos sensibles de ser robados por personas malintencionadas. La mayoría de las industrias necesitan apoyar el cumplimiento, la seguridad y las operaciones. Las leyes y regulaciones que controlan el uso de registros electrónicos como SOX, HIPAA, PCI DSS, GDPR hacen de las pistas de auditoría un elemento importante de protección contra brechas de seguridad, apoyando el cumplimiento con las regulaciones y superando diversos tipos de auditorías. En otras palabras, cualquier empresa, agencia gubernamental u organización educativa que maneje datos sensibles se beneficiará de mantener registros de auditoría precisos.

Objetivo de la Pista de Auditoría de Base de Datos

La idea general de la auditoría de bases de datos es saber quién y cuándo accedió a sus datos, y qué modificaciones se hicieron.

Normalmente, la auditoría se usa para:

- Habilitar la responsabilidad por las acciones realizadas en un esquema, tabla o fila particular, o que afecten contenido específico.

- Prevenir que los usuarios de la base de datos realicen acciones inapropiadas basadas en esa responsabilidad. Implementar pistas de auditoría ayuda a que el comportamiento del usuario sea más adecuado porque el usuario sabe que sus registros se pueden rastrear hasta su identidad. Por lo tanto, ayuda a prevenir fugas de datos impulsadas por internos.

- Investigar actividad sospechosa y revelar brechas de datos. Las pistas de auditoría ayudan a los investigadores a encontrar al culpable y prevenir que tales cosas ocurran en el futuro.

- Detección de intrusiones. Las pistas de auditoría ayudan a identificar una brecha de datos en curso. A veces los atacantes trabajan durante mucho tiempo tratando de violar el sistema de seguridad, o un interno copia los datos sensibles por partes. Todas estas actividades dejan un rastro.

- Detectar problemas con una autorización o implementación de control de acceso y proporcionar ayuda en la reevaluación de autorizaciones de usuarios. Las pistas de auditoría le permiten identificar abuso de derechos de acceso tanto por usuarios regulares como por usuarios privilegiados, por lo que ayuda a evaluar los derechos adecuados para estos usuarios.

- Monitorear y recopilar información sobre actividades específicas de la base de datos. A veces las pistas de auditoría pueden ser útiles para recopilar información estadística.

Las preguntas clave que aborda la auditoría de bases de datos incluyen:

- ¿Quién accedió y modificó datos sensibles en su sistema?

- ¿Cuándo se realizaron cambios específicos en los datos?

- ¿Cómo obtuvo un usuario particular acceso a estos datos?

- ¿Fueron estos cambios autorizados?

- ¿Abusaron los usuarios privilegiados de sus extensos derechos de acceso?

Teóricamente, todas estas demandas pueden cumplirse utilizando mecanismos nativos de auditoría de bases de datos o un software dedicado. Pero el punto es que no todos los registros de auditoría son igualmente valiosos para los auditores. Ahora vamos a profundizar en este tema.

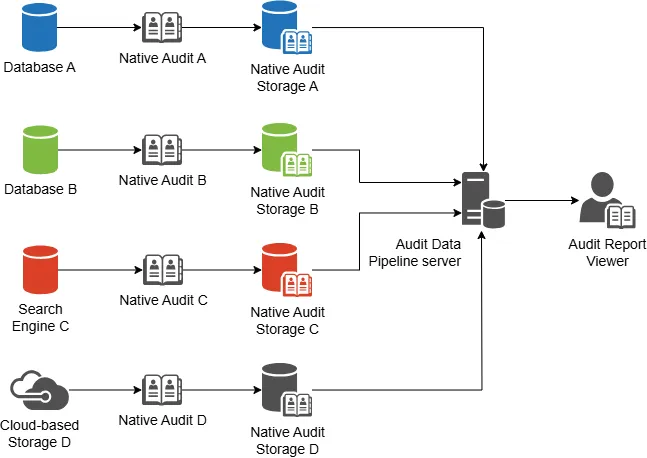

Uso de Mecanismos de Auditoría Integrados en la Base de Datos

Las capacidades nativas de auditoría varían entre diferentes bases de datos. Para soportar múltiples fuentes de datos, los administradores de auditoría necesitan implementar varios tipos de métodos de ingestión, transformación y almacenamiento de datos. Este enfoque puede potencialmente duplicar los datos de auditoría existentes.

El problema es que cuando usa herramientas de auditoría nativas puede ser demasiado complicado encontrar cierta información sobre eventos que necesita para una auditoría. Además, los registros de herramientas nativas no están diseñados para propósitos de auditoría. Se recopilan para los administradores de bases de datos, para que ellos puedan conocer errores en la base de datos y problemas de rendimiento.

Desafíos de la Auditoría Nativa

Cuando usa solo herramientas nativas para la auditoría, se enfrentará a algunas dificultades durante el trabajo:

- Las capacidades nativas de auditoría que almacenan datos de auditoría en la misma base de datos pueden llevar a grandes archivos de registros de auditoría que consumen una porción significativa del almacenamiento de la base de datos.

- Las herramientas nativas a menudo recopilan información en formatos que no son fácilmente legibles para los auditores y equipos de seguridad, dificultando su capacidad para analizar los registros efectivamente. Las soluciones de terceros frecuentemente proporcionan capacidades de reporte personalizables para abordar este problema.

- Tanto las soluciones nativas como las de terceros pueden crear una sobrecarga en el servidor de la base de datos, afectando potencialmente su rendimiento. Sin embargo, algunas herramientas de terceros, como DataSunrise, ofrecen subsistemas de auditoría configurables que pueden operar en diferentes modos, permitiendo a los usuarios minimizar o incluso eliminar el impacto en el rendimiento.

Si necesita satisfacer las necesidades de los auditores y simplificar el trabajo de su equipo de seguridad, simplemente use un software dedicado independiente. Debería ser suficiente para responder las preguntas más críticas que surgen al realizar una auditoría de datos.

Requisitos para una Aplicación de Pista de Auditoría Dedicada

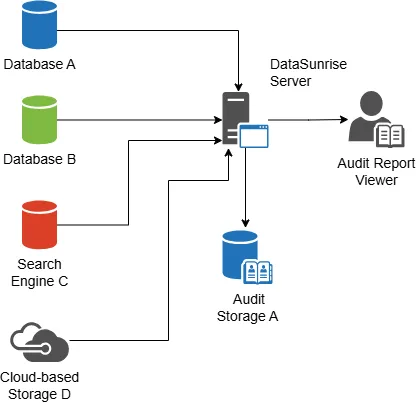

Las soluciones de auditoría dedicadas típicamente ofrecen un enfoque centralizado y uniforme para auditar todas las fuentes de datos soportadas.

Para hacerlo simple, aquí hay solo tres demandas principales para un software de auditoría avanzado:

- Debe monitorear a los usuarios privilegiados que tienen acceso a datos sensibles.

- El registro de auditoría para estos datos y usuarios debe almacenarse por el período de tiempo requerido y deben generarse informes adecuados periódicamente.

- Dicho sistema debe incluir mecanismos de prevención de acceso y alerta activados cuando se detecta una actividad no autorizada.

Solución de Auditoría de DataSunrise

Basándonos en los requisitos mencionados anteriormente, echemos un vistazo más de cerca a las capacidades de DataSunrise.

El componente de Auditoría de Datos de DataSunrise es capaz de auditar TODAS las acciones y consultas de usuarios enviadas a la base de datos objetivo. La auditoría simplemente no depende del tipo de usuario de la base de datos. Así, es capaz de auditar tanto las consultas de usuarios regulares como las consultas de usuarios privilegiados.

DataSunrise almacena sus resultados de auditoría en una base de datos SQLite integrada o en una base de datos externa como PostgreSQL, MS SQL Server, Vertica, Redshift, Aurora MySQL, MySQL. Gracias al componente avanzado de informes DataSunrise’s Report Gen, puede presentar sus datos auditados como un informe personalizable adecuado para las necesidades de su auditor. También puede crear informes periódicos según lo programado.

Esta suite integral incluye un componente de Seguridad de Datos capaz de prevenir el acceso no autorizado de usuarios a la base de datos objetivo y notificar al personal de seguridad o a los administradores a través de correo electrónico o mensajería instantánea. El sistema puede identificar y prevenir inyectores SQL en tiempo real. Además, presenta herramientas tanto de enmascaramiento de datos dinámico como estático para ayudar a prevenir fugas de datos accidentales causadas por internos.

Por lo tanto, DataSunrise combina tres componentes críticos para la seguridad de la base de datos. Auditoría de Datos para auditar, Seguridad de Datos para el control de acceso y Enmascaramiento de Datos tanto para enmascaramiento dinámico como para enmascaramiento estático.