¿Para qué se utiliza la auditoría de datos? Esencial para la seguridad

Casi todas las grandes organizaciones cuentan con un departamento especial para combatir las amenazas a la seguridad de la información. En este artículo discutimos para qué se utiliza la auditoría de datos, su propósito y beneficios. En la mayoría de los casos, el personal del departamento debe realizar las siguientes tareas:

- Detección de la ruptura de contraseñas de usuarios y del escaneo de puertos de red.

- Prevención de infecciones por virus informáticos.

- Detección de software malicioso e ilegal instalado en los PCs de los empleados de la empresa.

- Prevención del fraude en Internet.

- Descubrimiento de errores y problemas en el ciclo operativo (proceso) de los sistemas de información.

- Detección de errores de software y fallos en el funcionamiento del sistema.

- Identificación de vulnerabilidades potenciales en los sistemas de seguridad y almacenamiento de datos, que pueden ser aprovechadas para realizar brechas de datos.

En la mayoría de los casos, todos los medios mencionados anteriormente se utilizan para la protección contra hackers externos. Sin embargo, las amenazas internas pueden ser igual de peligrosas que los ataques de hackers. Las amenazas internas se denominan así porque su fuente son los propios empleados de la empresa o contratistas contratados. En la mayoría de los casos de incidentes provocados internamente, los robos o fugas de datos se realizan a través del correo electrónico, mensajería, redes sociales, almacenamiento en la nube y similares.

Hoy en día existen muchas soluciones DLP en el mercado para el control de los canales de fuga de datos. Sin embargo, en la práctica, los infractores utilizan no solo el correo electrónico y las aplicaciones web. Diversos tipos de bases de datos se utilizan ampliamente para almacenar datos sensibles en el entorno corporativo actual. Estos SGBD y las aplicaciones asociadas interactúan entre sí mediante protocolos específicos. El problema es que muchas soluciones DLP no son capaces de escanear el tráfico específico de las bases de datos, por lo que es necesario utilizar software dedicado.

Monitorización de la Actividad de la Base de Datos por DataSunrise

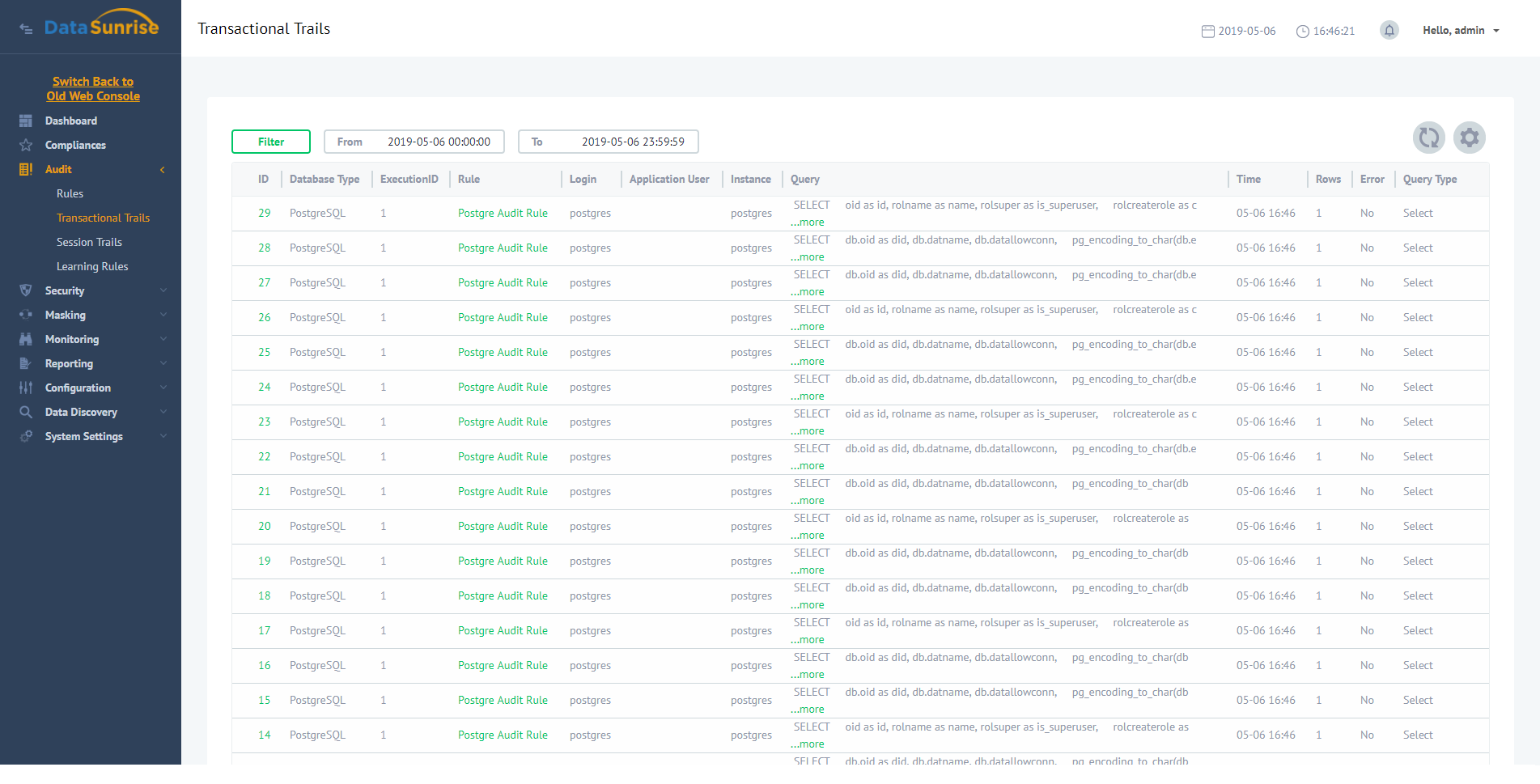

La Suite de Seguridad de Bases de Datos de DataSunrise está diseñada específicamente para el análisis del tráfico de bases de datos. La funcionalidad de monitorización de bases de datos realiza la auditoría de la base de datos. Los resultados de dicha auditoría pueden almacenarse en una base de datos integrada o exportarse a sistemas SIEM externos para su análisis.

Mientras realiza la auditoría de la base de datos, DataSunrise recopila la siguiente información:

En primer lugar, la evaluación de los resultados de la auditoría ayuda a detectar al culpable de la fuga de datos y a evaluar su costo. Pero la auditoría de la base de datos también le permite prevenir el robo de datos al revelar comportamientos sospechosos de los usuarios (por ejemplo, consultas que no son típicas de ciertos usuarios, intentos de acceder a elementos de la base de datos a los que no tienen permitido acceder, etc.).

Auditoría de Bases de Datos de DataSunrise – El módulo de monitorización de la actividad de la base de datos también cuenta con algoritmos de autoaprendizaje que DataSunrise utiliza para registrar las consultas SQL que son típicas de una base de datos determinada. Dado que estas consultas se asemejan al comportamiento normal del usuario, se consideran seguras por defecto, de modo que todas las demás consultas pueden considerarse sospechosas y deben ser bloqueadas o inspeccionadas más minuciosamente.

Auditoría de Datos de DataSunrise y Cumplimiento SOX

La Sección 404 de SOX establece los siguientes requisitos sobre la auditoría de bases de datos:

- 1.1 Monitorizar el acceso a la base de datos por parte de usuarios privilegiados y “suplantadores de identidad”.

- 1.2 Monitorizar los cambios en los privilegios.

- 1.3 Monitorizar los fallos de acceso.

La sección de Eventos del Sistema de DataSunrise proporciona registros completos sobre conexiones a la base de datos, intentos de autenticación, cambios en la política de seguridad, asignación de privilegios y otros eventos del sistema, lo que ayuda a evitar que los empleados excedan su autoridad y a proteger la privacidad y la gobernanza de los datos.

- 1.4 Monitorizar los cambios en el esquema.

- 1.5 Monitorizar el acceso directo a los datos.

DataSunrise monitoriza de forma continua los cambios realizados en el contenido de la base de datos y proporciona registros completos que contienen lo siguiente:

- Código SQL de las consultas interceptadas.

- Información de la sesión: nombres de usuario, aplicaciones cliente, duración de la sesión, direcciones IP (nombres de host) de las cuales provienen las consultas, etc.

- Información de la base de datos de destino: instancia de la base de datos que recibió las consultas del usuario, número de registros de la base de datos que fueron afectados por la consulta entrante.

- Errores de la base de datos.

Auditoría de Datos de DataSunrise y PCI DSS

El Requisito 10 de PCI DSS define las obligaciones de las organizaciones afectadas en relación con la monitorización y el seguimiento de los datos de los titulares de tarjetas, las cuales incluyen:

- 10.1 Implementar rastros de auditoría que vinculen todo acceso a los componentes del sistema con cada usuario individual.

Los registros contienen datos sobre todas las acciones del usuario desde el inicio de la sesión hasta su cierre, incluidos los elementos de la base de datos a los que el usuario accedió.

- 10.2 Implementar rastros de auditoría automatizados para todos los componentes del sistema a fin de reconstruir los siguientes eventos:

10.2.1 Verificar que todo acceso individual a los datos de los titulares de tarjetas esté registrado.

10.2.2 Verificar que todas las acciones realizadas por cualquier individuo con privilegios de root o administrativos estén registradas. - 10.3.1 Verificar que la identificación del usuario esté incluida en las entradas de registro.

10.3.2 Verificar que el tipo de evento esté incluido en las entradas de registro.

10.3.3 Verificar que se incluya la fecha y la hora en las entradas de registro.

10.3.4 Verificar que se incluya la indicación de éxito o fracaso en las entradas de registro.

10.3.5 Verificar que se incluya el origen del evento en las entradas de registro.

10.3.6 Verificar que se incluya la identidad o el nombre de los datos, componente del sistema o recursos afectados en las entradas de registro.

La solución DAM de DataSunrise rastrea los registros de todos los eventos de la base de datos, incluyendo al autor de las consultas, datos detallados de la sesión, registros de errores, códigos SQL de las consultas, resultados de su ejecución y todos los parámetros requeridos anteriormente. También cuenta con la función de Descubrimiento de Datos, que ayuda a detectar y organizar datos sensibles, incluidos los números de tarjetas de crédito.

- 10.5 Asegurar los rastros de auditoría para que no puedan ser alterados.

10.5.3 Respaldar de forma inmediata los archivos de rastreo de auditoría en un servidor centralizado de registros o en un medio que sea difícil de alterar.

10.5.4 Escribir los registros para tecnologías orientadas al exterior en un servidor de registros interno, centralizado y seguro o en un dispositivo de almacenamiento.

Los registros de auditoría se almacenan en bases de datos especificadas como PostgreSQL, MySQL o en la base de datos SQLite integrada de DataSunrise. Almacenar los registros en bases de datos externas con un requisito de autenticación separado permite cumplir con los requisitos anteriores y evita que los atacantes borren sus rastros. DataSunrise genera informes de auditoría en formatos csv y pdf. Además, DataSunrise cuenta con una funcionalidad de informes que muestra la información del tráfico de la base de datos de destino en forma de tablas o diagramas. Para el análisis en tiempo real de los resultados de la auditoría, DataSunrise se puede integrar con casi todos los sistemas SIEM existentes gracias al soporte del protocolo Syslog.

- 10.6 Revisar los registros y eventos de seguridad de todos los componentes del sistema para identificar anomalías o actividades sospechosas. Nota: Se pueden utilizar herramientas de recolección, análisis y alerta de registros para cumplir con este Requisito.

Cada regla de auditoría de DataSunrise tiene la opción de agregar suscriptores que recibirán una notificación cada vez que se active la regla. Las reglas de auditoría configuradas correctamente ayudan a cumplir con el requisito anterior y ahorran mucho tiempo a los DBAs.

Nota: Algunas de las subcláusulas de los requisitos no se mencionan, ya que requieren medidas por parte del adquirente del producto.

Conclusión

Los ajustes de seguridad y auditoría de DataSunrise son altamente escalables y fáciles de usar. Dedique algo de tiempo a configurar adecuadamente las políticas de privacidad y auditoría, ya que esto automatizará los principales procedimientos diarios de monitorización, simplificará los procedimientos requeridos y ahorrará tiempo a sus empleados.

La auditoría de bases de datos ayuda tanto a la investigación de fugas de datos como a su prevención. Por lo tanto, la funcionalidad de Auditoría de Bases de Datos de DataSunrise es otra línea de defensa para su valiosa información.

DataSunrise es compatible con todas las principales bases de datos y almacenes de datos, tales como Oracle, Exadata, IBM DB2, IBM Netezza, MySQL, MariaDB, Greenplum, Amazon Aurora, Amazon Redshift, Microsoft SQL Server, Azure SQL, Teradata y más. Puede descargar una prueba gratuita si desea instalarlo en sus instalaciones. En caso de que sea un usuario de la nube y ejecute su base de datos en Amazon AWS o Microsoft Azure, puede obtenerlo desde el AWS marketplace o el Azure marketplace.