¿Qué es el enmascaramiento de datos?

El enmascaramiento de datos, también conocido como ofuscación de datos, es el proceso de reemplazar información sensible con datos realistas pero no auténticos. Su propósito principal es proteger información confidencial, como datos personales, almacenados en bases de datos propietarias. Sin embargo, un enmascaramiento efectivo logra un equilibrio entre seguridad y utilidad, asegurando que los datos ofuscados sigan siendo adecuados para actividades corporativas esenciales como pruebas de software y desarrollo de aplicaciones.

Por qué el enmascaramiento de datos es crítico hoy en día

El enmascaramiento de datos se ha convertido en una práctica estándar para las organizaciones que manejan datos sensibles o regulados. Con el aumento de los riesgos de violaciones de datos y demandas de cumplimiento más estrictas como GDPR, HIPAA y PCI-DSS, el enmascaramiento proporciona una forma segura de compartir datos sin exponer información real.

Los negocios modernos dependen del enmascaramiento de datos para proteger las bases de datos de producción, habilitar pruebas seguras y limitar la exposición entre entornos. Herramientas como DataSunrise agilizan este proceso al ofrecer tipos de enmascaramiento personalizables, enmascaramiento dinámico a nivel de aplicación y soporte para formatos estructurados y no estructurados.

Aplicando técnicas de enmascaramiento adecuadas, los equipos reducen el riesgo mientras permiten que la innovación y las operaciones impulsadas por datos continúen de manera segura.

El enmascaramiento resulta invaluable en escenarios tales como:

- una empresa necesita dar acceso a su(s) base(s) de datos para empresas de TI externas y contratistas. Cuando se enmascaran datos, es muy importante que se vean y aparezcan consistentes para que hackers y otros actores maliciosos piensen que están tratando con datos genuinos.

- una empresa necesita mitigar errores de los operadores. Usualmente, las compañías confían en que sus empleados tomen decisiones seguras y acertadas, sin embargo, muchas brechas son el resultado de errores operativos. Si los datos están enmascarados, las consecuencias de tales errores no son tan catastróficas. Además, es importante mencionar que no todas las operaciones en bases de datos requieren el uso de datos completamente reales y precisos.

- una empresa realiza pruebas impulsadas por datos.

En este artículo analizaremos con mayor detalle el enmascaramiento estático, el enmascaramiento dinámico y el enmascaramiento in situ.

Ejemplos de Datos Enmascarados

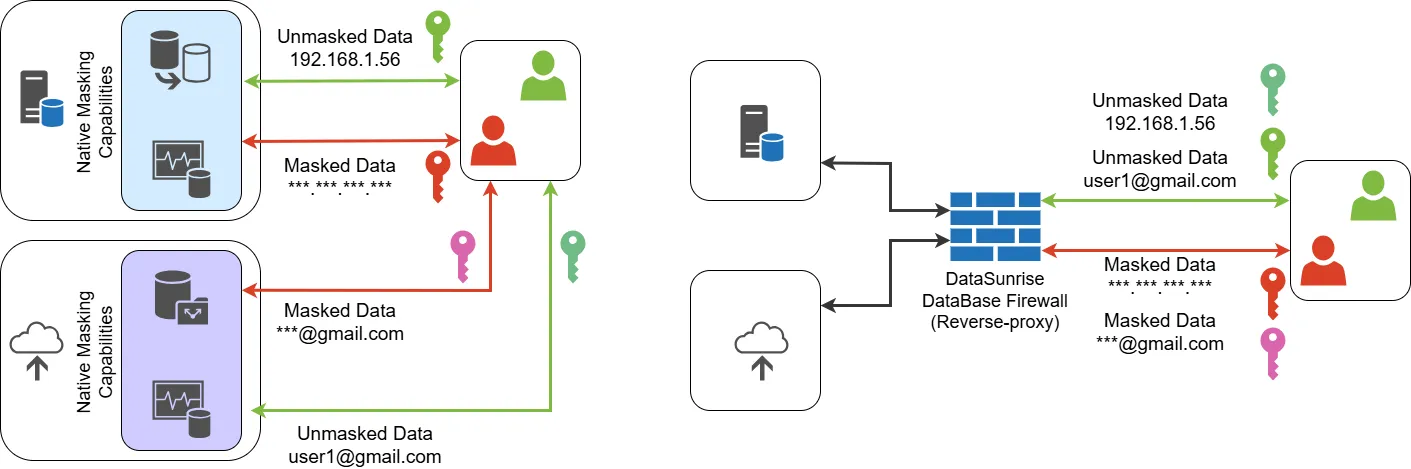

La elección del enfoque adecuado para el enmascaramiento de datos depende de las necesidades de seguridad y requisitos de cumplimiento de una organización. Algunas industrias exigen controles estrictos para proteger datos personales y financieros, mientras que otras priorizan la flexibilidad para pruebas y análisis. Las herramientas nativas de enmascaramiento en bases de datos ofrecen una protección básica, pero a menudo carecen de características avanzadas como el control granular de acceso y la encriptación que preserva el formato. Soluciones de terceros como DataSunrise ofrecen un enfoque más completo, asegurando que los datos enmascarados permanezcan consistentes a través de múltiples sistemas manteniendo, al mismo tiempo, la usabilidad para las operaciones empresariales.

En el siguiente ejemplo se puede ver cómo se veía la columna Card antes del enmascaramiento:

SQL> select * from scott.emp;

EMPNO ENAME JOB MGR HIREDATE CARD

--------- --------- ---------- ------- --------- -------------------

1 SMITH CLERK 0 17-DEC-80 4024-0071-8423-6700

2 SCOTT SALESMAN 0 20-FEB-01 4485-4392-7160-9980

3 JONES ANALYST 0 08-JUN-95 6011-0551-9875-8094

4 ADAMS MANAGER 1 23-MAY-87 5340-8760-4225-7182

4 rows selected.

Y después del enmascaramiento:

SQL> select * from scott.emp;

EMPNO ENAME JOB MGR HIREDATE CARD

--------- --------- ---------- ------- --------- -------------------

1 SMITH CLERK 0 17-DEC-80 XXXX-XXXX-XXXX-6700

2 SCOTT SALESMAN 0 20-FEB-01 XXXX-XXXX-XXXX-9980

3 JONES ANALYST 0 08-JUN-95 XXXX-XXXX-XXXX-8094

4 ADAMS MANAGER 1 23-MAY-87 XXXX-XXXX-XXXX-7182

4 rows selected.

DataSunrise le permite aplicar diferentes métodos de enmascaramiento a cada campo. Puede elegir entre opciones predefinidas o crear reglas de enmascaramiento personalizadas para tipos de datos específicos. El enmascaramiento que preserva el formato mantiene la estructura de los datos mientras protege la información sensible. Esto garantiza que los datos enmascarados sigan siendo utilizables y conserven sus propiedades estadísticas.

| Método de Enmascaramiento | Datos Originales | Datos Enmascarados |

|---|---|---|

| Enmascaramiento de tarjeta de crédito | 4111 1111 1111 1111 | 4111 **** **** 1111 |

| Enmascaramiento de correo electrónico | john.doe@example.com | j***e@e*****e.com |

| Enmascaramiento de URL | https://www.example.com/user/profile | https://www.******.com/****/****** |

| Enmascaramiento de números telefónicos | +1 (555) 123-4567 | +1 (***) ***-4567 |

| Enmascaramiento con dirección IPv4 aleatoria | 192.168.1.1 | 203.45.169.78 |

| Fecha/Fecha-Hora aleatoria con año constante para tipos de columnas de cadena | 2023-05-15 | 2023-11-28 |

| Fecha/Fecha-Hora y Hora aleatorias desde un intervalo para tipo de columna de cadena | 2023-05-15 14:30:00 | 2024-02-19 09:45:32 |

| Enmascaramiento mediante valor vacío, NULL o subcadena | Información Sensible | NULL |

| Enmascaramiento mediante valores fijos y aleatorios | John Doe | Usuario Anónimo 7392 |

| Enmascaramiento usando una función personalizada | Secret123! | S****t1**! |

| Enmascarar el primer y último carácter de cadenas | Password | *asswor* |

| Enmascarar cualquier dato sensible en un texto plano | My SSN is 123-45-6789 and my DOB is 01/15/1980 | My SSN is XXX-XX-XXXX and my DOB is XX/XX/XXXX |

| Enmascaramiento mediante valores de diccionarios predefinidos | John Smith, Software Engineer, New York | Ahmet Yılmaz, Data Analyst, Chicago |

Pasos para el Enmascaramiento de Datos

Cuando se trata de una implementación práctica, se necesita la mejor estrategia que funcione dentro de su organización. A continuación se presentan los pasos que debe seguir para que el enmascaramiento sea efectivo:

- Identifique sus datos sensibles. El primer paso es descubrir e identificar los datos que pueden ser sensibles y requerir protección. Es mejor utilizar una herramienta automatizada especializada para ello, como el descubrimiento de datos sensibles de DataSunrise utilizando las relaciones de tablas.

- Analice la situación. En esta etapa, el equipo de seguridad de datos debe entender dónde se encuentran los datos sensibles, quién necesita acceder a ellos y quién no. Puede utilizar el acceso basado en roles. Todo aquel que tenga un determinado rol puede ver los datos sensibles originales o enmascarados.

- Aplicar el enmascaramiento. Se debe tener en cuenta que en organizaciones muy grandes, no es factible asumir que una sola herramienta de enmascaramiento pueda utilizarse en toda la empresa. En su lugar, podría necesitar diferentes tipos de enmascaramiento.

- Probar los resultados del enmascaramiento. Este es el paso final del proceso. Se requiere garantía de calidad y pruebas para asegurar que las configuraciones de enmascaramiento ofrezcan los resultados requeridos.

Tipos de Enmascaramiento de Datos

Para obtener información más detallada sobre los tipos de enmascaramiento y sus implementaciones utilizando tanto soluciones nativas como de terceros, por favor visite nuestro canal de YouTube y explore nuestra completa lista de reproducción de enmascaramiento.

Enmascaramiento Dinámico

El enmascaramiento dinámico es un proceso de enmascaramiento de datos en el momento en que se realiza una consulta a una base de datos con datos privados reales. Se realiza mediante la modificación de la consulta o la respuesta. De este modo, los datos se enmascaran sobre la marcha, es decir, sin guardarlos en un almacenamiento transitorio.

Enmascaramiento Estático

Como su nombre lo indica, cuando se enmascaran datos de forma estática, los administradores de bases de datos deben crear una copia de los datos originales y guardarla en un lugar seguro, reemplazándola con un conjunto de datos falsos. Este proceso implica duplicar el contenido de una base de datos en un entorno de pruebas, que luego la organización puede compartir con contratistas de terceros y otras partes externas. Como resultado, los datos sensibles originales que necesitan protección permanecen en la base de datos de producción y una copia enmascarada se traslada al entorno de pruebas. Aunque parezca perfecto trabajar con contratistas externos utilizando enmascaramiento estático, para aplicaciones que necesitan datos reales de bases de datos de producción, los datos enmascarados estáticamente pueden representar un gran problema.

Enmascaramiento In Situ

El enmascaramiento in situ, al igual que el enmascaramiento estático, también crea datos de prueba basados en datos reales de producción. Este proceso suele constar de 3 pasos principales:

- Copiar los datos de producción tal como están a una base de datos de pruebas.

- Eliminar los datos de prueba redundantes para disminuir el volumen de almacenamiento de datos y acelerar los procesos de prueba.

- Reemplazar todos los datos PII en la base de datos de pruebas con valores enmascarados – este paso se llama enmascaramiento in situ.

La manera de copiar los datos de producción queda fuera del alcance del propio enmascaramiento in situ. Por ejemplo, puede ser un procedimiento ETL o una recuperación de respaldo de una base de datos de producción, o algo diferente. Lo más importante aquí es que el enmascaramiento in situ se aplica a una copia de una base de datos de producción para enmascarar los datos PII que contiene.

Condiciones que debe cumplir el Enmascaramiento de Datos

Como se mencionó anteriormente, cualquier dato involucrado en el enmascaramiento debe permanecer significativo en varios niveles:

- Los datos deben seguir siendo significativos y válidos para la lógica de la aplicación.

- Los datos deben sufrir cambios suficientes para que no puedan ser revertidos o reconstruidos.

- Los datos ofuscados deben permanecer consistentes a través de múltiples bases de datos dentro de una organización cuando cada base de datos contiene el elemento de datos específico que se está enmascarando.

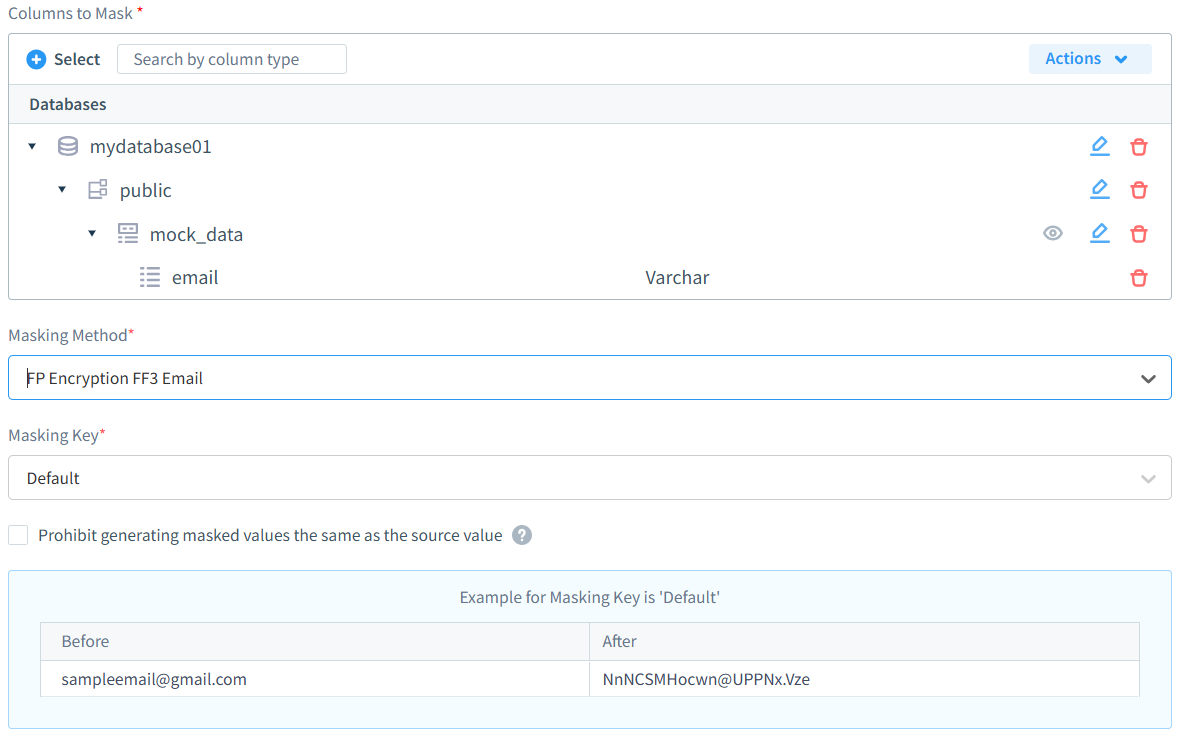

Enmascaramiento de Datos con DataSunrise

La capacidad de enmascaramiento de datos de DataSunrise se destaca como una de las soluciones más sofisticadas y a la vez fáciles de usar disponibles en el mercado actual. Nuestra interfaz de enmascaramiento ejemplifica este equilibrio perfecto: imagine configurar el enmascaramiento del campo de correo electrónico con solo unos pocos clics. Con docenas de tipos de enmascaramiento a su alcance, el proceso no podría ser más sencillo: elija su base de datos, seleccione lo que necesita ser enmascarado (ya sean datos estructurados o no estructurados), elija su tipo de enmascaramiento preferido y listo. Sus datos pasarán por los controles de cumplimiento normativo mientras mantienen una protección robusta.

La solución ofrece capacidades tanto de enmascaramiento dinámico como estático, permitiendo a las organizaciones proteger los datos tanto en reposo como en movimiento. Sus versátiles algoritmos de enmascaramiento soportan varios tipos de datos, desde el reemplazo de texto simple hasta una compleja encriptación que preserva el formato, asegurando que la información sensible permanezca protegida, al mismo tiempo que se mantiene la integridad referencial y la usabilidad de los datos. Ya sea que las organizaciones necesiten enmascarar información personal identificable (PII), datos financieros o registros de salud, el robusto motor de enmascaramiento de DataSunrise ofrece la flexibilidad y seguridad requeridas para los desafíos modernos de protección de datos, integrándose sin problemas con la infraestructura de bases de datos existente.

Conclusión

DataSunrise le ofrece la posibilidad de enmascarar datos de forma estática y dinámica para proteger sus datos (además de enmascarar XML, JSON, CSV y texto no estructurado en Amazon S3). Además, el descubrimiento de datos mediante relaciones de tablas será una herramienta adicional indispensable en la protección de sus datos. Nuestra suite de seguridad garantiza la protección de los datos en sus bases de datos en la nube y en las instalaciones. Pruebe ahora todas nuestras capacidades para estar seguro de que todo está bajo su control.

Siguiente