Seguridad de la Información

Hoy en día la seguridad de las bases de datos es tan relevante como siempre. La información operativa interna de una empresa, los datos personales de empleados y clientes, la información financiera, la propiedad intelectual, las investigaciones de mercado, el análisis de las actividades de los competidores: esos son los datos más importantes para los ciberdelincuentes. Esta información generalmente se almacena en una base de datos corporativa. Por eso es importante cuidar la seguridad de la base de datos con antelación.

La seguridad de la base de datos es un conjunto de medidas colectivas para proteger y asegurar una base de datos o el software de gestión de bases de datos de una empresa contra la manipulación o actos no autorizados. Por supuesto, para comprender completamente la definición, echemos un vistazo a varios sistemas de información y conceptos de seguridad de la información.

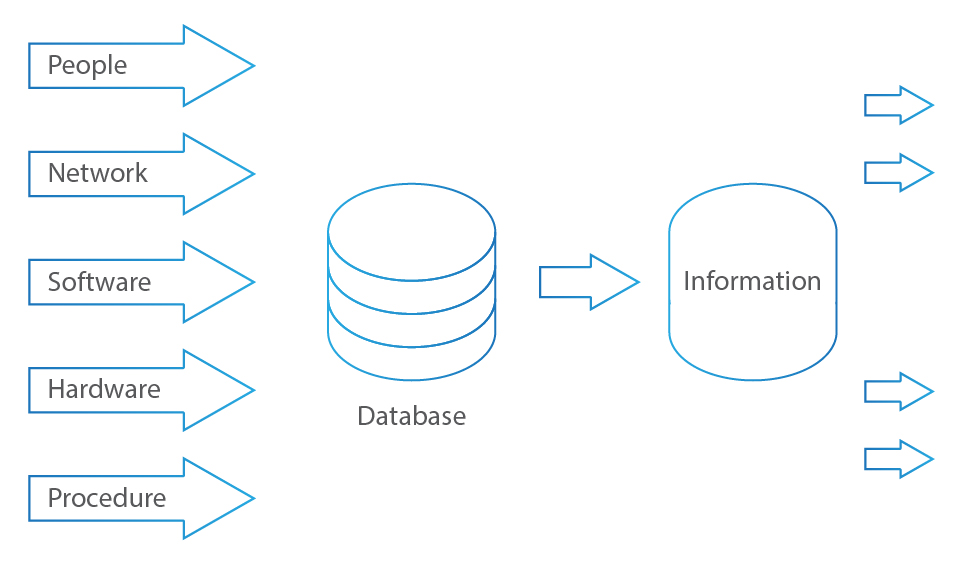

Un sistema de información se conoce como un conjunto integrado de componentes de datos que se recopilan, almacenan y procesan o transforman y trabajan juntos para producir y generar información precisa.

El sistema de información consta de los siguientes componentes:

- Datos – Hechos y estadísticas recopilados para futura referencia, procesamiento o análisis.

- Procedimientos y Funciones – Incluye el conjunto de procedimientos y políticas, directrices, normas comerciales, adoptadas en un sistema o utilizadas como parte de un sistema para influir y determinar todas las decisiones y acciones importantes.

- Hardware – Herramientas, sistemas informáticos o dispositivos, una parte física de un sistema informático o dispositivo electrónico.

- Software – Código de aplicación, lenguajes utilizados para desarrollar el código, los programas y otra información operativa utilizada por una computadora, el sistema de gestión de bases de datos, el sistema operativo utilizado, cualquier otra utilidad o herramienta.

- Red – Una infraestructura de comunicación para conectar los procesos del cliente al sistema.

- Personas – Usuarios, directivos, analistas de negocios, programadores, analistas de sistemas, administradores de bases de datos y administradores de sistemas.

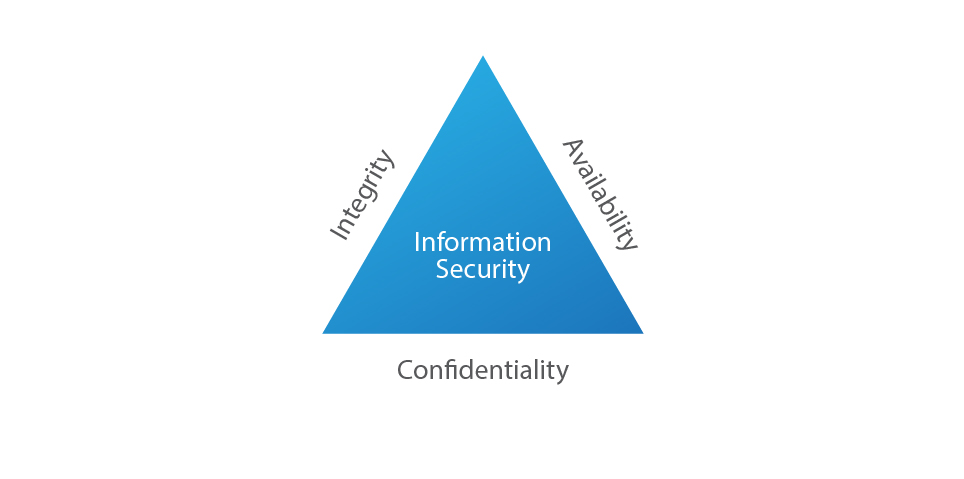

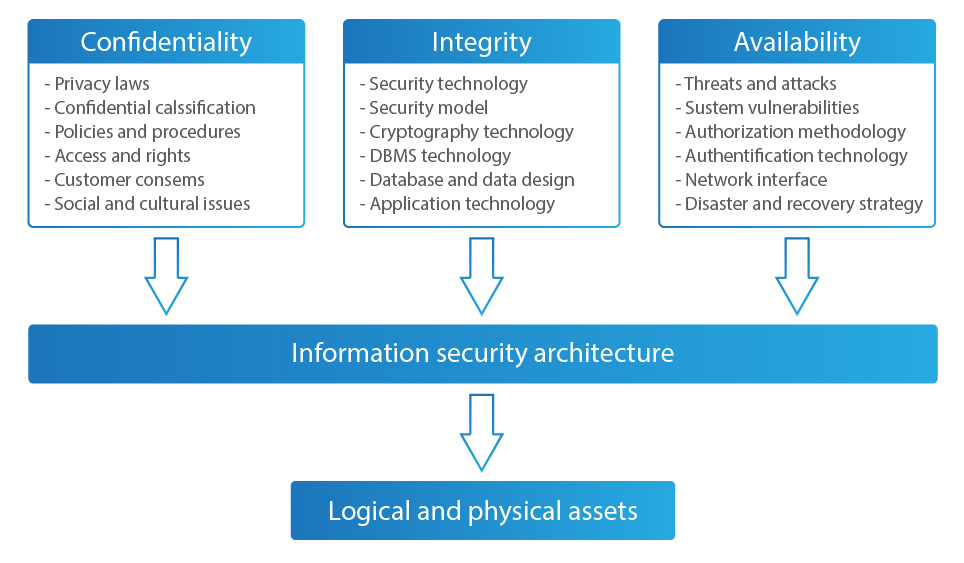

La seguridad de la información consiste en los procedimientos y medidas que protegen cada elemento del sistema de información involucrado en la producción de un sistema de información. El concepto de seguridad de la información se basa en el triángulo C.I.A., donde “C” representa la Confidencialidad, “I” la Integridad, y “A” la Disponibilidad, diseñado para guiar las políticas de seguridad de la información en una empresa.

Este triángulo C.I.A. es un marco para proteger la información.

Confidencialidad se refiere a prevenir que individuos no autorizados conozcan o accedan a información secreta. Además, es el proceso de proteger la información confidencial y revelar información secreta solo a usuarios autorizados mediante la clasificación de la información.

El aspecto de la integridad de la seguridad de la información es muy importante porque te hace prestar atención al activo más valioso, los datos, que a su vez se convierten en información.

El principio de disponibilidad se refiere a la capacidad de los individuos que están autorizados para acceder a la información, y el sistema debe determinar lo que una persona puede hacer con esa información en un formato correcto en una ubicación especificada.

Principalmente, los sistemas de información se clasifican en tres categorías distintas en las organizaciones:

- Sistemas de procesamiento de transacciones – para la gestión de nivel inferior.

- Sistemas de soporte de decisiones – para la gestión de nivel medio.

- Sistema experto – para la gestión de nivel superior.

Dependiendo de los derechos del usuario, al nivel de la base de datos al que tenga acceso, puede obtener la información solicitada.

Como puede ver, implementar un control de acceso adecuado es una parte vital de la seguridad de la base de datos, porque para proteger datos valiosos almacenados en la base de datos necesita conocer varios puntos de acceso de seguridad que pueden hacer vulnerable su base de datos.

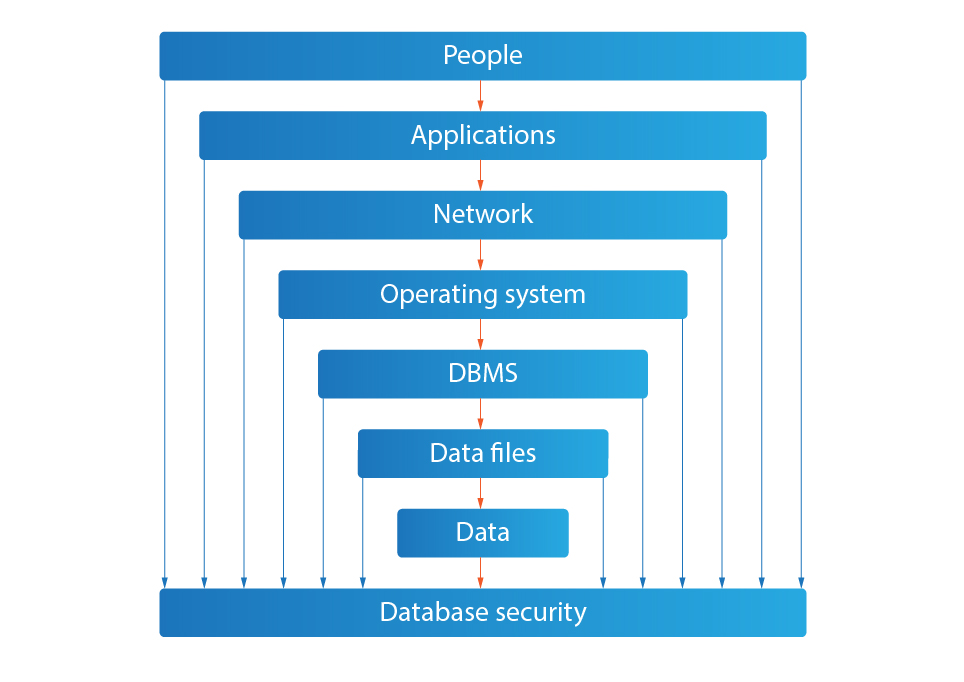

Existen siete puntos de acceso de seguridad:

- Personas – que tienen permisos y privilegios para acceder a archivos de datos, bases de datos, servidores, redes, aplicaciones, redes y datos.

- Aplicaciones – Incluyendo diseño e implementación, las aplicaciones tienen privilegios y permisos otorgados a las personas. Al proporcionar privilegios de seguridad, es necesario ser extremadamente cauteloso.

- Red – Es necesario proteger su red y hacerla disponible solo para aplicaciones, bases de datos y sistemas operativos.

- Sistema operativo – Es una autenticación al sistema, una especie de entrada a los datos. El usuario necesita iniciar sesión y debe ser verificado para acceder a los datos. Una mala protección o medidas de seguridad inadecuadas en este punto pueden ser la causa de la mayoría de las violaciones de seguridad.

- Sistema de Gestión de Bases de Datos.

- Archivos de datos – Es muy importante proteger los archivos de datos mediante permisos y encriptación para evitar el acceso por parte de personas no autorizadas.

- Datos.

El elemento personas es la parte más grande. Hay una enorme comunidad de individuos que acceden a los datos – visitantes, clientes, usuarios, gerentes, desarrolladores. Por eso los esfuerzos de seguridad deben dirigirse a reducir los riesgos en los puntos de acceso de personas, porque todas estas personas aumentan la posibilidad de poner en peligro la seguridad de los datos.

La seguridad de la base de datos juega un papel esencial en la automatización del control sobre las acciones de los usuarios, que trabajan con datos, en la protección contra amenazas internas y externas, y en el aumento de la fiabilidad del rendimiento de la base de datos.

Siguiente