Monitoreo de Actividad de la Base de Datos DataSunrise para Cloudberry Database

DataSunrise proporciona la solución de Monitoreo de Actividad para la base de datos Cloudberry con tecnologías avanzadas de análisis de consultas, asegurando una conciencia en tiempo real de todas las actividades de la base de datos. Gracias a esto, los administradores de bases de datos pueden identificar fácilmente comportamientos ilegales, fraudulentos o indeseables a través del análisis de autoaprendizaje. Realiza un seguimiento meticuloso de las transacciones, incluidas las de los usuarios privilegiados, para mantener la seguridad e integridad de tu base de datos.

Para monitorear las transacciones de la base de datos Cloudberry, DataSunrise emplea algoritmos sofisticados que analizan el tráfico de la red a través de múltiples plataformas, creando una lista blanca de consultas típicas. Estos algoritmos de autoaprendizaje ahorran tiempo a los administradores y simplifican la optimización del software de seguridad, mejorando la eficiencia general del sistema.

La solución de monitoreo informa sobre las acciones de usuarios privilegiados como superusuarios, administradores de bases de datos, desarrolladores y otros. Las reglas convenientes de auditoría y omisión optimizan los procesos de gestión de la base de datos, proporcionando datos detallados sobre transacciones de usuarios y cambios de configuración.

El Monitoreo de Actividad de Cloudberry ayuda a las organizaciones a cumplir con mandatos regulatorios como SOX, HIPAA, PCI DSS y más.

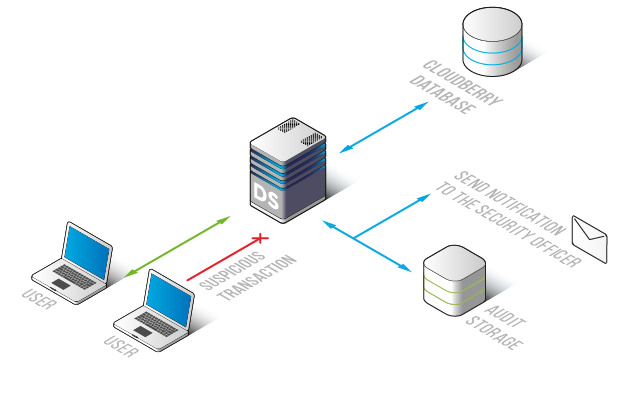

A través de un análisis integral del tráfico, el Monitoreo de Actividad de Cloudberry detecta transacciones no típicas, intentos de ataque, escalación de privilegios, ataques de fuerza bruta y acciones no autorizadas por parte de usuarios privilegiados. Cada regla de auditoría/omisión puede activar notificaciones a través de SMTP y SNMP, asegurando una conciencia inmediata de las amenazas potenciales.

La solución de monitoreo de Cloudberry te mantiene informado de operaciones sospechosas dentro de tu red corporativa, reforzando la seguridad de la base de datos.

Los resultados del monitoreo se almacenan de manera segura en una base de datos externa, impidiendo que los intrusos borren rastros de actividades maliciosas. Estos registros son evidencia vital de operaciones ilegales y pueden integrarse con sistemas SIEM para el análisis en tiempo real de amenazas de seguridad.

Los registros contienen información detallada que incluye códigos de consultas, direcciones IP, nombres de host, aplicaciones utilizadas, cambios de configuración del administrador, datos de autenticación de usuarios y códigos SQL de las consultas ejecutadas.