Algorithmes de Chiffrement pour la Protection des Données

Introduction

À l’ère numérique d’aujourd’hui, la sécurité des données est primordiale. Avec de grandes quantités d’informations sensibles stockées dans des bases de données et des entrepôts de données, il est crucial d’employer des algorithmes de chiffrement robustes pour protéger ces données contre les accès non autorisés et les violations. Les algorithmes de chiffrement jouent un rôle essentiel dans la protection de la confidentialité, de l’intégrité et de la disponibilité des données. Dans cet article, nous explorerons les bases des algorithmes de chiffrement, comparerons différentes approches et examinerons leur utilisation dans des bases de données populaires comme PostgreSQL, MongoDB et la plateforme de données Snowflake.

Qu’est-ce que les Algorithmes de Chiffrement?

Les algorithmes de chiffrement sont des fonctions mathématiques qui convertissent les données en clair en un format illisible appelé texte chiffré. Le processus de chiffrement consiste à appliquer un algorithme spécifique et une clé secrète aux données en clair, les rendant incompréhensibles pour quiconque n’ayant pas la clé de déchiffrement correspondante. Les algorithmes de chiffrement garantissent que même si des individus non autorisés accèdent aux données chiffrées, ils ne peuvent pas en déchiffrer le contenu sans la clé appropriée.

Types d’Algorithmes de Chiffrement

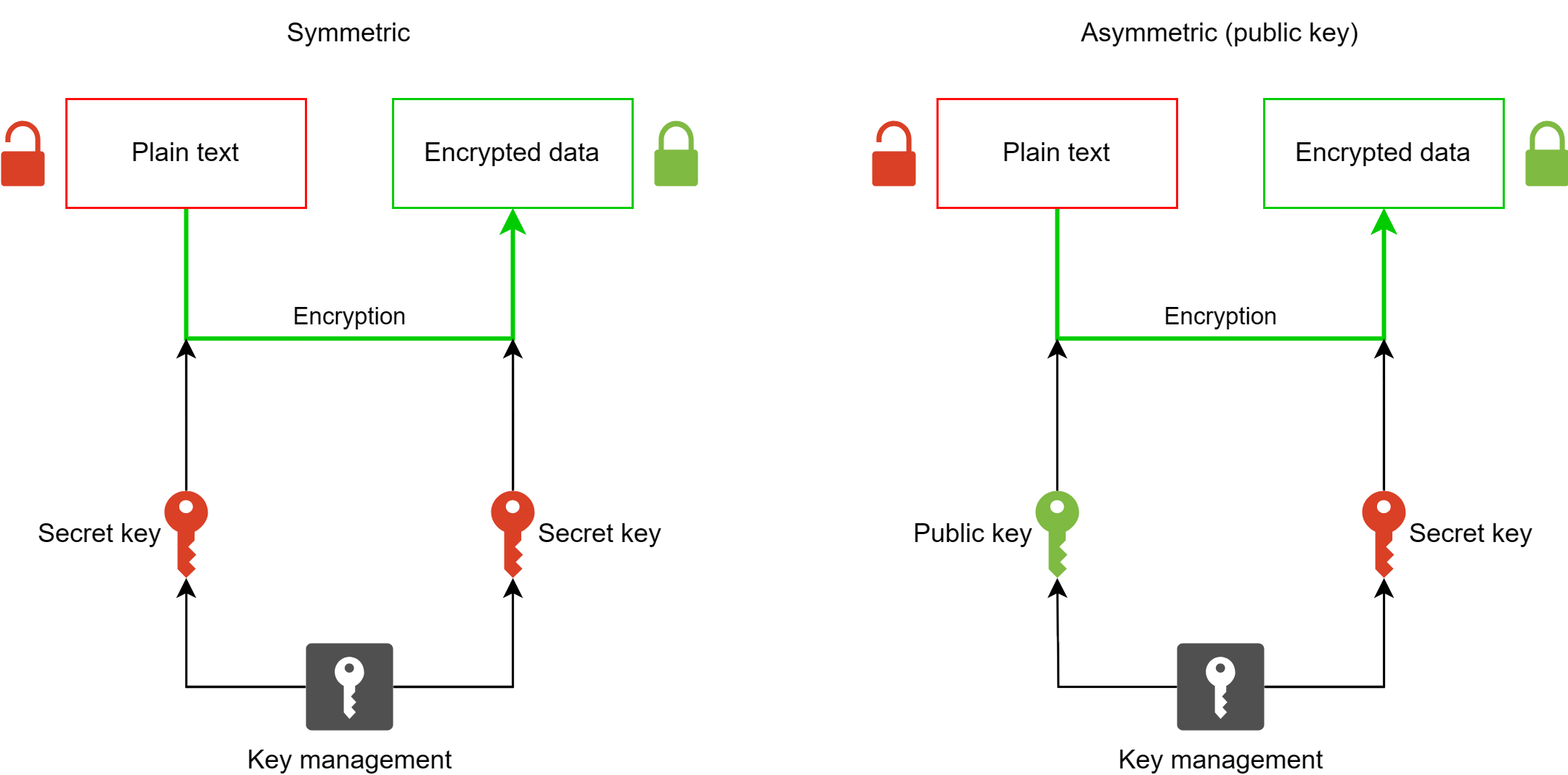

Il existe deux principaux types d’algorithmes de chiffrement : symétriques et asymétriques.

Algorithmes de Chiffrement Symétriques

Les algorithmes de chiffrement symétriques utilisent la même clé pour le chiffrement et le déchiffrement. L’expéditeur et le destinataire doivent partager la clé secrète de manière sécurisée avant de communiquer. Exemples d’algorithmes de chiffrement symétriques :

Voici un exemple de chiffrement symétrique utilisant AES en Python :

from Crypto.Cipher import AES

key = b'0123456789abcdef' # clé de 16 octets

plaintext = b'This is a secret message'

cipher = AES.new(key, AES.MODE_EAX)

ciphertext, tag = cipher.encrypt_and_digest(plaintext)

print("Ciphertext:", ciphertext)Sortie :

Ciphertext: b'v\x97\xc7\x90\xfd\x12S\xb6\x82\x03\x1c\xf8\xdb(F\xc2'

Dans cette sortie, ‘ciphertext’ est une chaîne d’octets. Le simple antislash « \ » est utilisé pour indiquer le début d’une séquence d’échappement, et le « \x » suivi des chiffres hexadécimaux représente une valeur d’octet unique.

Algorithmes de Chiffrement Asymétriques

Les algorithmes de chiffrement asymétriques, également appelés cryptographie à clé publique, utilisent une paire de clés : une clé publique pour le chiffrement et une clé privée pour le déchiffrement. La clé publique peut être librement distribuée, tandis que la clé privée doit être gardée secrète. Exemples d’algorithmes de chiffrement asymétriques :

- RSA (Rivest-Shamir-Adleman)

- Cryptographie à Courbes Elliptiques (ECC)

- Échange de clés Diffie-Hellman

Voici un exemple de chiffrement asymétrique utilisant RSA en Python :

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

# Générer la paire de clés RSA

key = RSA.generate(2048)

public_key = key.publickey()

plaintext = b'This is a secret message'

# Chiffrer avec la clé publique

cipher = PKCS1_OAEP.new(public_key)

ciphertext = cipher.encrypt(plaintext)

print("Ciphertext:", ciphertext)Sortie :

Ciphertext: b'\x97\xf2\xf6~\x82\x8d\x1a\x98...'

Chiffrement dans les Bases de Données et les Entrepôts de Données

PostgreSQL

PostgreSQL prend en charge divers algorithmes de chiffrement pour sécuriser les données au repos et en transit. Il fournit des fonctions intégrées pour chiffrer et déchiffrer les données à l’aide d’algorithmes tels que AES, 3DES et Blowfish.

Exemple de chiffrement d’une colonne dans PostgreSQL utilisant AES :

CREATE EXTENSION pgcrypto;

CREATE TABLE sensitive_data (

id SERIAL PRIMARY KEY,

name TEXT,

encrypted_ssn BYTEA

);

INSERT INTO sensitive_data (name, encrypted_ssn)

VALUES ('John Doe', pgp_sym_encrypt('123-45-6789', 'secret_key'));Pour déchiffrer les données :

SELECT name, pgp_sym_decrypt(encrypted_ssn, 'secret_key') AS ssn FROM sensitive_data;

MongoDB

MongoDB prend en charge le chiffrement à différents niveaux, notamment le chiffrement en transit (TLS/SSL), le chiffrement du stockage et le chiffrement au niveau des champs. Il propose le moteur de stockage chiffré MongoDB pour chiffrer les données au repos en utilisant le chiffrement AES-256.

Exemple d’activation du chiffrement dans le fichier de configuration YAML de MongoDB :

security: enableEncryption: true encryptionKeyFile: /path/to/keyfile

Pour le chiffrement au niveau des champs, MongoDB propose la bibliothèque de chiffrement au niveau des champs côté client. Cette bibliothèque permet de chiffrer des champs spécifiques à l’aide de divers algorithmes de chiffrement.

Snowflake

Snowflake, une plateforme de stockage de données basée sur le cloud, propose un chiffrement pour les données au repos et en transit. Il chiffre automatiquement toutes les données stockées dans Snowflake en utilisant le chiffrement AES-256. De plus, Snowflake prend en charge des connexions clients sécurisées utilisant le chiffrement TLS/SSL.

Snowflake offre également un chiffrement au niveau des colonnes avec une fonctionnalité appelée “Column-Level Security”. Elle permet de chiffrer les colonnes sensibles à l’aide de clés gérées par le client.

Exemple de création d’une colonne chiffrée dans Snowflake :

CREATE OR REPLACE TABLE sensitive_data ( id NUMBER, name STRING, ssn STRING ENCRYPT );

Bonnes Pratiques pour le Chiffrement

- Utilisez des algorithmes de chiffrement robustes comme AES avec une taille de clé minimale de 256 bits.

- Protégez les clés de chiffrement de manière sécurisée et effectuez leur rotation régulièrement.

- Activez le chiffrement pour les données au repos et en transit.

- Mettez en œuvre des solutions de gestion des clés appropriées pour protéger les clés de chiffrement.

- Utilisez des techniques de salage et de hachage pour le stockage des mots de passe.

- Surveillez et auditez régulièrement les systèmes de chiffrement pour détecter les vulnérabilités et les violations.

Sur les Chiffrements Dépréciés

Il est important de se tenir au courant de la sécurité des algorithmes de chiffrement. Certains algorithmes de chiffrement qui étaient autrefois largement utilisés sont maintenant considérés comme non sécurisés. Utiliser ces algorithmes dépréciés ou non sécurisés peut mettre vos données en danger d’être compromises.

Un exemple notable est le Data Encryption Standard (DES), qui était autrefois l’algorithme de chiffrement standard utilisé par le gouvernement des États-Unis et de nombreuses organisations dans le monde entier. Cependant, avec l’avancement de la puissance informatique, DES est devenu sensible aux attaques par force brute. Sa taille de clé de 56 bits n’était plus considérée comme suffisamment sécurisée pour protéger les données sensibles. En conséquence, DES a été officiellement déprécié et remplacé par Triple DES (3DES) et AES.

Un autre algorithme qui a posé des problèmes de sécurité est le Rivest Cipher 4 (RC4). RC4 a été largement utilisé dans divers protocoles, notamment SSL/TLS et WEP (Wired Equivalent Privacy) pour la sécurité des réseaux sans fil.

Cependant, de nombreuses vulnérabilités et faiblesses ont été découvertes dans RC4, le rendant sensible aux attaques. Par conséquent, RC4 a été interdit dans de nombreux protocoles de sécurité.

Il est important d’être prudent lors de l’utilisation des algorithmes de chiffrement. Certains algorithmes peuvent avoir été créés ou approuvés par des individus ou des organisations ayant des réputations douteuses. D’autres peuvent ne pas avoir fait l’objet d’une revue par les pairs appropriée.

Certains algorithmes, comme le Dual_EC_DRBG générateur de nombres aléatoires, ont été trouvés pour contenir des portes dérobées ou des faiblesses qui pourraient être exploitées par des attaquants. Fiez-vous à des algorithmes de chiffrement bien établis, largement analysés et acceptés qui ont fait l’objet d’un examen rigoureux par la communauté cryptographique.

Sélection d’Algorithme

Lors du choix d’un algorithme de chiffrement, vous devez en sélectionner un qui est bien évalué et approuvé par des organisations réputées. Actuellement, des algorithmes comme AES et ChaCha20-Poly1305 sont considérés comme sécurisés et largement utilisés. Il est également essentiel d’utiliser des algorithmes de chiffrement conjointement avec des modes de fonctionnement sécurisés, tels que GCM (Galois/Counter Mode) ou le mode EAX. Cela garantit la confidentialité et l’intégrité des données chiffrées.

Il est crucial de se tenir au courant des dernières recherches en matière de sécurité et des recommandations provenant de sources fiables. Le National Institute of Standards and Technology (NIST) et l’Open Web Application Security Project (OWASP) fournissent des lignes directrices et des recommandations sur les pratiques de chiffrement sécurisées.

Conclusion

Les algorithmes de chiffrement jouent un rôle crucial dans la sécurisation des bases de données et des entrepôts de données. En employant des techniques de chiffrement symétrique et asymétrique, les organisations peuvent protéger les données sensibles contre les accès non autorisés et garantir leur confidentialité. Les bases de données et les plateformes de données populaires comme PostgreSQL, MongoDB et Snowflake fournissent des fonctionnalités de chiffrement intégrées qui aident à protéger les données.

Pour renforcer davantage la sécurité des données et se conformer aux règlementations, envisagez d’explorer les outils exceptionnels offerts par DataSunrise. DataSunrise propose des solutions complètes pour la maintenance des données, la sécurité, les règles d’audit, le masquage et la conformité. Contactez l’équipe de DataSunrise et demandez une démonstration en ligne pour découvrir comment notre expertise peut vous aider à renforcer la protection de vos données.