Suivi et sécurisation des données Amazon Aurora MySQL avec une piste d’audit

Assurer la sécurité et l’intégrité des données sensibles dans les bases de données est essentiel pour les organisations modernes. Amazon Aurora MySQL offre des fonctionnalités de journalisation robustes pour suivre l’activité de la base de données et assurer la conformité avec les normes de sécurité. Cet article explore comment configurer et utiliser la piste d’audit des données native d’Amazon Aurora MySQL, démontre des implémentations basées sur SQL, et discute brièvement des capacités d’ audits améliorés offertes par DataSunrise.

Piste d’audit des données native dans Amazon Aurora MySQL

La piste d’audit native d’Amazon Aurora MySQL permet aux administrateurs de surveiller et de consigner les activités de la base de données telles que l’accès aux données, les modifications et les actions des utilisateurs. Ces fonctionnalités aident à répondre aux questions essentielles lors des audits :

- Qui a accédé ou modifié les données ?

- Quand les données ont-elles été accédées ou modifiées ?

- Comment l’utilisateur a-t-il obtenu l’accès ?

Étapes de configuration de la piste d’audit native

Pour configurer l’audit natif dans Amazon Aurora MySQL, vous devez activer les fonctionnalités d’audit avancées via des groupes de paramètres. Suivez ces étapes :

Étape 1 : Créer un groupe de paramètres personnalisé pour le cluster DB Accédez à la console Amazon RDS, naviguez vers la section Groupes de paramètres et créez un nouveau groupe de paramètres. Sélectionnez la famille de groupes de paramètres appropriée (par exemple, aurora-mysql5.7), donnez un nom significatif et enregistrez la configuration.

Étape 2 : Modifier les paramètres d’audit Trouvez le groupe de paramètres personnalisé que vous avez créé dans la console et modifiez ses paramètres. Activez l’audit en réglant server_audit_logging sur ON. De plus, configurez server_audit_events pour définir les événements spécifiques que vous souhaitez consigner, tels que :

CONNECT, QUERY, QUERY_DML, QUERY_DDL, QUERY_DCL, TABLE

Étape 3 : Appliquer le groupe de paramètres Allez dans l’option Modifier pour votre cluster DB et associez-le au groupe de paramètres nouvellement créé. Appliquez immédiatement les modifications pour redémarrer l’instance et activer les paramètres d’audit.

Étape 4 : Vérifier la configuration Connectez-vous à la base de données et exécutez la commande SQL suivante pour vous assurer que les paramètres sont actifs :

SHOW VARIABLES LIKE '%server_audit_logging%';

Confirmez que la valeur de server_audit_logging est réglée sur ON.

Exemple : Journalisation des requêtes DML

Pour démontrer comment l’audit fonctionne pour les requêtes DML, suivez cet exemple de configuration et observez les résultats :

— Activer l’audit pour les requêtes DML

SET GLOBAL server_audit_events = 'QUERY_DML';

— Effectuer des opérations de base de données

CREATE DATABASE audit_test; USE audit_test; CREATE TABLE audit_log (id INT, description VARCHAR(100)); INSERT INTO audit_log VALUES (1, 'Test Audit'); UPDATE audit_log SET description = 'Updated Audit' WHERE id=1; SELECT * FROM audit_log;

Les journaux d’audit générés par ces opérations peuvent être consultés dans la console RDS sous la section Logs de l’instance de base de données. Ouvrez le fichier journal pertinent (par exemple, audit/audit.log) pour voir les enregistrements d’activité détaillée.

Fonctionnalités avancées avec DataSunrise

Alors que l’audit natif dans Amazon Aurora MySQL offre des capacités essentielles, DataSunrise améliore ces fonctionnalités avec un contrôle centralisé et détaillé sur la sécurité et la conformité de la base de données.

Avantages de DataSunrise

La gestion centralisée assure un contrôle uniforme sur les règles d’audit sur plusieurs bases de données. Les filtres flexibles permettent aux administrateurs de configurer des règles pour des types de requêtes spécifiques, des objets et des groupes d’utilisateurs. La détection avancée des menaces identifie les tentatives d’injection SQL et autres activités suspectes, tandis que la surveillance des sessions audite les événements de session clés, tels que les connexions et déconnexions.

Configuration de DataSunrise pour Aurora MySQL

Création d’une instance DataSunrise

Ouvrez l’interface web de DataSunrise pour initier le processus de configuration de votre instance Aurora MySQL. Pendant cette configuration, les administrateurs doivent entrer des informations d’identification de base de données précises, spécifier la base de données cible et établir des politiques d’audit complètes adaptées aux besoins de leur organisation. L’interface intuitive simplifie la configuration tout en veillant à ce que les paramètres de sécurité critiques soient configurés efficacement.

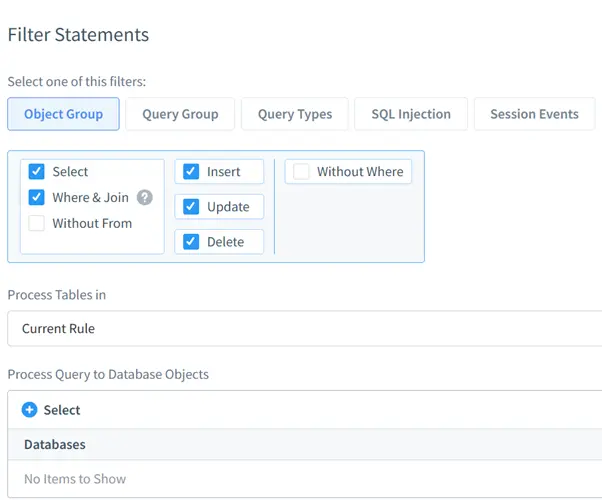

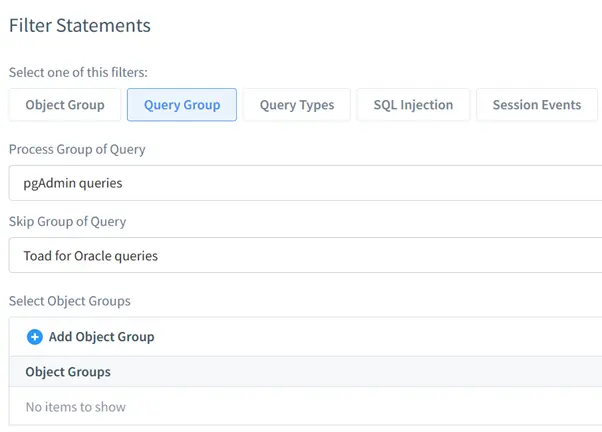

Visualisation des journaux audités

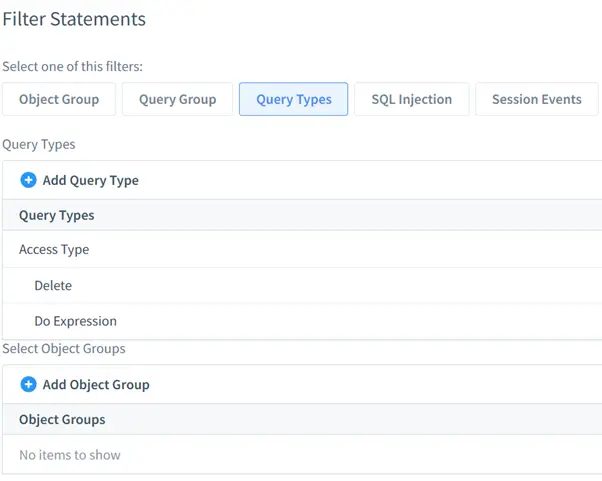

Les journaux générés par DataSunrise sont systématiquement organisés et accessibles via son tableau de bord. Les administrateurs peuvent utiliser une gamme de filtres pour affiner et analyser les journaux d’audit efficacement. Ces filtres incluent :

- Groupe d’objets : Permet de filtrer les journaux par objets de base de données, permettant une analyse ciblée de tables ou de schémas spécifiques.

- Groupe de requêtes : Facilite le regroupement des journaux par types de requêtes, telles que les opérations SELECT, INSERT, UPDATE ou DELETE, offrant une répartition claire des activités de la base de données.

- Type de requête : Aide à isoler les journaux relatifs aux tentatives d’injection SQL, offrant un moyen proactif d’identifier et de mitiger les menaces de sécurité.

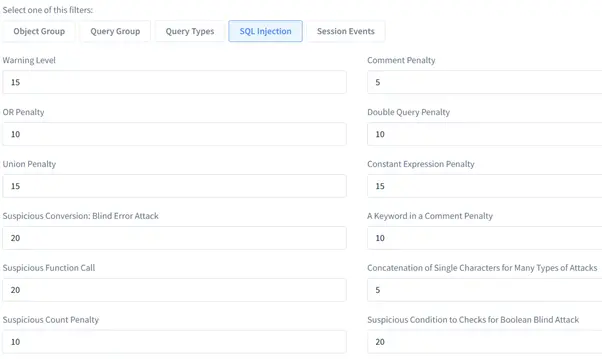

- Injection SQL : Conçu spécialement pour filtrer les journaux par type spécifique d’injection SQL détectée, garantissant des informations détaillées sur les tentatives de violation.

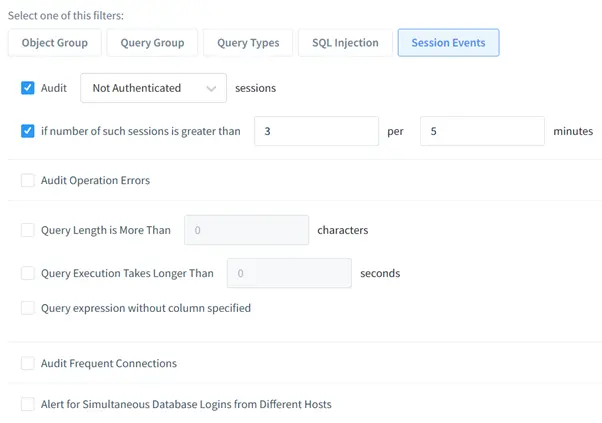

- Événements de session : Surveille et audite les sessions utilisateur, y compris les activités de connexion et de déconnexion, pour maintenir un enregistrement détaillé des interactions utilisateur avec la base de données.

En tirant parti de ces filtres, les organisations peuvent améliorer leur capacité à détecter les anomalies, maintenir la conformité avec les normes de sécurité des données et réagir rapidement aux incidents de sécurité potentiels. Le tableau de bord DataSunrise fournit un outil inestimable pour les administrateurs de bases de données s’efforçant de maintenir l’intégrité et la confidentialité des environnements de base de données.

Résumé et conclusion

La piste d’audit des données native d’Amazon Aurora MySQL permet aux organisations de surveiller l’accès aux données sensibles et d’assurer la conformité aux normes de sécurité. En utilisant des fonctionnalités d’audit avancées, vous pouvez personnaliser la journalisation en fonction des besoins de votre organisation. Complétant ces capacités, DataSunrise fournit une plateforme puissante et centralisée pour la gestion de l’audit et de la sécurité des bases de données.

Pour découvrir la gamme complète de fonctionnalités de DataSunrise, y compris ses outils d’audit avancés, visitez notre site web pour une démonstration en ligne.

Suivant