Attaques DDoS

Qu’est-ce qu’une attaque DDoS ?

Une attaque par déni de service distribué (DDoS) est une tentative malveillante de perturber le trafic normal et la disponibilité d’un serveur, service ou réseau ciblé en l’accablant d’un flot de trafic Internet provenant de multiples sources. Les attaques DDoS réussissent en utilisant plusieurs systèmes informatiques compromis comme sources de trafic d’attaque. Les machines exploitées peuvent inclure des ordinateurs et d’autres ressources connectées en réseau, telles que des appareils IoT.

Les attaques DDoS représentent un défi majeur car elles sont difficiles à prévenir. Les attaques proviennent de nombreuses adresses IP différentes du monde entier, ce qui les rend difficiles à défendre. Cela rend extrêmement difficile la distinction entre le trafic malveillant et le trafic utilisateur légitime. Les attaques DDoS peuvent causer des perturbations majeures, bloquer l’accès à des services importants et entraîner des pertes financières significatives pour les organisations.

Comment fonctionnent les attaques DDoS ?

Lors d’une attaque DDoS, l’attaquant prend le contrôle d’un ordinateur ou d’une machine vulnérable. Cela transforme le dispositif en un “bot” ou “zombie” qui réalise l’attaque. L’attaquant fait cela à de nombreux ordinateurs, créant un réseau de machines compromises appelé “botnet”.

L’attaquant commande aux machines du botnet d’envoyer une grande quantité de trafic à une adresse IP spécifique. Cette action rend difficile le passage du trafic régulier. Les propriétaires des ordinateurs compromis ne savent souvent pas que des pirates ont pris le contrôle de leur système.

Différentes sources inondent la cible de trafic, ce qui rend difficile le contrôle. Ce trafic provient de centaines ou de milliers d’adresses IP différentes.

Plusieurs méthodes courantes utilisées par les attaquants pour mener des attaques DDoS incluent :

- Attaques de trafic

- Attaques de bande passante

- Attaques d’application

Les attaques par inondation de trafic envoient un énorme volume de paquets TCP, UDP et ICPM à la cible. Ce trafic élevé surcharge les serveurs et l’infrastructure de la cible, consommant les ressources et finissant par mettre le système hors service.

Cette attaque DDoS surcharge la cible avec une quantité massive de données inutiles. Cela entraîne une perte de bande passante du réseau, des ressources matérielles et finit par mettre le système cible hors service.

Les attaques DDoS au niveau des applications surchargent les applications avec des requêtes malveillantes. Ces attaques sont particulièrement difficiles à détecter et peuvent perturber des fonctions spécifiques des applications.

Types courants d’attaques DDoS

Plusieurs types d’attaques DDoS utilisent les méthodes ci-dessus. Voici quelques-unes des plus courantes :

Inondation UDP

Une inondation UDP se produit lorsqu’un attaquant envoie une grande quantité de données vers des ports aléatoires sur une cible. Cela submerge la cible et perturbe son bon fonctionnement. L’hôte recherche des applications liées aux datagrammes et envoie des paquets ICMP s’il n’en trouve pas. À mesure que le système reçoit de plus en plus de paquets UDP, il devient submergé et ne peut plus répondre aux autres clients.

Un attaquant peut utiliser un botnet pour envoyer de nombreux paquets UDP vers les ports 80 et 443 sur un serveur web. Cela peut surcharger le serveur et l’empêcher de répondre aux requêtes HTTP et HTTPS des utilisateurs réels.

Inondation ICMP (Ping)

Une inondation ICMP, aussi connue sous le nom de Ping flood, est un type d’attaque DDoS. Elle vise à submerger un appareil avec des paquets de requête d’écho ICMP, rendant l’appareil inaccessible au trafic normal.

Par exemple, l’attaquant peut envoyer de nombreux paquets ICMP à partir d’adresses IP falsifiées vers le serveur à un rythme rapide. Le serveur doit traiter chaque requête et tenter de répondre, finissant par être submergé et non réactif.

Inondation SYN

Une inondation SYN est une cyberattaque qui submerge un serveur en envoyant de nombreuses requêtes de connexion, le rendant non réactif. Cette attaque inonde le serveur de demandes de connexion. Le serveur ne peut pas traiter le grand nombre de demandes. En conséquence, le serveur devient non réactif.

L’attaquant envoie des paquets SYN répétés à chaque port de l’hôte ciblé, souvent en utilisant une adresse IP falsifiée. Le serveur, ignorant l’attaque, reçoit de multiples demandes, apparemment légitimes, d’établir une communication. Il répond à chaque tentative avec un paquet SYN-ACK et attend le paquet ACK final pour finaliser la connexion. Mais lorsqu’une attaque se produit, les ressources du serveur s’épuisent car le client hostile ne reçoit pas le paquet ACK.

Inondation HTTP

Dans une attaque DDoS par inondation HTTP, l’attaquant utilise de fausses requêtes HTTP pour submerger un serveur web ou une application. Les inondations HTTP n’utilisent pas de paquets malformés, de falsification ou de techniques de réflexion, ce qui les rend plus difficiles à détecter et à prévenir.

Un pirate pourrait utiliser un botnet pour envoyer de multiples requêtes HTTP valides à une application web. Ils essaieraient de faire en sorte que cela ressemble à du trafic réel. Lorsque plus de requêtes arrivent, le serveur est submergé et ne peut plus traiter les demandes des utilisateurs réels.

Slowloris

Slowloris est un type d’attaque qui cible les serveurs web. Il peut mettre un serveur hors ligne sans affecter les autres services ou ports du réseau. Slowloris y parvient en maintenant autant de connexions ouvertes avec le serveur cible aussi longtemps que possible. Il accomplit cela en créant des connexions avec le serveur cible, mais en ne faisant que des demandes partielles.

Périodiquement, il enverra des en-têtes HTTP, ajoutant aux requêtes mais sans jamais les compléter. Les serveurs affectés maintiendront ces fausses connexions ouvertes, finissant par saturer la piscine de connexions simultanées maximum et refusant d’autres tentatives de connexion de clients légitimes.

Comment prévenir les attaques DDoS

Un certain nombre de techniques peuvent aider à prévenir ou atténuer l’impact des attaques DDoS :

- Utilisation de pare-feu et de systèmes de prévention d’intrusion pour surveiller le trafic et filtrer les paquets suspects

- Déploiement de répartiteurs de charge pour distribuer le trafic de manière égale sur un groupe de serveurs

- Mise en place de la limitation du débit pour limiter le nombre de requêtes qu’un serveur acceptera sur une période donnée

- Encouragement des meilleures pratiques comme la mise à jour et maintien à jour des systèmes

- Préparation à l’avance et établissement d’un plan de réponse aux incidents

- Considération des services d’atténuation des DDoS qui utilisent des techniques de nettoyage du trafic pour séparer le bon trafic du mauvais

Les attaques DDoS évoluent constamment et deviennent plus avancées, ce qui rend difficile de trouver une solution pour une protection totale. Les équipes de sécurité doivent être vigilantes et adopter une approche multi-couche pour la défense contre les DDoS.

Configurer DataSunrise pour prévenir les attaques DDoS

Vous pouvez configurer DataSunrise, un autre outil puissant, pour aider à prévenir les attaques DDoS. DataSunrise offre une suite complète de sécurité de base de données qui surveille le trafic de base de données en temps réel, identifie les comportements suspects et peut automatiquement bloquer les requêtes malveillantes.

DataSunrise peut détecter les attaques DDoS en créant des règles de sécurité spéciales. Il recherche des signes tels qu’une augmentation soudaine du trafic provenant d’une adresse IP unique ou de nombreuses requêtes vers une URL.

DataSunrise peut répondre rapidement aux attaques potentielles. Il le fait en bloquant les sessions suspectes ou en bloquant l’adresse IP offensive. Cela aide à protéger le serveur de base de données.

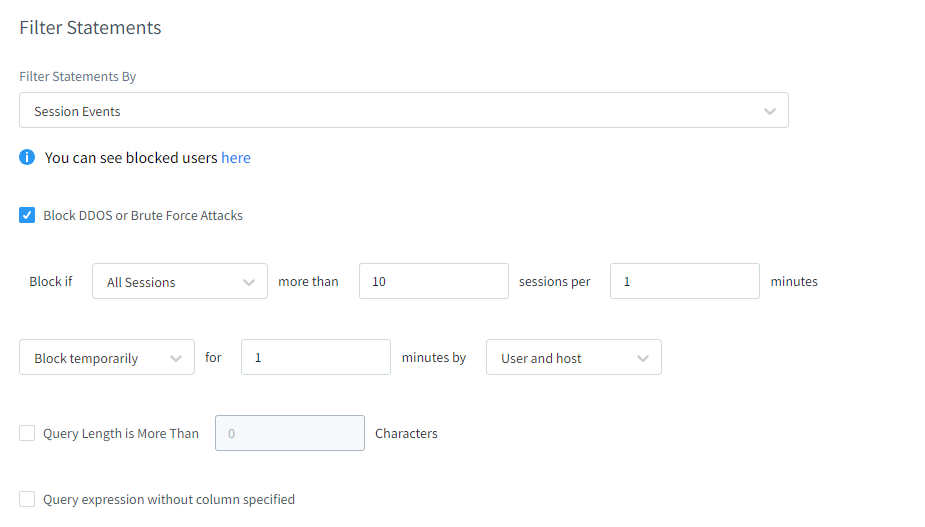

Lorsque vous configurez une protection contre les attaques DDoS dans DataSunrise, vous devez spécifier les paramètres suivants :

La plateforme offre des options de configuration flexibles, permettant aux utilisateurs de définir des conditions précises déclenchant des blocages d’accès. Les utilisateurs peuvent choisir les sessions à surveiller et fixer des limites pour le nombre de requêtes autorisées sur une période donnée.

DataSunrise permet aux utilisateurs de décider des actions à entreprendre en cas de violation. Les utilisateurs peuvent également choisir la durée du blocage d’accès et si le blocage doit concerner un seul utilisateur ou l’intégralité de la machine.

DataSunrise ajoute une protection supplémentaire en permettant aux utilisateurs de limiter la longueur des requêtes, arrêtant ainsi certaines attaques par injection. Pour plus d’informations, vous pouvez réserver une séance de démonstration en ligne.

Conclusion

Cet article explique ce que sont les attaques DDoS, comment elles fonctionnent, les types courants et les moyens de prévenir ou de diminuer leur impact. Les attaques DDoS constituent une menace significative pour les entreprises. Elles peuvent causer des dommages financiers et réputationnels considérables si elles ne sont pas correctement protégées. Les entreprises doivent se défendre contre ces attaques pour éviter des dommages potentiels.

La cybersécurité est comme une course aux armements. Tant que les organisations disposeront d’une infrastructure en ligne, il y aura toujours des acteurs malveillants essayant de l’attaquer ou de la perturber.

Pour prévenir les attaques DDoS, vous devez comprendre leur fonctionnement et avoir les bonnes mesures de sécurité. Cela protégera vos actifs et vos données.