Audit de Base de Données dans PostgreSQL

Introduction : Le Prix de l’Intégrité et de la Responsabilité de la Base de Données

Dans le contexte actuel axé sur les données, les enjeux de sécurisation des informations sensibles n’ont jamais été aussi élevés. Les organisations dans les secteurs de la finance, de la santé, du commerce électronique et au-delà sont sous pression constante pour se conformer à des régulations telles que le RGPD, la CCPA et la HIPAA. La conformité n’est pas qu’un simple mot à la mode ; c’est une nécessité pour éviter des amendes, atténuer les risques et maintenir la confiance des clients.

Saviez-vous que depuis l’introduction du Règlement Général sur la Protection des Données (RGPD) en 2018, les amendes ont dépassé un incroyable montant de 4,9 milliards de dollars d’ici avril 2024? Cela représente en moyenne plus de 1 million de dollars en pénalités par jour pour des infractions telles qu’une sécurité insuffisante ou un manque de transparence. Ces lourdes sanctions illustrent encore plus l’importance cruciale de maintenir des capacités d’audit de base de données robustes.

PostgreSQL, un système de gestion de bases de données relationnelles open source renommé pour sa flexibilité et sa fiabilité, est équipé d’une gamme d’outils intégrés conçus pour l’audit. Cet article explorera comment l’audit de base de données dans PostgreSQL peut être mis en œuvre en utilisant ces capacités de journalisation natives. Nous examinerons également, vers la fin, comment l’audit de base de données dans PostgreSQL utilisant des outils intégrés se compare aux solutions DataSunrise qui répondent à leurs limitations.

Audit de Base de Données dans PostgreSQL avec des outils intégrés

1. log_statement

Configuration et Utilisation

Le paramètre log_statement dans PostgreSQL vous permet de journaliser des instructions SQL en fonction de leur type (DDL, DML, ou SELECT). Il est configuré dans le fichier postgresql.conf ou via une commande SQL.

Étapes pour Activer :

- Éditez le fichier

postgresql.conf:Vous pouvez utiliser la requête

"SHOW config_file"pour obtenir l’emplacement de ce fichier. Une fois qu’il est ouvert, mettez à jour ces lignes :log_statement = 'all' # Options : 'none', 'ddl', 'mod', 'all' log_directory = 'pg_log' # Répertoire des fichiers de journal log_filename = 'postgresql-%Y-%m-%d_%H%M%S.log' # Paramètre de nom de fichier Redémarrez PostgreSQL pour que les modifications prennent effet :

sudo systemctl restart postgresqlOuvrez le fichier de journal pour le visualiser ou le surveiller en temps réel à l’aide de cette commande :

Remplacez l’emplacement du fichier dans l’exemple avec votre nom de fichier et chemin réelstail -f /var/log/postgresql-2024-11-25.log

Vous pouvez également le définir temporairement via SQL :

SET log_statement = 'all';

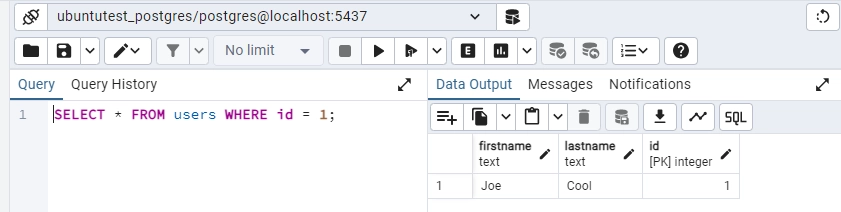

Exemple de Requête : Une fois configurée, exécuter une requête comme :

SELECT * FROM users WHERE id = 1;

Résultera en une entrée de journal similaire à celle sur la capture d’écran ci-dessous :

Cas d’Utilisation : Cette configuration de base offre une visibilité sur toutes les requêtes SQL exécutées, aidant à l’audit et au débogage.

2. pg_stat_statements

Configuration et Utilisation

pg_stat_statements est une extension disponible par défaut dans PostgreSQL qui suit les métriques de performance des requêtes. Elle doit être activée explicitement.

Étapes pour Activer :

Ajoutez l’extension

pg_stat_statementsà votre instance PostgreSQL :CREATE EXTENSION pg_stat_statements;Mettre à jour le fichier

postgresql.confpour charger le module :shared_preload_libraries = 'pg_stat_statements' pg_stat_statements.track = allRecharger PostgreSQL :

sudo systemctl restart postgresql

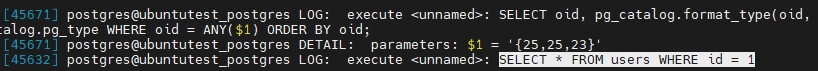

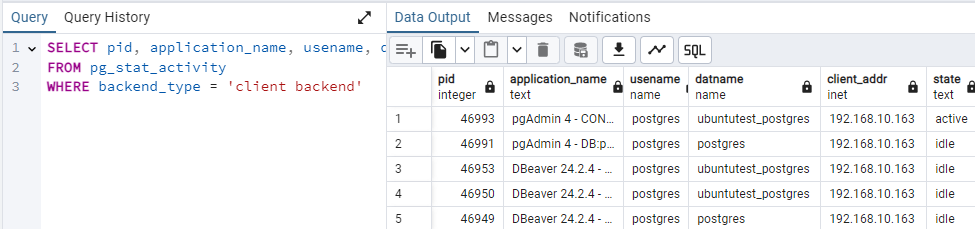

Exemple de Requête : Pour voir les statistiques des requêtes :

SELECT query, calls, total_exec_time, mean_exec_time

FROM pg_stat_statements

ORDER BY total_exec_time DESC

LIMIT 5;

Cette requête répertorie les 5 premières requêtes ayant le temps d’exécution total le plus élevé, aidant à identifier les requêtes lentes ou fréquemment utilisées.

Cas d’Utilisation : Parfait pour auditer la performance des requêtes à long terme et optimiser les requêtes fréquemment exécutées.

3. pg_stat_activity

Configuration et Utilisation

pg_stat_activity est une vue système qui affiche des informations sur les sessions de base de données actuelles, y compris les requêtes en cours, les adresses des clients et l’état des connexions.

Étapes pour Activer : Aucune configuration spéciale n’est requise, car c’est activé par défaut.

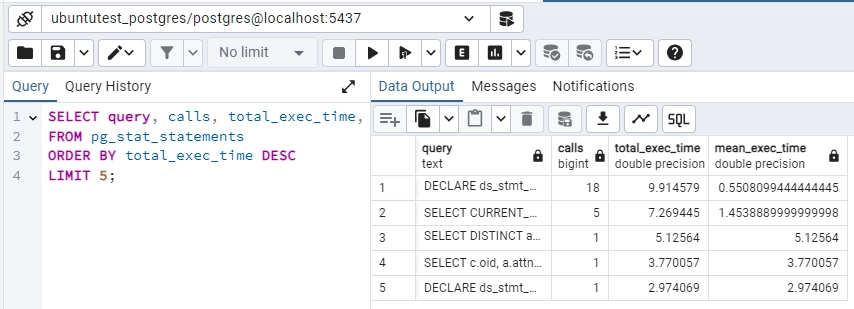

Exemple de Requête : Pour surveiller les sessions actives :

SELECT pid, usename, client_addr, state, query, query_start

FROM pg_stat_activity

WHERE state = 'active';

Cette requête génère les détails de toutes les requêtes actives :

pid: ID de processus de la session.application_name: L’application utilisée pour établir la connexion.usename: Nom d’utilisateur de l’utilisateur connecté.client_addr: Adresse IP du client.state: État de la connexion (ex.active,idle).query: La requête SQL en cours d’exécution.query_start: Horodatage indiquant quand la requête a commencé.

Cas d’Utilisation : Utile pour la surveillance en temps réel des requêtes longues ou potentiellement problématiques.

4. Déclencheurs

Configuration et Utilisation

Les déclencheurs dans PostgreSQL sont des objets de base de données qui exécutent automatiquement une fonction spécifiée lorsque certains événements (INSERT, UPDATE, DELETE) se produisent sur une table.

Étapes pour Créer un Déclencheur de Base :

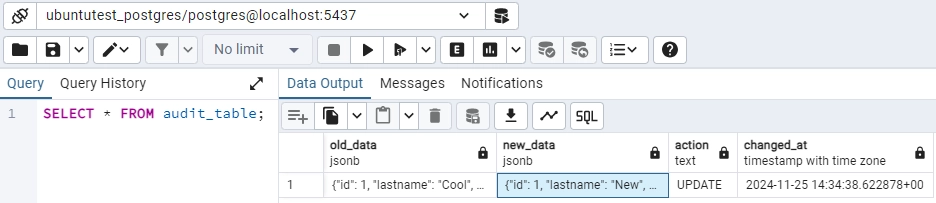

Créer une table d’audit

CREATE TABLE audit_table (old_data JSONB, new_data JSONB, action TEXT, changed_at TIMESTAMPTZ);Écrire une fonction de déclenchement :

CREATE OR REPLACE FUNCTION audit_log() RETURNS TRIGGER AS $$ BEGIN INSERT INTO audit_table (old_data, new_data, action, changed_at) VALUES (row_to_json(OLD), row_to_json(NEW), TG_OP, now()); RETURN NEW; END;Créer un déclencheur pour utiliser la fonction :

CREATE TRIGGER user_changes_audit AFTER INSERT OR UPDATE OR DELETE ON users FOR EACH ROW EXECUTE FUNCTION audit_log();

Exemple de Requête : Lorsqu’une ligne dans la table users est mise à jour :

UPDATE users SET lastname = 'New' WHERE id = 1;

La audit_table capturerait la modification :

Cas d’Utilisation : Les déclencheurs sont hautement flexibles et peuvent enregistrer des modifications détaillées au niveau des données et du schéma, les rendant essentiels pour un audit détaillé.

Résoudre les Limitations de l’Audit de Base de Données Natif dans PostgreSQL avec Solutions DataSunrise

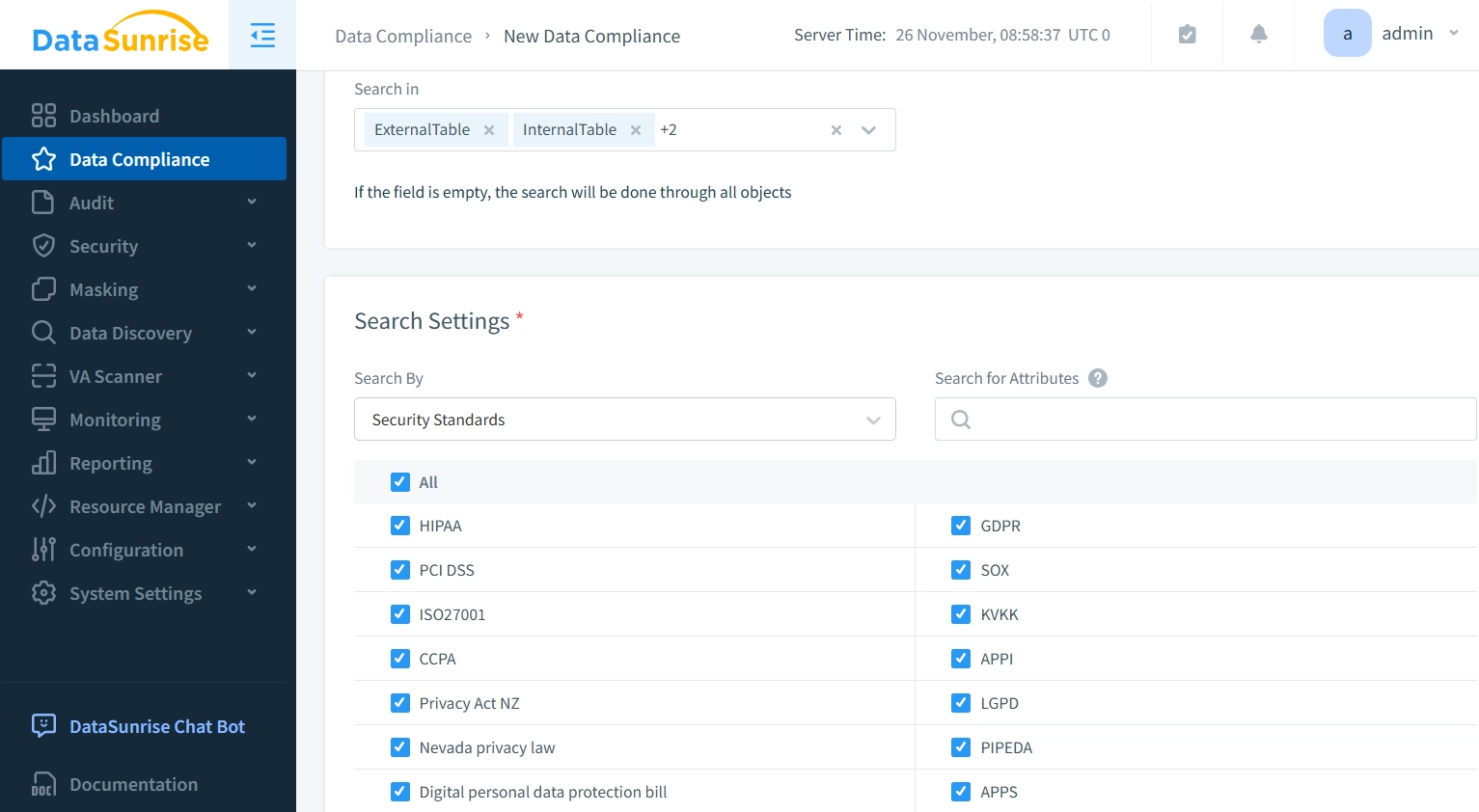

1. Soutien à la Conformité Automatisée

- Limitation : Les journaux PostgreSQL nécessitent un effort manuel important pour interpréter la conformité avec le RGPD, HIPAA, PCI-DSS

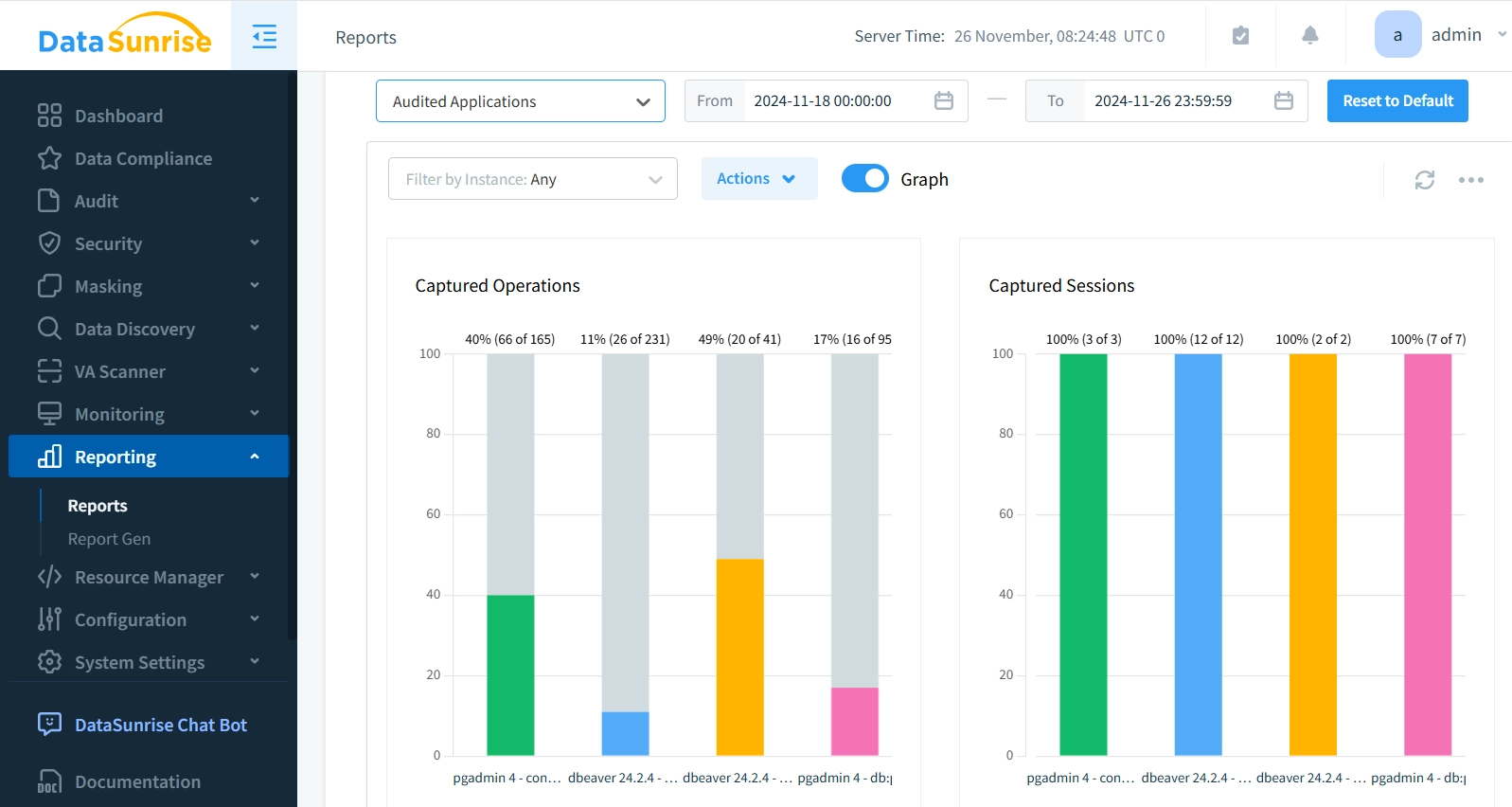

- DataSunrise automatise le rapport de conformité en formatant les données d’audit dans des rapports préconstruits alignés avec les principales normes réglementaires, réduisant les charges de travail manuelles et garantissant l’exactitude.

2. Conscience en Temps Réel

- Limitation : PostgreSQL peut enregistrer des événements via des journaux et des déclencheurs mais manque d’alertes en temps réel pour des incidents critiques comme les accès non autorisés ou les injections SQL.

- DataSunrise comble ce manque en surveillant le trafic de la base de données en temps réel, détectant les activités inhabituelles et en notifient immédiatement les administrateurs via des canaux configurés comme email ou Slack. Cette démarche proactive garantit une action rapide contre les potentielles menaces.

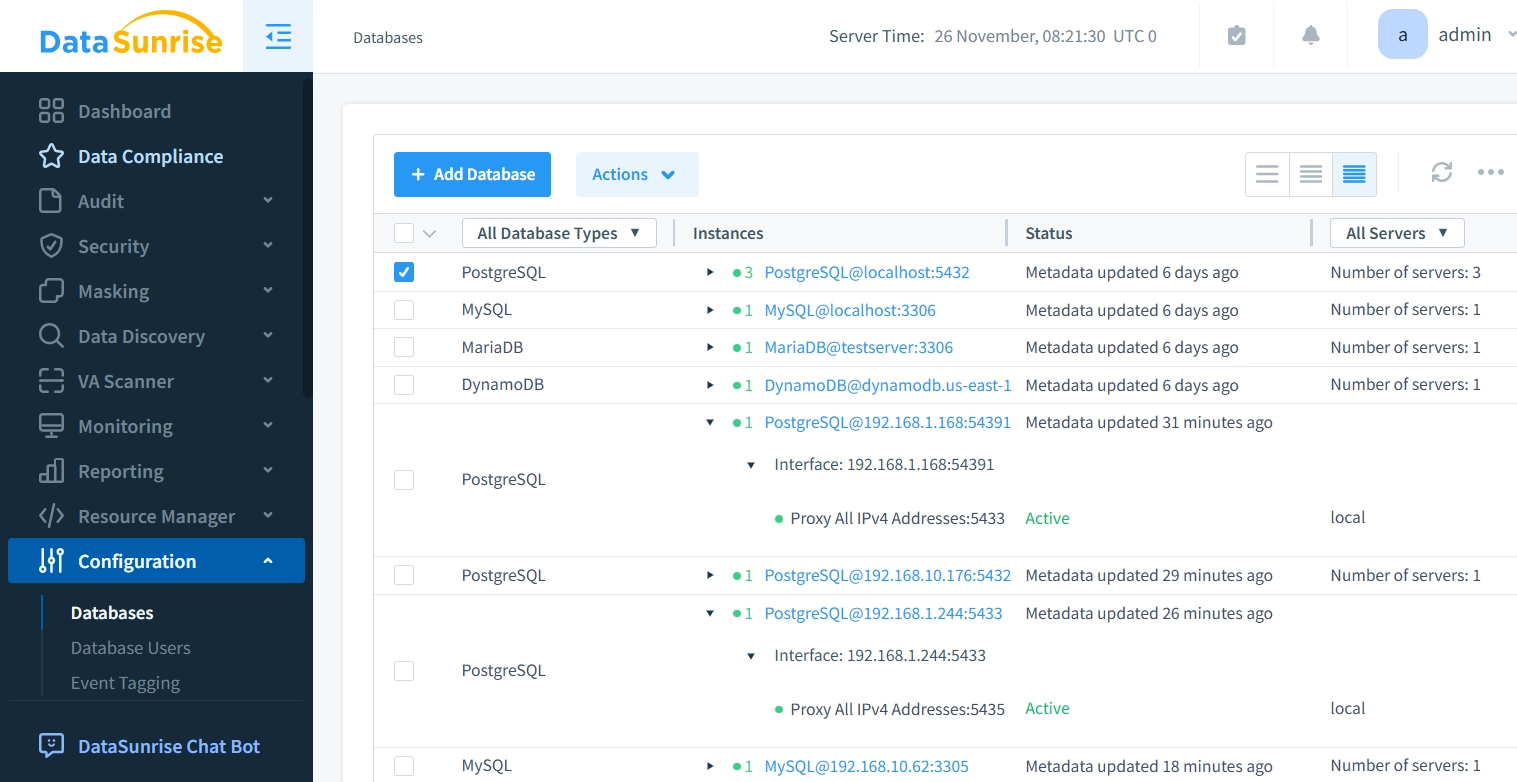

3. Gestion Unifiée des Journaux

- Limitation : PostgreSQL stocke les journaux par instance de base de données, rendant difficile la corrélation entre systèmes des journaux.

- DataSunrise centralise les journaux dans une seule plateforme depuis PostgreSQL et plus de 40 autres moteurs de base de données pris en charge, simplifiant la corrélation des événements et permettant une détection rapide des anomalies à travers les systèmes.

4. Historique des Sessions et Suivi des Utilisateurs

- Limitation : Les outils PostgreSQL comme

pg_stat_activityne suivent que les sessions actives ou inactives, sans historique des connexions déjà terminées. - DataSunrise maintient un enregistrement complet de toutes les sessions utilisateur, y compris celles terminées, soutenant les enquêtes rétrospectives et l’analyse des activités.

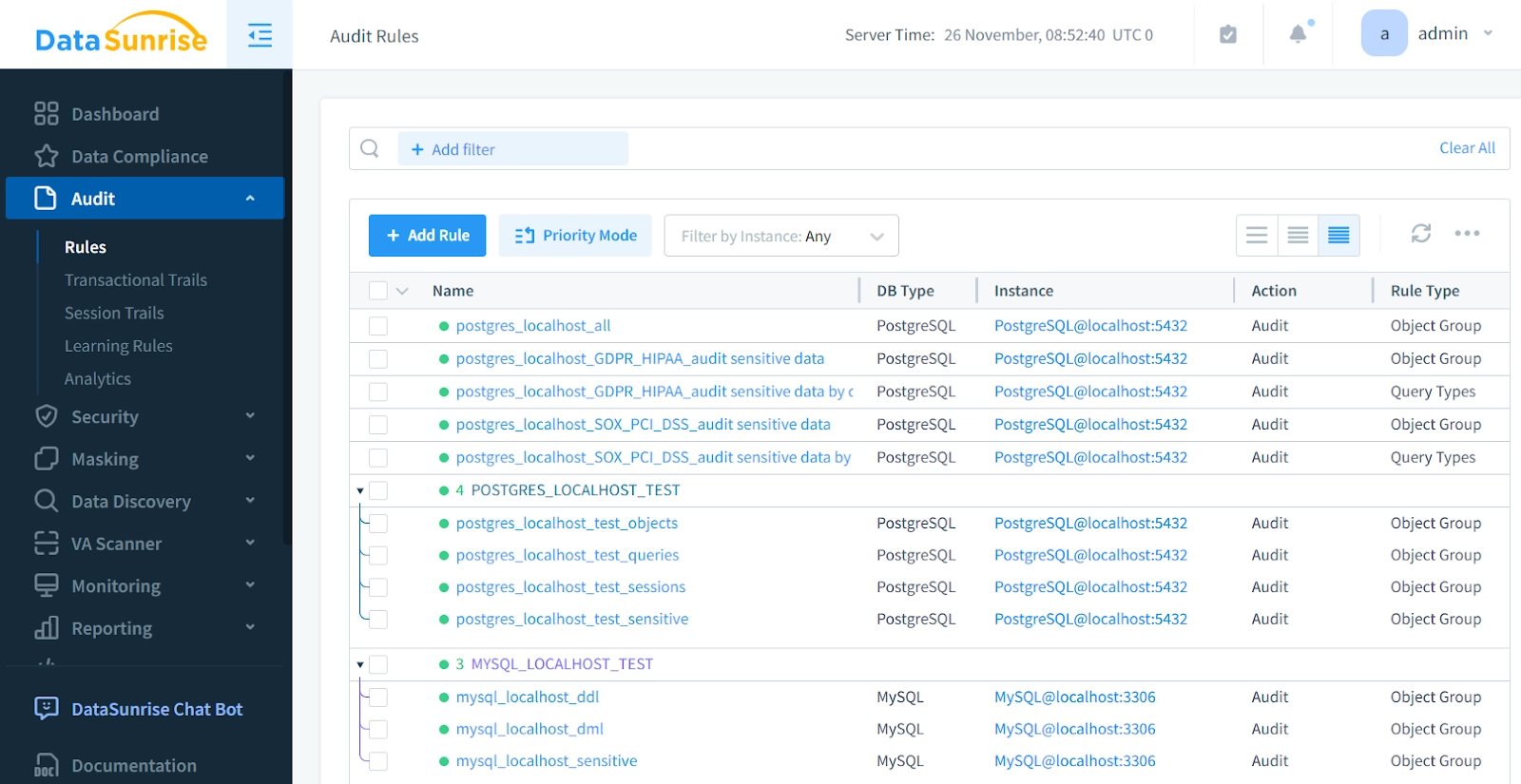

5. Règles d’Audit Complètes et Filtrage

- Limitation : Bien que les déclencheurs PostgreSQL puissent être configurés pour l’audit, ils peuvent nécessiter une maintenance complexe et manquent de gestion unifiée des règles d’audit à travers différents niveaux de sécurité.

- DataSunrise offres des règles d’audit flexibles à plusieurs niveaux – depuis l’accès aux sessions et objets jusqu’aux motifs de requête spécifiques. Tous les journaux d’audit et événements de sécurité sont surveillés à travers une interface unique, éliminant le besoin de gestion de déclencheurs complexes et offrant un contrôle granulaire sur ce qui est consigné et comment.

6. Polyvalence et Fonctionnalités Améliorées

- Limitation : Les fonctionnalités intégrées de PostgreSQL nécessitent souvent des extensions ou des personnalisations pour des besoins avancés en matière de sécurité et de conformité.

- DataSunrise améliore la surveillance des bases de données avec des recherches de données pilotées par l’IA, la prise en charge de plusieurs bases de données, la surveillance en temps réel, la génération de rapports automatisés, et des fonctionnalités supplémentaires de niveau entreprise, offrant une gestion évolutive et simplifiée pour des environnements diversifiés.

Conclusion :

Un audit de base de données efficace est plus qu’une simple case de conformité ; c’est une pierre angulaire de la gestion moderne des données. L’audit de base de données dans PostgreSQL utilisant des capacités natives, comme log_statement, pg_stat_statements, et les déclencheurs, peut fournir un point de départ solide pour surveiller les activités des bases de données. Toutefois, ces outils ont des limitations, nécessitent une configuration minutieuse et peuvent affecter les performances s’ils ne sont pas correctement configurés.

DataSunrise excelle précisément ici, offrant des fonctions d’audit avancées prêtes à l’emploi, faciles à gérer et optimisées pour la performance. Des notifications en temps réel des activités suspectes à la conformité automatisée des rapports et suivi complet des sessions et événements, DataSunrise améliore l’audit des bases de données pour répondre aux exigences du cadre réglementaire strict d’aujourd’hui.

Explorez nos solutions avec une démo en ligne pour voir comment elles peuvent améliorer vos capacités d’audit.