Audit de Base de Données dans Greenplum

Mettre en œuvre des mécanismes d’audit robustes de base de données dans Greenplum est crucial pour maintenir l’intégrité des données et la sécurité des données. Avec la sophistication croissante des cyberattaques, les organisations doivent assurer une surveillance complète des activités de la base de données de ses opérations. Selon des recherches récentes en cybersécurité, les incidents liés aux bases de données représentent une part significative des violations de données, rendant les capacités d’audit essentielles pour les plateformes de données modernes.

La Base de Données Greenplum fournit des capacités d’audit intégrées qui permettent un suivi détaillé des opérations de la base de données, des activités des utilisateurs et des événements système. Cette approche systématique aide les organisations à maintenir la conformité réglementaire tout en fournissant des informations précieuses sur les schémas d’utilisation de la base de données et les menaces potentielles à la sécurité.

Comprendre l’Architecture d’Audit de Base de Données de Greenplum

Greenplum met en œuvre l’audit de base de données via un système de journalisation distribué qui capture les activités de tous les segments. Comme décrit dans la documentation de Greenplum, l’architecture comprend :

- Journalisation du nœud coordinateur

- Traçage des audits au niveau des segments

- Suivi de l’exécution des requêtes distribuées

- Surveillance des transactions

- Journalisation des sessions utilisateurs

Composants Centraux de l’Audit dans Greenplum

Configurer les paramètres d’audit de base :

ALTER DATABASE mydatabase SET log_statement = 'all'; ALTER DATABASE mydatabase SET log_min_duration_statement = 1000; ALTER DATABASE mydatabase SET log_connections = on; ALTER DATABASE mydatabase SET log_disconnections = on;

Ces configurations permettent une journalisation complète de :

- Exécution des instructions SQL

- Requêtes de longue durée

- Tentatives de connexion

- Terminaisons de sessions

- Événements système

- Activités liées à la sécurité

Configuration Avancée de l’Audit de Base de Données

1. Configuration de la Journalisation Détaillée des Requêtes

Activer la journalisation détaillée des requêtes :

ALTER SYSTEM SET log_error_verbosity = 'verbose'; ALTER SYSTEM SET log_line_prefix = '%t [%p]: [%l-1] user=%u,db=%d,app=%a,client=%h ';

2. Configuration du Stockage de l’Audit

Configurer la rotation des journaux d’audit :

ALTER SYSTEM SET log_rotation_age = '1d'; ALTER SYSTEM SET log_rotation_size = '100MB'; ALTER SYSTEM SET log_truncate_on_rotation = on;

Exemples Pratiques de Requêtes d’Audit

Surveillance des Activités de la Base de Données

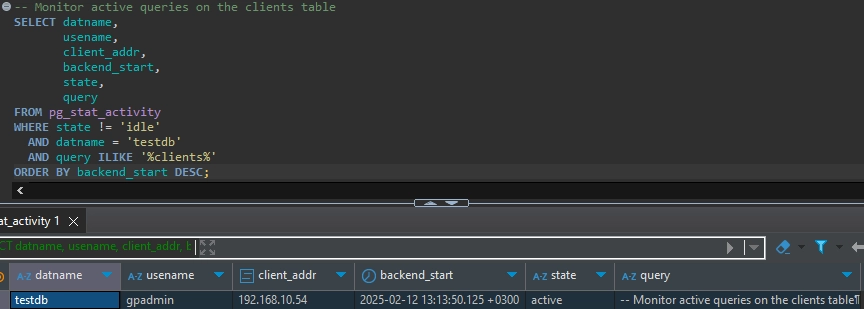

Surveiller les requêtes actives sur la table des clients :

SELECT datname,

usename,

client_addr,

backend_start,

state,

query

FROM pg_stat_activity

WHERE state != 'idle'

AND datname = 'testdb'

AND query ILIKE '%clients%'

ORDER BY backend_start DESC;

Exemple de sortie :

Résumé de l’Activité des Utilisateurs

SELECT

usename,

date_trunc('hour', query_start) as activity_hour,

count(*) as total_queries,

sum(case when query ILIKE '%SELECT%' then 1 else 0 end) as select_count,

sum(case when query ILIKE '%UPDATE%' then 1 else 0 end) as update_count,

sum(case when query ILIKE '%INSERT%' then 1 else 0 end) as insert_count,

sum(case when query ILIKE '%DELETE%' then 1 else 0 end) as delete_count

FROM pg_stat_activity

WHERE datname = 'testdb'

AND query ILIKE '%public.clients%'

GROUP BY usename, date_trunc('hour', query_start)

ORDER BY activity_hour DESC;

Exemple de sortie :

| usename | activity_hour | total_queries | select_count | update_count | insert_count | delete_count |

|---|---|---|---|---|---|---|

| admin | 2024-02-12 15:00:00 | 45 | 30 | 10 | 5 | 0 |

| analyst | 2024-02-12 15:00:00 | 25 | 23 | 2 | 0 | 0 |

| etl_user | 2024-02-12 14:00:00 | 15 | 5 | 5 | 5 | 0 |

| admin | 2024-02-12 14:00:00 | 12 | 8 | 4 | 0 | 0 |

| support | 2024-02-12 13:00:00 | 8 | 7 | 1 | 0 | 0 |

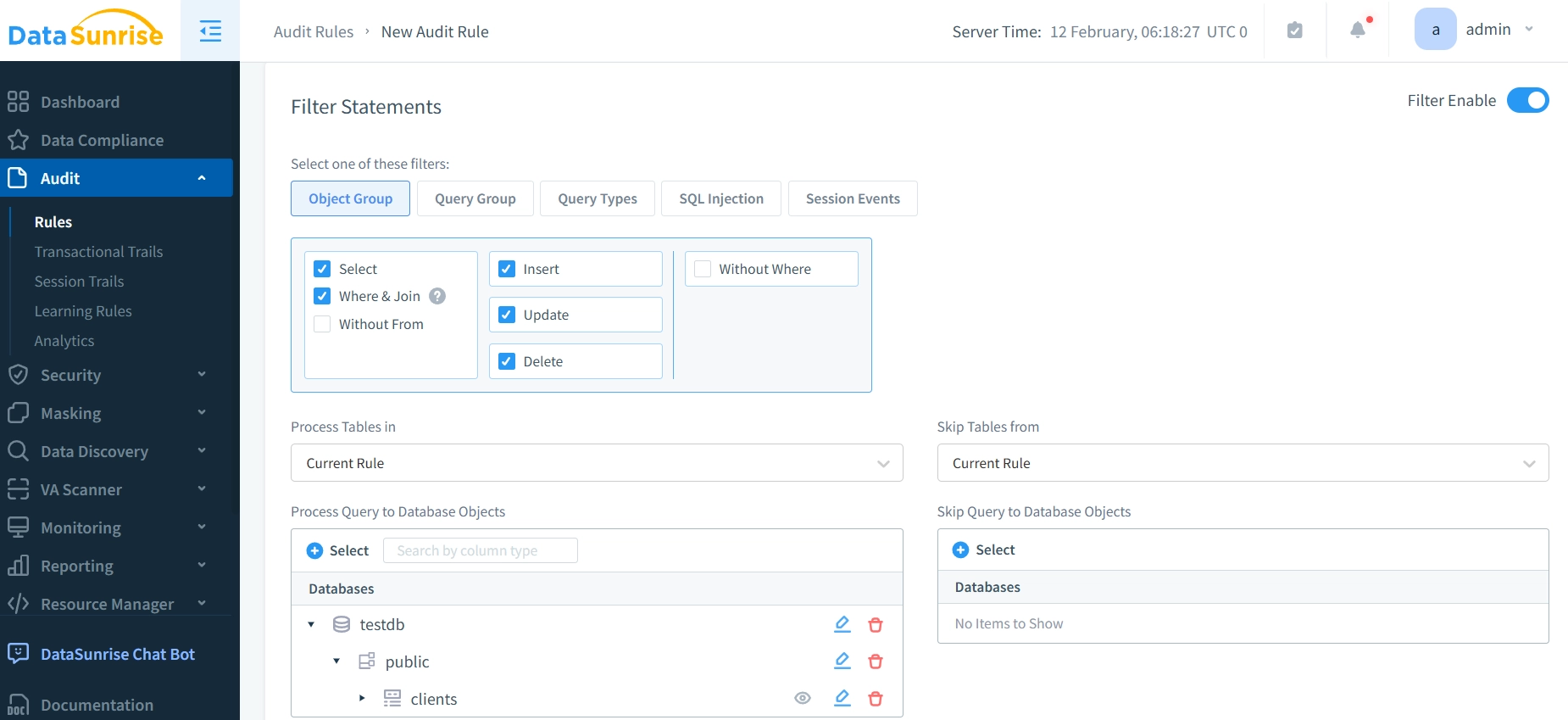

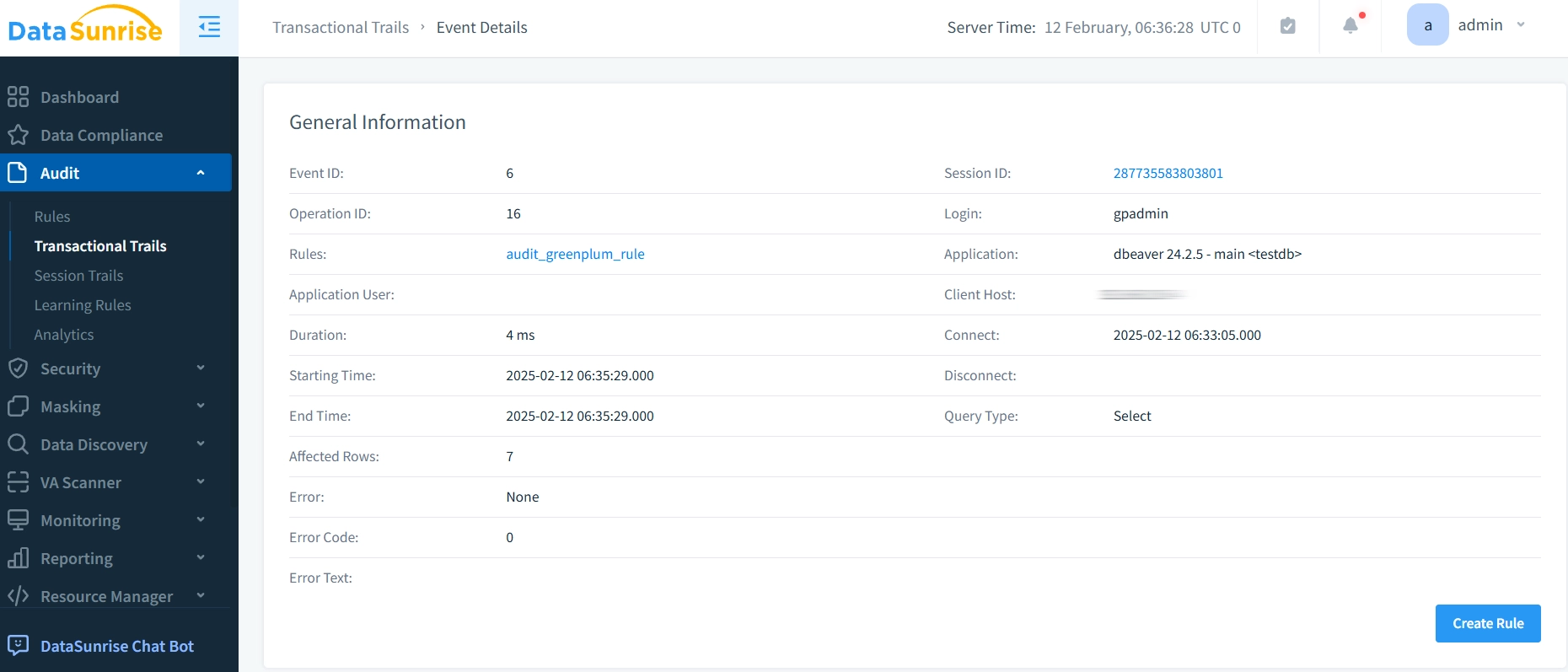

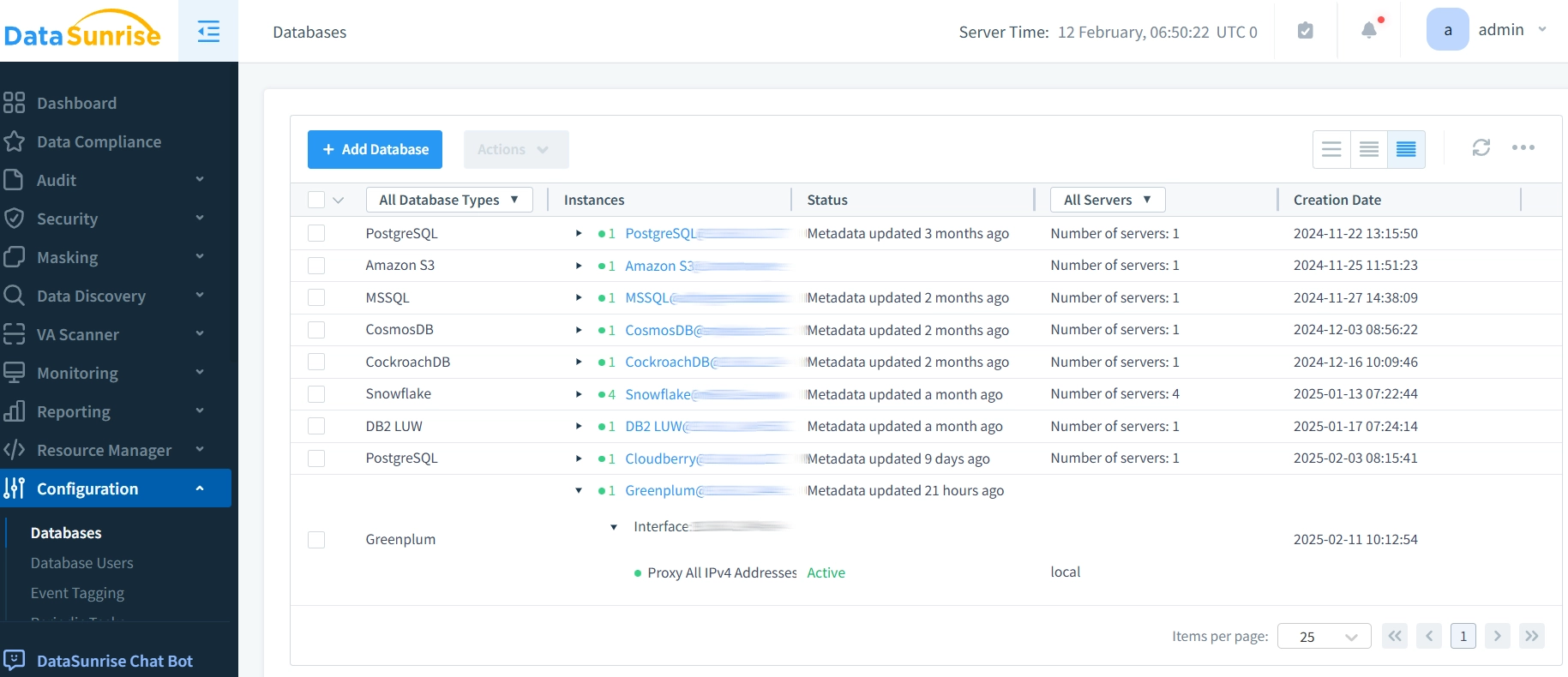

Renforcer l’Audit de Greenplum avec DataSunrise

Alors que les capacités d’audit natives de Greenplum sont robustes, la solution DataSunrise offre des fonctionnalités supplémentaires pour un audit de niveau entreprise. DataSunrise améliore les capacités d’audit de Greenplum grâce à une surveillance en temps réel, à une détection avancée des menaces et à des outils spécialisés de rapport de conformité. L’interface intuitive de la plateforme et ses fonctionnalités automatisées facilitent la maintenance de pistes d’audit complètes tout en réduisant la charge administrative.

1. Configuration Avancée des Règles d’Audit

Principales caractéristiques :

- Création de règles d’audit personnalisées

- Surveillance en temps réel

- Contrôle d’accès granulaire

- Options de filtrage avancées

2. Gestion Centralisée de l’Audit

Avantages :

- Vue d’ensemble unifiée des audits sur tous les segments

- Tableaux de bord personnalisables

- Rapport automatisé

- Gestion de la conformité

3. Étapes d’Intégration

- Installer DataSunrise

- Configurer la connexion Greenplum

- Configurer les règles d’audit

- Activer la surveillance

- Configurer les alertes

Meilleures Pratiques pour l’Audit de Base de Données

Optimisation des Performances

L’optimisation des performances joue un rôle crucial dans le maintien d’un système d’audit de base de données efficace. Les organisations devraient mettre en œuvre une journalisation sélective des audits basée sur les opérations critiques et les niveaux de sensibilité des données. Cette approche ciblée aide à minimiser l’impact sur les performances tout en assurant une couverture complète des activités essentielles. Une maintenance régulière des journaux d’audit, y compris des stratégies d’archivage appropriées et des procédures de nettoyage, aide à maintenir des performances optimales de la base de données sans compromettre l’intégrité de l’audit.

Considérations de Sécurité

Protéger les données d’audit nécessite une approche de sécurité à plusieurs niveaux. Les organisations doivent mettre en œuvre un cryptage fort pour les journaux d’audit, en particulier lorsqu’ils contiennent des informations sensibles ou des données personnellement identifiables. Les contrôles d’accès doivent être strictement appliqués, limitant l’accès aux journaux d’audit au personnel autorisé uniquement. Des évaluations régulières de la sécurité de l’infrastructure d’audit aident à garantir l’intégrité et la confidentialité des données d’audit.

Exigences de Conformité

La gestion de la conformité grâce à l’audit de base de données nécessite une documentation systématique et des examens réguliers. Les organisations devraient établir des politiques de rétention claires qui s’alignent sur les exigences réglementaires tout en tenant compte des contraintes de stockage. Des mécanismes de rapport automatisés devraient être mis en œuvre pour rationaliser les vérifications de conformité et les examens des auditeurs. Une validation régulière des processus d’audit garantit un alignement continu avec les standards de conformité évolutifs.

Conclusion

Un audit efficace des bases de données dans Greenplum nécessite une combinaison stratégique de fonctionnalités natives et d’outils de sécurité avancés. Alors que Greenplum fournit des capacités d’audit intégrées robustes qui couvrent les opérations essentielles de la base de données, les organisations ont souvent besoin de fonctionnalités supplémentaires pour répondre à des exigences de sécurité et de conformité complexes. En mettant en œuvre des stratégies d’audit complètes et en tirant parti d’outils avancés comme DataSunrise, les organisations peuvent mieux protéger leurs actifs de données tout en maintenant une efficacité opérationnelle.

La clé d’un audit de base de données réussi réside dans l’équilibre entre les exigences de sécurité, les considérations de performance et l’utilisabilité. Une révision et des mises à jour régulières des politiques d’audit, combinées à la sélection et à la mise en œuvre appropriées d’outils, aident les organisations à maintenir une posture de sécurité solide tout en soutenant les objectifs commerciaux.

Apprenez-en davantage sur l’amélioration de vos capacités d’audit de base de données Greenplum avec DataSunrise en programmant une démonstration en ligne.