Audit de base de données pour Azure SQL

L’audit de base de données est un aspect critique de la sécurité des données, notamment lorsque l’on traite des données sensibles dans des environnements cloud. Pour les organisations utilisant Azure SQL, il est essentiel de mettre en œuvre des pratiques d’audit de base de données robustes pour surveiller et suivre l’activité dans l’environnement Azure SQL.

Azure SQL offre de nombreuses façons d’auditer les activités des bases de données. Celles-ci incluent des fonctionnalités d’audit intégrées, des commandes SQL, des vues, des procédures stockées et des outils Azure CLI pour assurer un audit complet de la base de données pour Azure SQL.

Cet article examine ces fonctionnalités. Il montre comment utiliser les commandes SQL pour auditer et surveiller les activités de la base de données. L’accent est mis sur la réalisation d’un audit complet de la base de données pour les bases de données Azure SQL.

Pourquoi l’audit de base de données est-il important pour Azure SQL ?

La sécurité des données et la conformité sont primordiales pour toute organisation gérant des informations sensibles, et Azure SQL ne fait pas exception. L’audit d’Azure SQL est une mesure de sécurité proactive. Il aide les administrateurs à suivre des activités telles que qui a accédé aux données, quand et pourquoi. Cela aide à détecter les utilisations abusives potentielles, les accès non autorisés ou toute activité qui pourrait nuire à l’intégrité des données.

Un audit efficace d’Azure SQL est nécessaire pour maintenir la conformité avec des réglementations comme le RGPD, HIPAA et autres, qui exigent que les organisations surveillent et protègent les données sensibles. Un audit de base de données fournit des informations précieuses sur l’activité des utilisateurs, aidant ainsi les organisations à répondre à ces obligations légales.

Fonctionnalités d’audit des données d’Azure SQL

Avant d’entrer dans les méthodes d’audit SQL, il est essentiel de noter les capacités d’audit de données intégrées à Azure SQL. Azure SQL dispose d’une fonctionnalité intégrée pour l’audit de base de données qui suit des événements tels que les tentatives de connexion, l’exécution des requêtes et les modifications du schéma.

Vous pouvez configurer des journaux d’audit pour les stocker dans Azure Monitor, Log Analytics ou Event Hubs. Cela vous donne de la flexibilité dans la manière dont vous capturez et analysez les données pour un audit complet de la base de données dans Azure SQL.

Pour une aide plus détaillée sur la configuration de l’audit des données Azure SQL, consultez un article axé sur ce sujet. Ici, nous nous concentrons sur l’amélioration de ces capacités avec un audit manuel via des commandes SQL, des vues et des procédures.

Audit avec les fonctionnalités du langage SQL pour Azure SQL

SQL Server offre des fonctionnalités puissantes pour l’audit, notamment grâce aux fonctionnalités du langage SQL comme les requêtes, les vues et les procédures stockées. Ces fonctionnalités vous permettent de suivre et d’analyser les modifications directement dans l’environnement SQL, ce qui est crucial pour un audit efficace des bases de données Azure SQL.

Connexion à votre base de données Azure SQL pour l’audit

Avant de commencer l’audit, vous devez vous connecter à votre base de données Azure SQL. Vous pouvez utiliser un outil comme SQL Server Management Studio (SSMS), Azure Data Studio ou Azure CLI pour gérer vos activités de base de données.

Exemple de commande pour se connecter à votre base de données Azure SQL à l’aide d’Azure CLI :

az sql db connect --name <db_name> --server <server_name> --resource-group <resource_group>

Une fois connecté, vous pouvez commencer à utiliser SQL pour vérifier les journaux et surveiller les activités de votre base de données Azure SQL.

Interroger les vues système pour l’audit de base de données dans Azure SQL

Azure SQL prend en charge plusieurs vues système qui vous permettent de récupérer des informations sur l’activité de la base de données, ce qui est essentiel pour un audit de base de données réussi. Par exemple, vous pouvez utiliser les vues sys.dm_exec_sessions et sys.dm_exec_requests. Ces vues vous aident à surveiller les informations de session et de demande.

Exemple de requête SQL pour vérifier les sessions actives :

SELECT session_id, login_name, host_name, status, start_time FROM sys.dm_exec_sessions WHERE is_user_process = 1;

Cette requête retournera les sessions utilisateur actives, ce qui est une partie clé du suivi de ceux qui accèdent à votre base de données.

Audit des modifications DDL et DML avec des triggers dans Azure SQL

Pour un audit plus approfondi des opérations de langage de définition de données (DDL) et de langage de manipulation de données (DML), vous pouvez créer des triggers. Par exemple, pour suivre les modifications apportées à une table sensible, vous pouvez créer un trigger AFTER. Ce trigger enregistrera toute opération d’insertion, de mise à jour ou de suppression dans le cadre de votre audit de base de données dans Azure SQL.

Exemple de trigger d’audit pour enregistrer les modifications apportées à une table “clients” :

CREATE TRIGGER trg_AuditCustomerChanges

ON customers

AFTER INSERT, DELETE, UPDATE

AS

BEGIN

DECLARE @action VARCHAR(10);

IF EXISTS(SELECT * FROM inserted)

BEGIN

SET @action = 'INSERT';

END

ELSE IF EXISTS(SELECT * FROM deleted)

BEGIN

SET @action = 'DELETE';

END

ELSE

BEGIN

SET @action = 'UPDATE';

END

INSERT INTO audit_log (action, table_name, timestamp, user_id)

VALUES (@action, 'customers', GETDATE(), USER_ID());

END;Ce trigger enregistrera toutes les modifications apportées à la table “clients” dans la table “audit_log”. Le système suivra le type d’action (INSERT, UPDATE, DELETE), le moment de l’action et l’utilisateur qui a effectué la modification.

Utilisation des procédures stockées pour l’audit de base de données dans Azure SQL

Les procédures stockées fournissent un excellent moyen de centraliser votre logique d’audit. Les administrateurs de bases de données peuvent les invoquer, ou certaines opérations de bases de données peuvent les déclencher automatiquement, rendant l’audit plus efficace.

Exemple de procédure stockée pour l’audit :

CREATE PROCEDURE sp_AuditTableChanges @action VARCHAR(10), @table_name VARCHAR(100), @user_id INT AS BEGIN INSERT INTO audit_log (action, table_name, timestamp, user_id) VALUES (@action, @table_name, GETDATE(), @user_id); END;

Vous pouvez appeler cette procédure stockée dans vos triggers DML ou DDL. Vous pouvez également l’exécuter manuellement chaque fois que vous souhaitez enregistrer des actions spécifiques.

Azure CLI pour l’audit de base de données

Les administrateurs qui préfèrent utiliser l’interface de ligne de commande Azure (CLI) peuvent configurer et gérer facilement l’audit. Azure CLI vous aide à gérer les paramètres d’audit, à examiner les journaux et à exécuter des requêtes sur votre base de données. Vous pouvez le faire sans utiliser d’interface graphique.

Consultation des journaux à l’aide de l’Azure CLI

Vous pouvez utiliser les commandes Azure CLI pour examiner les journaux d’audit de votre base de données Azure SQL. Assurez-vous d’abord de diriger les journaux d’audit vers Azure Monitor ou Log Analytics. Ensuite, vous pouvez utiliser une commande comme celle-ci pour examiner les journaux :

az monitor log-analytics query -w <workspace_id> --analytics-query "AuditLogs | where OperationName == 'INSERT' or OperationName == 'UPDATE'"

Cela retournera les journaux des opérations INSERT et UPDATE, vous aidant à suivre les modifications et à identifier les problèmes de sécurité potentiels.

Avantages de l’utilisation de DataSunrise pour l’audit d’Azure SQL

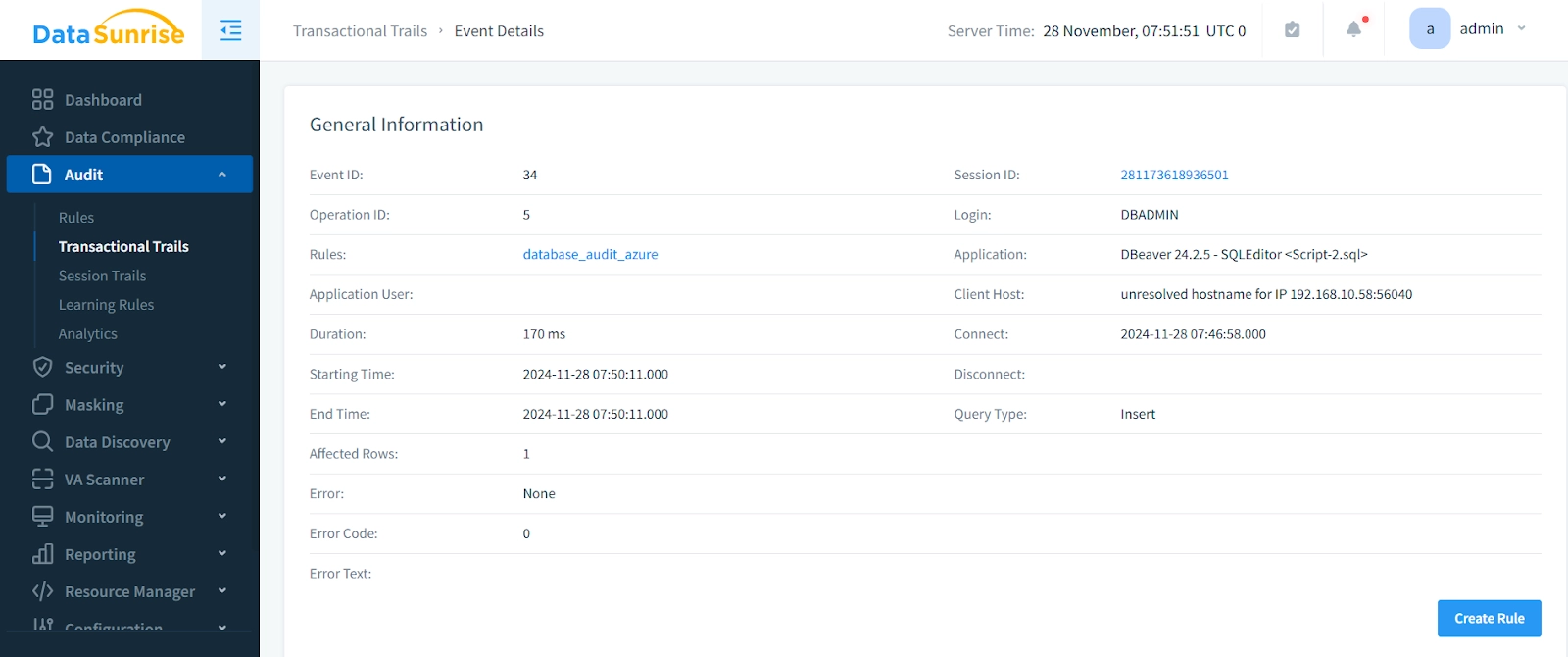

Les commandes SQL et les fonctionnalités Azure sont efficaces pour l’audit. Cependant, DataSunrise ajoute encore plus de valeur avec sa suite de sécurité de base de données. DataSunrise aide les organisations à surveiller, suivre et sécuriser les données sensibles dans leur environnement Azure SQL avec une approche centralisée de l’audit de base de données.

Contrôle centralisé pour les audits de bases de données dans Azure SQL

DataSunrise vous permet de gérer tous vos audits de base de données à partir d’une console unique. Cela vous donne une vue claire de tous les événements de sécurité et des activités de la base de données. Cela réduit la complexité de la surveillance de plusieurs bases de données et fournit des informations en temps réel sur les risques potentiels.

Sécurité renforcée pour les données sensibles dans Azure SQL

DataSunrise propose des outils pour trouver et protéger les données sensibles dans votre environnement Azure SQL. Cela inclut les informations personnelles et les dossiers financiers. Ces outils vous aident à rester conforme aux lois sur la confidentialité. Les fonctionnalités de masquage des données et de chiffrement aident à atténuer les violations de données en obfusqué ou en chiffrant les données sensibles.

Conformité et rapports simplifiés pour l’audit d’Azure SQL

Avec DataSunrise, vous pouvez facilement créer des rapports d’audit détaillés. Ces rapports aident à démontrer la conformité avec des réglementations comme le PCI-DSS, RGPD, et HIPAA. Vous pouvez personnaliser ces rapports en fonction de vos besoins. Cela rend le processus d’audit plus rapide et plus efficace pour votre audit d’Azure SQL.

Intégration de DataSunrise avec Azure SQL

Si vous avez déjà installé DataSunrise, son intégration avec votre environnement Azure SQL est simple. Vous pouvez configurer DataSunrise pour collecter et analyser automatiquement les journaux d’audit, surveiller l’activité de la base de données en temps réel et alerter les administrateurs sur les actions suspectes dans votre base de données Azure SQL.

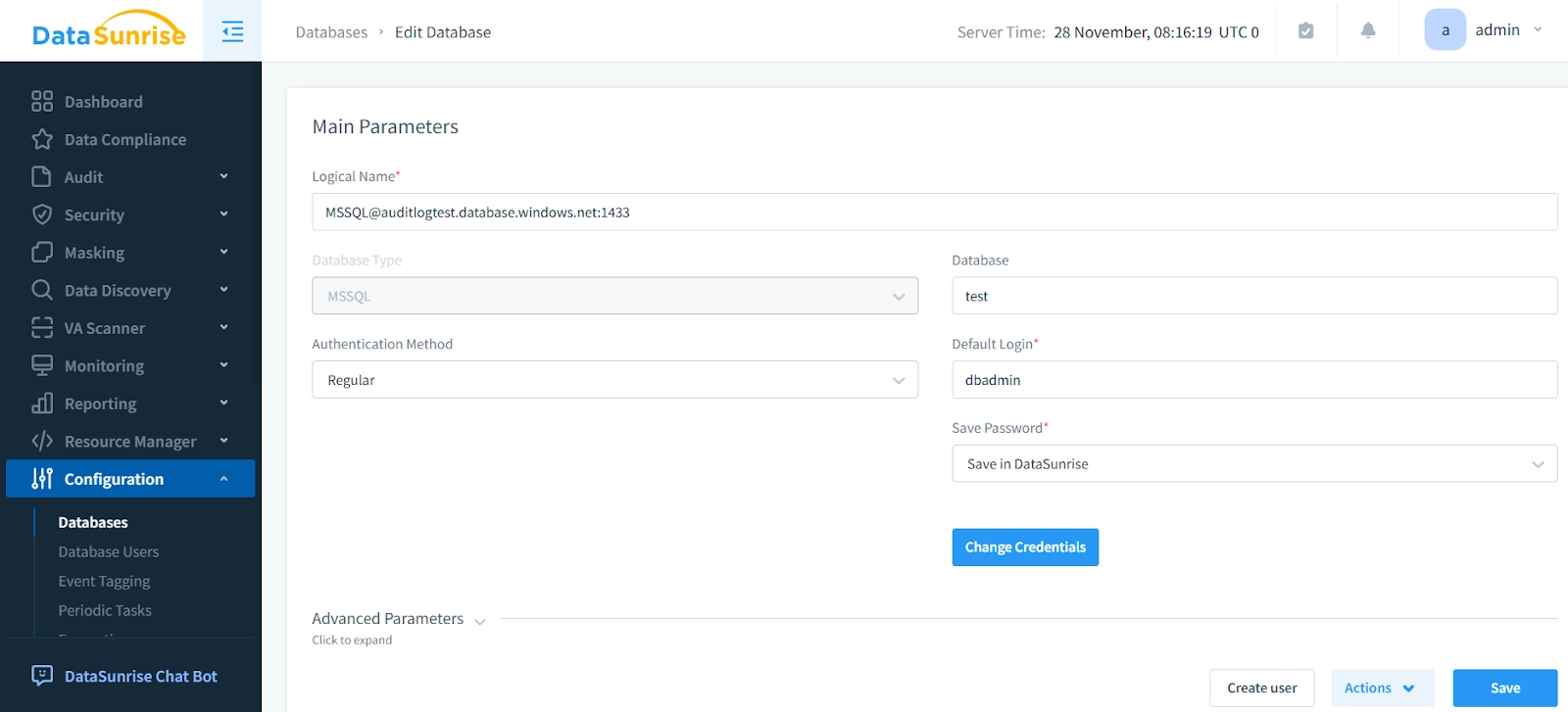

Création d’une instance DataSunrise pour Azure SQL

Pour mettre en œuvre la solution DataSunrise avec votre environnement Azure SQL, configurez une instance via le menu Configuration pour un audit efficace.

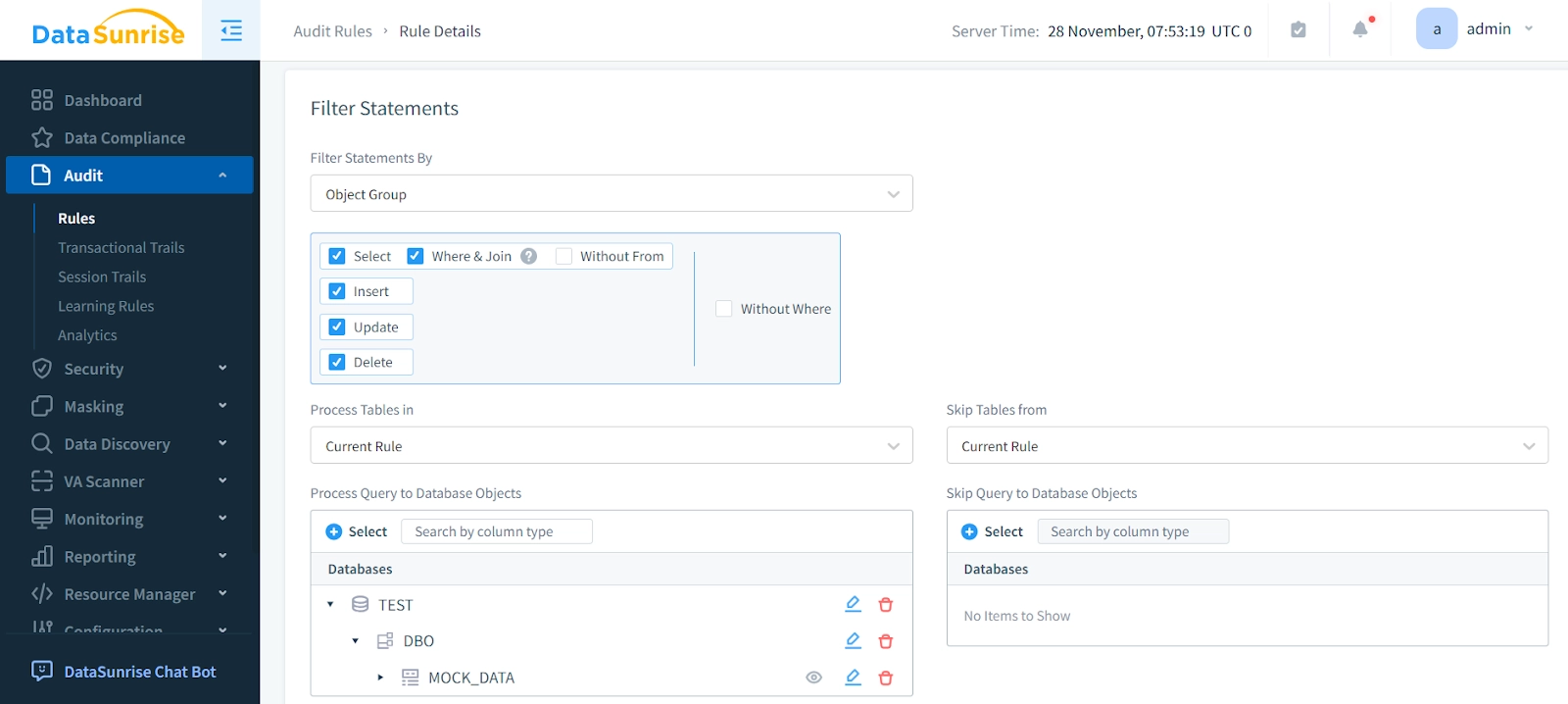

Création d’une règle d’audit pour Azure SQL

Suivez ces étapes pour créer une règle d’audit :

- Allez à la section « Audit ».

- Cliquez sur « Règles ».

- Poursuivez en cliquant sur « Ajouter une nouvelle règle ».

- Spécifiez une règle d’audit, définissez des objectifs clairs, configurez les contrôles d’accès et mettez en place des rapports planifiés pour l’audit.

- Enregistrez et activez la règle.

DataSunrise surveillera désormais votre base de données Azure conformément à la règle définie.

Conclusion

Un audit efficace de la base de données Azure SQL est une pratique cruciale pour sécuriser vos données et maintenir la conformité réglementaire. Vous pouvez surveiller et vérifier l’activité de la base de données en utilisant des commandes SQL, des vues système, des procédures stockées et des outils comme Azure CLI. De plus, l’intégration d’un outil puissant comme DataSunrise améliore vos capacités d’audit, offrant un contrôle centralisé et une protection des données sensibles dans le cadre de votre audit complet des bases de données Azure SQL.

À mesure que les organisations utilisent des solutions basées sur le cloud comme Azure SQL, il est important de disposer de pratiques d’audit solides. Cela aide à protéger contre les accès non autorisés et à garantir la sécurité des données. Pour en savoir plus sur les outils avancés de DataSunrise pour la sécurité des bases de données, visitez notre site Web. Vous pouvez planifier une démonstration en ligne de nos fonctionnalités d’audit et de conformité pour vos besoins en matière d’audit d’Azure SQL.