Audit de Base de Données pour IBM DB2

La sécurité des bases de données est devenue plus critique que jamais. Les organisations font face en moyenne à 28 violations de données par an, coûtant des millions en dommages et pertes de réputation. Cela rend un audit de base de données approprié essentiel, surtout pour des systèmes robustes comme IBM DB2.

Comprendre les Risques de Confidentialité dans les Connexions IBM DB2

Lorsque les utilisateurs se connectent à IBM DB2, ils font face à plusieurs risques de confidentialité. Les tentatives d’accès non autorisées peuvent compromettre les données sensibles. Les attaques par injection SQL peuvent exploiter des vulnérabilités dans les requêtes de base de données. De plus, les initiés malveillants pourraient abuser de leurs privilèges pour accéder ou modifier des informations restreintes.

Outils d’Audit Natifs dans IBM DB2

Les capacités d’audit natif de DB2 fournissent une base pour la surveillance de la sécurité. La fonction db2audit suit diverses activités :

- Les événements d’authentification capturent toutes les tentatives de connexion et les détails d’identification des utilisateurs

- L’accès aux objets de la base de données enregistre qui a accédé à quelles données et quand

- Les événements de déclaration enregistrent les requêtes SQL et les modifications de la base de données

- Les changements de contexte suivent les escalades de privilèges et les changements de rôle

Pour activer db2audit, les administrateurs de base de données utilisent des commandes simples. Les enregistrements d’audit sont stockés au format binaire pour de meilleures performances et sécurité. Toutefois, une maintenance régulière assure que les journaux d’audit ne consomment pas un espace de stockage excessif.

Audit Avancé avec les Extensions IBM DB2

Au-delà de l’audit de base, DB2 offre des capacités étendues. Le système maintient des statistiques cumulatives sur les opérations de la base de données. Ces statistiques aident à identifier des motifs inhabituels ou des menaces potentielles pour la sécurité.

L’audit de session par les applications fournit une autre couche de contrôle. Les applications peuvent mettre en œuvre des pistes d’audit personnalisées en utilisant les fonctions intégrées de DB2. Cette approche permet un suivi détaillé des opérations spécifiques à l’entreprise.

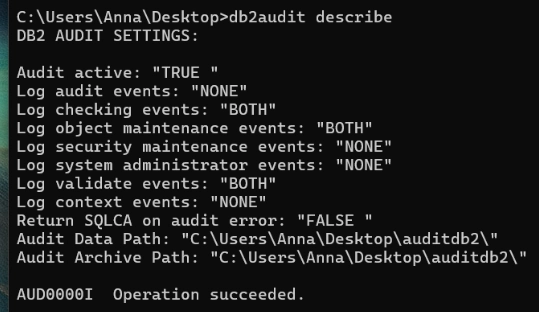

db2audit start Db2describe

Le résultat est le suivant :

Vous pouvez modifier la configuration en utilisant la commande ‘config’ :

db2audit config

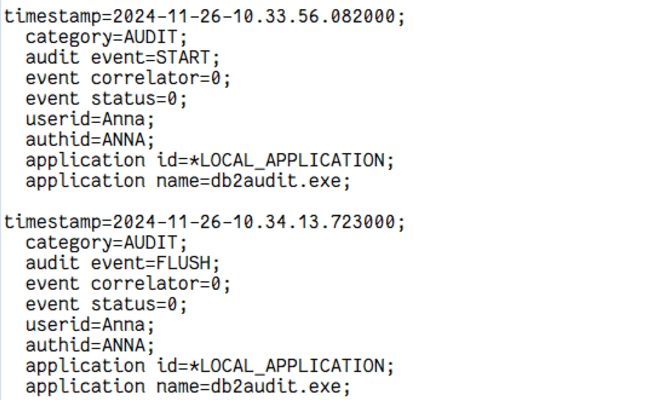

Pour extraire les journaux d’audit du format binaire, utilisez une commande comme celle-ci :

db2audit extract file audit.out from files db2audit.instance.log.0.20241126102141

Exigences de Conformité et Solutions Tierces

Répondre aux exigences réglementaires comme celles de HIPAA ou du RGPD nécessite un audit exhaustif. Les outils natifs seuls peuvent ne pas fournir une couverture suffisante. C’est là que les solutions spécialisées tierces deviennent précieuses.

Les outils d’audit tierces offrent :

- La surveillance en temps réel des activités de la base de données

- Rapports de conformité automatisés

- Détection de menaces avancée

- Gestion centralisée des audits pour plusieurs bases de données

Mise en Œuvre de Stratégies Efficaces d’Audit de Base de Données

Une mise en œuvre réussie de l’audit nécessite une planification minutieuse. Les organisations devraient :

- Définir des objectifs d’audit clairs basés sur les besoins de conformité. Identifier des règles spécifiques comme le RGPD, HIPAA ou SOX. Considérer également les politiques de sécurité internes et les données professionnelles importantes qui nécessitent une surveillance. Cette tâche comprend la cartographie des objets de la base de données, les actions des utilisateurs et les événements du système que nous devons surveiller pour répondre à ces exigences.

- Configurer des paramètres d’audit appropriés en établissant des contrôles granulaires pour la collecte de données, y compris les modèles d’accès des utilisateurs, les opérations privilégiées, les modifications de schéma, et les modifications de données. Cela signifie trouver le bon équilibre entre une surveillance étroite et le maintien des performances du système. Il est important de capturer tous les événements critiques.

- Établir des procédures pour examiner les journaux d’audit par une approche systématique qui inclut des plannings d’analyse des journaux réguliers, des responsabilités désignées pour le personnel, et des protocoles de révision standardisés. Les organisations devraient développer des workflows clairs pour enquêter sur des événements suspects et documenter les conclusions, ainsi que des politiques de conservation pour les enregistrements d’audit.

- Mettre en œuvre des alertes automatisées pour des activités suspectes en utilisant des systèmes de surveillance intelligents capables de détecter et de notifier le personnel concerné sur les menaces potentielles en temps réel. Cela inclut la configuration d’alertes basées sur des seuils, des règles d’analyse comportementale, et des procédures de réponse d’urgence pour différents types d’événements de sécurité.

- Maintenir l’intégrité des pistes d’audit en implémentant des contrôles pour éviter toute altération des journaux d’audit, en assurant des procédures de sauvegarde appropriées, et en établissant une documentation de la chaîne de traçabilité. Cela inclut l’utilisation de solutions de stockage sécurisées, la mise en œuvre de contrôles d’accès pour les données d’audit, et la validation régulière de l’exhaustivité et de l’exactitude des enregistrements d’audit.

Sécurité Améliorée avec DataSunrise

DataSunrise offre des capacités d’audit puissantes pour IBM DB2 via une technologie de proxy innovante. La solution surveille les sessions de base de données de manière exhaustive grâce à ses composants spécialisés.

Les Principales Caractéristiques de DataSunrise Incluent :

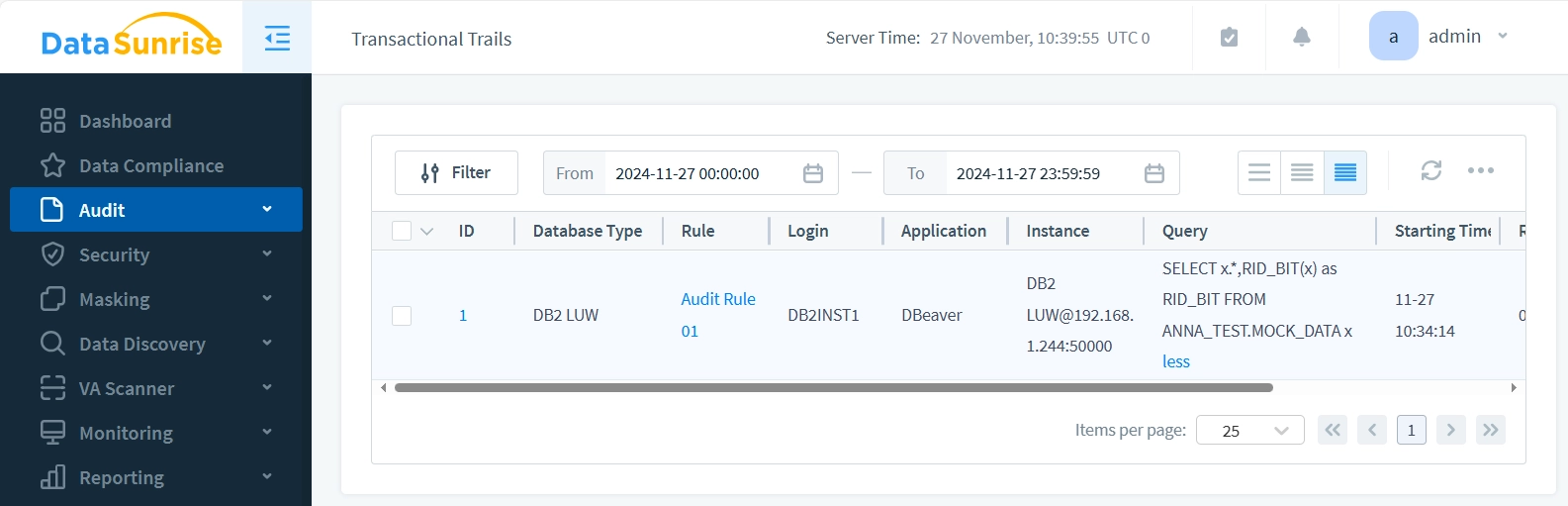

- La surveillance des activités en temps réel qui offre une visibilité immédiate sur les opérations de base de données, les actions des utilisateurs et les événements du système. Cela permet aux administrateurs de suivre et de répondre aux incidents de sécurité potentiels dès qu’ils se produisent.

- Le suivi détaillé des sessions et des transactions qui capture des informations complètes sur les requêtes de base de données, les sessions des utilisateurs et les modifications de données. Cela inclut des horodatages, des IDs d’utilisateurs, des types de requêtes et des objets de données affectés pour des pistes d’audit complètes.

- Des rapports de conformité automatisés pour aider les organisations à répondre aux exigences réglementaires comme le RGPD, HIPAA et SOX. Le système génère automatiquement des rapports formatés basés sur des modèles prédéfinis et peut planifier des évaluations de conformité régulières.

- La détection de menaces avancée qui utilise l’apprentissage automatique et l’analyse comportementale pour identifier des motifs suspects, des tentatives d’accès non autorisées et des violations potentielles de données. Le système peut détecter des anomalies dans le comportement des utilisateurs et les modèles d’accès à la base de données pour prévenir les incidents de sécurité.

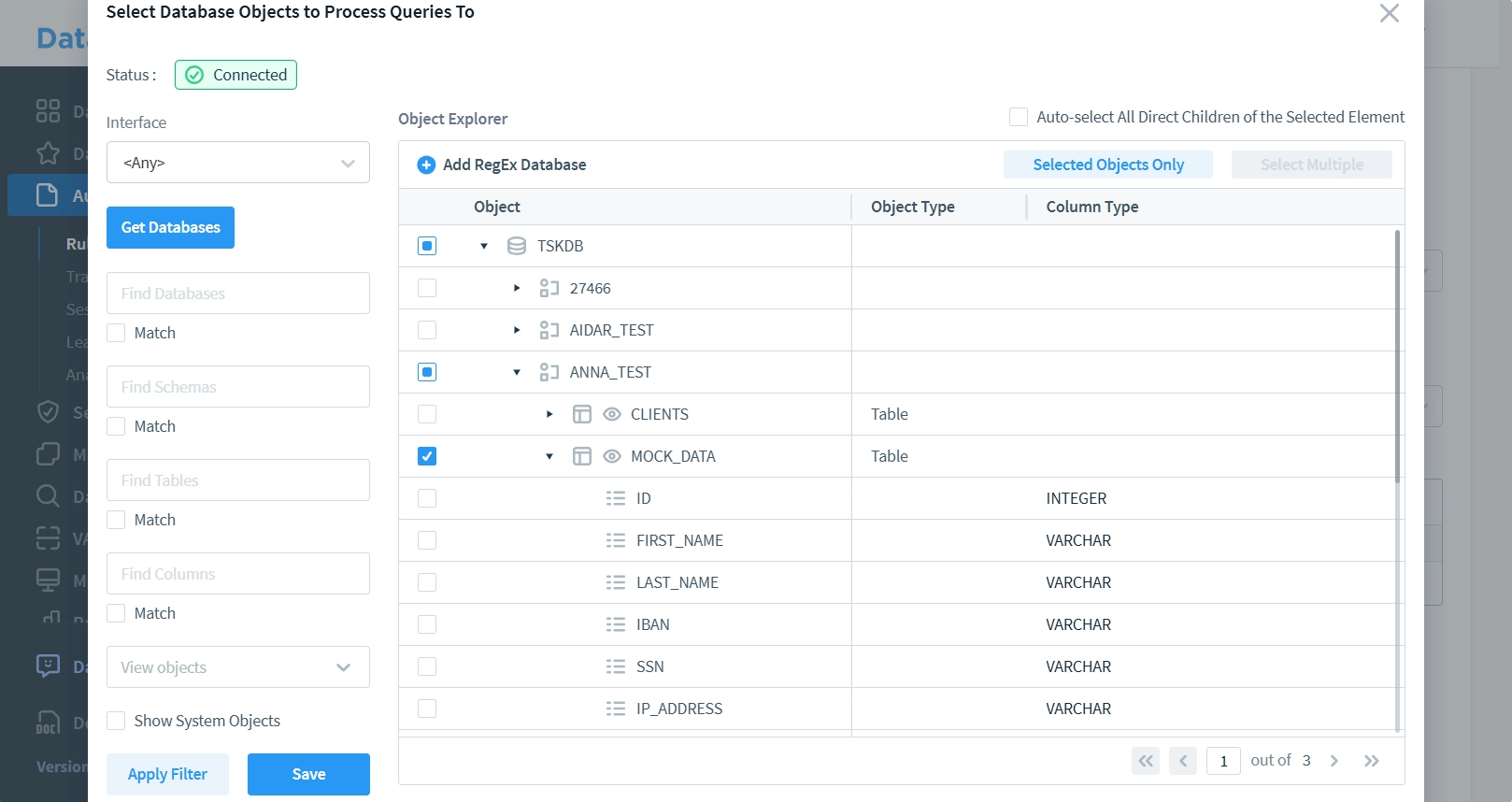

- La création de règles d’audit personnalisées permettant aux organisations de définir des critères de surveillance spécifiques basés sur leurs besoins de sécurité uniques. Les administrateurs peuvent définir des règles spécifiques pour suivre certains objets de la base de données, actions des utilisateurs ou modèles d’accès aux données. Ils peuvent utiliser des conditions flexibles et des déclencheurs d’alerte.

Résumé et Recommandations

L’audit de base de données reste crucial pour protéger les informations sensibles. IBM DB2 fournit des outils natifs robustes, mais les combiner avec des solutions spécialisées assure une couverture de sécurité complète.

Les organisations devraient mettre en œuvre à la fois des solutions d’audit natives et tierces. Cette approche offre la plus forte protection contre les menaces émergentes tout en maintenant la conformité réglementaire.

DataSunrise est un leader dans les solutions de sécurité des bases de données. Nos outils de pointe incluent la surveillance avancée des activités, l’évaluation des vulnérabilités, et le masquage statique et dynamique des données. Découvrez la puissance d’une protection complète de la base de données – visitez notre site web dès aujourd’hui pour une démo en ligne.