Audit des données dans MySQL

Introduction

Dans le monde axé sur les données d’aujourd’hui, assurer la sécurité et l’intégrité de vos bases de données MySQL est primordial. Les violations de données et les accès non autorisés peuvent entraîner des conséquences graves, notamment des pertes financières, des dommages à la réputation et des ramifications légales. C’est ici qu’intervient l’audit des données. Cet article expliquera les bases de l’audit des données dans MySQL, en mettant l’accent sur la sécurité. Il inclut des exemples pour aider à protéger vos informations sensibles.

Qu’est-ce que l’audit des données dans MySQL ?

L’audit des données dans MySQL implique le suivi, l’enregistrement et l’analyse des activités de la base de données pour empêcher les accès non autorisés, les violations de données et les incidents de sécurité. Un bon système d’audit des données aide les organisations à suivre qui a accédé aux données, quand et où. Être transparent est important pour garder les données en sécurité, suivre les règles et trouver et traiter rapidement les dangers possibles.

L’importance de la sécurité des données

Aujourd’hui, les entreprises de tous secteurs priorisent la protection des données sensibles car elles sont très précieuses. MySQL, étant l’un des systèmes de gestion de bases de données relationnelles les plus utilisés, contient des quantités considérables de données critiques.

Des enregistrements de clients et transactions financières aux propriétés intellectuelles et documents confidentiels, les bases de données MySQL sont des cibles de choix pour les cybercriminels. Mettre en œuvre une stratégie d’audit des données exhaustive est essentiel pour atténuer les risques et protéger les actifs précieux de votre organisation.

Configurer l’audit des données dans MySQL

Pour activer l’audit des données dans MySQL, il est nécessaire de configurer les paramètres nécessaires et d’utiliser les outils disponibles. Une approche efficace consiste à exploiter la puissance du contrôle d’accès basé sur les attributs (ABAC) dans MySQL.

ABAC vous permet de définir des politiques d’accès fines basées sur les attributs associés aux utilisateurs, ressources et à l’environnement. En utilisant ABAC et l’audit des données ensemble, vous pouvez contrôler de près qui accède à certaines données et surveiller leurs actions.

Voici un exemple de configuration de l’audit des données en utilisant ABAC dans MySQL :

-- Activer le journal d'audit

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_file = '/var/log/mysql/audit.log';

SET GLOBAL audit_log = 'ON';

-- Créer une politique d'audit

CREATE AUDIT POLICY policy_name

FOR SELECT, UPDATE, DELETE ON mydb.*

TO 'user1'@'%'

ATTRIBUTE '{"department":"finance","role":"manager"}'

WHEN ('hour(now())' BETWEEN '09' AND '17');

Dans cet exemple, nous avons activé le journal d’audit, en spécifiant le format du journal et l’emplacement du fichier. Nous avons créé une règle pour user1 afin de visualiser, modifier et supprimer des données de la base de données mydb. La politique inclut des conditions d’attribut qui restreignent l’accès en fonction du département et du rôle de l’utilisateur. De plus, la politique incorpore une contrainte de temps, permettant l’accès uniquement pendant les heures de travail (de 9h à 17h).

Surveiller et analyser les journaux d’audit dans MySQL

Une fois que vous avez configuré l’audit des données, il est crucial de surveiller et d’analyser régulièrement les journaux d’audit générés. MySQL fournit des outils et fonctions intégrés pour faciliter ce processus. Par exemple, vous pouvez utiliser la fonction audit_log_read() pour lire le journal d’audit et extraire les informations pertinentes.

Exemple de configuration de la surveillance des journaux d’audit MySQL :

Voici un exemple de requête pour lire le journal d’audit :

SELECT audit_log_read('audit.log', 'start');Cette requête lit le fichier audit.log et retourne les événements d’audit au format JSON. Vous pouvez analyser les données d’audit avec des requêtes SQL ou des outils pour trouver des activités suspectes, des anomalies et des incidents de sécurité.

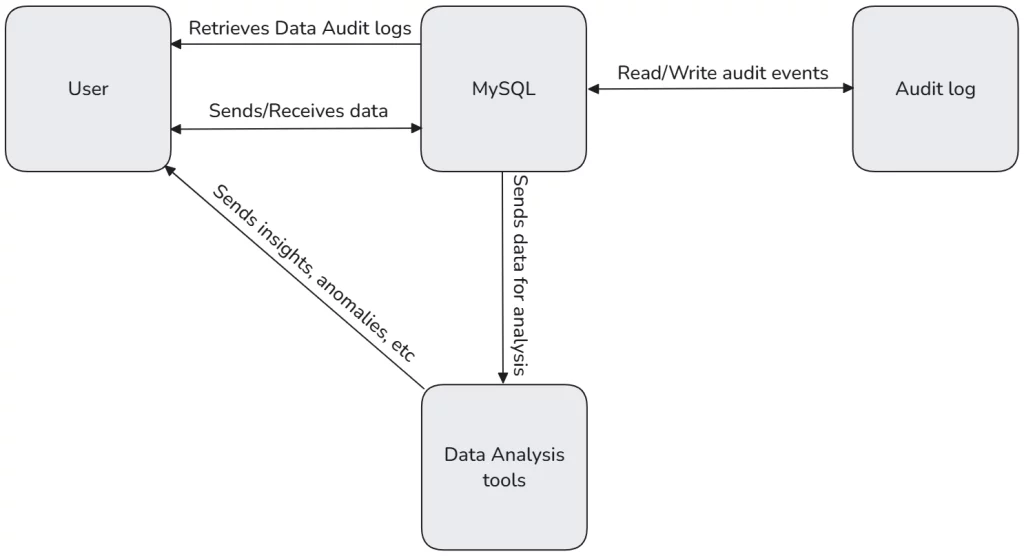

Audit des données amélioré dans MySQL avec DataSunrise

MySQL offre une large gamme de capacités d’audit des données, mais des solutions comme DataSunrise fournissent des fonctionnalités supplémentaires pour améliorer encore plus votre expérience. Voici comment DataSunrise peut améliorer la sécurité de votre base de données et faciliter l’audit.

Intégration transparente avec votre installation SQL

Un des principaux avantages de DataSunrise est sa capacité à fonctionner au-dessus de votre installation SQL existante. Cela signifie que vous n’avez pas besoin d’interagir directement avec la base de données, simplifiant le processus de configuration.

Authentification et sécurité de la base de données améliorées

DataSunrise ajoute également un proxy de base de données à votre instance de base de données, offrant un niveau de sécurité supplémentaire. Cette protection ajoutée est essentielle pour protéger votre base de données MySQL contre les accès non autorisés.

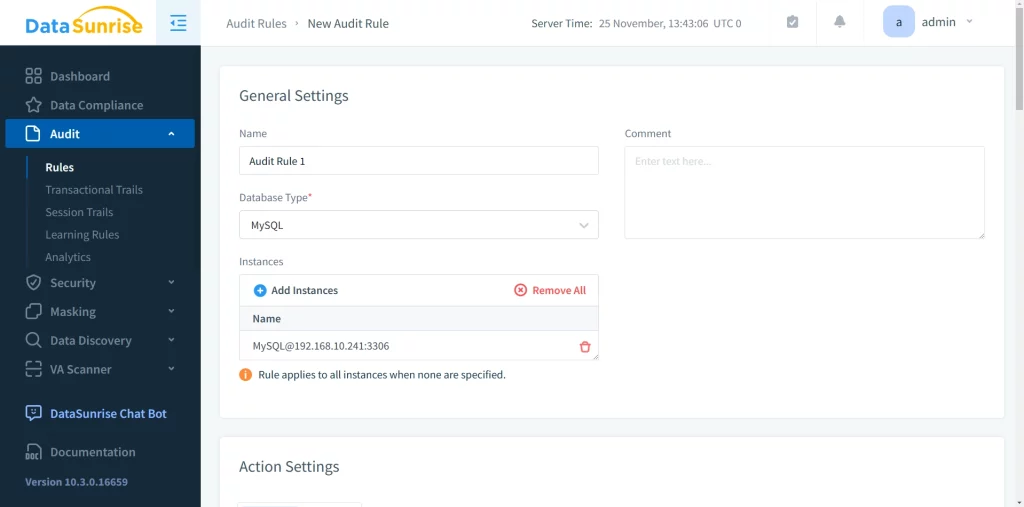

Créer une nouvelle règle d’audit

Reproduisons la configuration de la section précédente. Tout d’abord, créez une nouvelle règle d’audit dans DataSunrise:

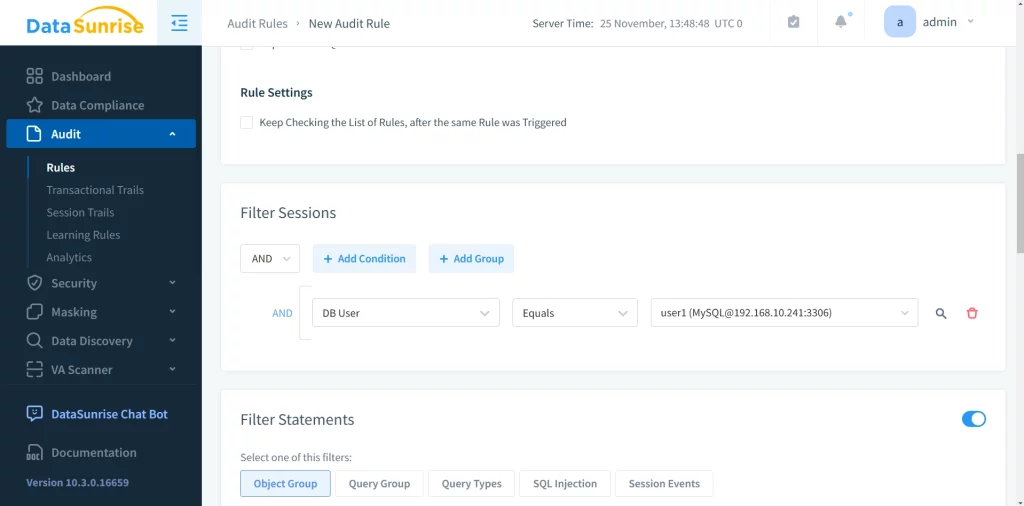

Ensuite, configurez les conditions nécessaires pour enregistrer tous les événements associés à l’utilisateur user1 :

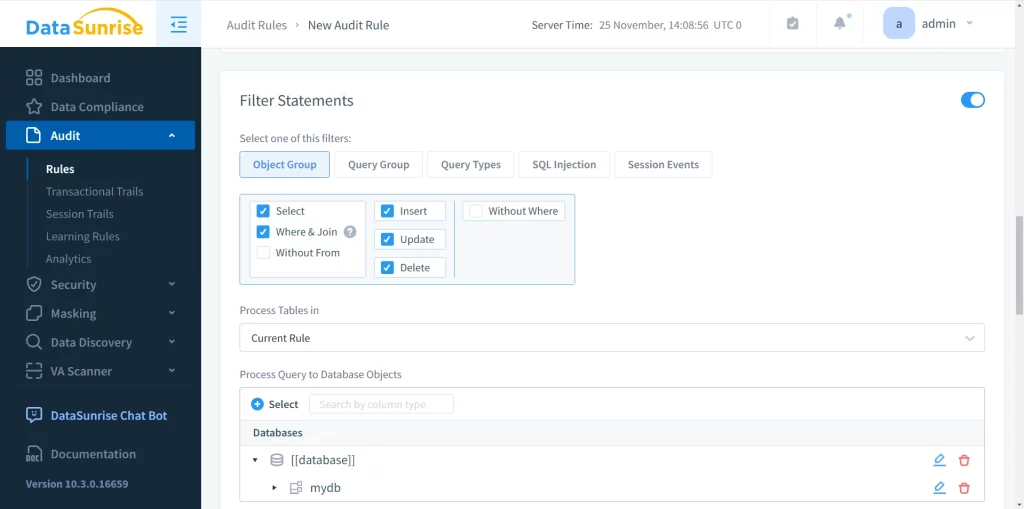

Maintenant, restreignez l’audit des données à la portée de la base de données mydb :

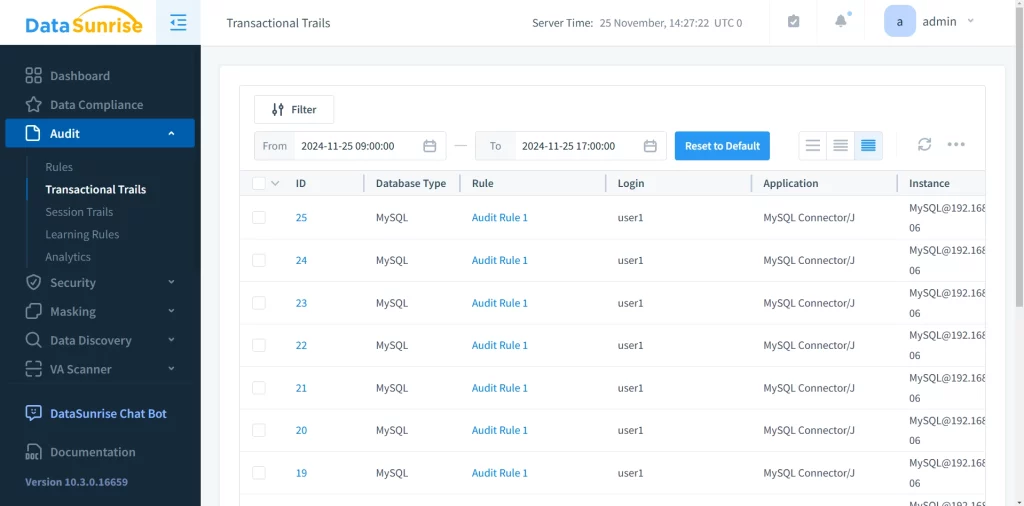

Enregistrez la règle d’audit, puis rendez-vous dans l’onglet “Trails transactionnels”. Ici, définissez le filtre horaire pour afficher les événements de 9h à 17h :

Tel que montré, tous les événements tombent dans la plage horaire spécifiée (basée sur le temps serveur en UTC).

Voir et analyser les événements enregistrés

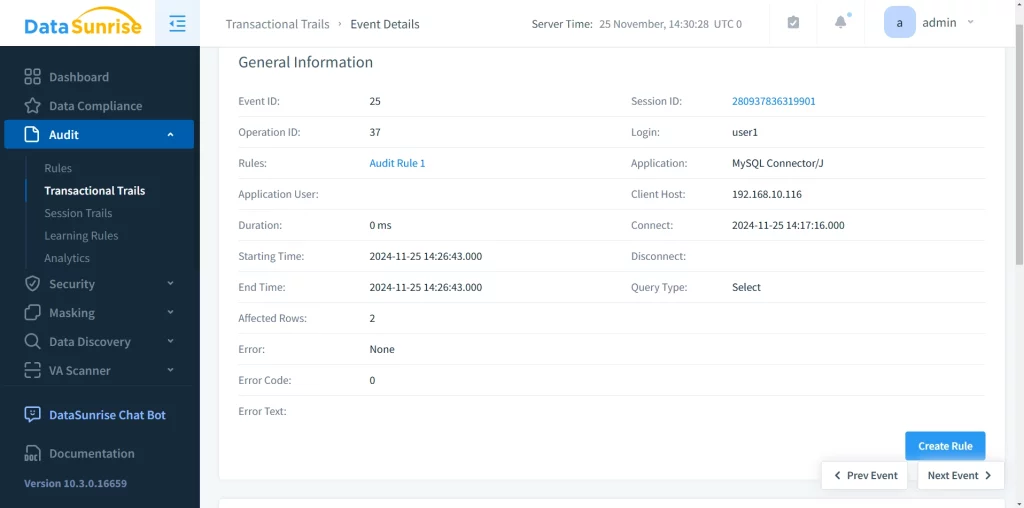

Vous pouvez cliquer sur n’importe quel événement pour voir les journaux d’audit détaillés :

DataSunrise offre une liste d’informations disponibles qui peuvent vous aider à suivre chaque activité dans votre base de données.

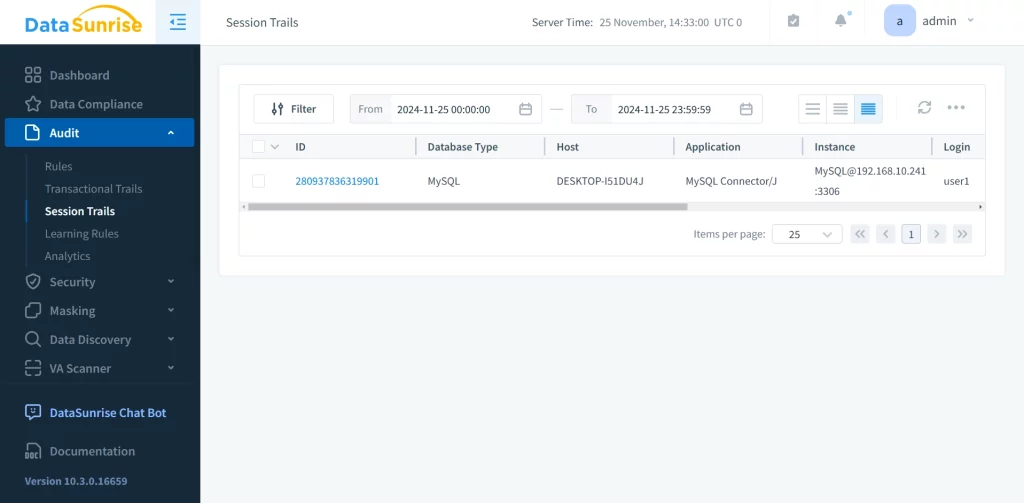

De plus, l’onglet “Trails de session” fournit des données détaillées sur les sessions et connexions :

Dans l’onglet “Trails de session”, vous pouvez voir la session associée à user1, qui a été utilisée pour exécuter des requêtes. Vous pouvez cliquer sur l’ID de la session pour voir des informations détaillées sur les activités de la session.

DataSunrise propose une suite complète de fonctionnalités pour améliorer la sécurité des bases de données MySQL. Si vous souhaitez explorer des fonctionnalités plus avancées, nous vous recommandons fortement de planifier une démo en ligne.

Conclusion

L’audit des données dans MySQL est un composant critique du maintien de la sécurité et de la conformité des données. Vous pouvez utiliser un système d’audit des données solide pour surveiller votre base de données. Ce système vous aide à détecter les accès non autorisés.

Il vous permet également de répondre rapidement à toute menace de sécurité.

L’utilisation d’ABAC et d’outils comme DataSunrise peut améliorer les audits des données, offrant un meilleur soutien en matière de sécurité et de conformité.

Rappelez-vous, la protection de vos données sensibles est un processus continu qui nécessite une surveillance, une analyse et une amélioration constantes. En vérifiant et agissant régulièrement sur vos données, vous gardez les informations importantes de votre organisation en sécurité. Vous maintenez également la confiance des clients et des parties prenantes.

Vous pouvez demander une démo en ligne dès aujourd’hui pour en savoir plus sur l’audit des données dans MySQL et voir les solutions de gestion des données de DataSunrise en action.