Audit de Données pour IBM DB2

Sécurité et Conformité des Données : Une Nécessité Critique dans le Monde d’Aujourd’hui

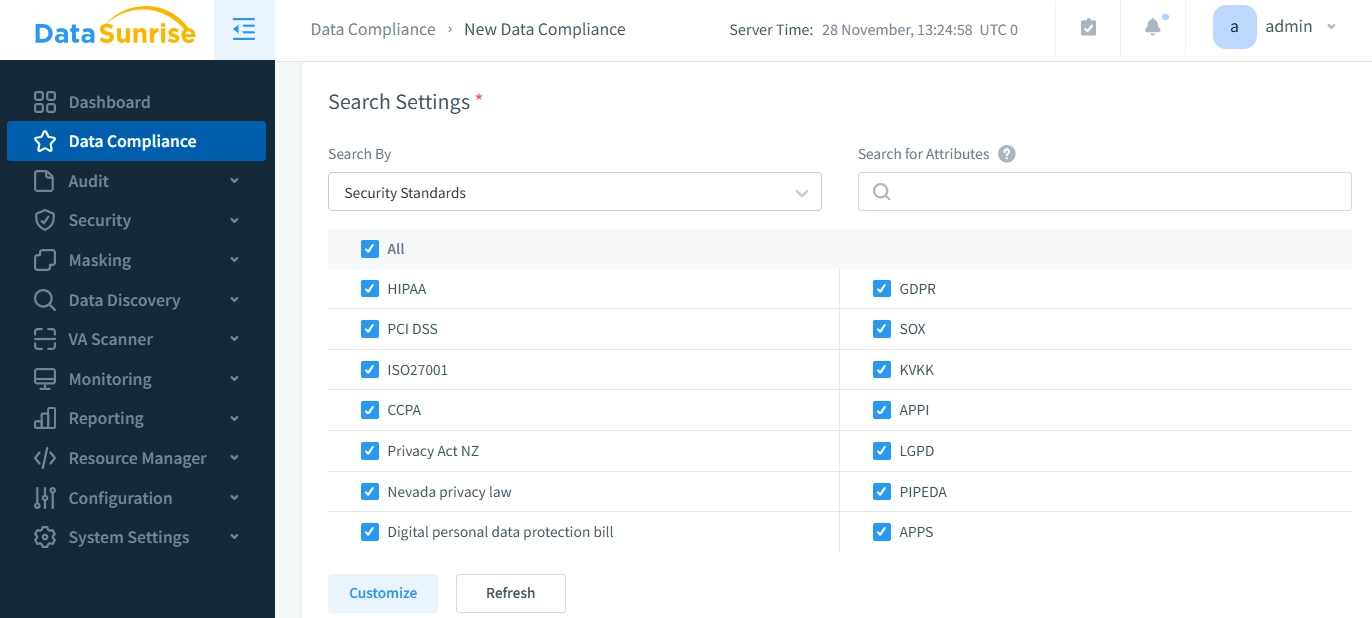

Dans le paysage numérique actuel, la protection des données n’est pas seulement une bonne pratique—elle est essentielle au succès. Les organisations des secteurs de la santé, des finances et de la technologie font face à une pression croissante pour sécuriser les informations sensibles tout en naviguant dans des cadres réglementaires complexes tels que le RGPD, la HIPAA et le PCI DSS.

Saviez-vous qu’en 2021, Capital One a accepté de payer 190 millions de dollars pour régler un recours collectif lié à leur violation de données en 2019 ? La violation de données en question a touché à l’époque plus de 100 millions de clients. Un système d’audit de base de données correctement configuré aurait pu détecter l’activité suspecte plus tôt.

L’outil d’audit natif d’IBM DB2, db2audit, offre aux organisations les outils de base nécessaires pour l’audit de données pour IBM DB2. Bien que db2audit fournisse des capacités d’audit essentielles dès le départ, comprendre sa configuration appropriée et ses limites est crucial pour maintenir des postures de sécurité robustes.

Guide Étape par Étape pour Activer l’Audit de Données de Base pour IBM DB2

- Démarrer l’Outil db2audit:

Ouvrez un terminal et exécutez la commande suivante pour démarrer l’outil d’audit :

db2audit start - Définir la Portée de l’Audit pour Enregistrer Toutes les Requêtes:

Activez l’enregistrement des activités

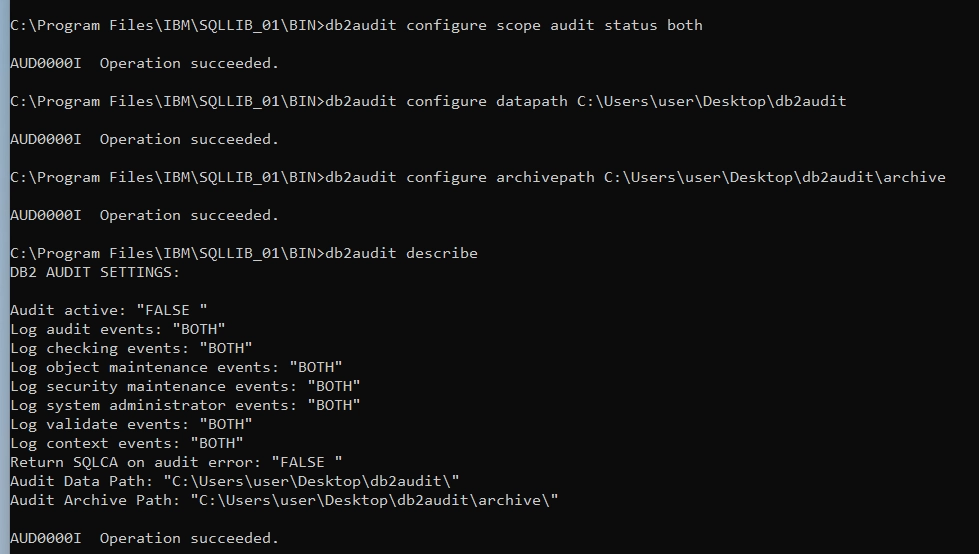

db2auditen définissant la portée àboth, ce qui capturera à la fois les événements de statut dedb2auditet les activités d’audit. Utilisezdatapathetarchivepathpour spécifier les emplacements des journaux actifs et d’archive :db2audit configure scope audit status both db2audit configure datapath C:\Users\user\Desktop\db2audit db2audit configure archivepath C:\Users\user\Desktop\db2audit\archive

Configuration de db2audit (L’Audit Intégré DB2) - Extraire les Journaux d’Audit:

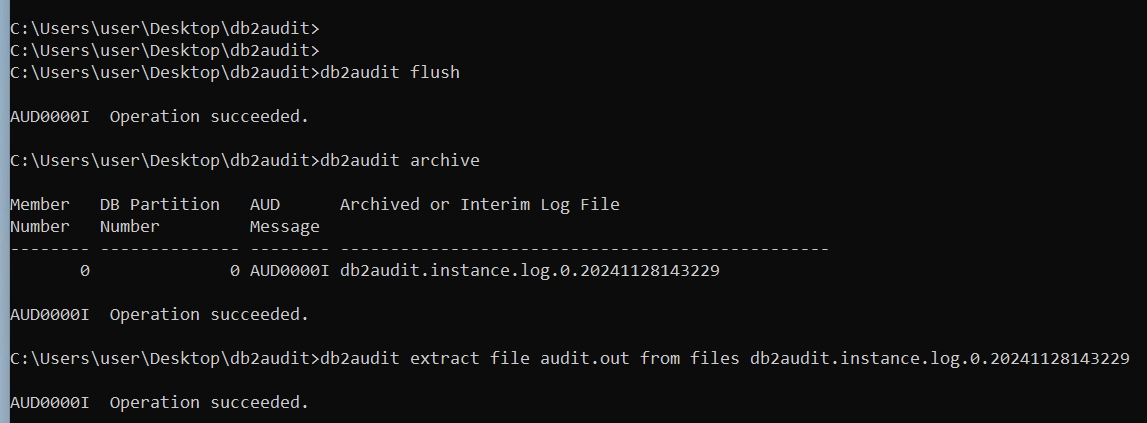

Tout d’abord, videz et archivez les journaux d’audit, puis extrayez-les :

db2audit flush db2audit archiveDans la commande d’extraction ci-dessous, remplacez

<outputfile>par un nom pour le fichier de journal extrait (par exemple,audit.out) et<logfile>par le nom de fichier affiché dans la sortie de la commandedb2audit archive. Notez que le fichier de sortie spécifié sera créé dans le répertoire actuel, donc avant d’exécuter la commande, vous pourriez naviguer vers le dossier souhaité.db2audit extract file <outputfile> from files <logfile>

Extraction des Journaux d’Audit dans db2audit (L’Audit Intégré DB2) - Vérifiez les Journaux:

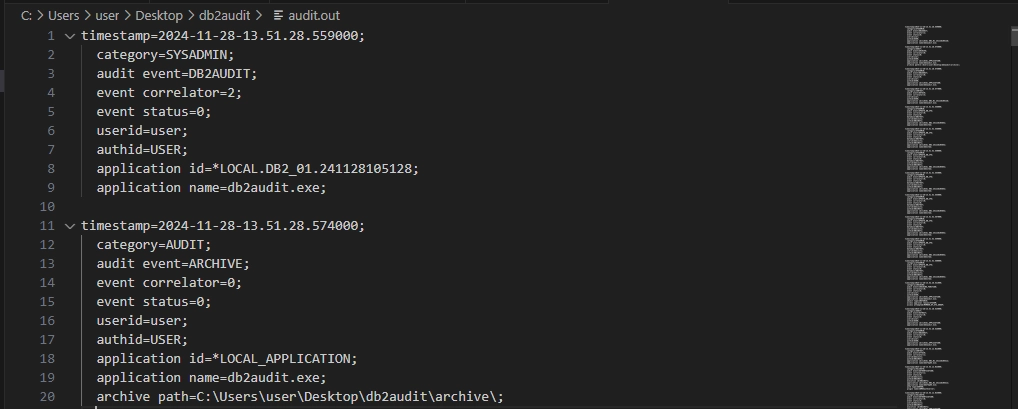

Le fichier de journal d’audit (par exemple,

audit.out) devrait maintenant contenir des informations sur les commandes exécutées, les connexions et plus encore. Vous pouvez ouvrir ce fichier avec un éditeur de texte pour vérifier quedb2auditenregistre les événements comme prévu.

Cette configuration basique de db2audit vous permettra désormais de journaliser les activités suivantes:

- Tentatives d’authentification

- Démarrage/arrêt de l’instance

- Échecs d’autorisation

- Création/suppression d’objets

- Changemnts de sécurité

Audit de Données pour IBM DB2 en Utilisant les Outils Intégrés: Défis et Limitations

Bien que cette configuration fournisse des journaux de base précieux, elle ne capture pas par défaut les requêtes SQL régulières. Pour journaliser l’activité SQL, vous devrez prendre des mesures supplémentaires. Vous pouvez soit :

Configurer des Politiques d’Audit : Configurer des politiques d’audit spécifiques pour journaliser l’activité des déclarations/requêtes, qui apparaîtra ensuite dans les journaux

db2audit. Cependant, cela nécessite une configuration minutieuse et une maintenance continue pour répondre à vos besoins.Implémenter des Tables d’Audit Personnalisées : Créer des tables d’audit personnalisées et des déclencheurs pour capturer les requêtes SQL plus en détail. Cette approche offre une plus grande flexibilité mais implique des efforts de développement significatifs et une gestion continue pour garantir que les performances ne sont pas impactées.

Les deux options nécessitent du temps, de l’expertise et des ressources pour être mises en œuvre et maintenues efficacement.

Avantages des Outils d’Audit de Base de Données Spécialisés

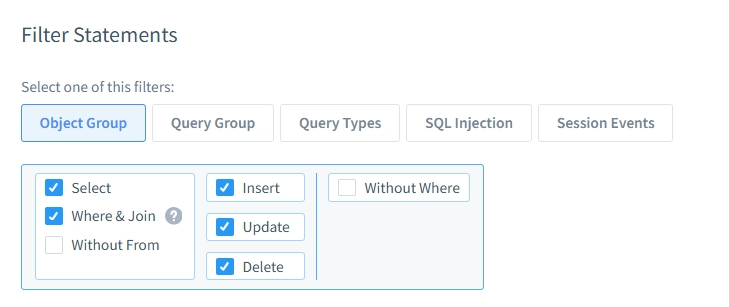

Assurer la conformité avec des réglementations comme la HIPAA, le RGPD et d’autres peut être complexe et chronophage. Les organisations constatent souvent que les outils de base de données natifs, bien que utiles, ne suffisent pas pour répondre à l’ensemble des besoins en matière d’audit et de conformité. C’est là que des solutions comme DataSunrise se démarquent, offrant des outils puissants qui simplifient le processus d’audit avec diverses options de filtrage des déclarations, tout en réduisant considérablement le temps et les efforts nécessaires pour la configuration, le réglage et la maintenance continue.

Pourquoi les Solutions Tierces pourrient être Plus Efficaces

Alors que les outils d’audit de base de données natifs, tels que les fonctionnalités intégrées d’IBM DB2, offrent des fonctionnalités de base, ils nécessitent généralement une personnalisation étendue et une gestion continue pour couvrir tous les besoins en matière de conformité et de sécurité. Les outils tiers comme DataSunrise rendent ce processus beaucoup plus efficace, en offrant :

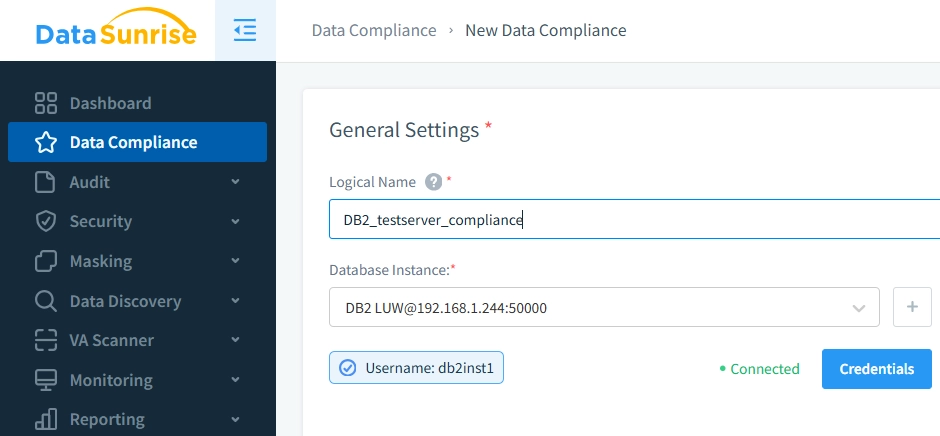

- Configuration Rapide et Facilité de Configuration : DataSunrise est conçu pour être rapide et simple à déployer, avec une configuration minimale requise par rapport aux solutions natives qui nécessitent souvent une configuration et un réglage fins.

- Moins de Maintenance : Avec des outils tiers, vous pouvez réduire la charge administrative en automatisant les tâches clés telles que le reporting de conformité et l’alerte, qui nécessiteraient autrement une intervention manuelle avec les outils d’audit natifs.

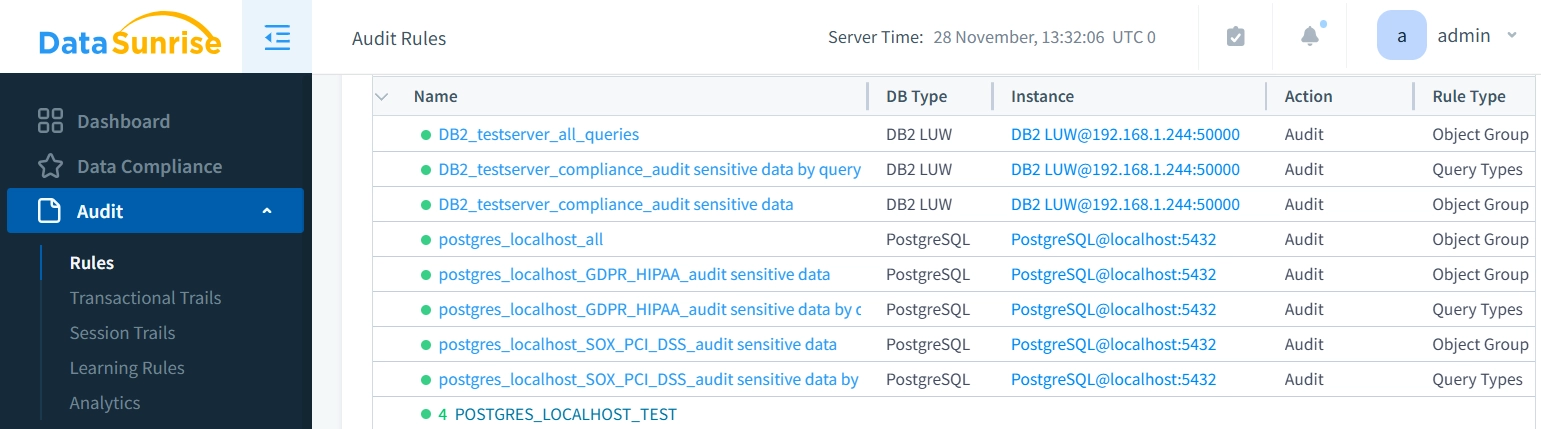

- Solutions Riches en Fonctionnalités : Contrairement à l’audit natif de base, DataSunrise offre un large éventail de fonctionnalités d’audit et de sécurité, y compris la surveillance d’activité en temps réel, les rapports de conformité automatisés, et la détection avancée des menaces.

DataSunrise : La Couverture de Sécurité et de Conformité dont Vous Avez Besoin

DataSunrise excelle à couvrir une vaste gamme de besoins en audit et en conformité, permettant aux organisations de répondre aux réglementations de l’industrie sans effort intense. Les avantages clés incluent :

- Surveillance et Alertes en Temps Réel : DataSunrise suit les activités de la base de données en temps réel, donnant une visibilité immédiate sur les événements de sécurité et permettant des réponses rapides aux menaces potentielles.

- Rapports Automatisés de Conformité : Des modèles de conformité préconfigurés et des capacités de reporting automatisé facilitent la génération de la documentation nécessaire pour les audits et les examens réglementaires.

- Détection Avancée des Menaces : Utilisant l’apprentissage automatique et l’analyse comportementale, DataSunrise détecte les anomalies et les menaces potentielles, assurant des mesures de sécurité proactives.

- Règles d’Audit Personnalisables : Vous pouvez définir des règles d’audit spécifiques en fonction de vos besoins en matière de sécurité, vous donnant plus de contrôle sur ce qui est surveillé et la façon dont les alertes sont déclenchées.

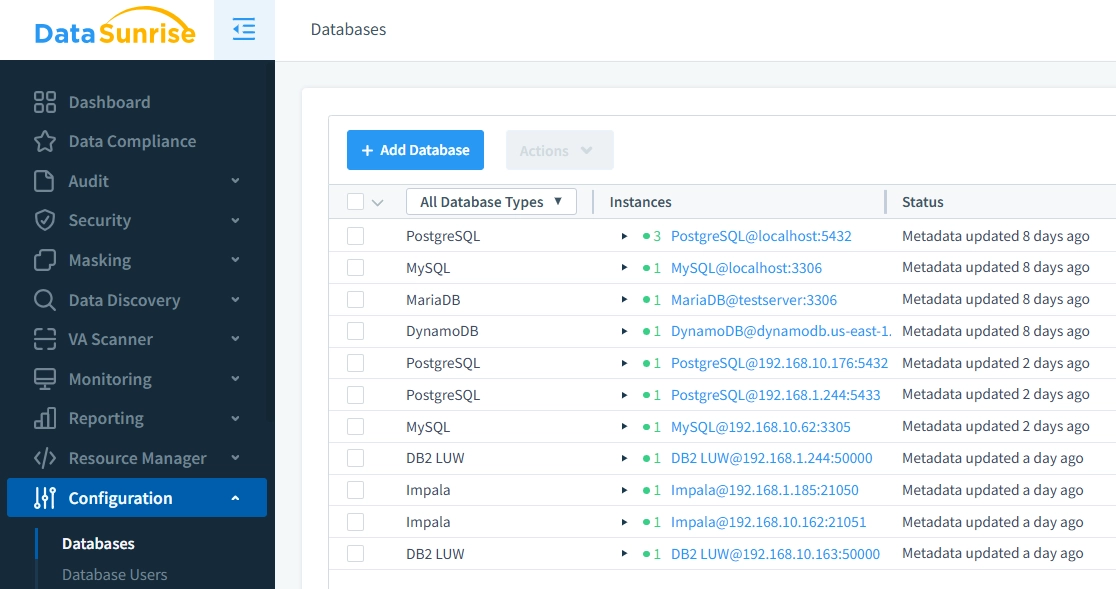

- Couverture de Plus que Seulement DB2 : L’une des caractéristiques distinctives de DataSunrise est sa polyvalence. Il prend en charge non seulement IBM DB2, mais aussi plus de 40 autres moteurs de base de données, y compris PostgreSQL, MySQL, SQL Server, Oracle et d’autres. Cela en fait une solution idéale pour les organisations qui exploitent un environnement de base de données mixte, fournissant un audit cohérent et complet sur plusieurs plateformes sans avoir besoin de recourir à des outils séparés pour chaque système.

Conclusion : Audits Complètes et Faciles avec DataSunrise

Utiliser DataSunrise pour l’audit et la conformité des bases de données offre de nombreux avantages en matière d’audit de données pour IBM DB2 : configuration plus rapide, moins de maintenance continue et un ensemble de fonctionnalités beaucoup plus complet que les outils natifs. Avec DataSunrise, les organisations peuvent gérer leurs besoins d’audit et de conformité de manière efficace tout en garantissant que les exigences critiques en matière de sécurité des bases de données et de réglementation sont satisfaites avec un minimum d’effort.

En prenant en charge un large éventail de bases de données et en offrant une suite robuste de fonctionnalités de sécurité et d’audit, DataSunrise fournit une solution tout-en-un qui peut évoluer avec les besoins de votre organisation, en faisant le choix intelligent pour la sécurité et la conformité des bases de données.

Notre plateforme offre des options de déploiement polyvalentes, des capacités d’audit robustes et des fonctionnalités de sécurité améliorées. Programmez une démonstration en ligne dès maintenant pour découvrir les avantages de l’audit de données pour IBM DB2 avec une solution d’audit de base de données riche en fonctionnalités et facile à mettre en œuvre, et voir comment cela pourrait bénéficier à votre organisation.