Audit des Données pour Teradata

Introduction

Dans le monde actuel axé sur les données, la sécurisation des informations sensibles est plus critique que jamais, en particulier au sein d’écosystèmes de bases de données complexes. Un audit des données est une pratique essentielle pour les entreprises visant à maintenir l’intégrité, la confidentialité et l’accessibilité de leurs actifs de données. Teradata, réputée pour ses capacités d’analytique de haute performance et de stockage de données, propose des fonctionnalités natives puissantes pour surveiller et suivre les activités de la base de données de manière efficace. Cet article explore les fonctionnalités d’audit intégrées de Teradata et les solutions externes qui peuvent renforcer votre stratégie de sécurité de base de données.

Audit des Données Natif pour Teradata

Teradata fournit des fonctionnalités complètes d’audit natif conçues pour suivre les activités de la base de données, appliquer la conformité et détecter les tentatives d’accès non autorisées. L’audit des données pour Teradata repose sur sa Facility d’Audit de Base de Données (DBAF) intégrée, qui enregistre diverses activités au niveau système. Ces journaux aident les administrateurs de bases de données (DBA) à surveiller les actions des utilisateurs, suivre les changements et identifier les potentielles violations de sécurité.

Configurer des Règles d’Audit

Vous pouvez activer l’audit dans Teradata en utilisant l’instruction BEGIN LOGGING, qui crée des règles de journalisation stockées dans la table DBC.AccLogRuleTbl. Ces règles déterminent quelles vérifications des privilèges génèrent des entrées de journal dans la table DBC.AccLogTbl. Voici quelques exemples de configuration des règles d’audit :

1. Journalisation des Actions Spécifiques sur une Table

Pour journaliser des actions spécifiques comme SELECT, INSERT, UPDATE et DELETE sur une table particulière, vous pouvez utiliser la commande suivante :

BEGIN LOGGING ON EACH SELECT, INSERT, UPDATE, DELETE ON database_name.table_name; Cette commande assure que chaque opération SELECT, INSERT, UPDATE et DELETE sur la table spécifiée est journalisée.

2. Journalisation des Tentatives d’Accès Refusées

Pour journaliser toutes les tentatives d’accès refusées, vous pouvez utiliser le mot-clé DENIALS :

BEGIN LOGGING DENIALS ON EACH ALL;Cette commande journalise chaque tentative d’accès refusée à travers la base de données, vous aidant à identifier les tentatives d’accès non autorisées.

3. Journalisation des Actions Administratives

Pour journaliser les actions effectuées par les utilisateurs administratifs, vous pouvez spécifier les noms d’utilisateur des administrateurs :

BEGIN LOGGING ON EACH ALL BY "DBADMIN", "SECADMIN", "admin1";Cette commande journalise toutes les actions effectuées par les utilisateurs administratifs spécifiés, garantissant que leurs activités sont surveillées.

4. Journalisation de la Création et de la Suppression des Objets au Niveau du Système

Pour journaliser la création et la suppression des objets au niveau du système, tels que les tables, vues et bases de données, vous pouvez utiliser la commande suivante :

BEGIN LOGGING ON EACH CREATE TABLE, DROP TABLE, CREATE VIEW, DROP VIEW, CREATE DATABASE, DROP DATABASE ON DATABASE "DBC"; Cette commande journalise toutes les opérations CREATE et DROP sur les tables, vues et bases de données au sein de la base de données DBC.

5. Journalisation des Accès aux Journaux d’Audit

Pour journaliser les tentatives d’accès aux journaux d’audit, vous pouvez utiliser les commandes suivantes :

LOGGING ON EACH ALL ON TABLE DBC.AccessLogTbl;

BEGIN LOGGING ON EACH ALL ON VIEW DBC.AccessLog;

BEGIN LOGGING ON EACH ALL ON VIEW DBC.DeleteAccessLog;

BEGIN LOGGING ON EACH ALL ON TABLE DBC.EventLog;

BEGIN LOGGING ON EACH ALL ON VIEW DBC.LogOnOff;Ces commandes journalisent toutes les tentatives d’accès aux tables et vues liées à l’audit, garantissant que toute tentative de visualisation ou de modification des journaux d’audit est enregistrée.

Interroger les Journaux d’Audit

Teradata stocke les journaux d’audit dans la table DBC.AccLogTbl. Vous pouvez interroger cette table pour récupérer les journaux d’audit en fonction de critères spécifiques. Par exemple, pour récupérer toutes les entrées de journal pour un utilisateur spécifique :

SELECT * FROM DBC.AccLogTbl WHERE LogonUser = 'username';Cette requête récupère toutes les entrées de journal pour l’utilisateur spécifié, vous permettant de surveiller leurs activités.

Pour récupérer toutes les tentatives d’accès refusées :

SELECT * FROM DBC.AccLogTbl WHERE AccessResult = 'Denied';Cette requête récupère toutes les entrées de journal où l’accès a été refusé, vous aidant à identifier les potentielles violations de sécurité.

Vérification des Règles d’Audit

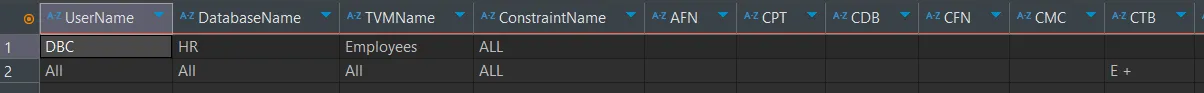

Après avoir configuré les règles d’audit, vous pouvez les vérifier en interrogeant la vue DBC.AccLogRulesV :

SELECT * FROM DBC.AccLogRulesV;Cette requête affiche toutes les règles de journalisation actives, vous permettant de vous assurer que les règles sont correctement configurées :

Pour des informations plus détaillées sur les capacités d’audit natif de Teradata, consultez la documentation officielle de Teradata.

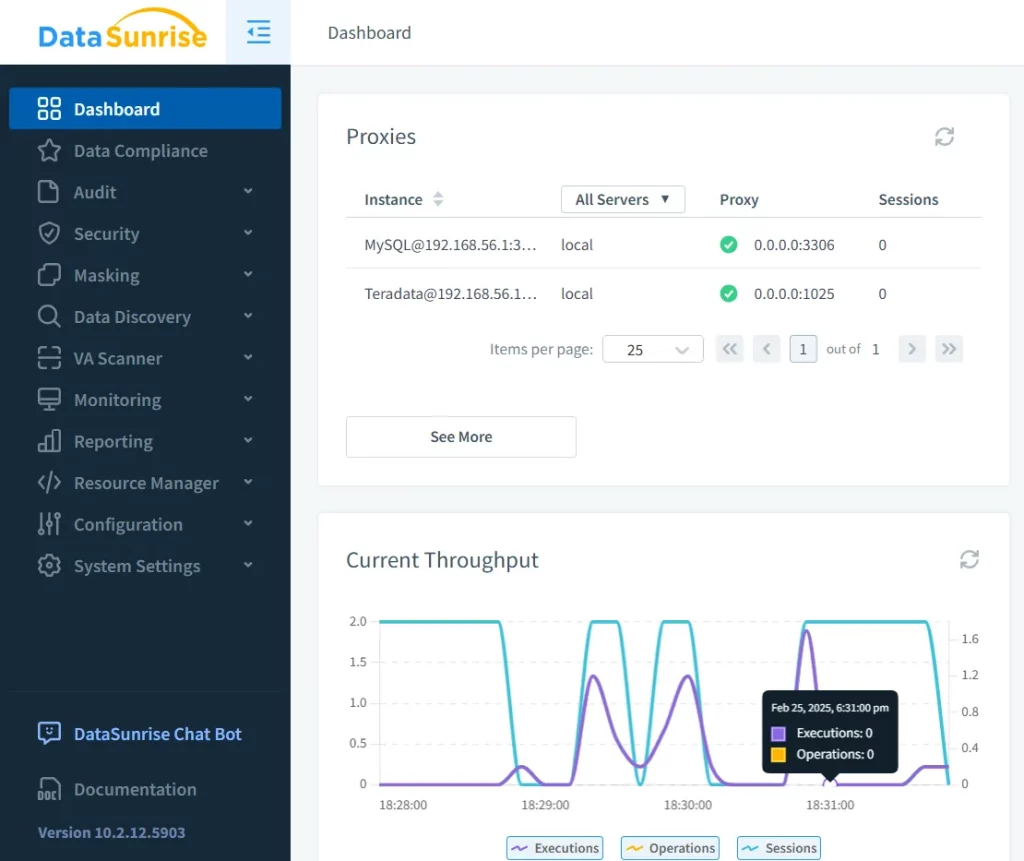

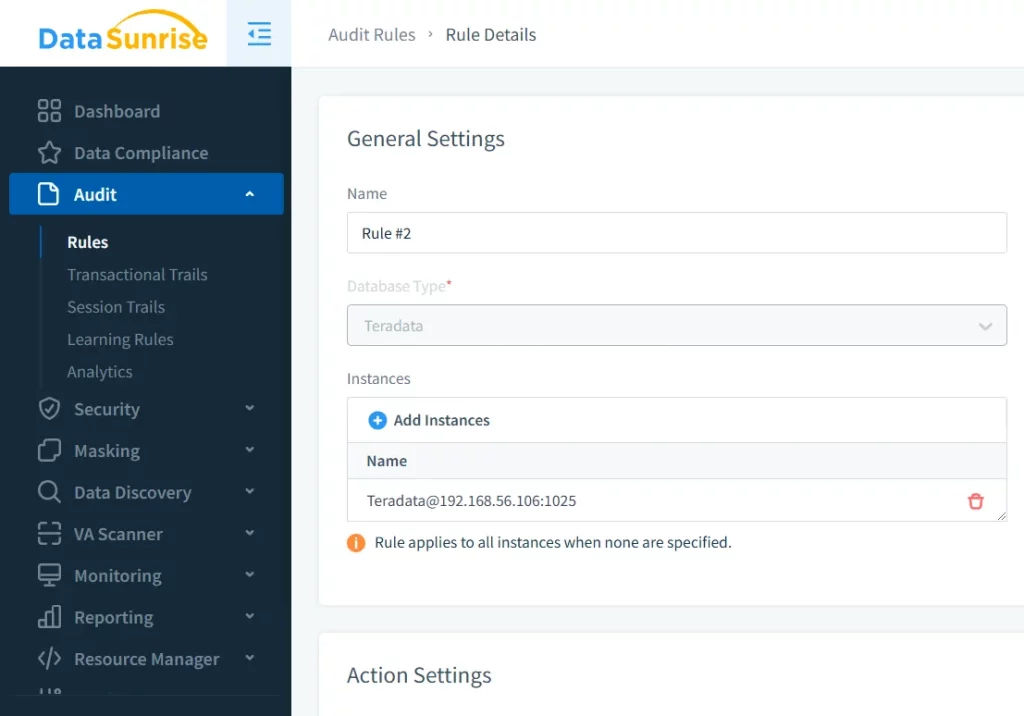

Audit des Données pour Teradata avec DataSunrise

Pour les organisations recherchant un cadre d’audit plus robuste et flexible, l’intégration de Audit des Données pour Teradata avec DataSunrise est un excellent choix. DataSunrise est une solution de sécurité de base de données tout-en-un conçue pour améliorer les capacités d’audit, de surveillance et de masquage des données dans divers environnements de bases de données.

Capacités d’Audit de DataSunrise

L’une des caractéristiques remarquables de DataSunrise est sa surveillance des activités en temps réel, qui offre une visibilité approfondie sur toutes les opérations de la base de données. Elle permet :

- Alertes en temps réel sur les tentatives d’accès non autorisées : DataSunrise peut notifier instantanément les administrateurs des activités suspectes, telles que les tentatives d’accès non autorisées ou les modèles de requêtes inhabituels.

- Rapports détaillés sur les activités des utilisateurs : La plateforme génère des rapports complets qui fournissent des informations sur le comportement des utilisateurs, aidant les organisations à identifier les risques de sécurité potentiels.

- Audit complet des données structurées et non structurées : DataSunrise prend en charge l’audit sur une large gamme de types de données, garantissant qu’aucune information sensible ne passe inaperçue.

Avantages de l’utilisation de DataSunrise pour l’audit de Teradata :

- Contrôle d’Accès Granulaire : Permet de définir des permissions spécifiques pour divers utilisateurs, garantissant que seuls les utilisateurs autorisés peuvent accéder aux données sensibles.

- Rapports Avancés : Génère des journaux d’audit détaillés et des tableaux de bord visuels, facilitant l’analyse et l’interprétation des données d’audit.

- Conformité Prête : Aide à répondre aux normes de l’industrie comme le RGPD, HIPAA, et PCI DSS en fournissant les outils nécessaires pour suivre et rapporter l’accès aux données et leur utilisation.

- Alertes Automatisées : Envoie des notifications en temps réel sur les incidents de sécurité, permettant une réponse rapide aux menaces potentielles.

- Masquage des Données : Protège les données sensibles sans affecter la fonctionnalité de la base de données, assurant que les informations sensibles restent sécurisées même durant les phases de test ou de développement.

Conclusion

Réaliser un audit des données approfondi pour Teradata est essentiel pour garantir que vos données d’entreprise restent sécurisées, conformes et accessibles. Alors que Teradata offre des capacités d’audit natif solides, l’intégration d’une solution avancée comme DataSunrise peut élever votre posture de sécurité au niveau supérieur. De la surveillance en temps réel à la création de rapports avancés et au support de la conformité, DataSunrise répond aux besoins croissants des entreprises modernes.

Si vous êtes prêt à améliorer vos capacités d’audit de bases de données, essayez DataSunrise en réservant une démo personnelle ou en téléchargeant l’outil dès aujourd’hui. Une solution d’audit robuste et complète n’est qu’à un pas de fortifier votre stratégie de sécurité des données.