Améliorer la sécurité des données avec le chiffrement Redshift

Amazon Redshift est une puissante solution d’entrepôt de données proposée par AWS. À mesure que les entreprises stockent des informations sensibles dans Redshift, il devient essentiel de garantir la sécurité des données. Le chiffrement Redshift joue un rôle crucial en protégeant vos données précieuses contre tout accès non autorisé. Cet article abordera le chiffrement Redshift, expliquant comment protéger vos données et suivre les règles de sécurité.

Qu’est-ce que le chiffrement Redshift ?

Le chiffrement Redshift est une fonctionnalité de sécurité qui protège vos données à la fois au repos et en transit. Il utilise des algorithmes de chiffrement avancés pour brouiller vos informations, les rendant illisibles pour quiconque sans les bonnes clés de déchiffrement. Redshift propose deux types principaux de chiffrement : côté serveur et côté client. Chaque type présente ses propres avantages et cas d’utilisation, vous permettant de choisir la meilleure option pour vos besoins en matière de sécurité.

Chiffrement côté serveur dans Redshift

Le chiffrement côté serveur se produit automatiquement du côté d’AWS. Lorsque vous activez cette fonctionnalité, Redshift crypte vos données avant de les enregistrer sur disque dans leurs centres de données.

Les données restent cryptées jusqu’à ce que vous demandiez à y accéder. Redshift déchiffre l’information et vous l’envoie. Ce processus se déroule de manière transparente, nécessitant un effort minimal de votre part.

Par exemple, imaginez que vous stockez l’historique des achats des clients dans Redshift. Lorsque vous activez le chiffrement côté serveur, les centres de données AWS stockent ces données sensibles de manière cryptée. Redshift décrypte les données au fur et à mesure que vous les analysez, garantissant un accès sécurisé aux informations pour votre travail.

Chiffrement côté client pour Redshift

Le chiffrement côté client vous donne le contrôle du processus de chiffrement. Vous cryptez vos données avant de les télécharger dans Redshift. Cette approche demande plus d’efforts de votre part car vous devez gérer le processus de chiffrement, les clés et les outils associés. Elle offre une couche de sécurité supplémentaire en chiffrant vos données avant même qu’elles ne quittent vos systèmes.

Considérez un scénario où vous manipulez des données financières hautement sensibles. Vous pourriez choisir de chiffrer ces données à l’aide de vos propres outils avant de les envoyer à Redshift. Cela garantit que même si quelqu’un intercepte les données pendant leur transmission, il ne pourra pas les lire sans vos clés de chiffrement.

Chiffrement de cluster Redshift

Redshift organise les données en clusters, qui sont des groupes de ressources informatiques. Activer le chiffrement pour des clusters entiers garantit la protection de toutes les bases de données dans ce cluster. Lorsque vous activez le chiffrement de cluster, Redshift utilise une architecture de clés à quatre niveaux pour sécuriser vos données.

Cette architecture comprend :

- Clés de chiffrement des données pour chaque bloc de données

- Clés de base de données qui chiffrent les clés de chiffrement des blocs

- Clés de cluster qui chiffrent les clés de base de données

- Une clé maîtresse qui supervise tout le processus

Par exemple, si vous avez un cluster contenant des données clients, des informations produits et des enregistrements de ventes, activer le chiffrement de cluster protégerait toutes ces données sous le même parapluie de chiffrement.

Chiffrement de base de données Redshift

Au sein d’un cluster, vous pouvez avoir plusieurs bases de données. Redshift vous permet d’activer le chiffrement sur des bases de données individuelles lors de la création d’un nouveau cluster. Ce processus utilise des clés fournies par Amazon Key Management Service (KMS). Vous pouvez choisir entre des clés gérées par le client (CMK) ou des clés gérées par AWS.

Imaginons que vous configurez un nouveau cluster Redshift pour votre plateforme e-commerce. Vous pourriez créer des bases de données distinctes pour les profils utilisateurs, les catalogues de produits et l’historique des commandes. Activer le chiffrement de base de données garantit que chacune de ces bases de données est individuellement protégée, même au sein du même cluster.

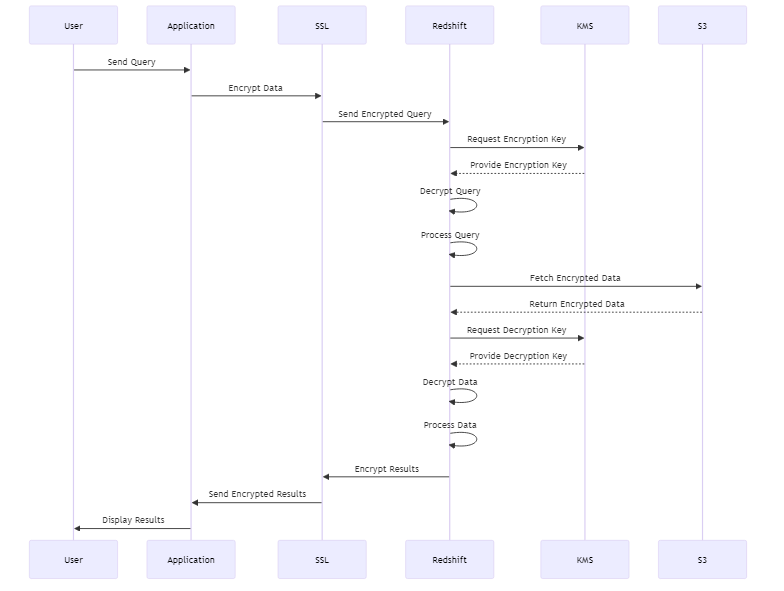

Chiffrement des données en transit

Redshift protège activement vos données pendant qu’elles sont stockées. Il garantit également la sécurité de vos données lors de leur transfert entre vos applications et les serveurs Redshift. C’est ce qu’on appelle le chiffrement en transit. Redshift active les connexions SSL (Secure Sockets Layer) pour JDBC et ODBC, garantissant que les données sont chiffrées pendant la transmission.

Lorsque votre équipe d’analystes consulte des données dans Redshift, la requête et les données sont chiffrées lorsqu’elles circulent dans le réseau. Cela empêche les écouteurs clandestins d’intercepter et de lire les informations.

Modification des paramètres de chiffrement

À mesure que vos besoins en matière de sécurité évoluent, vous pourriez avoir besoin de modifier vos paramètres de chiffrement Redshift. AWS vous permet de modifier les paramètres de chiffrement pour les clusters existants. Vous pouvez ajouter du chiffrement à des clusters non chiffrés ou modifier le type de clé de chiffrement que vous utilisez.

Imaginez que vous ayez commencé avec un cluster Redshift non chiffré pour un petit projet. Au fur et à mesure que le projet grandit et commence à manipuler des données plus sensibles, vous décidez d’activer le chiffrement. Vous pouvez le faire via la console AWS ou l’interface de ligne de commande, et Redshift migrera vos données vers un nouveau cluster chiffré.

Exemples de chiffrement Redshift

Pour mieux comprendre comment fonctionne le chiffrement Redshift en pratique, examinons quelques exemples de code SQL :

Créer une table chiffrée :

CREATE TABLE sensitive_customer_data ( customer_id INT, name VARCHAR(100), email VARCHAR(100), credit_card VARCHAR(255) ) ENCRYPTED;

Insertion de données chiffrées à l’aide du chiffrement AES :

INSERT INTO sensitive_customer_data (customer_id, name, email, credit_card)

VALUES (

1,

'John Doe',

'john@example.com',

AES_ENCRYPT('1234-5678-9012-3456', 'my_encryption_key')

);

Création d’une vue avec chiffrement au niveau des colonnes :

CREATE VIEW secure_customer_view AS SELECT customer_id, name, email, AES_ENCRYPT(credit_card, 'view_encryption_key') AS encrypted_credit_card FROM sensitive_customer_data;

Interrogation des données chiffrées :

SELECT customer_id, name, email, AES_DECRYPT(encrypted_credit_card, 'view_encryption_key') AS decrypted_credit_card FROM secure_customer_view;

Activation du chiffrement de cluster :

ALTER CLUSTER my_redshift_cluster ENCRYPTED WITH KMS_KEY_ID 'arn:aws:kms:region:account-id:key/key-id';

Création d’une base de données chiffrée :

CREATE DATABASE encrypted_db ENCRYPTED WITH KMS_KEY_ID 'arn:aws:kms:region:account-id:key/key-id';

Rotation des clés de chiffrement :

ALTER TABLE sensitive_customer_data ROTATE ENCRYPTION KEY;

Ces exemples démontrent divers aspects du chiffrement Redshift, notamment le chiffrement au niveau des tables, le chiffrement au niveau des colonnes à l’aide de fonctions AES, le chiffrement de cluster et de base de données, et la rotation des clés.

Rappelez-vous que dans un scénario réel, vous utiliseriez des méthodes plus sécurisées pour gérer les clés de chiffrement, telles que AWS Key Management Service, plutôt que de les coder en dur dans des instructions SQL.

En incorporant ces techniques de chiffrement dans vos pratiques de gestion des données Redshift, vous pouvez améliorer considérablement la sécurité de vos données sensibles, les protégeant contre tout accès non autorisé au repos et en transit.

Meilleures pratiques pour le chiffrement Redshift

Pour tirer le meilleur parti du chiffrement Redshift, envisagez ces meilleures pratiques :

- Créez toujours un chiffrement des données sensibles, à la fois au repos et en transit.

- Utilisez des clés fortes et uniques pour chaque cluster ou base de données.

- Faites une rotation régulière de vos clés de chiffrement pour améliorer la sécurité.

- Surveillez et auditez vos paramètres de chiffrement et l’utilisation des clés.

- Formez votre équipe aux bonnes pratiques de chiffrement et de gestion des clés.

Par exemple, vous pourriez mettre en place un calendrier de rotation trimestrielle des clés pour vos clusters Redshift. Cela garantit que même si une clé est compromise, la fenêtre de vulnérabilité est limitée.

Conclusion

Le chiffrement Redshift est un outil puissant pour protéger vos données précieuses. En comprenant et en mettant en œuvre les différentes options de chiffrement disponibles, vous pouvez améliorer considérablement votre posture de sécurité des données.

Sélectionnez les mesures de chiffrement et de sécurité pour votre environnement Redshift. Vous pouvez appliquer ces mesures côté serveur ou côté client. Vous pouvez également les appliquer au niveau du cluster ou de la base de données. Cela aidera à assurer une protection cohérente de vos données.

Rappelez-vous, la sécurité des données est un processus continu. Passez régulièrement en revue et mettez à jour vos stratégies de chiffrement pour anticiper les menaces potentielles. Vous pouvez utiliser le chiffrement Redshift pour stocker et analyser vos données en toute sécurité. De fortes mesures de sécurité vous donneront confiance dans la protection de vos données.