Comment Auditer Greenplum

Maintenir des journaux d’audit complets est crucial pour la sécurité et la conformité des bases de données aujourd’hui. Alors que les organisations font face à des cybermenaces de plus en plus sophistiquées, mettre en place des mécanismes d’audit appropriés dans les environnements de bases de données Greenplum est essentiel pour protéger les données sensibles et maintenir la conformité réglementaire.

Pour les entreprises gérant des informations sensibles, Greenplum Database offre un suivi systématique et une vérification des activités de la base de données via ses fonctionnalités d’audit natives. Cette approche méthodique soutient la mise en place de contrôles de sécurité des données essentiels et des mesures de conformité.

Comprendre la Piste d’Audit des Données Greenplum

Le système d’audit de Greenplum se compose de plusieurs éléments interconnectés :

- Fichiers de Journalisation du Serveur : Chaque instance de base de données maintient son propre journal du serveur contenant des enregistrements d’activités détaillés.

- Catalogues d’Audit : Tables système stockant les métadonnées liées à l’audit.

- Journalisation au Niveau des Segments : Capture d’audit distribuée sur tous les segments.

- Aggregation au Niveau du Nœud Coordinateur : Collection centralisée des données de l’audit.

Comment Auditer Greenplum avec des Fonctionnalités Natives

Configuration de Base

Pour activer une piste d’audit complète dans Greenplum, appliquez ces paramètres essentiels :

-- Activer la journalisation d'audit de base ALTER SYSTEM SET logging_collector = on; ALTER SYSTEM SET log_destination = 'csvlog'; -- Configurer les paramètres de journalisation détaillée ALTER SYSTEM SET log_statement = 'all'; ALTER SYSTEM SET log_min_duration_statement = 1000; ALTER SYSTEM SET log_connections = on; ALTER SYSTEM SET log_disconnections = on;

Configuration Avancée de l’Audit

Pour des capacités d’audit améliorées, implémentez ces paramètres additionnels :

-- Activer les détails de journalisation étendus ALTER SYSTEM SET log_error_verbosity = 'verbose'; ALTER SYSTEM SET log_line_prefix = '%t [%p]: [%l-1] user=%u,db=%d,app=%a,client=%h '; -- Configurer la gestion des fichiers d'audit ALTER SYSTEM SET log_rotation_age = '1d'; ALTER SYSTEM SET log_rotation_size = '100MB'; ALTER SYSTEM SET log_truncate_on_rotation = on;

Exemples Pratiques de Mise en Œuvre

Surveillance des Modèles d’Accès aux Données

Utilisez la requête suivante pour surveiller les modèles d’accès aux données :

SELECT

usename,

date_trunc('hour', query_start) as access_time,

count(*) as access_count,

string_agg(DISTINCT client_addr::text, ', ') as source_ips

FROM

pg_stat_activity

WHERE

datname = 'testdb'

AND query ILIKE '%public.clients%'

AND query_start >= current_timestamp - interval '24 hours'

GROUP BY

usename,

date_trunc('hour', query_start)

ORDER BY

access_time DESC;

Exemple de sortie :

| usename | access_time | access_count | source_ips |

|---|---|---|---|

| admin | 2024-02-12 15:00:00 | 45 | 192.168.1.100, 192.168.1.101 |

| analyst | 2024-02-12 14:00:00 | 28 | 192.168.1.102 |

| etl_user | 2024-02-12 14:00:00 | 15 | 192.168.1.103 |

| support | 2024-02-12 13:00:00 | 8 | 192.168.1.104 |

Suivi des Modifications de Schéma

Pour suivre les modifications de schéma, utilisez cette requête :

SELECT

event_timestamp,

usename,

command_tag,

object_type,

object_identity,

command

FROM

pg_audit_log

WHERE

command_tag IN ('ALTER TABLE', 'CREATE TABLE', 'DROP TABLE')

AND object_identity LIKE '%public.clients%'

ORDER BY

event_timestamp DESC;

Exemple de sortie :

| event_timestamp | usename | command_tag | object_type | object_identity | command |

|---|---|---|---|---|---|

| 2024-02-12 15:30:00 | admin | ALTER TABLE | TABLE | public.clients | ALTER TABLE public.clients ADD COLUMN email VARCHAR(255) |

| 2024-02-12 14:45:00 | admin | ALTER TABLE | TABLE | public.clients | ALTER TABLE public.clients ADD PRIMARY KEY (id) |

| 2024-02-12 14:00:00 | etl_user | CREATE TABLE | TABLE | public.clients | CREATE TABLE public.clients (id serial, …) |

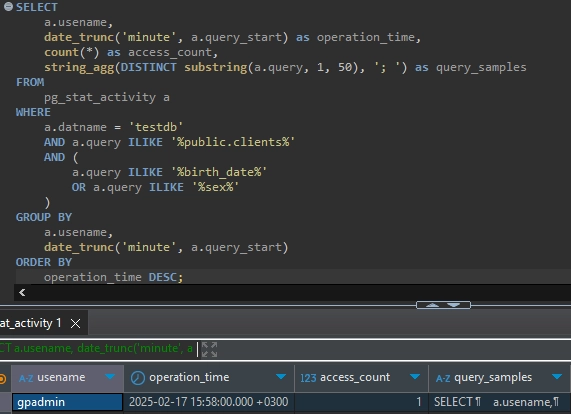

Surveillance de l’Accès aux Données Sensibles

Pour surveiller l’accès aux données sensibles, utilisez la requête suivante :

SELECT

a.usename,

date_trunc('minute', a.query_start) as operation_time,

count(*) as access_count,

string_agg(DISTINCT substring(a.query, 1, 50), '; ') as query_samples

FROM

pg_stat_activity a

WHERE

a.datname = 'testdb'

AND a.query ILIKE '%public.clients%'

AND (

a.query ILIKE '%birth_date%'

OR a.query ILIKE '%sex%'

)

GROUP BY

a.usename,

date_trunc('minute', a.query_start)

ORDER BY

operation_time DESC;

Exemple de sortie :

DataSunrise : Améliorer la Piste de l’Audit des Données Greenplum

Alors que les capacités de piste d’audit native de Greenplum fournissent une base solide, les organisations avec des exigences strictes en matière de sécurité et de conformité peuvent considérablement améliorer leurs processus d’audit avec les solutions avancées de piste d’audit de DataSunrise.

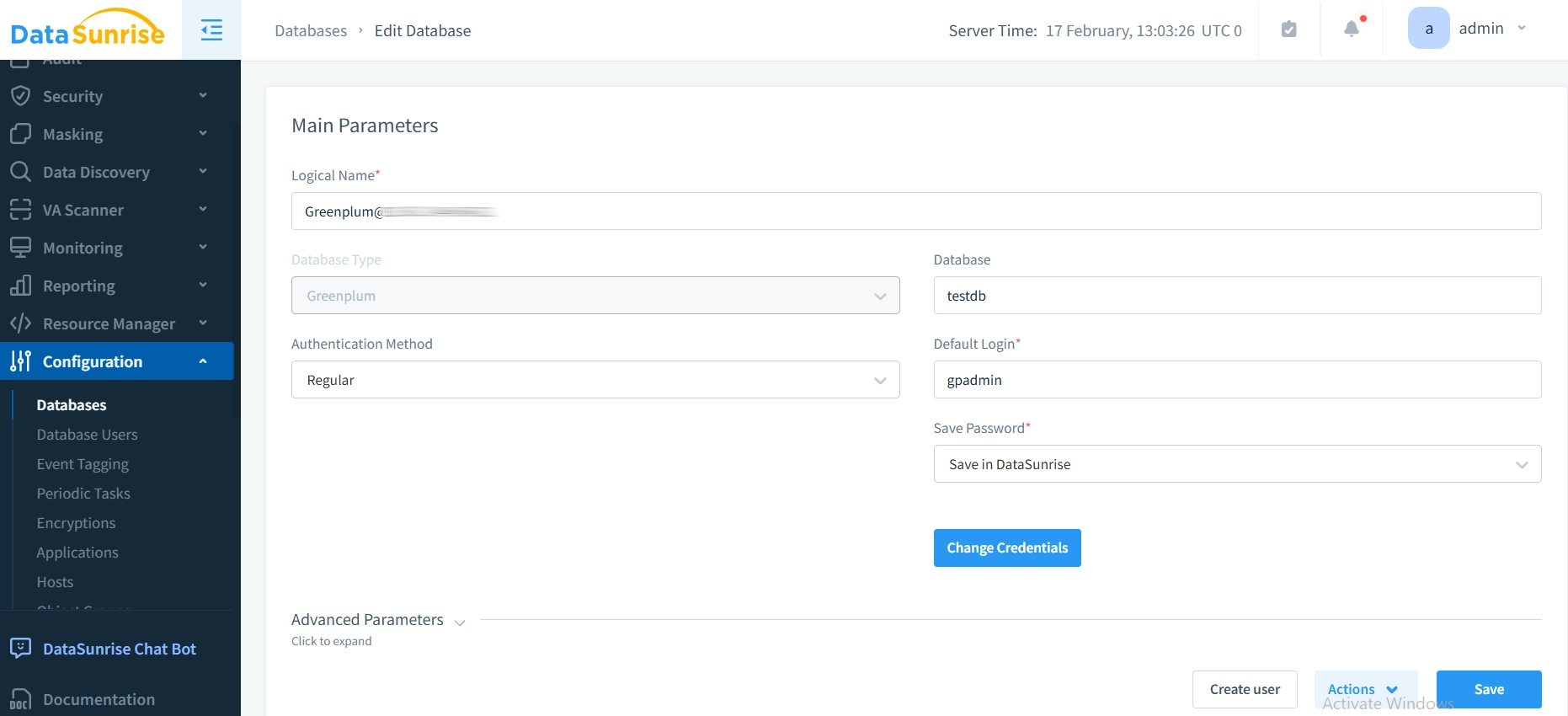

Étape 1 : Configuration de l’Intégration

Pour connecter DataSunrise à votre base de données Greenplum, fournissez simplement les détails de connexion nécessaires via l’interface de configuration conviviale. DataSunrise configurera automatiquement les canaux de surveillance pour commencer à collecter les données de la piste d’audit.

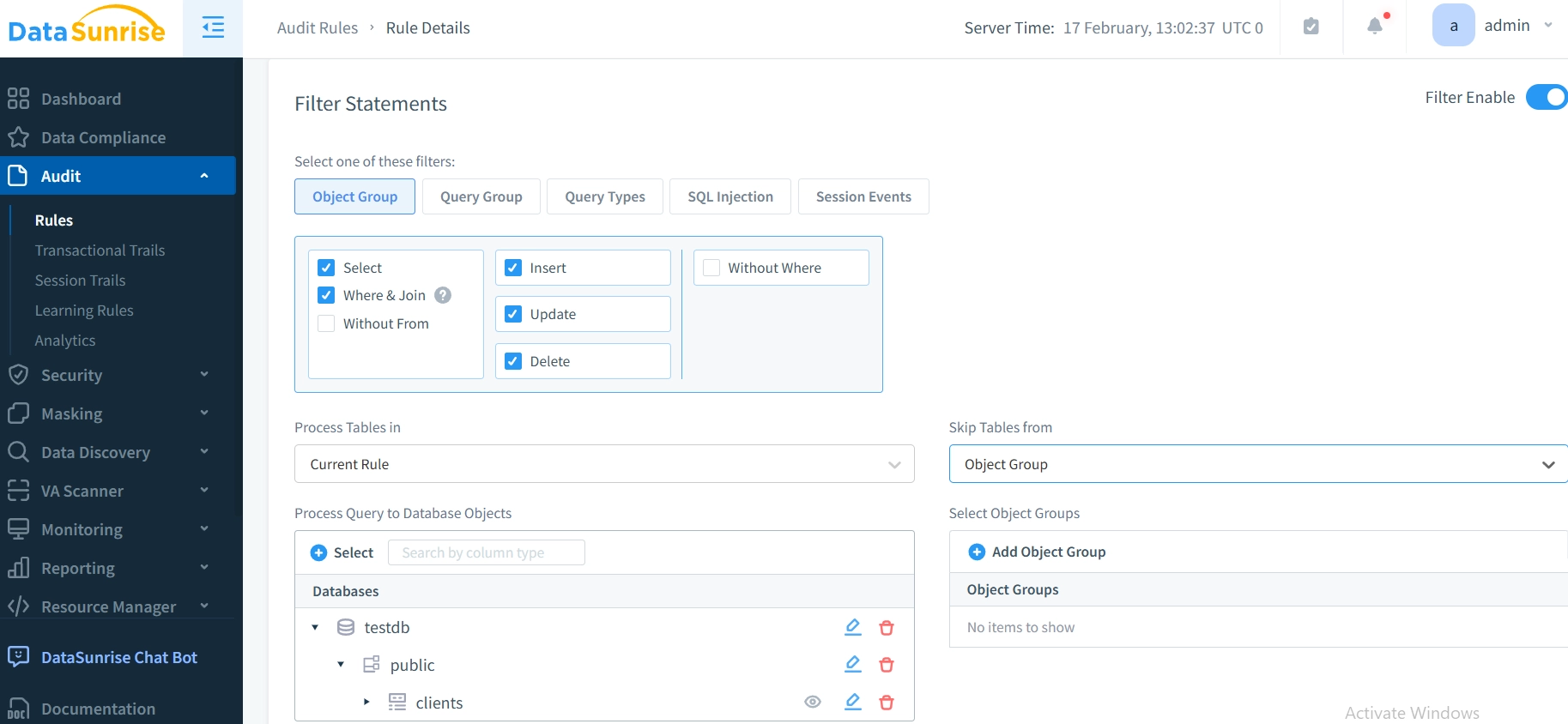

Étape 2 : Création de Règles d’Audit pour la Piste d’Audit des Données de Greenplum

Via l’interface de DataSunrise, définissez quels objets et opérations de la base de données surveiller. Personnalisez les règles d’audit pour diverses activités et événements de sécurité, garantissant que votre base de données Greenplum est pleinement surveillée.

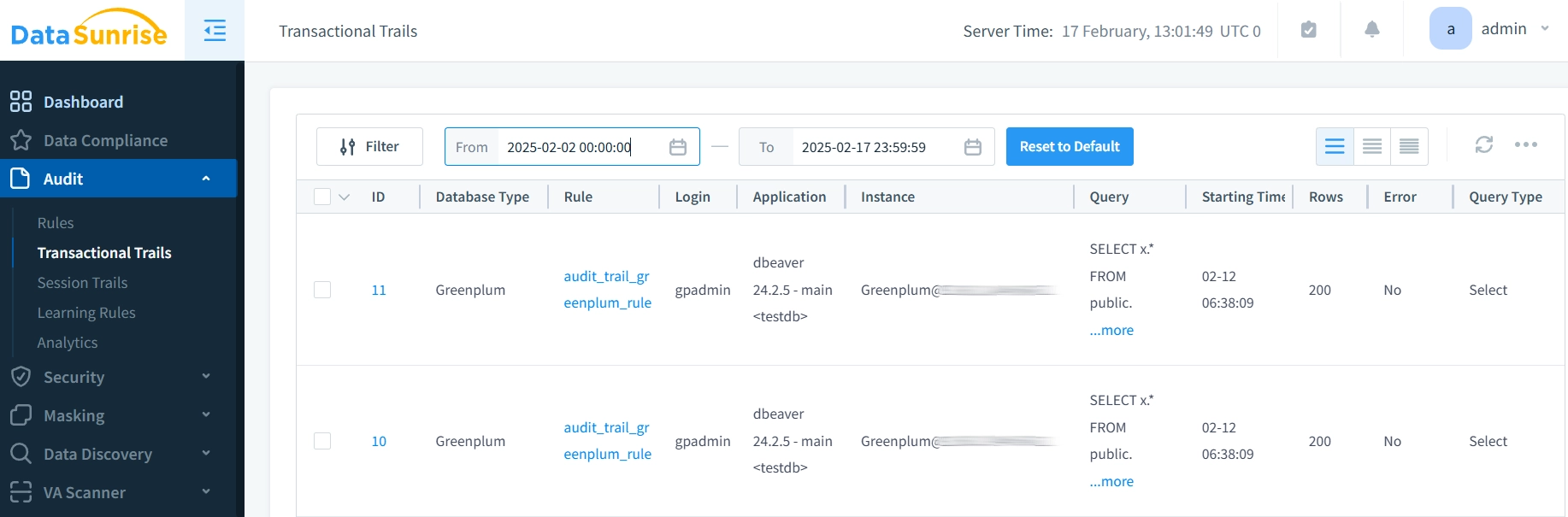

Étape 3 : Surveillance des Activités

Une fois intégré, vous pouvez accéder au tableau de bord en temps réel pour surveiller toutes les opérations de la base de données. Cela inclut des journaux détaillés des actions des utilisateurs, des requêtes et des événements du système. Utilisez le puissant moteur d’analyse de DataSunrise pour identifier les comportements anormaux et les menaces potentielles à la sécurité.

Principaux Avantages de l’Intégration de la Piste d’Audit des Données Greenplum avec DataSunrise :

- Surveillance de l’Activité de la Base de Données : Suivi continu de toutes les activités de la base de données

- Sécurité des Bases de Données : Protection complète contre l’accès non autorisé et les menaces potentielles

- Contrôle d’Accès Basé sur les Rôles : Gestion précise des permissions et des accès des utilisateurs

- Notifications en Temps Réel : Alertes immédiates pour les événements suspects et les violations de sécurité

- Gestionnaire de Conformité : Suivi et rapport de conformité simplifiés

- Analyse du Comportement des Utilisateurs : Détection avancée des comportements utilisateurs anormaux

Conclusion

Alors que Greenplum offre des fonctionnalités de piste d’audit de base, les organisations visant une visibilité et un contrôle complets sur la sécurité de leurs bases de données devraient intégrer les capacités d’audit robustes de DataSunrise. Les solutions de DataSunrise fournissent des fonctionnalités de sécurité et de conformité améliorées, garantissant une couverture complète pour votre environnement de base de données Greenplum.

Envie de voir la solution en action ? Planifiez une démonstration pour découvrir comment DataSunrise peut renforcer vos efforts de sécurité et de conformité pour vos bases de données Greenplum.