Audit de Percona Server pour MySQL

Introduction

Dans le monde actuel axé sur les données, garantir la sécurité et l’intégrité de votre environnement de base de données est plus crucial que jamais. L’audit des activités de la base de données joue un rôle fondamental pour maintenir la conformité, détecter les accès non autorisés et protéger les informations sensibles. Pour les organisations utilisant Percona Server pour MySQL, une solution de base de données open source compatible avec MySQL et robuste, la mise en place d’une traçabilité fiable devient essentielle. Bien que Percona Server pour MySQL offre des capacités d’audit natives, des outils supplémentaires comme DataSunrise peuvent grandement améliorer ces fonctionnalités dans des environnements complexes. Cet article vous guidera à travers l’audit de Percona Server pour MySQL de manière efficace en utilisant à la fois des solutions natives et tierces.

Comment effectuer un audit natif de la base de données : Plugin de filtrage du journal d’audit

Percona Server pour MySQL fournit des capacités d’audit intégrées via son Plugin du journal d’audit. Cette fonctionnalité permet de suivre et d’enregistrer de manière transparente les activités de la base de données, offrant ainsi un outil puissant pour les organisations souhaitant surveiller les interactions des utilisateurs, l’exécution des requêtes et détecter les menaces potentielles pour la sécurité.

Installation du plugin

Pour activer le plugin du journal d’audit, utilisez la commande bash suivante :

cd /usr/share/mysql

mysql -u -D database -p < audit_log_filter_linux_install.sqlVérification

Après l’installation du plugin, vérifiez son activation en exécutant :

SELECT * FROM information_schema.PLUGINS WHERE PLUGIN_NAME LIKE '%audit%';Configuration du plugin

Pour enregistrer toutes les activités, configurez les paramètres du journal d’audit en définissant la politique d’audit sur ALL :

SET GLOBAL audit_log_policy = 'ALL';Spécifiez le format du journal et le fichier de sortie selon les besoins. JSON est un format populaire pour sa lisibilité :

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_file = '/var/log/mysql/audit.log';Utilisez la commande suivante pour visualiser les journaux :

tail -f /var/log/mysql/audit.logAvantages de l’utilisation du plugin de filtrage du journal d’audit natif de Percona

- Journalisation granulaire : Suit les activités spécifiques des utilisateurs, les requêtes et les connexions.

- Filtres personnalisables : Permet de filtrer par comptes utilisateurs, types de commandes SQL et bases de données.

- Surveillance en temps réel : Offre des informations en temps réel sur les activités de la base de données.

- Journaux inviolables : Protège l’intégrité des journaux d’audit en les rendant résistants à la falsification.

Des options de configuration plus détaillées sont disponibles dans la documentation de Percona Server pour MySQL.

Exemple de tableau de sortie du journal d’audit

Voici un exemple de l’apparence de la sortie du journal d’audit lorsqu’elle est formatée sous forme de tableau markdown. Cette présentation met en évidence la structure du journal d’audit et aide les utilisateurs à mieux comprendre les informations capturées :

| Horodatage | Utilisateur | Hôte | Classe de commande | Texte SQL |

|---|---|---|---|---|

| 2023-10-01 12:34:56 | admin_user | 192.168.1.100 | SELECT | SELECT * FROM customers WHERE id = 123; |

| 2023-10-01 12:35:10 | app_user | 192.168.1.101 | INSERT | INSERT INTO orders (product_id, quantity) VALUES (456, 2); |

| 2023-10-01 12:35:45 | admin_user | 192.168.1.100 | UPDATE | UPDATE customers SET name = ‘John Doe’ WHERE id = 123; |

| 2023-10-01 12:36:20 | app_user | 192.168.1.101 | DELETE | DELETE FROM orders WHERE id = 789; |

Audit de base de données avec DataSunrise

Bien que les capacités d’audit natives de Percona Server pour MySQL soient robustes, les organisations ayant des besoins de sécurité complexes peuvent bénéficier des avantages supplémentaires offerts par l’intégration de solutions tierces comme DataSunrise. Cette solution de sécurité tout-en-un améliore les fonctionnalités natives de Percona Server pour MySQL, offrant des outils avancés de surveillance, de sécurité et de conformité.

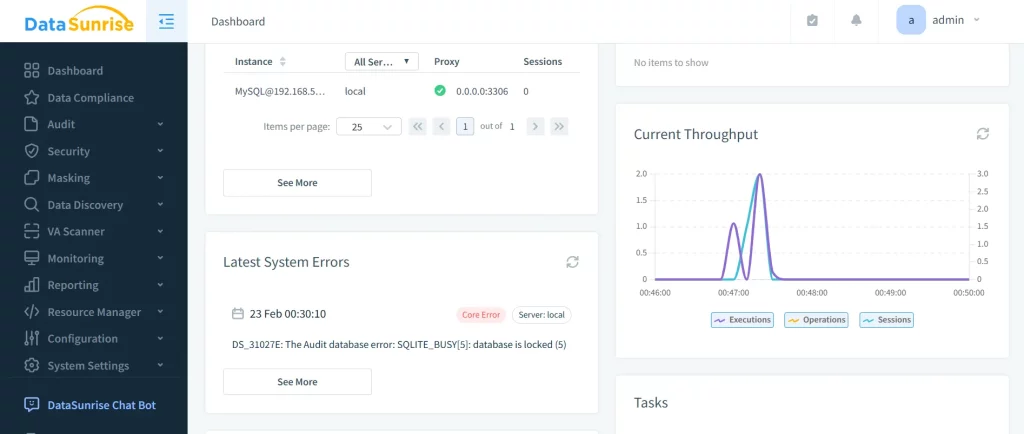

Configuration du proxy DataSunrise

Un avantage majeur de DataSunrise réside dans sa capacité à fonctionner comme un proxy de base de données, positionné entre votre application et la base de données. Cette configuration permet une surveillance en temps réel et le blocage d’activités suspectes. Des règles de sécurité peuvent également être créées pour bloquer les connexions provenant d’adresses IP spécifiques ou restreindre l’accès aux données sensibles. Pour plus d’informations sur les règles de sécurité, consultez Règles de sécurité contre les injections SQL.

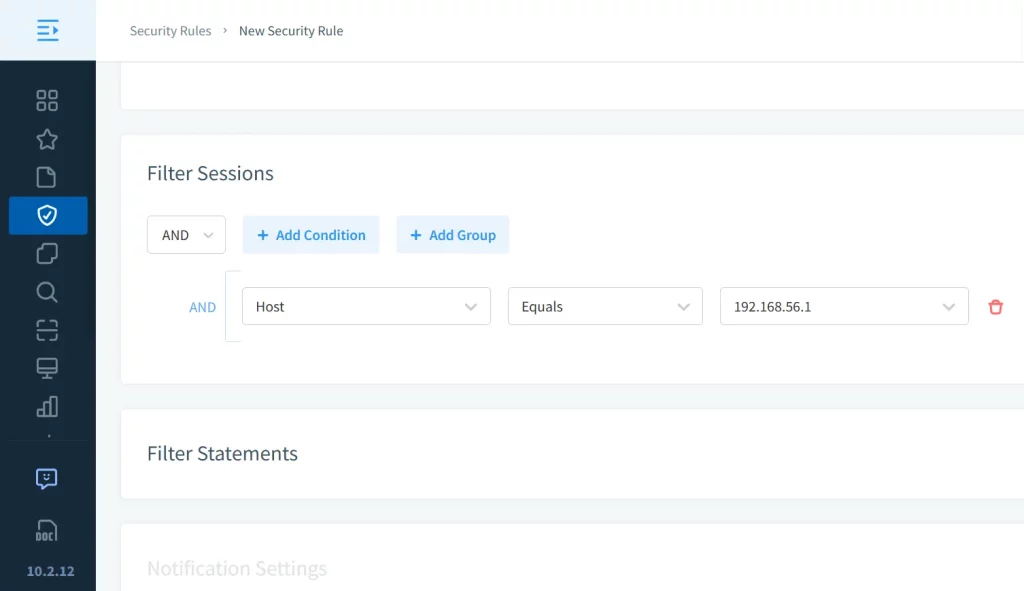

Création de règles de sécurité dans DataSunrise

Les fonctionnalités avancées de traçabilité permettent à DataSunrise de générer des rapports détaillés sur les activités de la base de données. Les rapports peuvent être personnalisés en fonction des exigences de conformité spécifiques, notamment le RGPD ou la HIPAA. Des notifications en temps réel aident également votre équipe à réagir rapidement face aux menaces potentielles. Pour en savoir plus, consultez Journaux d’audit et Surveillance de l’activité de la base de données.

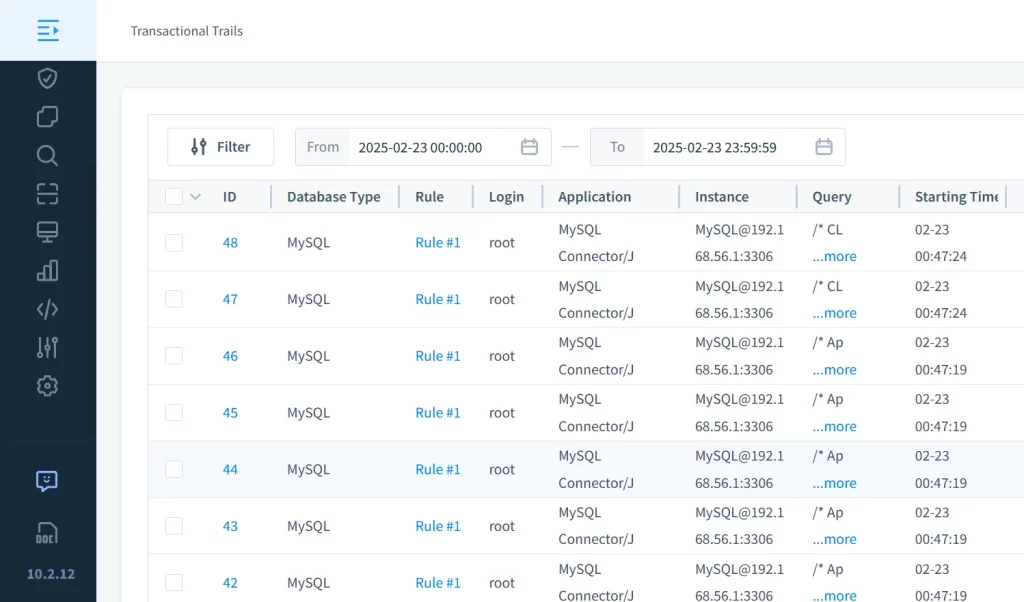

Traçabilité transactionnelle dans DataSunrise

En intégrant DataSunrise avec Percona Server pour MySQL, les organisations peuvent renforcer la sécurité et la conformité, garantissant ainsi un environnement de base de données robuste et résilient. Pour en savoir plus sur la sécurité des bases de données, explorez Sécurité des bases de données et Sécurité des données.

Conclusion

L’audit de Percona Server pour MySQL reste une étape cruciale pour maintenir un environnement de base de données sécurisé et conforme. Bien que le plugin natif du journal d’audit offre une base solide, l’intégration de solutions tierces comme DataSunrise peut améliorer de manière significative les capacités d’audit. Grâce à des fonctionnalités avancées telles que la surveillance en temps réel, des règles de sécurité personnalisables et une traçabilité détaillée, DataSunrise constitue un outil inestimable pour les organisations aux exigences de sécurité complexes.

Pour une expérience plus complète, envisagez de réserver une démo en ligne personnalisée ou de télécharger la version d’essai depuis le site web de DataSunrise. En combinant les capacités natives de Percona Server pour MySQL avec les fonctionnalités avancées de DataSunrise, vous garantissez que votre environnement de base de données reste sécurisé, conforme et optimisé pour les performances. Pour des ressources supplémentaires, visitez le Centre de connaissances DataSunrise ou explorez le Guide d’audit pour des informations plus détaillées.