Contrôle d’accès granulaire aux données

Introduction

Dans le monde axé sur les données d’aujourd’hui, les organisations traitent de grandes quantités d’informations sensibles. Il est important de s’assurer que les bonnes personnes ont accès aux données au bon moment. Cela est crucial pour protéger la sécurité des données et la confidentialité. C’est là que le contrôle d’accès granulaire aux données entre en jeu.

Le contrôle d’accès granulaire aux données permet aux organisations de définir des règles d’accès détaillées pour une meilleure sécurité et un meilleur contrôle sur leurs données. Dans cet article, nous explorerons les bases du contrôle granulaire, ses avantages, les stratégies de mise en œuvre et les meilleures pratiques.

Qu’est-ce que le contrôle d’accès granulaire aux données ?

Le contrôle d’accès granulaire aux données est une méthode de sécurité qui permet aux organisations de contrôler l’accès aux données à un niveau détaillé. Cela signifie définir des règles pour savoir qui peut accéder à quoi en fonction des rôles, de l’importance des données et des besoins de l’entreprise.

Le contrôle d’accès granulaire aux données se concentre sur le contrôle de l’accès à des éléments ou des enregistrements de données spécifiques au sein d’une application ou d’une base de données. Cette méthode est différente des autres modèles de contrôle d’accès qui se concentrent sur le contrôle de l’accès au niveau de l’application ou du système.

Par exemple, considérez une application de santé qui stocke des dossiers de patients. Le contrôle granulaire permet aux médecins d’accéder uniquement aux dossiers médicaux de leurs patients assignés. Cela signifie que le système restreint l’accès à des informations sensibles telles que les numéros d’identification personnelle ou les détails financiers.

Avantages du contrôle d’accès granulaire aux données

La mise en œuvre d’un contrôle granulaire offre plusieurs avantages aux organisations :

- Amélioration de la sécurité des données : En contrôlant qui peut voir les données, les organisations peuvent réduire le risque d’accès non autorisé et de violations de données. Les politiques d’accès limitent l’accès aux utilisateurs à des données nécessaires pour prévenir les abus et les mauvaises utilisations. Les utilisateurs contrôlent les données auxquelles ils peuvent accéder.

- Conformité aux réglementations : Plusieurs industries doivent suivre des règles strictes de protection des données, comme le HIPAA dans le secteur de la santé ou le RGPD dans l’Union européenne. Le contrôle d’accès granulaire aux données aide les organisations à se conformer aux réglementations en imposant des règles d’accès strictes et en surveillant les activités d’accès aux données.

- Amélioration de la confidentialité des données : Avec le contrôle d’accès granulaire aux données, les organisations peuvent protéger la confidentialité des informations sensibles en limitant l’accès aux personnes autorisées uniquement. Cela est particulièrement important lorsqu’il s’agit d’informations personnellement identifiables (IPI) ou d’informations de santé protégées (ISP).

- Efficacité opérationnelle accrue : Les organisations peuvent améliorer l’efficacité et réduire les erreurs en donnant aux utilisateurs uniquement accès aux données dont ils ont besoin. Le contrôle d’accès granulaire aux données simplifie la gestion des droits d’accès des utilisateurs. En définissant et en appliquant des politiques à un niveau plus spécifique, cela est réalisé.

Mise en œuvre des contrôles d’accès granulaires aux données

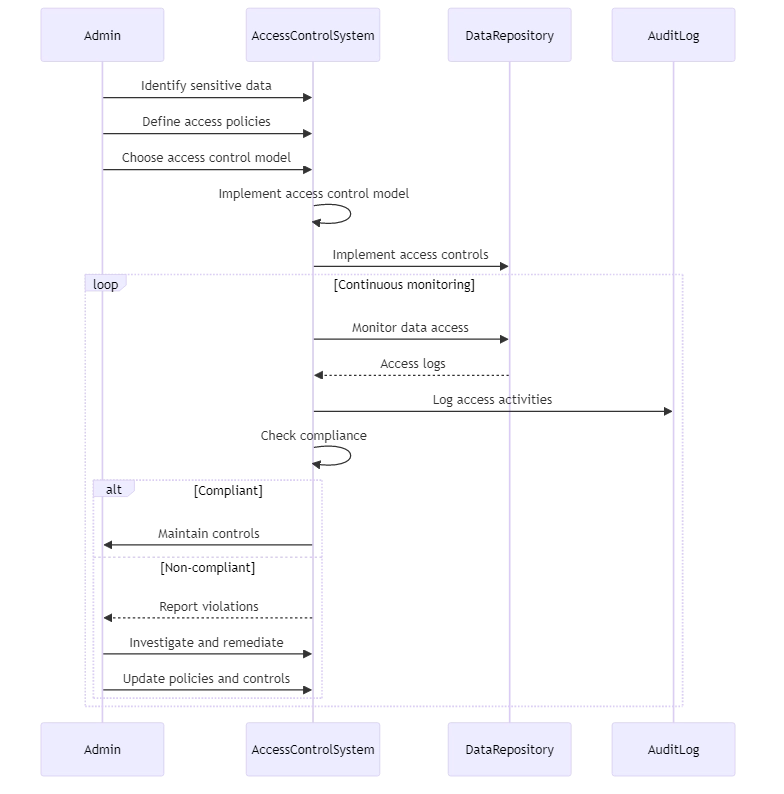

Pour mettre en œuvre un contrôle granulaire, les organisations peuvent suivre ces étapes :

- Identifier les données sensibles : Commencez par identifier les données sensibles au sein de votre organisation qui nécessitent un contrôle d’accès granulaire. Cela peut inclure des informations sur les clients, des données financières, de la propriété intellectuelle ou toute autre donnée critique pour votre entreprise.

- Définir les politiques d’accès : Créez des règles sur qui peut accéder à certaines données et quand ils peuvent y accéder en se basant sur des informations sensibles. Considérez des facteurs tels que les rôles des utilisateurs, la sensibilité des données, les besoins de l’entreprise et la conformité réglementaire.

- Choisir un modèle de contrôle d’accès : Sélectionnez un modèle de contrôle d’accès qui correspond aux besoins de votre organisation. Les modèles courants incluent le contrôle d’accès basé sur les rôles (RBAC), le contrôle d’accès basé sur les attributs (ABAC) et le contrôle d’accès basé sur les politiques (PBAC). Chaque modèle a ses propres forces et considérations, choisissez donc celui qui correspond le mieux à vos exigences.

- Mise en œuvre des contrôles d’accès : Mettez en œuvre le modèle de contrôle d’accès choisi et appliquez les politiques d’accès définies. Cela peut impliquer de décider qui peut accéder à certaines choses, d’assigner différents rôles aux utilisateurs ou de se connecter à des systèmes de gestion d’identité.

- Surveillance et audit : Surveillez et auditez régulièrement les activités d’accès aux données pour garantir la conformité avec les politiques d’accès définies. Mettez en place des mécanismes de journalisation et de reporting pour suivre qui a accédé à quelles données et quand. Cela aide à détecter et à enquêter sur toute tentative d’accès non autorisé ou violation de politique.

Par exemple, considérons un scénario où vous avez une table de base de données appelée clients qui contient des informations sensibles sur les clients. Vous souhaitez contrôler qui peut voir certaines colonnes de données en fonction de leur rôle. Seuls les utilisateurs autorisés doivent avoir accès. Voici un exemple de code utilisant SQL pour créer des rôles et attribuer des permissions :

-- Créer des rôles CREATE ROLE commercial; CREATE ROLE manager; -- Attribuer des permissions aux rôles GRANT SELECT (client_id, nom, email) ON customers TO commercial; GRANT SELECT ON customers TO manager; -- Créer des utilisateurs et assigner des rôles CREATE USER john WITH PASSWORD 'password123'; CREATE USER sarah WITH PASSWORD 'password456'; GRANT commercial TO john; GRANT manager TO sarah;

Dans cet exemple, nous créons deux rôles : commercial et manager. Le représentant commercial peut uniquement voir les colonnes client_id, nom et email dans la table clients. Le gestionnaire, quant à lui, peut voir toute la table. Nous créons alors deux utilisateurs, john et sarah, et leur attribuons les rôles respectifs.

John a accès uniquement à l’ID client, au nom et à l’email. Sarah peut voir tout dans la table clients. Cela démontre le contrôle d’accès granulaire aux données au niveau des colonnes.

Meilleures pratiques pour le contrôle d’accès granulaire aux données

Pour garantir un contrôle granulaire efficace, considérez les meilleures pratiques suivantes :

- Principe du moindre privilège : Accordez aux utilisateurs le niveau d’accès minimum requis pour accomplir leurs tâches. Évitez d’accorder des permissions excessives qui pourraient entraîner une exposition ou un abus des données.

- Revue régulière des accès : Examinez régulièrement les accès des utilisateurs pour les faire correspondre à leurs fonctions et responsabilités actuelles. Supprimez ou modifiez les droits d’accès au besoin pour maintenir le principe du moindre privilège.

- Séparation des tâches : Mettez en œuvre une séparation des tâches pour empêcher tout utilisateur unique d’avoir un contrôle excessif sur des données sensibles. Par exemple, séparez les rôles d’administrateurs de données et de vérificateurs de données pour maintenir des contrôles et contrepoids.

- Stockage sécurisé des données : Stockez les données sensibles de manière sécurisée en utilisant le chiffrement, la tokenisation ou d’autres mécanismes de protection des données. Cela ajoute une couche supplémentaire de sécurité en cas de tentatives d’accès non autorisées.

- Formation des employés : Sensibilisez les employés à l’importance de la sécurité des données et à leurs responsabilités dans la protection des informations sensibles. Fournissez des formations sur les politiques de contrôle d’accès et les meilleures pratiques pour favoriser une culture de sensibilisation à la sécurité.

Conclusion

Le contrôle d’accès granulaire aux données est une approche puissante pour sécuriser les données sensibles au sein des organisations. En gérant de près l’accès aux données, les organisations peuvent améliorer la sécurité des données, se conformer aux réglementations, protéger la confidentialité et fonctionner plus efficacement.

La mise en œuvre des contrôles d’accès granulaires aux données implique d’identifier les données sensibles, de définir des politiques d’accès, de choisir un modèle de contrôle d’accès approprié et d’appliquer les contrôles d’accès. Les organisations peuvent créer un système de contrôle d’accès robuste en suivant les meilleures pratiques.

Ces pratiques incluent la mise en œuvre du principe du moindre privilège, la réalisation de revues régulières des accès et la fourniture de formations aux employés.