Contrôle d’accès basé sur les attributs (ABAC)

Dans le paysage numérique actuel, la sécurité des données est d’une importance capitale. Alors que les organisations doivent protéger un volume toujours croissant d’informations sensibles, le besoin de mécanismes de contrôle d’accès robustes devient plus critique que jamais. C’est là que le contrôle d’accès basé sur les attributs (ABAC) entre en jeu.

ABAC est une approche puissante et flexible du contrôle d’accès qui utilise des attributs pour déterminer qui peut accéder à des ressources spécifiques et sous quelles conditions. En tenant compte d’un large éventail de facteurs, ABAC permet aux organisations de créer des politiques de contrôle d’accès granulaires qui peuvent s’adapter aux besoins complexes et évolutifs des entreprises modernes.

Qu’est-ce que le contrôle d’accès basé sur les attributs (ABAC)

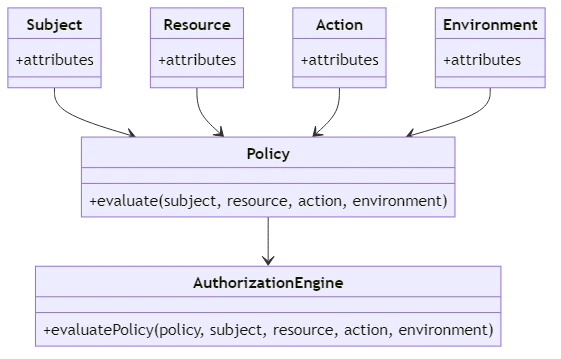

Le contrôle d’accès basé sur les attributs est une méthode de régulation de l’accès aux ressources basée sur des attributs associés à l’utilisateur, à la ressource, à l’action et à l’environnement. Ces attributs peuvent inclure divers facteurs, tels que le rôle de l’utilisateur, l’emplacement, l’heure de la journée et la sensibilité des données auxquelles on accède. ABAC permet un contrôle d’accès finement granularisé, permettant aux organisations de créer des politiques de contrôle d’accès sophistiquées qui peuvent être facilement adaptées aux exigences commerciales en constante évolution.

Par opposition aux modèles de contrôle d’accès traditionnels, qui reposent souvent sur des rôles statiques ou des listes de contrôle d’accès, ABAC offre une approche plus dynamique et contextuelle. En évaluant plusieurs attributs en temps réel, ABAC peut prendre des décisions plus éclairées sur l’opportunité d’accorder ou de refuser l’accès à une ressource particulière.

Exemple :

Considérons une organisation de soins de santé qui doit protéger des données sensibles des patients. En utilisant ABAC, l’organisation peut créer des politiques permettant aux médecins d’accéder aux dossiers des patients uniquement pendant leurs heures de travail et depuis le réseau de l’hôpital. Ces politiques peuvent être facilement exprimées en utilisant des attributs tels que le rôle de l’utilisateur (par exemple, médecin), l’heure de la journée (par exemple, entre 9h et 17h) et l’emplacement du réseau (par exemple, gamme d’IP de l’hôpital).

Voici un exemple de la façon dont une telle politique pourrait être implémentée en code :

Python

def check_access(user, resource, action, time, location):

if user.role == "doctor" and resource.type == "patient_record":

if action == "read" and 9 <= time.hour < 17 and location.ip_range == "hospital_network":

return True

return FalseDans cet exemple, la fonction check_access évalue le rôle de l'utilisateur, le type de ressource, l'action en cours, l'heure actuelle et l'emplacement du réseau pour déterminer si l'accès doit être accordé. Cet exemple simple démontre la puissance et la flexibilité d'ABAC dans l'application de politiques de contrôle d'accès complexes.

Contrôle d'accès basé sur les attributs (ABAC) vs. Contrôle d'accès basé sur les rôles (RBAC)

ABAC est souvent comparé au contrôle d'accès basé sur les rôles (RBAC), une autre méthode populaire de contrôle d'accès. Alors que RBAC accorde l'accès en fonction du rôle d'un utilisateur au sein d'une organisation, ABAC adopte une approche plus granulaire. Avec le contrôle d'accès basé sur les attributs, l'accès est déterminé par une combinaison d'attributs, permettant des politiques de contrôle d'accès plus flexibles et dynamiques.

Dans un système RBAC, les rôles sont généralement définis à l'aide de commandes comme CREATE ROLE. Par exemple :

SQL

CREATE ROLE manager; GRANT SELECT, INSERT, UPDATE ON employees TO manager;

Ce code crée un rôle "manager" et lui accorde des permissions spécifiques sur la table "employees". Cependant, cette approche peut être limitante, car elle ne prend pas en compte d'autres facteurs contextuels qui peuvent être pertinents pour les décisions de contrôle d'accès.

Avec ABAC, ces facteurs supplémentaires peuvent être facilement incorporés dans les politiques de contrôle d'accès. Par exemple, l'accès d'un manager aux dossiers des employés pourrait être restreint en fonction d'attributs tels que leur département, leur emplacement et la sensibilité des données auxquelles ils essaient d'accéder.

Attributs dans ABAC

ABAC repose sur quatre principales catégories d'attributs :

- Attributs de sujet : Ce sont des caractéristiques de l'utilisateur, telles que son intitulé de poste, son département, son niveau de sécurité et son emplacement.

- Attributs de ressource : Ceux-ci décrivent la ressource à laquelle on accède, comme le type de données, le niveau de sensibilité et le propriétaire.

- Attributs d'action : Ils définissent l'action effectuée sur la ressource, telle que lire, écrire ou supprimer.

- Attributs d'environnement : Ce sont des facteurs contextuels, tels que l'heure de la journée, l'emplacement et le niveau de sécurité du réseau.

En tenant compte de ces attributs en combinaison, ABAC peut prendre des décisions de contrôle d'accès mieux informées et tenant compte du contexte.

Exemple :

Considérons une institution financière qui doit protéger des données sensibles des clients. En utilisant ABAC, l'institution peut créer des politiques restreignant l'accès aux dossiers des clients en fonction d'une combinaison d'attributs, tels que le rôle de l'utilisateur, la sensibilité des données et l'heure de la journée.

Voici un exemple de la façon dont une telle politique pourrait être implémentée en code :

Java

public boolean checkAccess(User user, Resource resource, Action action, Environment environment) {

if (user.getRole().equals("financial_advisor") && resource.getType().equals("customer_record")) {

if (action.equals(Action.READ) && resource.getSensitivity().equals("low") && environment.getTime().getHour() >= 9 && environment.getTime().getHour() < 17) {

return true;

}

}

return false;

}

Dans cet exemple, la méthode checkAccess évalue le rôle de l'utilisateur, le type et la sensibilité de la ressource, l'action en cours et l'heure actuelle pour déterminer si l'accès doit être accordé. Ce code montre comment ABAC peut être utilisé pour appliquer des politiques de contrôle d'accès complexes prenant en compte plusieurs attributs.

Implémenter le contrôle d'accès basé sur les attributs (ABAC)

Implémenter ABAC implique plusieurs étapes clés :

- Définir les attributs : La première étape pour implémenter ABAC est d'identifier les attributs pertinents pour les sujets, les ressources, les actions et l'environnement. Ce processus implique de travailler étroitement avec les parties prenantes commerciales pour comprendre les exigences de l'organisation en matière de contrôle d'accès et les facteurs à considérer lors de la prise de décisions de contrôle d'accès.

- Créer des politiques : Une fois les attributs pertinents identifiés, l'étape suivante consiste à développer des politiques de contrôle d'accès basées sur ces attributs. Ces politiques doivent être exprimées de manière claire et sans ambiguïté, en utilisant un langage de politique compréhensible et maintenable par les parties prenantes techniques et non techniques.

- Implémenter les politiques : Une fois les politiques définies, la prochaine étape consiste à les implémenter en utilisant un moteur d'autorisation. Ce moteur est responsable de l'évaluation des politiques en temps réel et de la détermination de l'opportunité d'accorder ou de refuser l'accès en fonction des attributs fournis.

- Surveiller et affiner : Enfin, il est important de surveiller continuellement le système et de peaufiner les politiques si nécessaire pour garantir qu'elles restent efficaces et alignées sur les besoins de l'entreprise. Cela peut impliquer la mise à jour des valeurs d'attributs, la modification des politiques ou l'ajout de nouvelles politiques pour répondre aux exigences changeantes.

Avantages d'ABAC

ABAC offre plusieurs avantages clés par rapport aux modèles de contrôle d'accès traditionnels :

- Flexibilité : ABAC permet des politiques de contrôle d'accès finement granulaires qui peuvent s'adapter aux exigences commerciales changeantes. En tenant compte d'un large éventail d'attributs, ABAC peut prendre en charge des scénarios de contrôle d'accès complexes et dynamiques qui seraient difficiles voire impossibles à mettre en œuvre avec d'autres modèles.

- Évolutivité : Au fur et à mesure que de nouveaux utilisateurs et ressources sont ajoutés à une organisation, ABAC peut facilement les intégrer sans nécessiter d'importants changements aux politiques existantes. Cela rend ABAC bien adapté aux grandes organisations en croissance rapide.

- Amélioration de la sécurité : En tenant compte de multiples attributs et en prenant des décisions de contrôle d'accès en temps réel, ABAC peut aider à prévenir les accès non autorisés et protéger les données sensibles contre les compromis.

- Conformité : ABAC peut aider les organisations à respecter les exigences réglementaires en veillant à ce que les politiques de contrôle d'accès soient alignées sur les normes et réglementations industrielles. En fournissant un enregistrement clair et vérifiable des décisions de contrôle d'accès, ABAC peut aider les organisations à démontrer leur conformité et éviter des pénalités coûteuses.

Défis d'ABAC

Bien qu'ABAC offre de nombreux avantages, il présente également certains défis auxquels les organisations doivent faire face :

- Complexité : Implémenter ABAC peut être complexe, nécessitant une planification minutieuse et une maintenance continue. Les organisations doivent avoir une compréhension claire de leurs exigences en matière de contrôle d'accès et des attributs à considérer lors de la prise de décisions de contrôle d'accès.

- Gestion des attributs : S'assurer que les attributs sont attribués avec précision et maintenus à jour peut être chronophage et nécessiter des ressources. Les organisations doivent disposer de processus pour gérer les attributs et s'assurer qu'ils restent exacts et pertinents au fil du temps.

- Performance : Évaluer les politiques de contrôle d'accès en fonction de multiples attributs peut affecter les performances du système, en particulier dans les environnements à grande échelle. Les organisations doivent concevoir et optimiser soigneusement leurs implémentations ABAC pour garantir que les performances restent acceptables.

- Interopérabilité : Différents systèmes peuvent utiliser des formats d'attributs et des schémas différents, rendant compliqué la mise en œuvre d'ABAC sur plusieurs plateformes. Les organisations doivent s'assurer que leurs implémentations ABAC peuvent s'intégrer aux systèmes existants et prendre en charge l'interopérabilité entre différentes plateformes.

Conclusion

Le contrôle d'accès basé sur les attributs est un outil puissant pour gérer l'accès aux données sensibles dans les environnements numériques complexes d'aujourd'hui. En tenant compte d'un large éventail d'attributs et en prenant des décisions de contrôle d'accès en temps réel, ABAC offre une approche flexible et dynamique du contrôle d'accès qui peut s'adapter aux besoins évolutifs des entreprises modernes.

Alors que la mise en œuvre d'ABAC peut être difficile, les avantages qu'il offre en termes de sécurité améliorée, de scalabilité et de conformité en font un investissement précieux pour les organisations cherchant à protéger leurs données et systèmes.

Alors que la technologie continue d'évoluer et que le nombre de points d'entrée augmente, ABAC fournit un moyen évolutif et efficace de gérer le contrôle d'accès et de s'assurer que les bonnes personnes ont accès aux bonnes données dans les bonnes conditions.

En conclusion, ABAC est une composante critique d'une stratégie de sécurité globale à l'ère numérique actuelle. En adoptant ABAC et en le mettant en œuvre efficacement, les organisations peuvent améliorer la sécurité des données, soutenir les objectifs commerciaux et rester compétitives dans un environnement de plus en plus complexe et difficile.