Contrôle d’Accès d’Urgence (“Break Glass”) : Un Composant Clé de la Sécurité en Cas d’Urgence

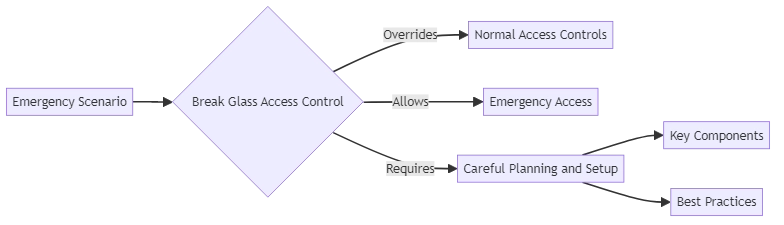

Dans le monde de la sécurité informatique, il y a un équilibre constant entre sécuriser les systèmes et permettre l’accès nécessaire. Que se passe-t-il lorsqu’une urgence survient et qu’un accès rapide est nécessaire ? C’est là que le contrôle d’accès d’urgence (“break glass”) entre en jeu.

Qu’est-ce que le Contrôle d’Accès d’Urgence (“Break Glass”) ?

Le contrôle d’accès d’urgence est une fonctionnalité de sécurité. Elle permet aux utilisateurs d’accéder à un système ou une application lors d’urgences, même sans autorisations standard. Le concept provient des alarmes incendie du monde réel, où il faut casser une vitre pour déclencher l’alarme.

Dans le domaine numérique, le contrôle d’accès d’urgence fonctionne de manière similaire. D’une manière contrôlée, il outrepasse les contrôles d’accès normaux pour permettre un accès en cas d’urgence. Cela pourrait être nécessaire dans des situations telles que :

- Un fournisseur de soins de santé ayant besoin d’un accès urgent aux dossiers des patients en cas de crise médicale

- Un administrateur IT nécessitant un accès immédiat à un système critique lors d’une panne majeure ou d’une cyberattaque

- Des intervenants d’urgence nécessitant des plans de bâtiment ou des informations sur des matériaux dangereux lors d’un incident

Les utilisateurs utilisent l’accès en urgence exclusivement en cas de véritables urgences. Ils ne doivent pas l’employer pour contourner les protocoles de sécurité habituels par commodité. L’activation de l’accès d’urgence déclenche généralement des alarmes et les privilèges spéciaux nécessaires pour la désactivation, garantissant que les utilisateurs ne l’emploient pas de manière frivole.

Comment Fonctionne le Contrôle d’Accès d’Urgence ?

La mise en œuvre du contrôle d’accès d’urgence nécessite une planification et un paramétrage minutieux. Voici les composants clés :

- Identification des Scénarios d’Urgence : Définir ce qui constitue une urgence nécessitant un accès d’urgence. Cela varie par industrie et organisation, mais inclut généralement des situations où des vies, la sécurité ou des opérations critiques sont en jeu.

- Création de Comptes : Créer des comptes spéciaux avec des autorisations d’urgence préconfigurées. Les utilisateurs n’utilisent ces comptes qu’en cas d’urgence, séparément des comptes d’utilisateur réguliers.

- Sécurisation des Identifiants : Les utilisateurs doivent sécuriser soigneusement les identifiants de connexion des comptes d’accès d’urgence. Seules quelques personnes de haute confiance doivent y avoir accès. Assurez un stockage sécurisé, comme dans un coffre-fort ou un coffre-fort chiffré.

- Surveillance et Alerte : Mettre en place des systèmes de surveillance et d’alerte robustes pour détecter toute utilisation des comptes d’accès d’urgence. Cela permet une réponse rapide et une enquête sur l’urgence.

- Procédures de Désactivation : Il doit y avoir des procédures claires pour désactiver l’accès une fois l’urgence passée. Cela implique généralement un examen approfondi de l’incident et le rétablissement des contrôles d’accès normaux.

Exemples Concrets

Différentes industries utilisent le contrôle d’accès d’urgence pour gérer les situations d’urgence. Voici quelques exemples :

Santé

Lors d’une urgence médicale, un accès rapide aux dossiers des patients peut sauver des vies. Si un médecin ou une infirmière n’a pas les permissions habituelles pour accéder au dossier d’un patient, ils peuvent utiliser l’accès d’urgence. Cela permet un accès immédiat pour administrer le traitement nécessaire.

IT et Cybersécurité

En cas de panne majeure de système ou de cyberattaque, les équipes informatiques peuvent avoir besoin d’un accès immédiat aux systèmes affectés. Cet accès est nécessaire pour rétablir le service ou limiter les dégâts. Des comptes d’administration d’urgence peuvent permettre une réponse rapide en accordant un accès administratif d’urgence.

Services d’Urgence

En cas d’incendie ou autre urgence, les intervenants peuvent avoir besoin d’un accès immédiat aux plans de bâtiment, aux coupures d’utilité ou aux informations sur les matériaux dangereux. Les systèmes d’accès d’urgence peuvent garantir que les informations critiques soient disponibles lorsque chaque seconde compte.

Importance d’une Planification Précise de l’Accès d’Urgence

Bien que le contrôle d’accès d’urgence soit un outil puissant pour les urgences, les organisations doivent l’implémenter avec soin. Une utilisation inappropriée des comptes d’urgence peut en fait créer des risques de sécurité.

Pour assurer une mise en œuvre réussie :

- Contrôlez strictement l’accès aux identifiants d’urgence

- Implémentez une surveillance et une alerte rigoureuses pour détecter toute utilisation des comptes d’urgence

- Établissez et pratiquez des procédures claires pour l’activation et la désactivation des accès

- Formez de manière approfondie les personnes en charge des privilèges d’urgence

- Testez régulièrement les procédures d’urgence pour garantir leur bon fonctionnement le moment venu

Les organisations peuvent bénéficier de l’accès d’urgence en l’utilisant seulement lorsque nécessaire, ce qui aide à réduire les risques.

Meilleures Pratiques pour le Contrôle d’Accès d’Urgence

Voici quelques meilleures pratiques à suivre lors de la mise en œuvre du contrôle d’accès d’urgence :

- Exiger une Authentification Multifactorielle : Même pour les comptes d’urgence, les organisations doivent utiliser l’authentification multifactorielle pour empêcher tout accès non autorisé. Toutefois, le second facteur doit être facilement accessible en cas d’urgence. Par exemple, il pourrait s’agir d’un jeton physique stocké en toute sécurité.

- Limiter les Privilèges d’Urgence : Les comptes doivent disposer du minimum de privilèges nécessaires pour gérer l’urgence. Ils ne doivent pas posséder de droits administratifs globaux pouvant être abusés.

- Utiliser des Déconnexions Automatiques : L’accès d’urgence doit expirer automatiquement après un certain temps pour empêcher toute utilisation prolongée non autorisée. La plage de temps peut être prolongée si l’urgence persiste, mais elle ne doit pas être indéfinie.

- Effectuer des Audits Réguliers : Toute utilisation de l’accès d’urgence doit faire l’objet d’un audit approfondi. Les responsables doivent ensuite examiner pour en garantir la pertinence et identifier les éventuelles améliorations de processus.

- Fournir des Instructions : Les utilisateurs disposant des privilèges d’urgence ont besoin d’instructions claires, étape par étape, sur la manière d’activer l’accès d’urgence. Cela garantit une utilisation appropriée dans des situations d’urgence sous haute pression.

Conclusion

Le contrôle d’accès d’urgence est un outil crucial pour gérer les urgences dans les environnements informatiques. En contrôlant et en auditant l’accès d’urgence, les organisations s’assurent que les actions nécessaires sont entreprises rapidement en cas de crise, sans compromettre la sécurité globale.

Cependant, ce type d’accès ne remplace pas de bonnes pratiques de sécurité. Il s’agit d’une mesure de dernier recours en cas de véritables urgences. Une planification soignée, des contrôles stricts et des tests réguliers sont indispensables à une mise en œuvre réussie.

Les organisations doivent comprendre les principes du contrôle d’accès d’urgence pour gérer efficacement les situations d’urgence. Elles doivent également suivre les meilleures pratiques pour maintenir des mesures de sécurité robustes.

Si vous êtes intéressé par l’apprentissage sur la sécurisation de vos données sensibles et la mise en œuvre efficace du contrôle d’accès d’urgence, nous vous invitons à assister à notre prochaine séance de démonstration mettant en vedette DataSunrise.