Contrôleur d’Accès Universel

Introduction

Aujourd’hui, les organisations doivent gérer et sécuriser de grandes quantités de données stockées dans de nombreuses bases de données dans notre monde axé sur les données. À mesure que les violations de données deviennent plus sophistiquées et fréquentes, le besoin de mesures de sécurité robustes n’a jamais été aussi crucial. Voici le contrôleur d’accès universel – une solution révolutionnaire qui transforme notre approche du contrôle d’accès aux bases de données.

Cet article explore le monde des contrôleurs d’accès universels, en examinant leur importance dans la gestion et la sécurité modernes des bases de données. Nous verrons comment ces outils peuvent aider à contrôler l’accès à diverses sources de données. Cela garantira la conformité et protégera les informations sensibles.

Qu’est-ce que le Contrôle d’Accès aux Bases de Données ?

Avant de plonger dans le concept de contrôle d’accès universel, abordons brièvement les fondamentaux du contrôle d’accès aux bases de données.

Un système de contrôle d’accès est un outil de sécurité. Il contrôle qui peut accéder aux données dans une base de données. Il détermine également quelles actions ils peuvent entreprendre avec les données. C’est la première ligne de défense contre l’accès non autorisé, les violations de données et autres menaces de sécurité.

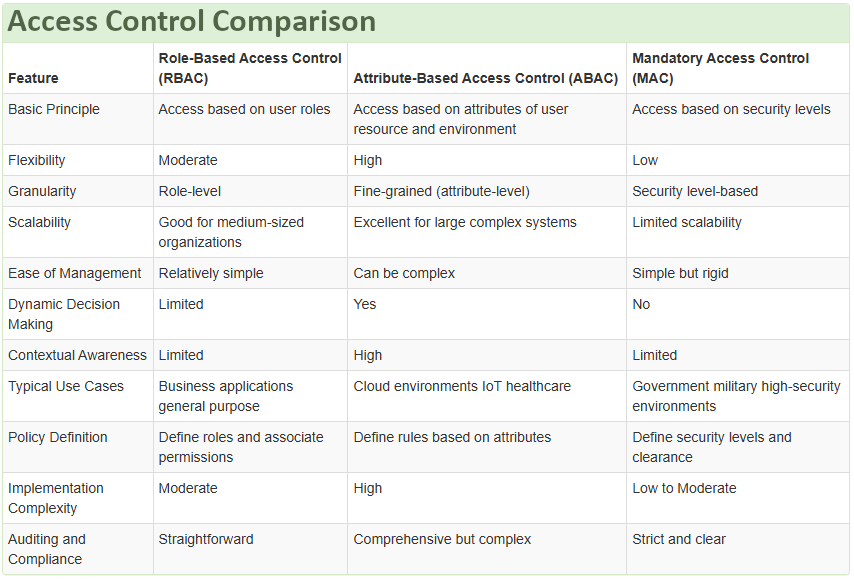

Les méthodes de contrôle d’accès traditionnelles incluent :

- Contrôle d’Accès Basé sur les Rôles (RBAC)

- Contrôle d’Accès Basé sur les Attributs (ABAC)

- Contrôle d’Accès Obligatoire (MAC)

Ces méthodes sont efficaces, mais elles luttent avec les complexités des environnements de données modernes. Cela est particulièrement vrai lorsque l’on travaille avec plusieurs sources de données.

Comprendre le Contrôle d’Accès Universel

Définir le Contrôleur d’Accès Universel

Un contrôleur d’accès universel est une solution de sécurité avancée qui fournit un contrôle d’accès centralisé à travers plusieurs bases de données et sources de données. Il agit comme un point de contrôle unique, permettant aux administrateurs de gérer et d’appliquer des politiques d’accès de manière cohérente dans divers environnements de données.

Les caractéristiques clés d’un contrôleur d’accès universel incluent :

- Gestion centralisée des politiques

- Prise en charge de types de bases de données multiples

- Surveillance et audit en temps réel

- Règles de contrôle d’accès dynamiques

- Capacités de masquage et de cryptage des données

Toutes ces fonctionnalités sont implémentées dans le logiciel DataSunrise, qui est l’une des solutions de contrôle d’accès aux données les plus largement utilisées sur le marché. Chez DataSunrise, nous nous concentrons sur la simplicité des solutions de sécurité tout en assurant la sécurité des données existantes. Cette approche offre deux avantages clés : Premièrement, le temps de configuration pour les tâches de sécurité les plus essentielles est minimal avec DataSunrise. Deuxièmement, DataSunrise peut fonctionner en quatre modes différents, vous permettant de choisir celui qui est le plus sûr pour vos besoins.

Le Besoin de Contrôle d’Accès Universel

À mesure que les organisations adoptent des environnements hybrides et multi-clouds, la gestion du contrôle d’accès devient de plus en plus complexe. Les contrôleurs d’accès universels répondent à ce défi en offrant une approche unifiée de la sécurité des données.

Les avantages de la mise en œuvre d’un contrôleur d’accès universel :

- Administration simplifiée

- Posture de sécurité améliorée

- Amélioration de la gestion de la conformité

- Réduction du risque de violations de données

- Visibilité accrue des modèles d’accès aux données

Mettre en Œuvre le Contrôle d’Accès Universel

Il existe plusieurs façons de mettre en œuvre un contrôle d’accès universel dans votre environnement de données. Explorons quelques approches courantes :

1. Intégration Native des Bases de Données

Cette méthode consiste à configurer des politiques de contrôle d’accès directement dans chaque système de base de données. Bien qu’elle tire parti des fonctionnalités de sécurité intégrées, elle peut être difficile à maintenir en cohérence à travers différents types de bases de données.

2. Mise en Œuvre au Niveau de l’Application

Dans cette approche, la logique de contrôle d’accès est intégrée dans la couche application. Bien qu’elle offre un contrôle précis, elle peut entraîner une complexité accrue et des lacunes potentielles en matière de sécurité si elle n’est pas mise en œuvre correctement.

3. Approche Middleware avec Proxy Inverse

Le contrôle d’accès en middleware gagne en popularité en raison de sa flexibilité et de son efficacité. Il inclut un proxy inverse pour les règles d’accès aux données, le masquage et l’audit.

Ce type de contrôle d’accès est de plus en plus utilisé. Il est populaire en raison de sa flexibilité et de son efficacité. Approfondissons cette méthode.

Le Contrôle d’Accès en Middleware : Un Regard Approfondi

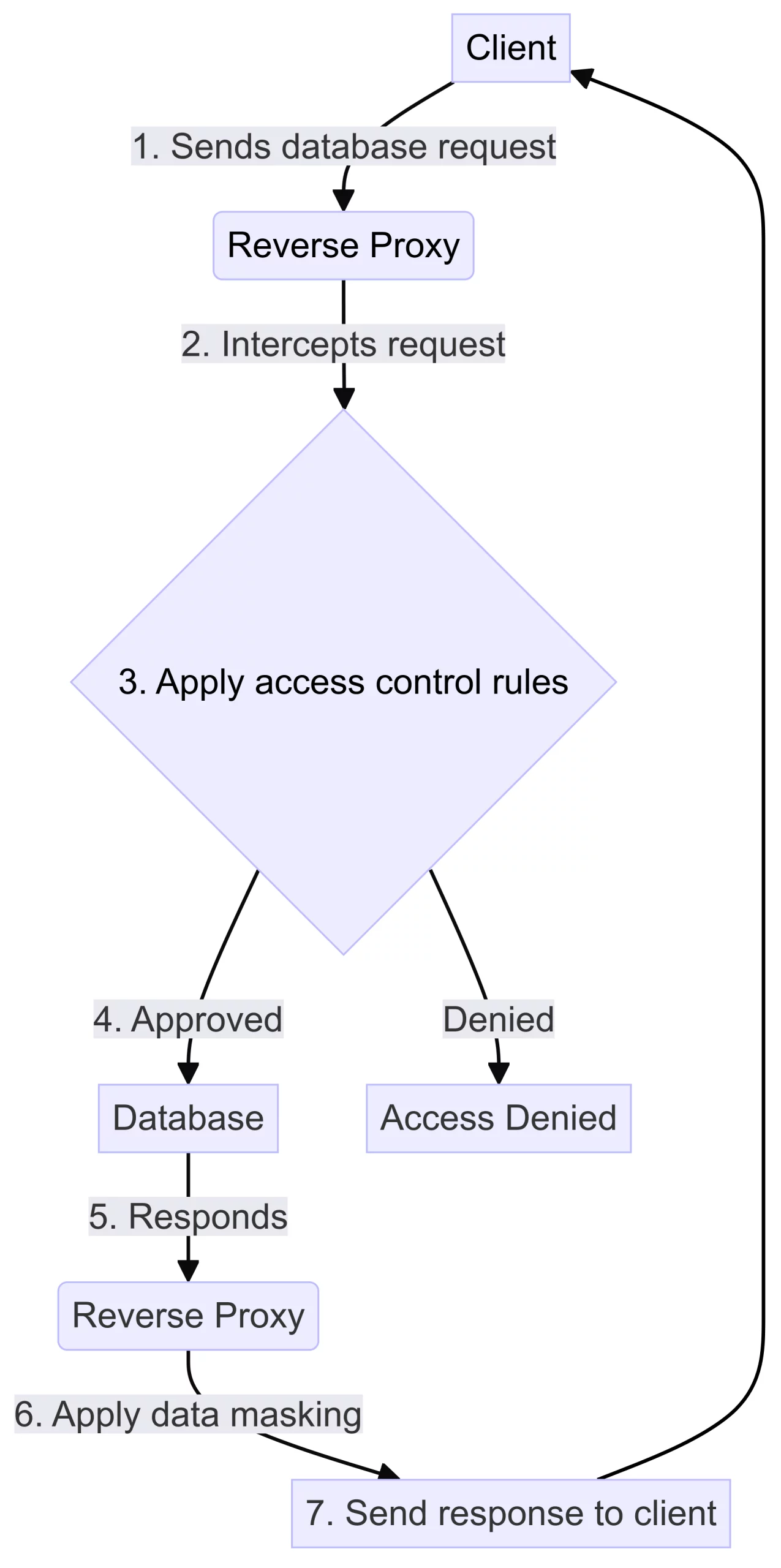

L’approche middleware du contrôle d’accès universel consiste à déployer un proxy inverse entre les clients et les serveurs de bases de données. Ce proxy intercepte toutes les requêtes de bases de données, applique les règles de contrôle d’accès et transfère les requêtes approuvées à la base de données appropriée.

Comment Ça Marche

Composantes Clés

- Proxy Inverse : Agit en tant qu’intermédiaire entre les clients et les bases de données

- Moteur de Politique : Définit et applique les règles de contrôle d’accès

- Module d’Audit : Enregistre toutes les activités de la base de données pour la conformité et l’analyse de sécurité

- Moteur de Masquage de Données : Applique des techniques d’obfuscation des données pour protéger les informations sensibles

Les Avantages de l’Approche Middleware

- Contrôle centralisé : Gérer les politiques d’accès depuis un point unique

- Indépendance des bases de données : Fonctionne avec divers types et versions de bases de données

- Non intrusif : Aucun changement requis pour les bases de données ou les applications existantes

- Protection en temps réel : Applique les règles à la volée pour un contrôle d’accès dynamique

- Audit complet : Capture des journaux détaillés pour la conformité et la criminalistique

Meilleures Pratiques pour le Contrôle d’Accès Universel

Pour maximiser l’efficacité de votre implémentation d’un contrôleur d’accès universel, considérez ces meilleures pratiques :

- Adopter une approche des privilèges minimaux

- Revoir et mettre à jour régulièrement les politiques d’accès

- Mettre en œuvre des méthodes d’authentification robustes

- Utiliser la classification des données pour guider les décisions de contrôle d’accès

- Effectuer régulièrement des audits et des évaluations de sécurité

- Fournir une formation continue pour les administrateurs et les utilisateurs

Défis et Considérations

Bien que les contrôleurs d’accès universels offrent des avantages significatifs, il existe des défis à considérer :

- Impact sur les performances : L’intermédiation des requêtes peut introduire une latence

- Complexité de la configuration initiale : La configuration des politiques pour des sources de données diverses peut être chronophage

- Maintien à jour des politiques : Des révisions régulières sont nécessaires pour maintenir la sécurité

- Intégration avec les systèmes existants : Peut nécessiter des modifications de l’architecture réseau

Tendances Futures du Contrôle d’Accès Universel

À mesure que la technologie évolue, nous pouvons nous attendre à voir des avancées dans le contrôle d’accès universel, notamment :

- Recommandations de politiques basées sur l’IA

- Intégration améliorée avec les services de cloud

- Support amélioré pour les scénarios d’IoT et de edge computing

- Techniques de masquage et de cryptage des données plus sophistiquées

Conclusion

Les contrôleurs d’accès universels représentent une avancée significative dans la sécurité des bases de données et la gestion des accès. Les organisations peuvent améliorer le contrôle d’accès aux données, la sécurité, l’administration et la conformité aux lois sur la protection des données en utilisant un système centralisé.

Ce système permet aux organisations d’avoir un meilleur contrôle sur qui peut accéder aux données. Il aide également à renforcer les mesures de sécurité. De plus, il simplifie les tâches administratives. Enfin, il assure la conformité aux lois sur la protection des données.

L’approche middleware offre un moyen puissant et non intrusif d’atteindre un contrôle d’accès universel. En surveillant les requêtes de bases de données en temps réel, les organisations peuvent contrôler l’accès, protéger les données et suivre l’activité sans apporter de modifications aux bases de données ou aux applications.

À mesure que les systèmes de données deviennent plus complexes, les contrôleurs d’accès universels deviendront cruciaux pour protéger les informations précieuses et assurer la conformité.

DataSunrise offre des outils conviviaux et flexibles pour l’audit des bases de données, le masquage et la conformité. Pour découvrir la puissance du contrôle d’accès universel de première main, visitez notre site Web sur DataSunrise.com pour une démo en ligne et découvrez comment nos solutions peuvent améliorer la sécurité de votre base de données à travers plusieurs sources de données.