Évaluation des Vulnérabilités (VA)

Qu’est-ce que l’évaluation des vulnérabilités?

Aujourd’hui, les organisations font face à de nombreuses cybermenaces qui peuvent nuire à leurs systèmes et à la sécurité des données dans le monde numérique. Pour rester en sécurité, trouvez et corrigez les faiblesses avant que des personnes malveillantes ne puissent les utiliser pour vous nuire. Ceci est le rôle de l’évaluation des vulnérabilités.

L’évaluation des vulnérabilités est le processus d’identification systématique, de quantification et de priorisation des vulnérabilités d’un système. L’évaluation de l’infrastructure informatique d’une organisation implique l’analyse des réseaux, des serveurs, des applications et des bases de données pour découvrir les faiblesses exploitables par les attaquants. En identifiant et en corrigeant ces vulnérabilités de manière proactive, les organisations peuvent réduire significativement leur risque de devenir victimes de cyberattaques.

L’importance de l’évaluation des vulnérabilités

Les évaluations de vulnérabilités régulières sont d’une importance capitale. Les cyberattaques deviennent de plus en plus sophistiquées et les attaquants trouvent sans cesse de nouvelles manières d’exploiter les vulnérabilités des systèmes et des applications.

Les organisations doivent activement rechercher et corriger les vulnérabilités. Si elles ne le font pas, des attaques nuisibles peuvent les viser. Ces attaques peuvent entraîner des violations de données, des pertes financières et des dommages à leur réputation.

De plus, de nombreuses industries sont soumises à des exigences réglementaires imposant la mise en œuvre de mesures de sécurité robustes, incluant des évaluations régulières des vulnérabilités. Le PCI DSS exige que les entreprises effectuent des analyses de vulnérabilités chaque trimestre. Si vous identifiez des problèmes, vous devez les résoudre rapidement.

Évaluation des vulnérabilités : Le processus de balayage de sécurité

Le processus d’évaluation des vulnérabilités implique typiquement plusieurs étapes clés :

- Découverte des actifs : Tout d’abord, identifiez tous les actifs du système informatique de l’organisation nécessitant une évaluation. Cela inclut les serveurs, les postes de travail, les dispositifs réseau, les applications et les bases de données.

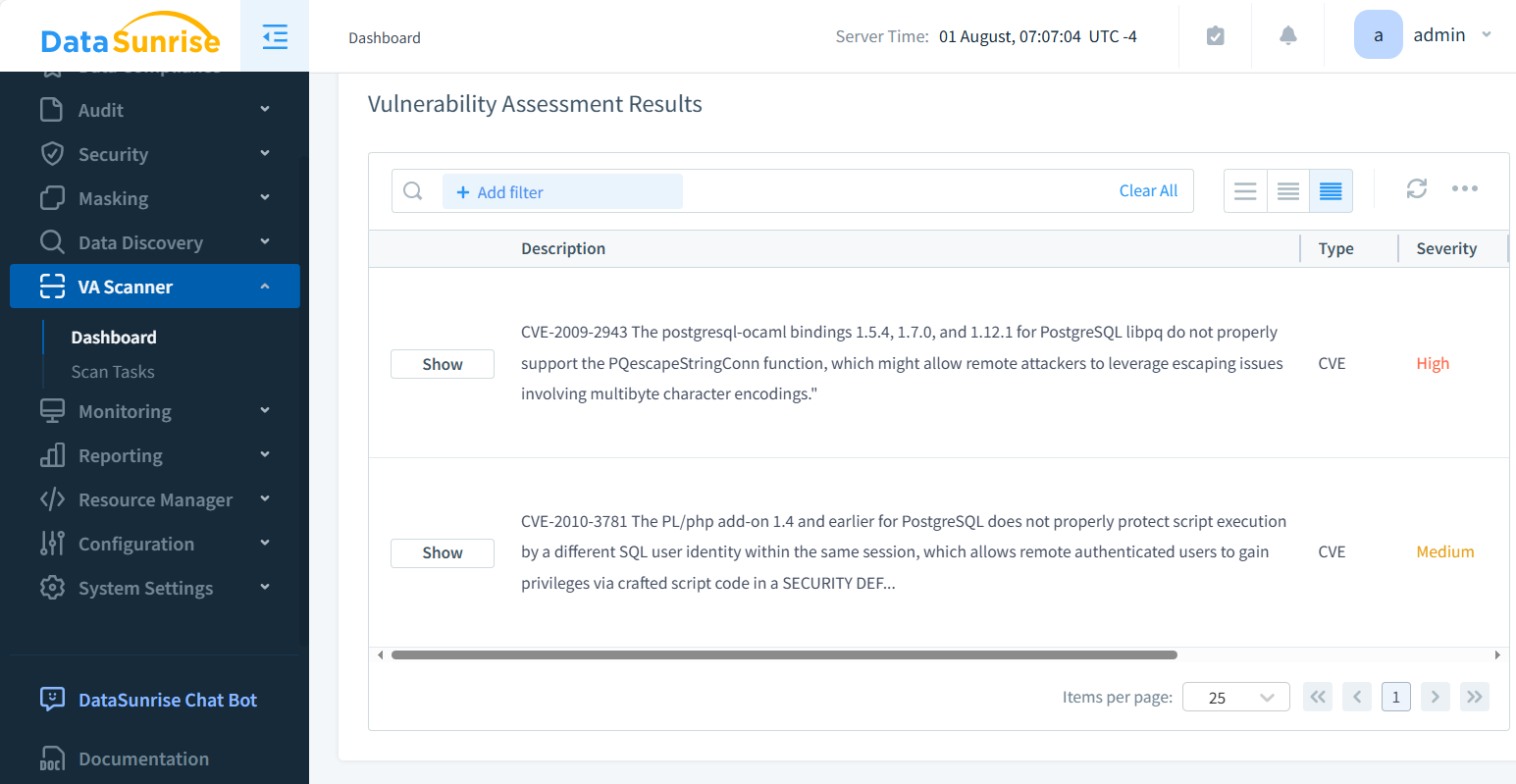

- Balayage des vulnérabilités : Des outils automatisés de balayage des vulnérabilités analysent les systèmes pour les vulnérabilités connues après avoir identifié les actifs. Ces outils comparent les configurations du système aux bases de données des vulnérabilités connues et signalent toute correspondance.

- Tests manuels : Bien que les outils de balayage automatisés soient efficaces pour identifier les vulnérabilités connues, ils peuvent manquer certains types de vulnérabilités nécessitant des tests manuels. Cela peut inclure tester les défauts logiques dans les applications ou tenter de contourner les contrôles de sécurité.

- Évaluation des risques : Après avoir identifié les vulnérabilités, évaluez leur impact potentiel et leur probabilité d’exploitation. Les organisations utilisent cela pour décider quelles vulnérabilités corriger en premier, en fonction de leur risque.

- Remédiation : Enfin, nous devons traiter les vulnérabilités identifiées par une combinaison de correctifs, de modifications de configuration et d’autres mesures de remédiation. Il est important de vérifier que les mesures de remédiation ont été efficaces grâce à des balayages de vulnérabilités de suivi.

Outils d’évaluation des vulnérabilités

De nombreux outils peuvent évaluer les vulnérabilités, allant des options gratuites aux produits de haute qualité commerciaux. Parmi les outils d’évaluation des vulnérabilités les plus populaires, on trouve :

- Nessus : Nessus est un scanner de vulnérabilités commercial largement utilisé qui peut identifier les vulnérabilités sur une grande variété de systèmes d’exploitation, de dispositifs et d’applications.

- OpenVAS : OpenVAS est un scanner de vulnérabilités open source qui propose un ensemble complet de tests pour identifier les vulnérabilités dans les systèmes et les applications.

- Metasploit : Metasploit est un framework de tests de pénétration open source comprenant un scanner de vulnérabilités ainsi que des outils pour exploiter les vulnérabilités identifiées.

- Burp Suite : Burp Suite est une plateforme largement utilisée pour tester la sécurité des applications web. Elle inclut un scanner de vulnérabilités et des outils pour les tests manuels et l’exploitation.

Considérez la taille et la complexité de votre système informatique lors de la sélection d’un outil d’évaluation des vulnérabilités. Prenez également en compte les compétences de votre équipe de sécurité. En outre, tenez compte des règles de conformité que vous devez suivre.

Évaluation des vulnérabilités et pare-feu d’applications web (WAF)

Bien que les évaluations de vulnérabilités soient un élément essentiel d’une stratégie de sécurité globale, elles ne représentent pas une solution miracle. Une couche de défense supplémentaire que les organisations peuvent déployer est un pare-feu d’application web (WAF).

Un WAF est un outil de sécurité qui examine et bloque le trafic web entrant et sortant d’une application web. Il utilise des règles pour examiner le trafic entrant à la recherche d’attaques potentielles. Ces attaques incluent les injections SQL, les scripts intersites (XSS) et d’autres vulnérabilités courantes des applications web.

Ajouter un WAF devant une application web peut aider à se protéger contre les attaques, même si l’application présente des vulnérabilités. Cependant, il est important de noter qu’on ne devrait pas s’appuyer uniquement sur un WAF pour sécuriser une application web. Des évaluations de vulnérabilités régulières et des efforts de remédiation restent nécessaires pour traiter les vulnérabilités sous-jacentes et assurer la sécurité globale de l’application.

Systèmes de gestion des vulnérabilités

Bien que la réalisation d’évaluations de vulnérabilités soit une première étape importante, cela ne représente qu’un des éléments d’un programme de gestion des vulnérabilités complet. Pour gérer efficacement les vulnérabilités au fil du temps, les organisations doivent mettre en place un système de gestion des vulnérabilités.

Un système de gestion des vulnérabilités est une plateforme centralisée permettant aux organisations de suivre et de gérer les vulnérabilités à travers l’ensemble de leur infrastructure informatique. Il inclut typiquement des fonctionnalités telles que :

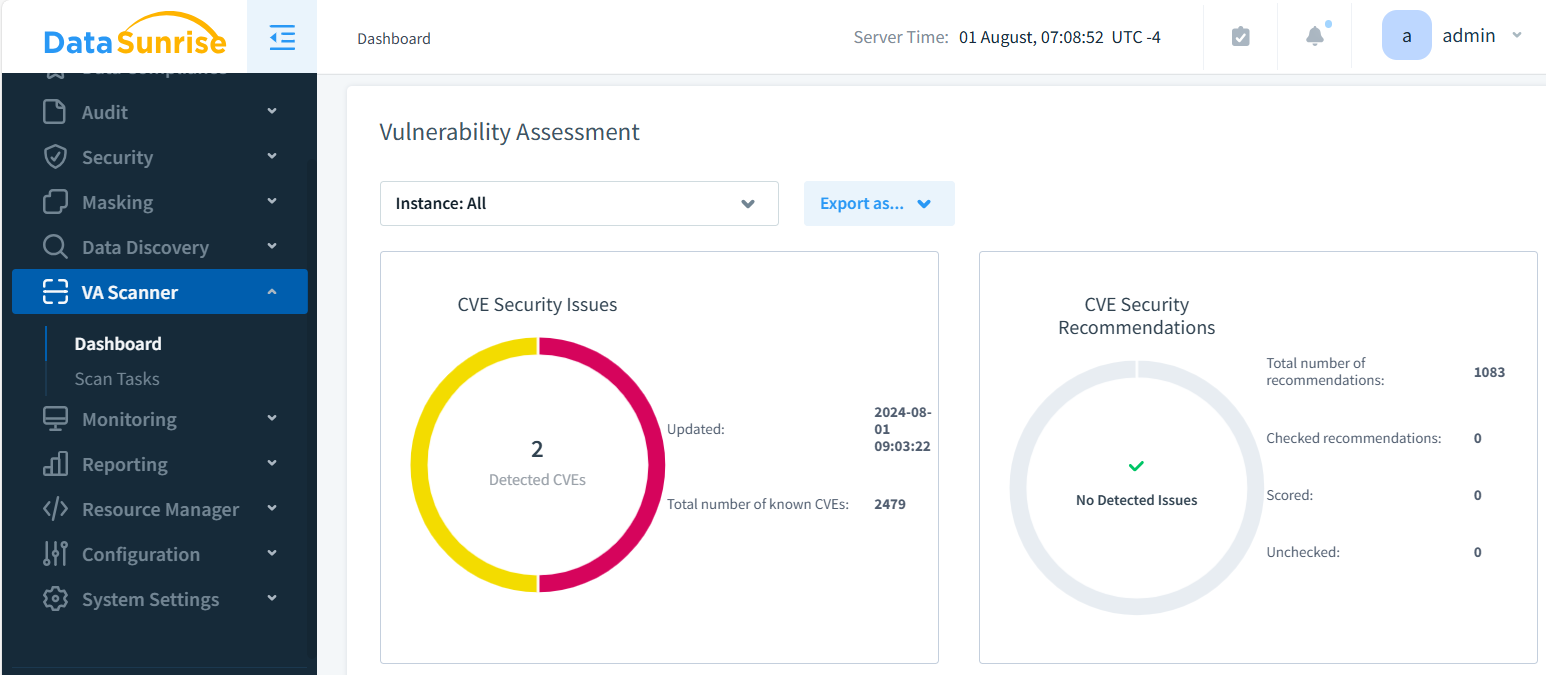

- Balayage des vulnérabilités : La capacité de scanner automatiquement les systèmes et applications à la recherche de vulnérabilités régulièrement.

- Priorisation des vulnérabilités : La capacité de prioriser les vulnérabilités en fonction de leur gravité et de leur impact potentiel sur l’organisation.

- Suivi de la remédiation : Le suivi des progrès de la correction des vulnérabilités et l’assurance qu’elles sont traitées dans les délais.

- Rapports et analyses : La capacité de générer des rapports et des tableaux de bord fournissant une visibilité sur la posture globale des vulnérabilités de l’organisation.

En mettant en œuvre un système de gestion des vulnérabilités, les organisations peuvent s’assurer qu’elles identifient et traitent les vulnérabilités de manière cohérente et efficace au fil du temps.

Conclusion

Dans le paysage numérique actuel, les évaluations des vulnérabilités sont un élément essentiel de toute stratégie de sécurité globale. En identifiant et en corrigeant de manière proactive les vulnérabilités dans les systèmes et les applications, les organisations peuvent réduire considérablement leur risque de devenir victimes de cyberattaques.

Cependant, les évaluations des vulnérabilités ne sont qu’une partie du puzzle. Les organisations doivent mettre en place un programme solide de gestion des vulnérabilités pour protéger leur infrastructure informatique. Ce programme doit inclure des balayages réguliers, la priorisation des vulnérabilités et la correction rapide des problèmes.

En outre, les organisations devraient envisager de déployer des couches de défense supplémentaires, telles que les pare-feu d’applications web, pour offrir un niveau de protection supplémentaire contre les attaques potentielles.

Chez DataSunrise, nous proposons des outils conviviaux et flexibles pour la sécurité des bases de données, la découverte de données (y compris l’OCR) et la conformité. Nos solutions peuvent aider les organisations à identifier et à traiter les vulnérabilités dans leurs bases de données et à s’assurer qu’elles protègent correctement les données sensibles. Pour plus d’informations, contactez notre équipe pour réserver une démonstration en ligne.