Fichiers PEM

Introduction

Lors de l’utilisation de la cryptographie, des certificats et des clés, vous rencontrerez souvent des fichiers PEM. PEM signifie Privacy Enhanced Mail et est un format largement utilisé pour stocker et partager des clés cryptographiques, des certificats et d’autres données sensibles. Dans cet article, nous plongerons dans les bases des fichiers PEM, en explorant leur format, leur utilisation et comment ils se rapportent aux certificats et aux clés.

Que sont les Fichiers PEM ?

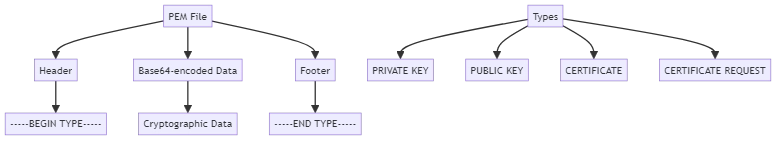

Les fichiers PEM sont des fichiers textuels qui suivent un format spécifique pour le stockage de données cryptographiques. Ils contiennent des données encodées en base64 encapsulées entre des en-têtes et pieds de page en texte clair. Les en-têtes et pieds de page indiquent le type de données stockées, telles qu’une clé privée, une clé publique, un certificat ou une demande de certificat.

Voici un exemple d’une clé privée RSA au format PEM :

-----BEGIN RSA PRIVATE KEY----- MIIEogIBAAKCAQEAqhAx9UqRW/rP/3uw5UDHENVOzlq2ljPbe0TqA8+KKS7dABYJ ... K5xGP+LPgzCc7Dkp2+jE8SJOuTrFLRWhlkBvZKRwfQ== -----END RSA PRIVATE KEY-----

Les données encodées en base64 sont insérées entre les marqueurs —–BEGIN RSA PRIVATE KEY—– et —–END RSA PRIVATE KEY—–, identifiant clairement le contenu comme une clé privée RSA.

Le Format PEM

Le format PEM est conçu pour être lisible par l’homme et facilement transférable. Il utilise l’encodage base64 pour représenter les données binaires dans un format textuel. L’encodage base64 convertit les données binaires en un ensemble limité de caractères ASCII, le rendant adapté pour la transmission via des protocoles textuels comme l’e-mail.

Structure du Fichier PEM

Les fichiers PEM peuvent stocker divers types de données cryptographiques, y compris :

- Clés privées (RSA, DSA, EC)

- Clés publiques

- Certificats (X.509)

- Demandes de signature de certificat (CSR)

- Listes de révocation de certificats (CRL)

Chaque type de données a ses propres marqueurs d’en-tête et de pied de page spécifiques. Par exemple :

- Clé privée : —–BEGIN PRIVATE KEY—– et —–END PRIVATE KEY—–

- Clé publique : —–BEGIN PUBLIC KEY—– et —–END PUBLIC KEY—–

- Certificat : —–BEGIN CERTIFICATE—– et —–END CERTIFICATE—–

En utilisant ces marqueurs clairs, les fichiers PEM permettent d’identifier et d’extraire facilement les données pertinentes.

Certificats PEM

Un cas d’utilisation courant des fichiers PEM est le stockage des certificats X.509. Un certificat X.509 est un document numérique qui lie une clé publique à une identité, telle qu’un nom de domaine ou une organisation. Les certificats sont délivrés par des Autorités de Certification (CA) de confiance et sont utilisés pour établir des connexions sécurisées sur Internet en utilisant des protocoles comme SSL/TLS.

Voici un exemple de certificat X.509 au format PEM :

-----BEGIN CERTIFICATE----- MIIFSzCCBDOgAwIBAgIQV5Kwra1VwjZdYbSqBlp1DDANBgkqhkiG9w0BAQsFADFG ... Rti0xS/YCrQMsDJD2A8FnhyofiZdkZovFDG4NmSWxRU4AXrWTg== -----END CERTIFICATE-----

Le certificat contient des informations telles que l’émetteur, le sujet, la période de validité et la clé publique associée au certificat. Lorsqu’un client se connecte à un serveur via SSL/TLS, le serveur présente son certificat au client pour vérification. Le client vérifie la validité et l’authenticité du certificat avant d’établir une connexion sécurisée.

Travailler avec les Fichiers PEM

Lorsque vous travaillez avec des opérations cryptographiques, vous devrez souvent lire, écrire et manipuler des fichiers PEM. La plupart des langages de programmation et des bibliothèques offrent un support pour la gestion des données au format PEM. Par exemple, en Python, vous pouvez utiliser la bibliothèque cryptography pour charger et analyser des fichiers PEM :

from cryptography import x509

from cryptography.hazmat.backends import default_backend

with open("certificate.pem", "rb") as cert_file:

cert_data = cert_file.read()

cert = x509.load_pem_x509_certificate(cert_data, default_backend())

print(cert.subject)Ce fragment de code lit un certificat au format PEM à partir d’un fichier, l’analyse en utilisant le module x509 de la bibliothèque cryptography et imprime les informations sur le sujet.

De même, vous pouvez utiliser les bibliothèques et fonctions appropriées dans d’autres langages de programmation pour travailler avec PEM, tels que OpenSSL en C/C++, java.security en Java, ou crypto en Node.js.

Fichiers PEM dans l’Infrastructure Cloud Moderne

Les fichiers PEM sont essentiels dans l’infrastructure cloud d’aujourd’hui. Les plateformes cloud utilisent des clés PEM pour l’accès SSH. Elles permettent des connexions sécurisées aux services AWS, Azure et Google Cloud. Kubernetes dépend des certificats PEM pour la sécurité des clusters. Les services de certificats comme Let’s Encrypt simplifient la gestion des PEM. Ils automatisent les processus de génération et de renouvellement. Les outils Infrastructure as Code nécessitent une gestion correcte des PEM. Tant Terraform qu’Ansible reposent sur des pratiques sécurisées des PEM. Les modèles de sécurité zéro-confiance exigent une gestion rigoureuse des certificats. Une gestion correcte des PEM reste essentielle pour une sécurité cloud robuste.

Conclusion

Les fichiers PEM sont un composant fondamental de la cryptographie et de la communication sécurisée. Ils fournissent un format standardisé pour stocker et échanger des clés cryptographiques, des certificats et des données associées. Comprendre le format des fichiers PEM et leur utilisation est essentiel pour toute personne travaillant avec SSL/TLS, les infrastructures à clé publique (PKI) ou d’autres systèmes cryptographiques.

En suivant le format PEM et en utilisant les bibliothèques et outils appropriés, vous pouvez facilement lire, écrire et manipuler les fichiers dans vos applications. Que vous mettiez en œuvre des protocoles de communication sécurisée, que vous gériez des certificats ou que vous travailliez avec des clés cryptographiques, la familiarité avec les PEM est cruciale.

Rappelez-vous de manipuler les fichiers PEM en toute sécurité, car ils contiennent souvent des informations sensibles. Protégez les clés privées et gardez-les confidentielles, et vérifiez l’authenticité et la validité des certificats avant de leur faire confiance.

Avec une solide compréhension des fichiers PEM, vous serez bien équipé pour travailler avec des données cryptographiques et assurer la sécurité de vos applications et communications.

Suivant