Historique d’Activité de la Base de Données

Introduction

L’historique d’activité de la base de données sert de ressource cruciale pour identifier et prévenir les menaces à la sécurité. En suivant et en analysant les modèles d’accès et d’utilisation des données, les organisations peuvent détecter les activités suspectes rapidement, protégeant ainsi les informations sensibles.

Suivre l’activité de la base de données est crucial pour maintenir la sécurité, la conformité et l’efficacité opérationnelle. L’historique d’activité de la base de données fournit un enregistrement détaillé de toutes les actions effectuées au sein d’un système de base de données. Ces informations précieuses aident les organisations à surveiller le comportement des utilisateurs, à détecter les accès non autorisés et à résoudre les problèmes.

Les données provenant d’incidents de menace interne révèlent que les organisations ont réussi à atténuer 68 % des risques potentiels grâce à des mesures proactives. Ces mesures comprenaient des programmes de formation sensibilisation à la sécurité ciblés et des mises à jour stratégiques des politiques d’entreprise.

Comprendre l’Historique d’Activité de la Base de Données

L’historique d’activité de la base de données est un journal de toutes les opérations effectuées sur une base de données, y compris:

- Modifications des données (insertions, mises à jour, suppressions)

- Changements de schéma

- Connexions et déconnexions des utilisateurs

- Exécutions de requêtes

- Tentatives d’accès

L’historique d’activité de la base de données joue un rôle crucial dans plusieurs domaines clés. Les audits de sécurité sont importants. Ils fournissent des journaux détaillés qui aident à identifier les potentielles faiblesses.

Ces journaux suivent également les accès non autorisés. Cela assure la sécurité globale des données sensibles.

De plus, il soutient les exigences de conformité, car de nombreux règlements exigent la surveillance et la conservation de l’activité de la base de données pour respecter les normes légales.

Au-delà de la sécurité, cet historique est inestimable pour l’optimisation des performances. Il permet aux administrateurs d’analyser le comportement de la base de données et d’optimiser les opérations. Il facilite également le dépannage en offrant des insights sur les problèmes de la base de données, aidant à identifier et résoudre efficacement les goulets d’étranglement ou les erreurs de performance.

Outils Natifs pour la Surveillance de l’Activité de la Base de Données

La plupart des systèmes de gestion de bases de données (SGBD) disposent d’outils pour suivre l’historique de l’activité. Ces outils aident les administrateurs à surveiller les actions des utilisateurs, les changements de données et les événements système. Ces solutions natives fournissent des fonctionnalités de base, telles que la journalisation des heures d’accès, le suivi des modifications et le signalement des erreurs.

Bien que ces outils soient bons pour la surveillance régulière, ils peuvent manquer de fonctionnalités avancées. Ils peuvent ne pas avoir d’alertes en temps réel, d’analyses détaillées ou de rapports personnalisables.

En conséquence, les organisations constatent souvent que ces outils intégrés ne répondent pas à leurs besoins de sécurité complexes. Elles luttent également avec l’optimisation des performances et le respect des régulations. Pour des insights plus complets, beaucoup se tournent vers des solutions tierces qui offrent des capacités améliorées adaptées aux besoins spécifiques de l’entreprise.

Exemple PostgreSQL

PostgreSQL, un SGBD open-source populaire, inclut des capacités de journalisation natives. Les journaux sont stockés par défaut dans le dossier de données (Windows) :

C:\Program Files\PostgreSQL\14\data\log

Pour Ubuntu Linux et PostgreSQL 16 :

/var/log/postgresq/postgresql-16-main.log

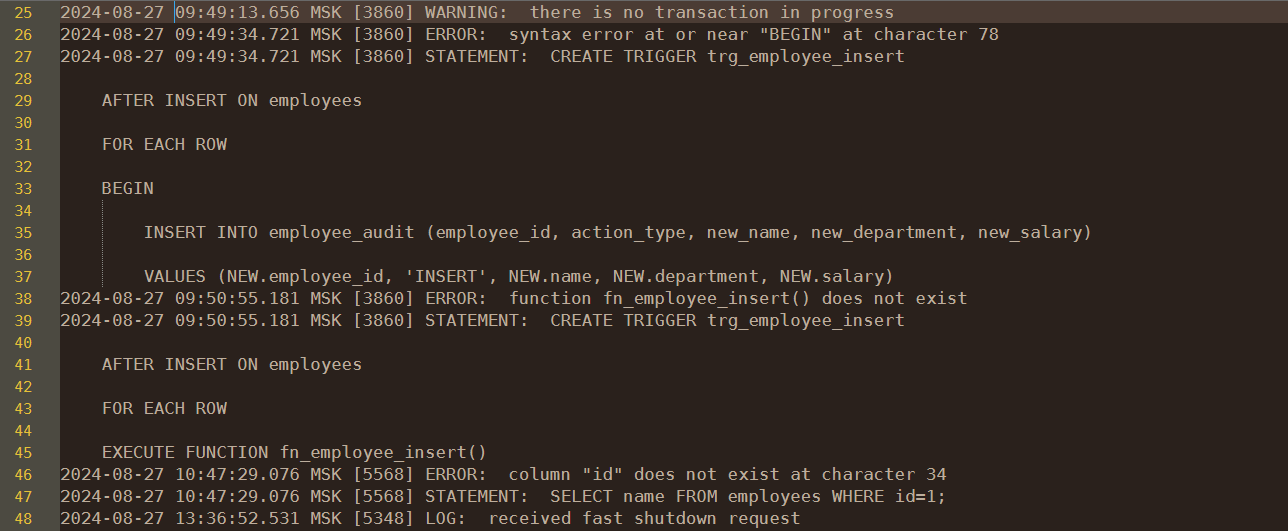

Voici un exemple simple de ce à quoi pourrait ressembler l’historique d’activité de la base de données :

L’image illustre le message d’erreur lorsque l’utilisateur de la base de données tente de créer un déclencheur.

En savoir plus sur l’audit PostgreSQL dans notre article dédié.

Outils Tiers : Améliorer la Surveillance de l’Activité de la Base de Données

Bien que les outils natifs soient utiles, des solutions tierces comme DataSunrise offrent des fonctionnalités plus complètes pour gérer l’historique de l’activité de la base de données.

Créer une Instance DataSunrise et Voir les Traces d’Audit

En supposant que DataSunrise est déjà installé, voici comment créer une instance et voir les traces d’audit :

- Connectez-vous au tableau de bord DataSunrise

- Accédez à “Instances” et cliquez sur “+ Ajouter une Nouvelle Base de Données”

- Configurez les paramètres de l’instance (type de base de données, détails de connexion, etc.)

- Enregistrez la configuration de l’instance

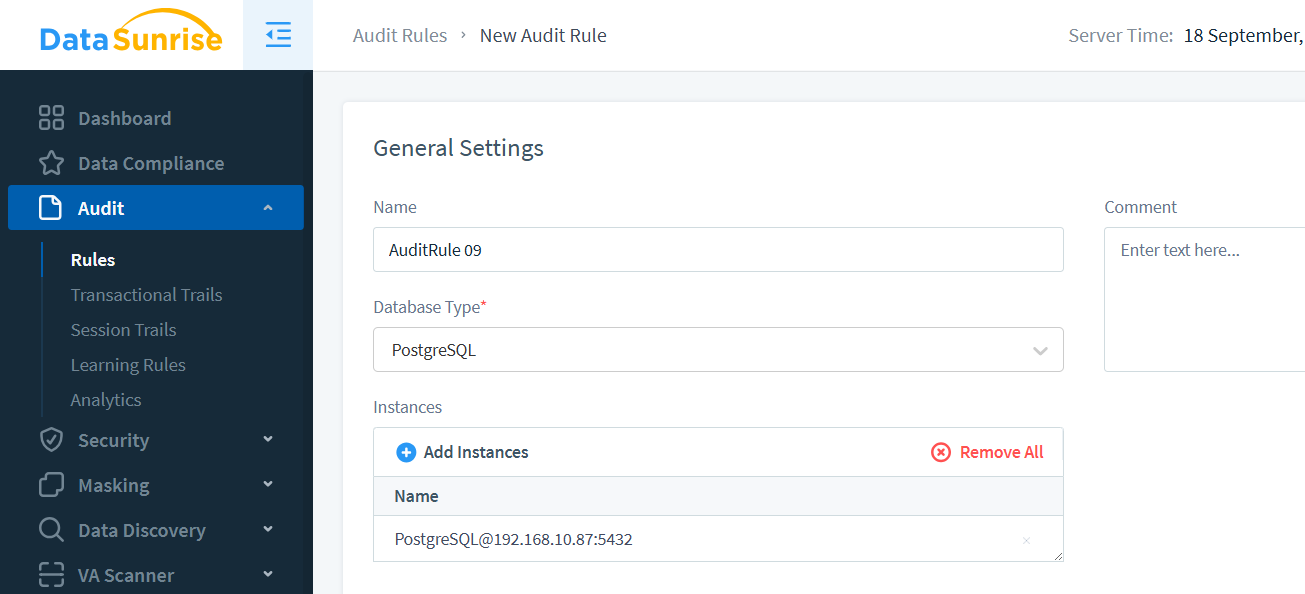

- Allez dans la section “Audit” du menu principal. Créez une règle et activez-la.

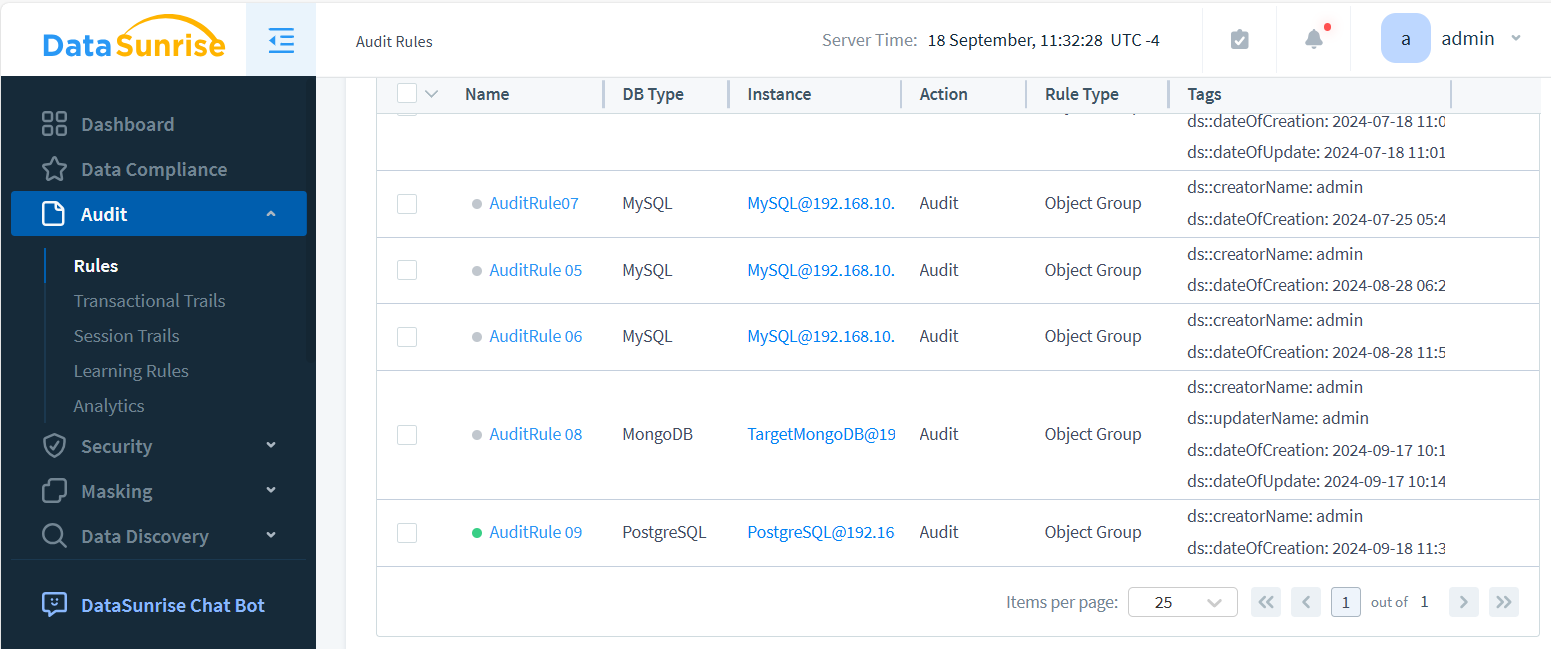

La page des Règles d’Audit liste toutes les règles.

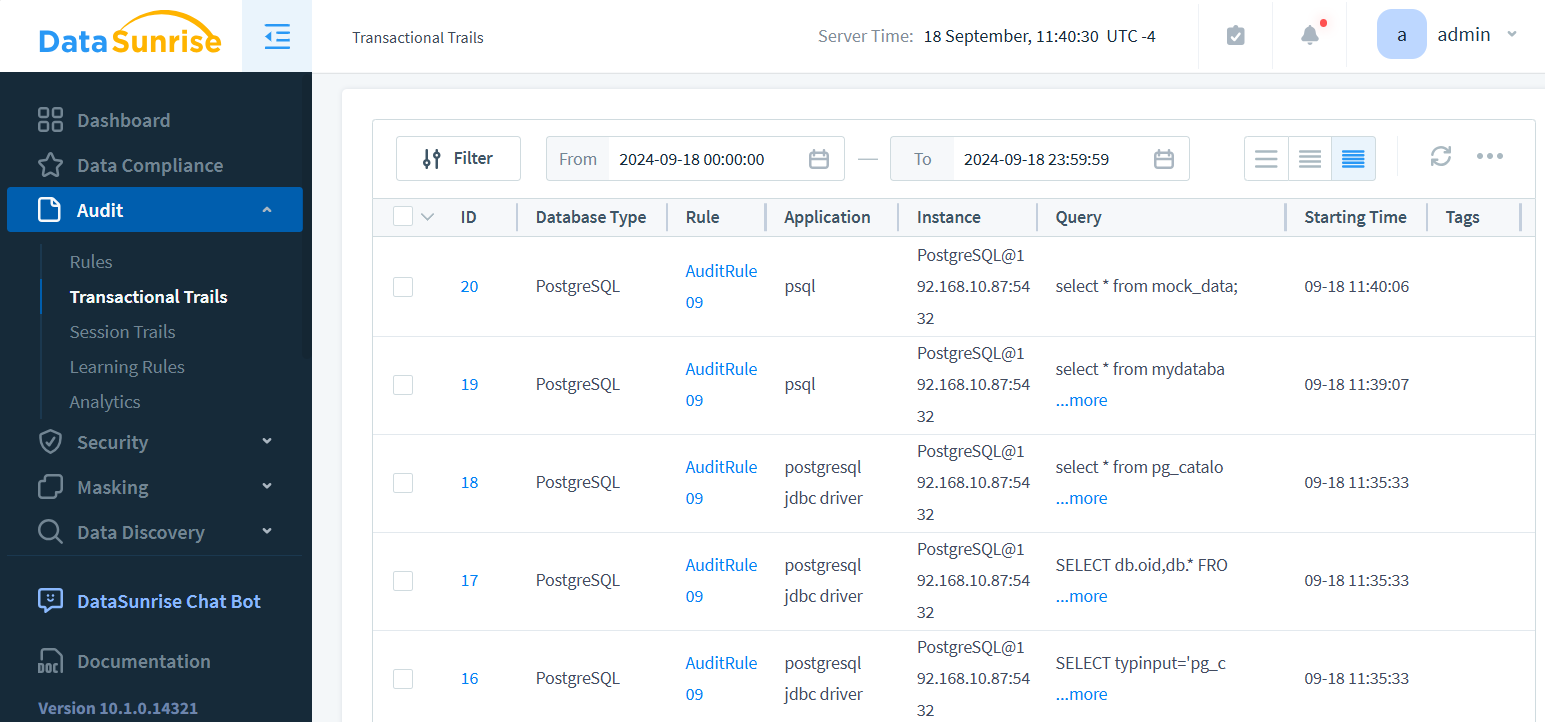

- Sélectionnez l’instance et la plage de temps souhaitées.

- Visualisez la trace d’audit détaillée, y compris les requêtes SQL, les actions des utilisateurs et plus encore dans les Traces Transactionnelles :

Avantages de l’Utilisation de DataSunrise pour l’Historique de l’Activité de la Base de Données

DataSunrise offre plusieurs avantages pour gérer l’historique de l’activité de la base de données :

- Contrôle centralisé : Gérer les règles d’audit pour plusieurs bases de données à partir d’une seule interface

- Approche uniforme : Surveillance cohérente à travers différents types de bases de données et environnements

- Filtrage avancé : Recherche et analyse faciles des activités ou des modèles spécifiques

- Alertes en temps réel : Recevez des notifications immédiates des actions suspectes

- Rapport de conformité : Générer des rapports pour les exigences réglementaires comme le RGPD ou HIPAA

Support Cloud et Sur Site

Une des principales caractéristiques de DataSunrise est sa capacité à suivre l’historique de l’activité de données de manière cohérente. Cela fonctionne pour les bases de données dans le cloud ou sur site. Cette flexibilité permet aux organisations de maintenir des normes de sécurité et de conformité cohérentes sur l’ensemble de leur infrastructure de données.

Importance de l’Historique de l’Activité de la Base de Données dans la Gestion des Données

Une gestion efficace des données repose fortement sur la compréhension et le contrôle des activités de la base de données. En utilisant l’historique de l’activité de la base de données, les organisations peuvent :

- Améliorer la sécurité des données sensibles. Pour améliorer la sécurité des données sensibles, les organisations doivent mettre en œuvre des systèmes de surveillance robustes qui suivent toute l’activité de la base de données et signalent immédiatement les accès non autorisés ou les comportements suspects. En conservant un journal détaillé des interactions de la base de données, les organisations peuvent améliorer leurs défenses. Cela aide à réduire le risque de violations de données. En fin de compte, cela protège les informations sensibles contre les menaces externes et internes.

- Améliorer les pratiques globales de gestion des données. Analyser régulièrement l’activité de la base de données améliore les pratiques globales de gestion des données en rationalisant les processus de stockage, de récupération et d’archivage des données. En comprenant comment les données sont utilisées et en améliorant les flux de travail, les organisations peuvent mieux gérer leurs données. Cela réduit la redondance et garde les données précises, actuelles et faciles d’accès.

- Assurer la conformité réglementaire est crucial pour éviter de lourdes amendes et des répercussions juridiques. Conserver un enregistrement détaillé des activités de la base de données aide les organisations à suivre les règles légales et les normes de l’industrie. Cela inclut des lois comme le RGPD et le HIPAA. Cela montre que quelqu’un gère les données selon les lignes directrices et les meilleures pratiques définies.

- Optimiser les performances de la base de données nécessite une surveillance continue de l’activité pour identifier et régler les inefficacités. En suivant les requêtes, l’utilisation des ressources et les temps de réponse, les administrateurs de bases de données peuvent améliorer les opérations. Cela aide à réduire les retards et à maintenir le système en bon fonctionnement. En conséquence, tant l’expérience utilisateur que la productivité augmentent.

- Détecter et prévenir les menaces internes est crucial pour maintenir la sécurité d’une base de données. En surveillant l’activité de la base de données pour détecter des schémas étranges ou des accès non autorisés, les organisations peuvent identifier les menaces internes potentielles ou les erreurs. Cela aide à prévenir les fuites de données et à garantir que seules les personnes autorisées manipulent les informations sensibles.

Conclusion

L’historique d’activité de la base de données est un composant essentiel des stratégies modernes de gestion et de sécurité des données. Bien que les outils natifs fournissent des fonctionnalités de base, des solutions tierces comme DataSunrise offrent des fonctionnalités plus complètes pour surveiller, analyser et sécuriser les activités de la base de données. En mettant en place un suivi robuste de l’activité, les organisations peuvent mieux protéger leurs données sensibles, assurer la conformité et maintenir des performances optimales de la base de données.

DataSunrise fournit des outils faciles à utiliser pour la sécurité des bases de données. Ces outils comprennent des fonctionnalités avancées d’audit et de masquage. Ils fonctionnent pour les solutions de stockage cloud et sur site.

La suite inclut des éléments basés sur l’IA et des fonctionnalités de gouvernance IA. Ceux-ci peuvent masquer des données sensibles dans ou hors des Modèles de Langage de Grande Taille (LLMs). Pour voir ces fonctionnalités puissantes de vous-même, nous vous invitons à visiter le site Web de DataSunrise. Là, vous pouvez prendre une démonstration en ligne et apprendre comment nos solutions peuvent améliorer la sécurité des données de votre organisation.

Suivant