Historique d’Activité de la Base de Données Elasticsearch

L’Importance Croissante de l’Audit des Données dans les Infrastructures Modernes

Alors que les outils et bibliothèques de science des données deviennent plus conviviaux, les perspectives basées sur les données deviennent plus accessibles. Elasticsearch, un moteur de recherche et d’analyse puissant, traite des millions d’enregistrements quotidiennement. Par conséquent, maintenir un historique d’activité de la base de données Elasticsearch des activités importantes du serveur est essentiel pour les organisations modernes.

Elasticsearch prend la sécurité au sérieux grâce à de multiples initiatives. Ils maintiennent un programme de bug bounty actif sur HackerOne, où les chercheurs en sécurité peuvent signaler des vulnérabilités et recevoir une compensation pour leurs découvertes. L’entreprise publie régulièrement des annonces de sécurité et des mises à jour via leur portail officiel de conseil en sécurité, garantissant que les utilisateurs restent informés des risques potentiels et des correctifs.

Le saviez-vous ? Les organisations font face à un coût moyen de 4,88 millions de dollars par violation de données en 2024. Cela fait de la traçabilité des audits une nécessité non seulement en termes de sécurité, mais également financière.

Concepts de Base de l’Historique d’Activité de la Base de Données Elasticsearch

Elasticsearch offre des capacités d’audit intégrées grâce à ses fonctionnalités de sécurité. Ces fonctionnalités suivent les actions des utilisateurs, les modifications du système et les modèles d’accès aux données. Le système d’audit surveille les tentatives d’authentification des utilisateurs et enregistre tous les événements significatifs au sein de l’environnement de la base de données. Grâce à un suivi attentif des opérations sur les index et des modifications de documents, les organisations peuvent maintenir un historique complet de l’activité de la base de données. Le système journalise également les requêtes de recherche et les modifications de configuration, fournissant une image complète de l’utilisation de la base de données.

Démarrer avec la Traçabilité d’Audit Elasticsearch

La capacité d’audit dans Elasticsearch est proposée comme une fonctionnalité d’essai. Pour explorer ces fonctions, vous devrez activer la période d’essai de 30 jours (vous pouvez prolonger cette période). Pendant ce temps, vous pouvez tester les capacités de journalisation des audits et de surveillance de l’activité des utilisateurs. Cette période d’essai aide les organisations à comprendre les exigences de sécurité de base de leur déploiement Elasticsearch.

J’ai activé l’audit et exécuté la requête de cette manière (fichier bat pour plus de commodité) :

@echo off

set "ELASTICSEARCH_URL=https://localhost:9200"

set "AUTH_CREDS=elastic:CsJZ*aYV-aUzw_8aH2Pm"

set "DOC={\"title\": \"Mon premier document\", \"content\": \"Ceci est un contenu de test\", \"timestamp\": \"2024-10-22\"}"

curl --ca-native --ssl-no-revoke -X POST "%ELASTICSEARCH_URL%/test-index/_doc" ^

-H "Content-Type: application/json" ^

-u "%AUTH_CREDS%" ^

-d "%DOC%"

pauseJ’ai obtenu cette sortie d’audit (6 événements tronqués) :

{"type":"audit", "timestamp":"2024-10-22T19:22:23,034+0300", "cluster.uuid":"ScaTr0vuRoi1-jCkuiyk2A", "node.name":"DESKTOP-KO7CURP", "node.id":"DUwRyLqiRXWTW-RbD8JTcA", "host.ip":"127.0.0.1", "event.type":"ip_filter", "event.action":"connection_granted", "origin.type":"rest", "origin.address":"[::1]:63018", "transport.profile":".http", "rule":"allow default:accept_all"}

…

{"type":"audit", "timestamp":"2024-10-22T19:22:23,157+0300", "cluster.uuid":"ScaTr0vuRoi1-jCkuiyk2A", "node.name":"DESKTOP-KO7CURP", "node.id":"DUwRyLqiRXWTW-RbD8JTcA", "host.ip":"127.0.0.1", "event.type":"transport", "event.action":"access_granted", "authentication.type":"REALM", "user.name":"elastic", "user.realm":"reserved", "user.roles":["superuser"], "origin.type":"rest", "origin.address":"[::1]:63018", "request.id":"PRcjusZXQYGC1ff-sWTjeA", "action":"indices:admin/mapping/auto_put", "request.name":"PutMappingRequest"}Lorsque vous faites une seule requête d’insertion de document à Elasticsearch, cela déclenche plusieurs opérations internes car Elasticsearch effectue plusieurs étapes pour assurer une gestion appropriée des données, la sécurité et la cohérence. Voici pourquoi vous voyez 8 événements :

- Vérification de la connexion (ip_filter) – Sécurité réseau de base

- Authentification de l’utilisateur (rest) – Vérification de vos identifiants

- Permission d’écriture sur l’index – Vérification de votre capacité à écrire sur l’index

- Opérations d’écriture en bulk (4 événements) – Elasticsearch utilise des opérations en bulk même pour des insertions de document unique :

- Permission d’écriture en bulk initiale

- Demande de shard en bulk

- Création d’élément en bulk

- Traitement de shard en bulk

- Mise à jour de mapping – Mise à jour automatique du schéma pour la nouvelle structure de document

C’est un comportement normal car :

- Les vérifications de sécurité se font à plusieurs niveaux (réseau, authentification, permissions)

- L’écriture des données implique à la fois le shard principal et les shards répliques

- L’insertion de documents peut nécessiter des mises à jour de schéma/mapping

- Elasticsearch optimise les opérations sur un seul document en utilisant son infrastructure d’opération en bulk

Donc, bien que vous ayez fait une seule API call, Elasticsearch effectue plusieurs opérations internes, et avec la journalisation d’audit définie sur “_all”, vous voyez toutes ces étapes internes dans le journal d’audit.

Limites de l’Historique d’Activité de la Base de Données Elasticsearch

Bien que l’historique d’activité de la base de données Elasticsearch offre une couverture de sécurité de base, il présente des contraintes notables.

- Les capacités de surveillance se concentrent sur les événements de base sans options de personnalisation approfondie.

- D’un point de vue de l’audit des données, l’événement le plus pertinent pour suivre qui a accédé/modifié des données serait seulement un. Les autres 7 événements concernent davantage les opérations techniques internes d’Elasticsearch plutôt qu’une traçabilité d’audit significative des accès/modifications de données. Si vous souhaitez vous concentrer uniquement sur l’audit des données, vous voudrez peut-être modifier les paramètres d’audit pour n’inclure que des événements spécifiques au lieu de “_all”.

- Les outils de reporting, bien que fonctionnels, peuvent ne pas répondre aux exigences de conformité complexes.

- Les organisations ont souvent besoin de solutions plus complètes pour les besoins de sécurité et de conformité au niveau de l’entreprise.

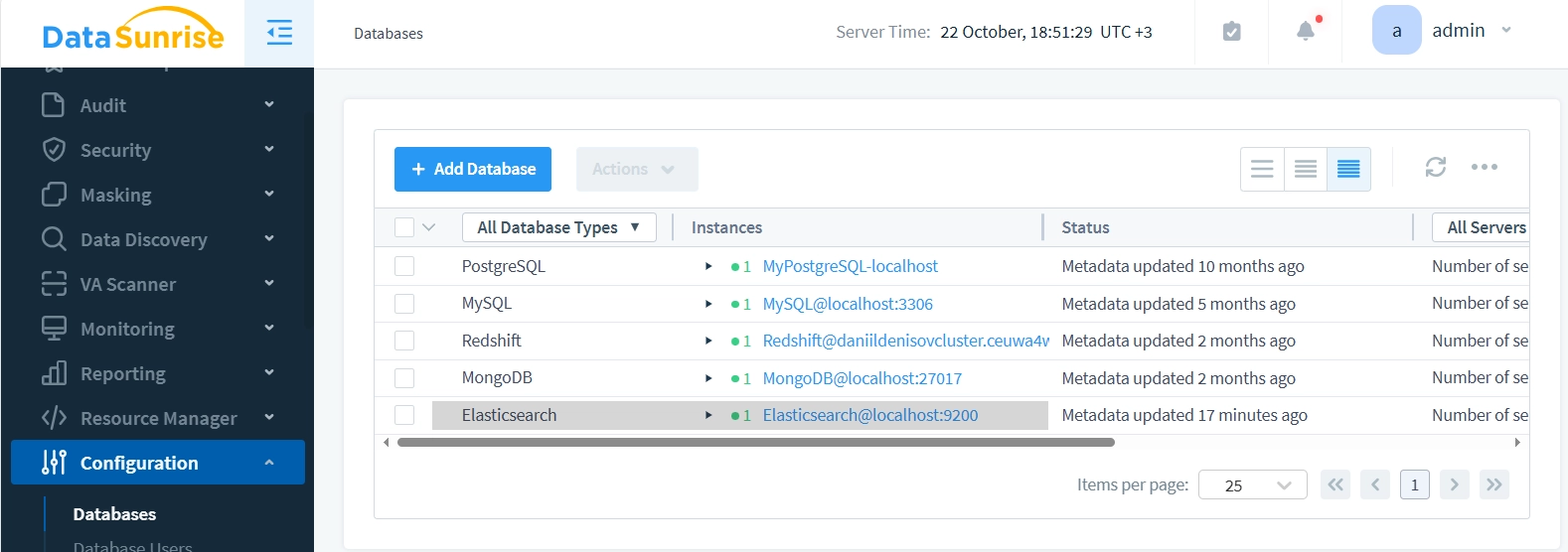

Solutions d’Audit Améliorées : Sécurité des Bases de Données DataSunrise

DataSunrise offre une approche globale de la sécurité et de l’audit des bases de données. La plateforme fonctionne en cinq modes distincts, chacun équilibrant la disponibilité des fonctionnalités avec l’impact sur les performances. Cette flexibilité permet aux organisations de choisir la configuration parfaite pour leurs besoins. La solution s’intègre parfaitement avec l’infrastructure existante, minimisant les perturbations des opérations en cours.

Fonctionnalités Avancées et Performance

L’interface web conviviale de DataSunrise rend la gestion de la sécurité simple et efficace. La plateforme inclut un assistant de sécurité basé sur LLM innovant, formé sur une documentation étendue et des cas de support réels. Cet outil alimenté par l’IA fournit des suggestions intelligentes et des réponses automatisées aux défis de sécurité. Le support multi-base de données permet une gestion centralisée de la sécurité à travers divers types de bases de données.

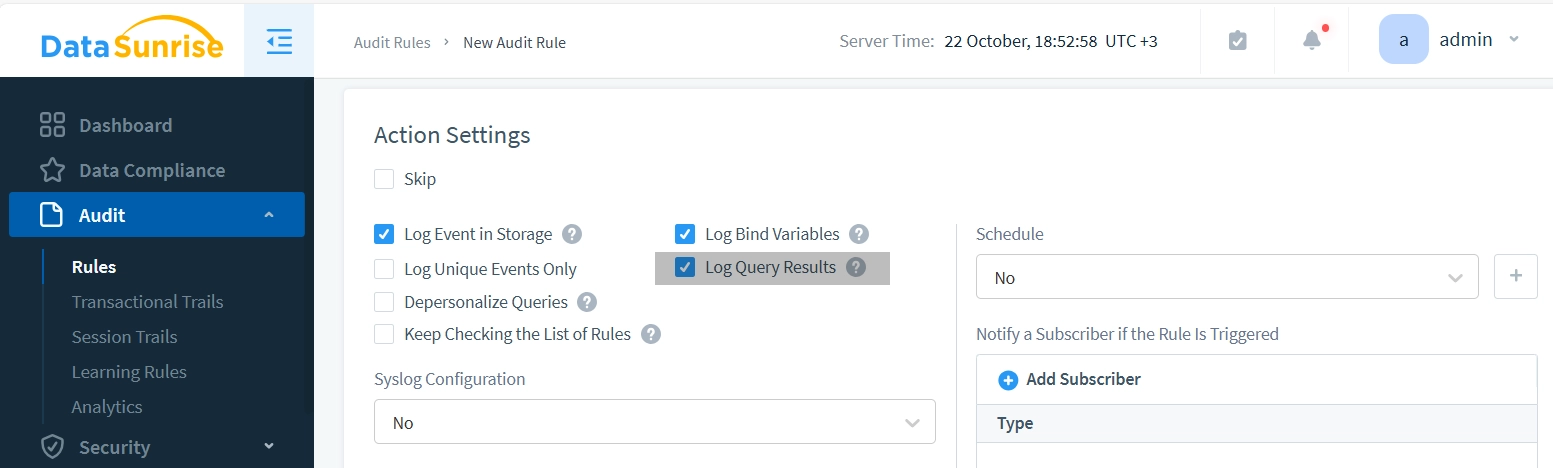

La règle avec les résultats des requêtes journalisés se présente comme suit :

Requête envoyée via le proxy DataSunrise (port 9201) :

@echo off

set "ELASTICSEARCH_URL=https://localhost:9201"

set "AUTH_CREDS=elastic:CsJZ*aYV-aUzw_8aH2Pm"

set "QUERY={\"query\":{\"match\":{\"content\":\"test content\"}}}"

curl --ca-native -k -X GET "%ELASTICSEARCH_URL%/test-index/_search" ^

-H "Content-Type: application/json" ^

-u "%AUTH_CREDS%" ^

-d "%QUERY%"

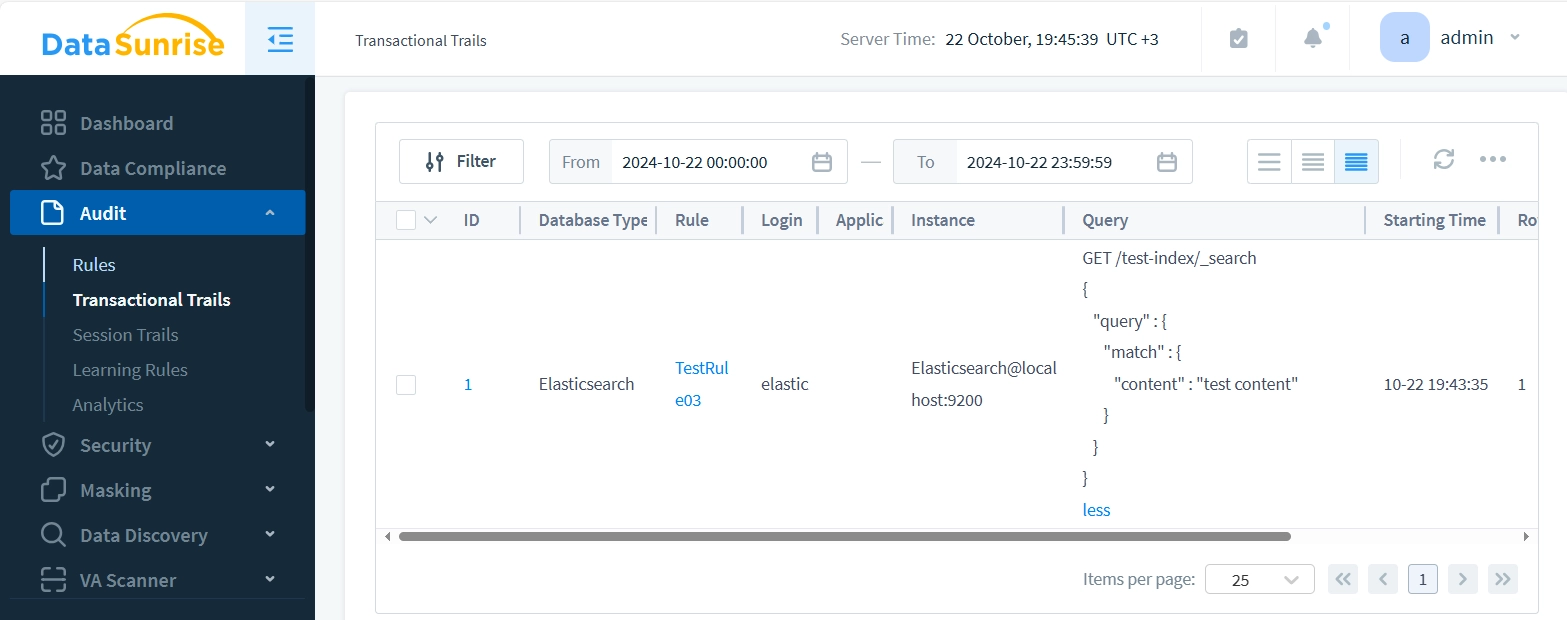

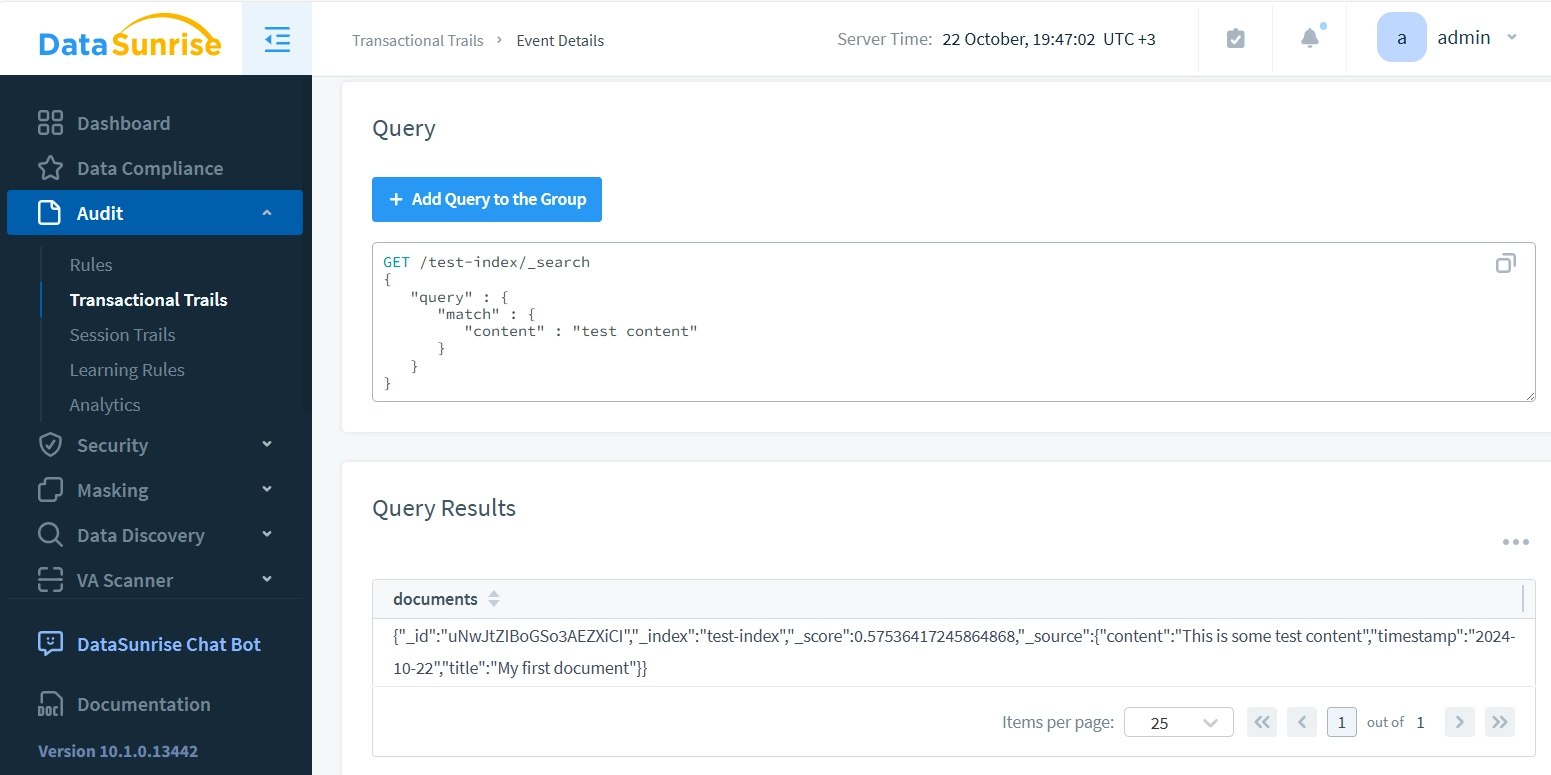

pauseLe journal d’audit pour cette transaction montre :

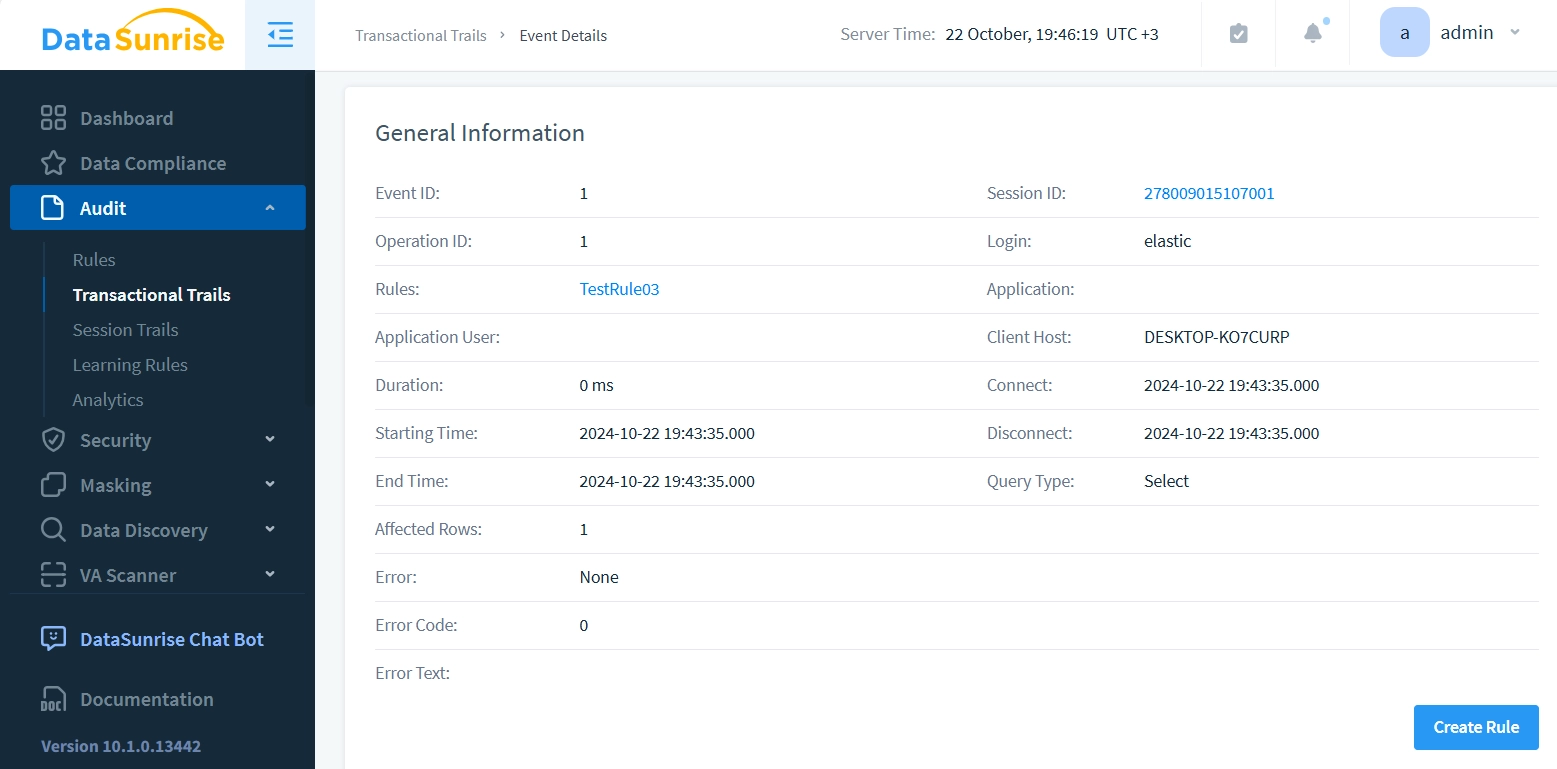

Cliquer sur l’ID révèle des informations détaillées :

Meilleures Pratiques pour la Mise en Œuvre

La mise en place réussie d’une traçabilité d’audit nécessite une planification et une exécution minutieuses. Les organisations doivent commencer par définir des politiques d’audit claires alignées sur les exigences de conformité. La surveillance et la revue régulières des journaux d’audit aident à identifier les problèmes de sécurité potentiels tôt. La mise en place de seuils d’alerte appropriés garantit une réponse rapide aux activités suspectes. Maintenir une documentation appropriée aide à suivre les mesures de sécurité et à démontrer la conformité.

Résumé et Conclusions

La surveillance efficace de l’activité de la base de données est cruciale pour les organisations modernes. Bien qu’Elasticsearch offre des capacités d’audit basiques via son programme d’essai, des solutions complètes comme DataSunrise offrent des fonctionnalités de sécurité améliorées et un meilleur contrôle. Le choix entre ces options dépend des besoins organisationnels, des exigences de conformité et des objectifs de sécurité.

DataSunrise est leader de l’industrie avec des outils de sécurité des bases de données à la pointe de l’IA. Notre plateforme offre des options de déploiement flexibles, des capacités d’audit complètes et des fonctionnalités de sécurité avancées. Découvrez la puissance de la sécurité intelligente des bases de données – visitez DataSunrise.com pour une démo en ligne et voyez comment nous pouvons renforcer votre stratégie de protection des données.