Historique d’Activité de la Base de Données PostgreSQL

Introduction

À l’ère numérique, les données sont la ressource vitale des organisations. PostgreSQL, un puissant système de base de données open-source, joue un rôle crucial dans la gestion de cet actif précieux. Les outils d’Historique d’Activité de la Base de Données PostgreSQL sont essentiels pour maintenir la sécurité, assurer la conformité et optimiser les performances.

Les violations de données deviennent de plus en plus coûteuses. En 2024, la dépense moyenne mondiale d’une seule violation de données a atteint un niveau record de 4,88 millions de dollars. Ce chiffre représente une augmentation de 10% par rapport aux coûts de l’année précédente. De tels risques financiers croissants soulignent l’importance critique de mesures de sécurité de base de données robustes.

L’Importance de l’Historique d’Activité de la Base de Données

Suivre l’historique d’activité de la base de données sert plusieurs objectifs cruciaux :

- Sécurité : Détecter et prévenir l’accès non autorisé ou les activités malveillantes.

- Conformité : Respecter les exigences réglementaires comme HIPAA et GDPR.

- Optimisation des performances : Identifier les goulots d’étranglement et les requêtes inefficaces.

- Résolution de problèmes : Identifier et résoudre les problèmes rapidement.

En implémentant des mécanismes d’audit robustes, les organisations peuvent protéger leurs actifs de données et maintenir la confiance de leurs parties prenantes.

Implémentation de l’Audit au Niveau de l’Application

L’audit au niveau de l’application offre un contrôle granulaire sur le suivi des activités de la base de données. Il permet aux développeurs de capturer des informations contextuelles et de corréler les actions de la base de données avec les activités des utilisateurs. Cette approche offre une compréhension plus approfondie de la manière dont les utilisateurs interagissent avec la base de données, permettant une surveillance de la sécurité et une optimisation des performances plus efficaces.

En implémentant l’audit au niveau de l’application, les organisations peuvent adapter leur journalisation à des besoins commerciaux spécifiques et aux exigences réglementaires. Cela aide également à trouver des schémas suspects ou des tentatives d’accès non autorisées que la journalisation standard de la base de données pourrait manquer. Explorons comment implémenter cela à l’aide de Python et de la mise en cache des connexions, une combinaison puissante qui améliore à la fois les capacités d’audit et la performance globale de la base de données.

Qu’est-ce que la Mise en Cache des Connexions ?

La mise en cache des connexions est une technique qui gère un cache de connexions à la base de données. Elle réutilise les connexions existantes au lieu d’en créer de nouvelles pour chaque opération de base de données. Cette approche offre plusieurs avantages aux systèmes et applications de bases de données.

En réduisant les frais généraux de l’établissement de connexions, la mise en cache des connexions améliore considérablement les performances, permettant une exécution plus rapide des requêtes et des temps de réponse plus courts. Elle améliore également la gestion des ressources en limitant le nombre de connexions simultanées à la base de données, évitant ainsi la surcharge et assurant une opération stable du système.

En outre, la mise en cache des connexions prend en charge une meilleure évolutivité, permettant aux applications de gérer plus d’utilisateurs simultanés avec moins de ressources. Cette efficience est particulièrement précieuse dans les environnements à fort trafic ou les systèmes aux capacités matérielles limitées. Dans l’ensemble, la mise en cache des connexions sert de stratégie d’optimisation cruciale pour les applications basées sur des bases de données, équilibrant les performances, l’utilisation des ressources et l’évolutivité.

Implémentation de l’Audit avec la Mise en Cache des Connexions en Python

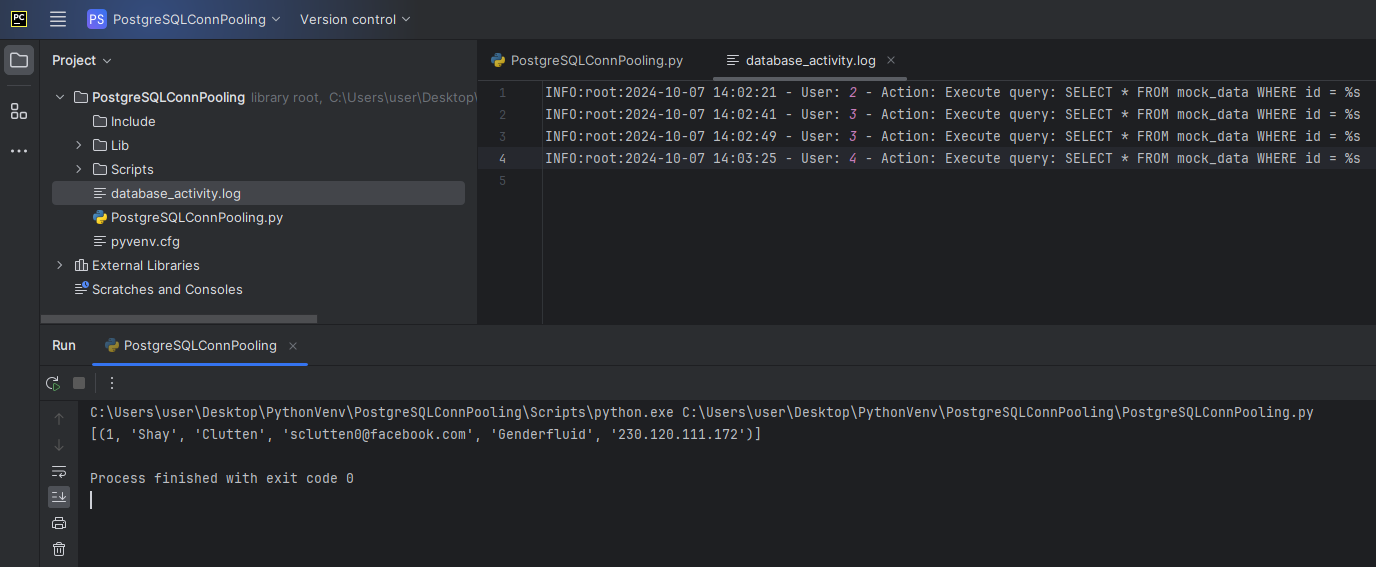

Voici un exemple de la façon d’implémenter l’audit au niveau de l’application en utilisant Python et la mise en cache des connexions :

import psycopg2

from psycopg2 import pool

import logging

from datetime import datetime

import threading

# Créer un pool de connexions

connection_pool = psycopg2.pool.SimpleConnectionPool(

1, 20,

host="localhost",

database="mydatabase01",

user="postgres",

password="pass"

)

# Configurer la journalisation

logging.basicConfig(filename='database_activity.log', level=logging.INFO)

def audit_database_action(action, username):

timestamp = datetime.now().strftime("%Y-%m-%d %H:%M:%S")

logging.info(f"{timestamp} - Utilisateur : {username} - Action : {action}")

def execute_query(query, params=None, username="system"):

conn = connection_pool.getconn()

try:

with conn.cursor() as cur:

cur.execute(query, params)

audit_database_action(f"Exécuter la requête : {query}", username)

return cur.fetchall()

finally:

connection_pool.putconn(conn)

# Exemple d'utilisation

results = execute_query("SELECT * FROM mock_data WHERE id = %s", (1,), "4")

print(results)Ce code démontre :

- Création d’un pool de connexions

- Implémentation d’une fonction d’audit

- Exécution de requêtes en utilisant des connexions mises en cache

- Journalisation des actions de la base de données avec le contexte utilisateur

En intégrant cette approche à votre application, vous pouvez maintenir un historique complet des activités de la base de données.

Avantages de la Mise en Cache des Connexions

La mise en cache des connexions offre plusieurs avantages pour la journalisation de l’activité de la base de données PostgreSQL et les performances globales. Explorons ces avantages :

- Suivi cohérent : La mise en cache des connexions maintient un ensemble de connexions réutilisables. Cela permet une journalisation plus cohérente et complète de toutes les interactions avec la base de données.

- Optimisation des performances : En réduisant les frais généraux de création de nouvelles connexions, la mise en cache améliore les performances. Cela signifie que vous pouvez implémenter une journalisation plus détaillée sans affecter de manière significative la vitesse du système.

- Gestion des ressources : La mise en cache limite le nombre de connexions simultanées à la base de données. Cela facilite le suivi et l’audit de toutes les sessions actives sans surcharger la base de données ou le système de journalisation.

- Informations contextuelles : Avec un pool, vous pouvez associer des métadonnées (comme des identifiants d’utilisateurs ou des noms d’applications) à chaque connexion. Cela enrichit vos journaux avec des informations contextuelles précieuses.

- Suivi des erreurs simplifié : En cas de problèmes, la mise en cache des connexions aide à retracer les problèmes jusqu’à des connexions ou des utilisateurs spécifiques.

- Évolutivité : À mesure que votre application se développe, la mise en cache des connexions aide à gérer l’activité accrue de la base de données. Cette évolutivité s’étend également à vos capacités de journalisation.

- Groupement de transactions : Les connexions mises en cache s’alignent souvent sur les frontières des transactions, facilitant la journalisation des unités de travail complètes.

Outils d’Audit Natifs de PostgreSQL

Bien que l’audit au niveau de l’application soit puissant, PostgreSQL offre également des outils intégrés pour suivre l’activité de la base de données :

- pg_stat_statements : Collecte des statistiques sur l’exécution des instructions SQL.

- Log_statement : Configure les instructions SQL à journaliser.

- pgAudit : Fournit une journalisation détaillée des sessions et des objets.

Ces outils natifs complètent l’audit au niveau de l’application et offrent des informations supplémentaires sur l’activité de la base de données.

Le Rôle des Logiciels Tiers dans la Sécurité des Bases de Données

Les logiciels tiers jouent un rôle crucial dans l’amélioration de la sécurité et de la conformité de PostgreSQL. Ces outils offrent :

- Surveillance et alertes en temps réel

- Contrôle d’accès avancé et chiffrement

- Rapports de conformité automatisés pour HIPAA, GDPR et d’autres réglementations

- Gestion centralisée des instances multiples de bases de données

En combinaison avec les fonctionnalités natives de PostgreSQL, les solutions tierces permettent de créer une structure de sécurité solide.

Assurer la Conformité avec HIPAA et GDPR

Les réglementations comme HIPAA et GDPR imposent des exigences strictes sur la protection et la confidentialité des données. Voici comment l’historique d’activité de la base de données aide à assurer la conformité :

Conformité HIPAA

Pour les organisations de santé :

- Suivre tous les accès aux données et les modifications

- Implémenter des contrôles d’accès et une authentification des utilisateurs

- Maintenir des journaux d’audit détaillés pendant au moins six ans

Conformité GDPR

Pour les organisations traitant les données des citoyens de l’UE :

- Mettre en œuvre des pratiques de minimisation des données

- Fournir des mécanismes pour les droits des sujets des données (par exemple, le droit à l’oubli)

- Assurer la bonne gestion du consentement et de la documentation du traitement des données

Un suivi robuste de l’activité de la base de données est essentiel pour répondre à ces exigences réglementaires.

Meilleures Pratiques pour la Surveillance de l’Activité PostgreSQL

Pour surveiller efficacement l’activité de la base de données PostgreSQL :

- Implémenter un modèle d’accès au moindre privilège

- Revoir et mettre à jour régulièrement les permissions des utilisateurs

- Utiliser des méthodes d’authentification solides, telles que l’authentification à deux facteurs

- Chiffrer les données au repos et en transit

- Implémenter un système de gestion des journaux centralisé

Ces pratiques, combinées à un audit approprié, créent une base solide pour la sécurité des bases de données.

Défis de la Surveillance de l’Activité PostgreSQL

Malgré les outils disponibles, certains défis demeurent :

- Impact sur les performances dû à une journalisation extensive

- Exigences de stockage pour la conservation à long terme des données d’audit

- Complexité de la corrélation de l’activité de la base de données avec les événements de niveau application

- Équilibrer les besoins de sécurité avec les préoccupations de confidentialité des utilisateurs

Les organisations doivent prendre en compte ces facteurs lors de l’implémentation de solutions de surveillance de l’activité de la base de données.

Tendances Futures de la Surveillance de l’Activité de la Base de Données

À mesure que la technologie évolue, nous pouvons nous attendre à :

- La détection des anomalies alimentée par l’IA dans l’activité des bases de données

- Une intégration accrue de la sécurité des bases de données avec les services cloud

- Des outils de visualisation améliorés pour analyser les modèles d’activité

- Des rapports de conformité automatisés et des suggestions de remédiation

Rester informé de ces tendances aidera les organisations à adapter leurs stratégies de sécurité des bases de données.

Conclusion

Surveiller l’historique d’activité de la base de données PostgreSQL est crucial pour maintenir la sécurité, assurer la conformité et optimiser les performances. En tirant parti de l’audit au niveau de l’application, de la mise en cache des connexions, des outils natifs de PostgreSQL et des solutions tierces, les organisations peuvent créer un cadre complet pour le suivi des activités de la base de données.

Souvenez-vous, la sécurité des bases de données est un processus continu qui nécessite une vigilance constante et une adaptation aux nouvelles menaces et réglementations. Restez informé des dernières meilleures pratiques et des outils de sécurité pour garder vos bases de données PostgreSQL sûres et conformes.

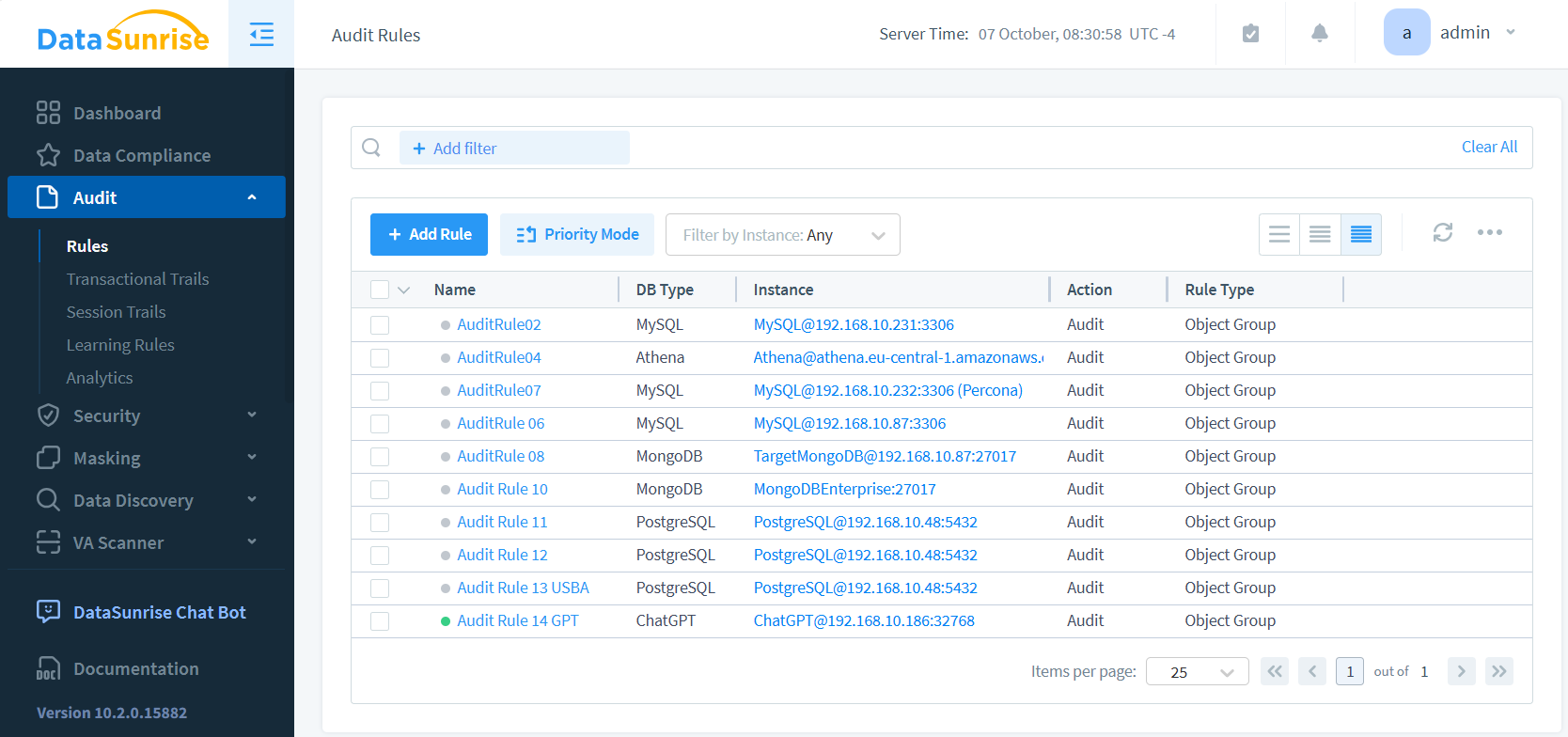

DataSunrise : Capacités d’Audit Avancées pour PostgreSQL

DataSunrise offre des capacités d’audit avancées pour PostgreSQL qui complètent les outils natifs et améliorent la sécurité globale des bases de données. En utilisant la technologie proxy, DataSunrise fournit une journalisation complète des sessions pour PostgreSQL et ses composants. Cette solution puissante offre :

- Surveillance et alertes en temps réel

- Journalisation et rapports d’activité détaillés

- Contrôle d’accès avancé et masquage des données

- Gestion automatisée de la conformité pour HIPAA, GDPR et autres réglementations

- Évaluation des vulnérabilités et détection des menaces

Les outils flexibles de DataSunrise vont au-delà de l’audit simple, offrant une suite complète de sécurité de base de données qui inclut le suivi des activités, la protection des données et la gestion de la conformité.

Visitez notre site web pour planifier une démonstration virtuelle. Vous pouvez voir comment fonctionnent les solutions de sécurité PostgreSQL de DataSunrise. Découvrez comment DataSunrise peut vous aider à atteindre une sécurité robuste des bases de données et une gestion de la conformité transparente pour vos environnements PostgreSQL.