Historique d’Activité de la Base de Données Snowflake

Surveiller et comprendre l’Historique d’Activité de la Base de Données Snowflake permet aux organisations de maintenir des normes de sécurité et de conformité robustes. Les récentes constatations de l’ENISA Threat Landscape 2024 mettent en évidence l’importance croissante de cette capacité : les attaques par ransomware ciblant les bases de données ont augmenté de 128 % l’année dernière, tandis que 47 % de toutes les violations de données proviennent d’un accès non autorisé à la base de données. Grâce au suivi et à l’analyse complets de l’ historique d’activité de la base de données Snowflake, les organisations peuvent identifier efficacement les comportements suspects, maintenir des pistes d’audit et prévenir les incidents de sécurité potentiels avant qu’ils ne se produisent.

Qu’est-ce que l’Historique d’Activité de la Base de Données Snowflake ?

L’Historique d’Activité de la Base de Données Snowflake fait référence aux enregistrements de toutes les actions effectuées dans un environnement Snowflake. Cela comprend des détails sur qui a accédé au système, quelles actions ont été effectuées, quand elles se sont produites et l’impact de ces actions. De plus, surveiller cette activité est crucial pour garder vos données en sécurité et vous aide à suivre des réglementations telles que le GDPR, HIPAA et PCI-DSS.

Snowflake offre de nombreuses fonctionnalités intégrées qui aident les administrateurs de bases de données à suivre les activités. En conséquence, ils peuvent maintenir une piste d’audit claire avec l’Historique d’Activité de la Base de Données natif de Snowflake, en suivant les exécutions de requêtes, l’accès des utilisateurs, les tentatives de connexion et les modifications des données au sein d’une plateforme centrale.

Historique d’Activité de la Base de Données Natif dans Snowflake

Snowflake propose des outils natifs complets pour le suivi des activités des bases de données. Ces fonctionnalités aident les équipes de sécurité à surveiller les actions des utilisateurs et à maintenir efficacement des pistes d’audit.

Utiliser SQL pour l’Audit

Snowflake offre des outils d’audit natifs qui utilisent SQL pour capturer des journaux détaillés de l’activité des utilisateurs. Par la suite, ces outils suivent les opérations sur les bases de données, les tables et les lignes de données spécifiques.

Exemple 1 : Historique des Requêtes

La fonction QUERY_HISTORY sert d’outil principal pour auditer l’activité dans Snowflake. Cette vue intégrée montre un historique de toutes les requêtes exécutées dans votre compte Snowflake, affichant des informations sur l’utilisateur, le timestamp et le statut d’exécution.

SELECT * FROM SNOWFLAKE.ACCOUNT_USAGE.QUERY_HISTORY WHERE START_TIME > '2024-01-01' ORDER BY START_TIME DESC;

Cette requête fournit une vue claire des activités de la base de données, vous aidant à surveiller l’accès aux données et les modifications.

Exemple 2 : Historique des Accès

De plus, Snowflake propose la vue ACCESS_HISTORY pour suivre des accès spécifiquement aux données. Cet outil surveille les modèles d’accès aux données sensibles et les détails des opérations.

SELECT * FROM SNOWFLAKE.ACCOUNT_USAGE.ACCESS_HISTORY WHERE TABLE_NAME = 'customer_data' ORDER BY ACCESS_TIME DESC;

Cette requête aide à identifier qui a accédé aux données sensibles et quand ces actions ont eu lieu.

Utiliser les Vues de Snowflake pour l’Audit

En outre, les vues du schéma d’information de Snowflake jouent un rôle essentiel dans l’audit. Ces vues surveillent différentes parties de l’environnement Snowflake, suivant les modifications des schémas, des tables et des objets de la base de données.

SELECT * FROM INFORMATION_SCHEMA.TABLES WHERE TABLE_SCHEMA = 'public';

Cette requête examine les tables à l’intérieur d’un schéma particulier. Des requêtes personnalisées aident à suivre les modifications de schéma et les activités des utilisateurs, identifiant les modifications inattendues ou les accès non autorisés.

Utiliser les Procédures Stockées de Snowflake

Les procédures stockées dans Snowflake automatisent efficacement les tâches d’audit des données. Ces procédures recueillent des informations d’audit et déclenchent des alertes lorsque des conditions spécifiques se produisent. Voici un exemple simple de procédure stockée :

CREATE OR REPLACE PROCEDURE audit_table_changes()

RETURNS STRING

LANGUAGE SQL

AS

$$

BEGIN

INSERT INTO audit_log (user, action, timestamp)

SELECT CURRENT_USER(), 'UPDATE', CURRENT_TIMESTAMP();

END;

$$;Cette procédure stockée consigne les actions des utilisateurs dans une table d’audit (audit_log). Vous pouvez la programmer pour s’exécuter automatiquement, assurant ainsi une collecte continue des données d’audit.

Utiliser la CLI de Snowflake pour l’Audit

La CLI de Snowflake (SnowSQL) offre une approche pratique pour exécuter des requêtes SQL et récupérer les données d’audit. Cet outil permet l’exécution de requêtes et l’exportation de journaux d’audit pour l’analyse.

Exemple de connexion à Snowflake en utilisant SnowSQL :

snowsql -a <account> -u <user> -r <role> -d <database> -s <schema>

Après la connexion, vous pouvez exécuter des requêtes pour QUERY_HISTORY ou ACCESS_HISTORY pour collecter et analyser les données d’audit.

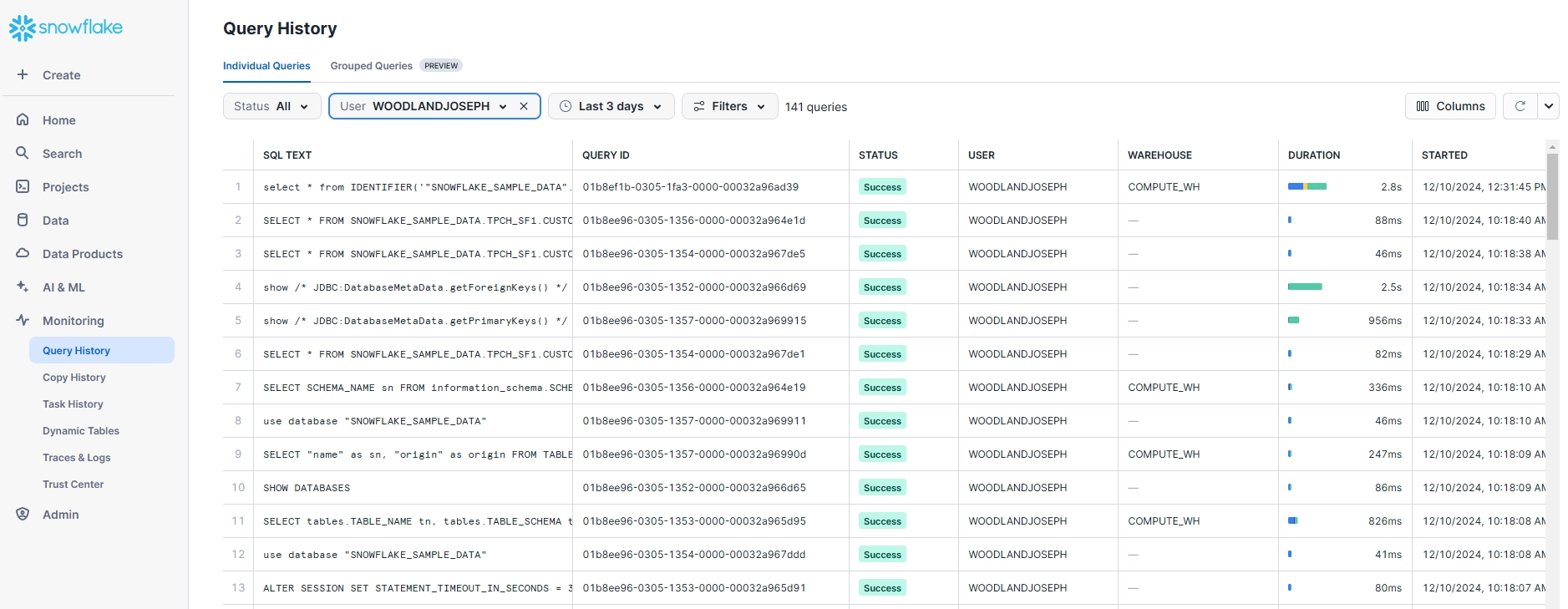

Utiliser l’Interface Web de Snowflake pour la Surveillance des Activités

L’interface web de Snowflake offre un moyen intuitif d’accéder à l’historique des activités :

- Connectez-vous à votre compte Snowflake

- Accédez à “Surveillance”

- Cliquez sur “Historique des Requêtes”

L’interface fournit des informations détaillées sur les requêtes de la base de données, avec des filtres disponibles pour :

- Période

- Utilisateur

- Entrepôt

- Statut de la Requête

En sélectionnant une requête spécifique, vous découvrez :

- Texte SQL complet

- Plan de la requête

- Métriques d’exécution

- Consommation des ressources

Améliorer la Sécurité avec DataSunrise

Bien que les fonctionnalités d’Historique d’Activité de la Base de Données de Snowflake offrent une sécurité solide, l’intégration avec DataSunrise renforce les capacités de surveillance. Cette suite de sécurité complète aide les organisations à sécuriser les données sensibles, à assurer la conformité et à simplifier les processus d’audit.

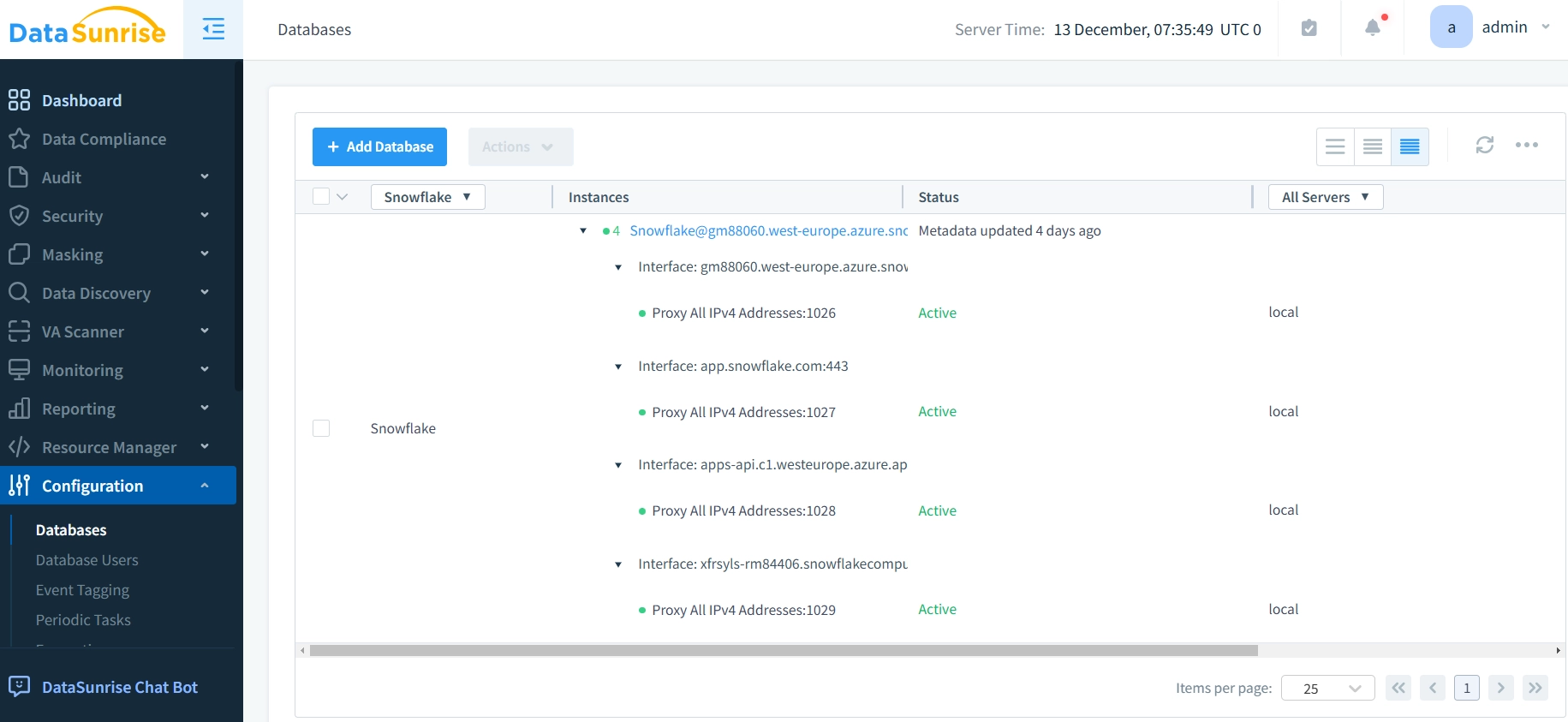

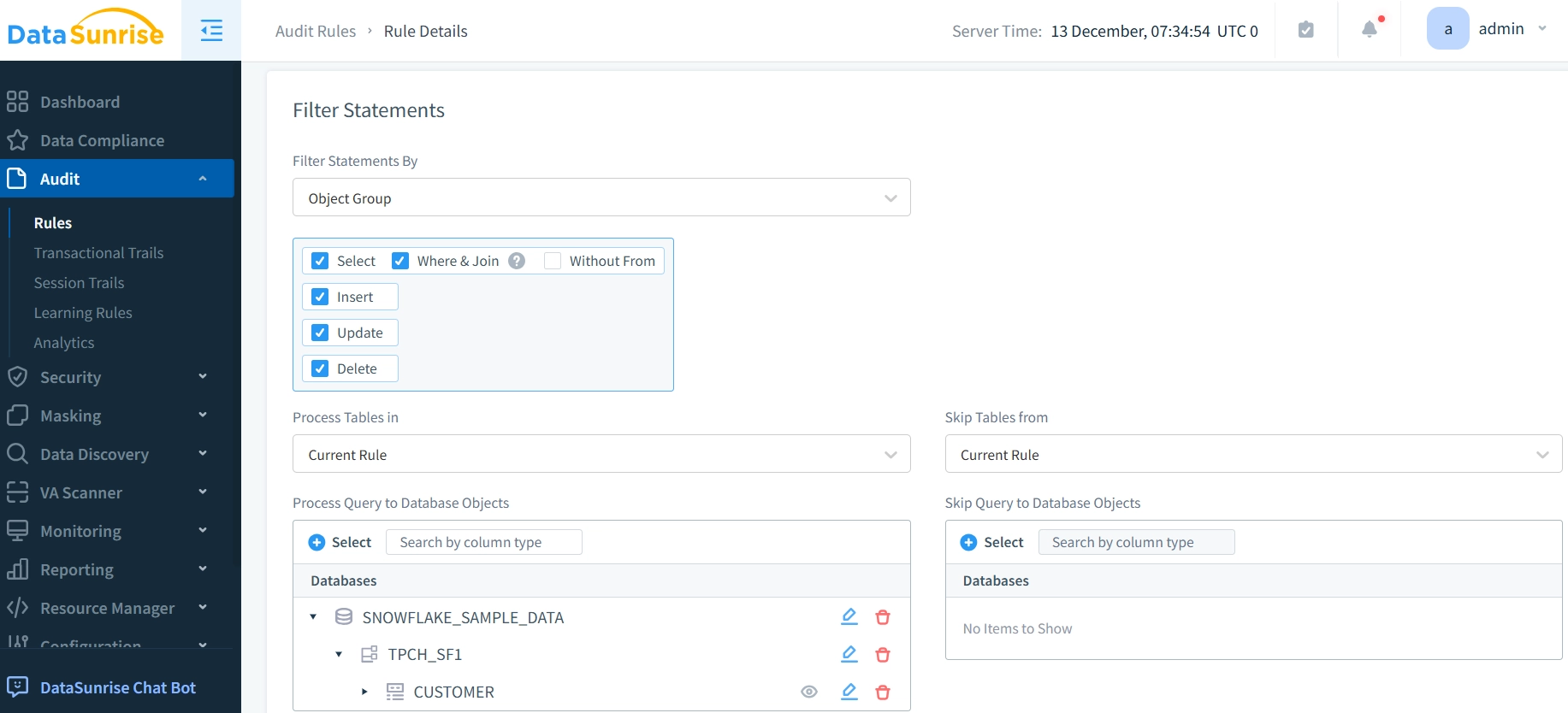

Créer une Instance DataSunrise

Créer une nouvelle instance pour surveiller Snowflake implique ces étapes :

- Connectez-vous à DataSunrise: Accédez à l’interface DataSunrise avec votre compte.

- Créez une Nouvelle Instance: Depuis le tableau de bord, ajoutez une nouvelle instance Snowflake avec vos informations de connexion.

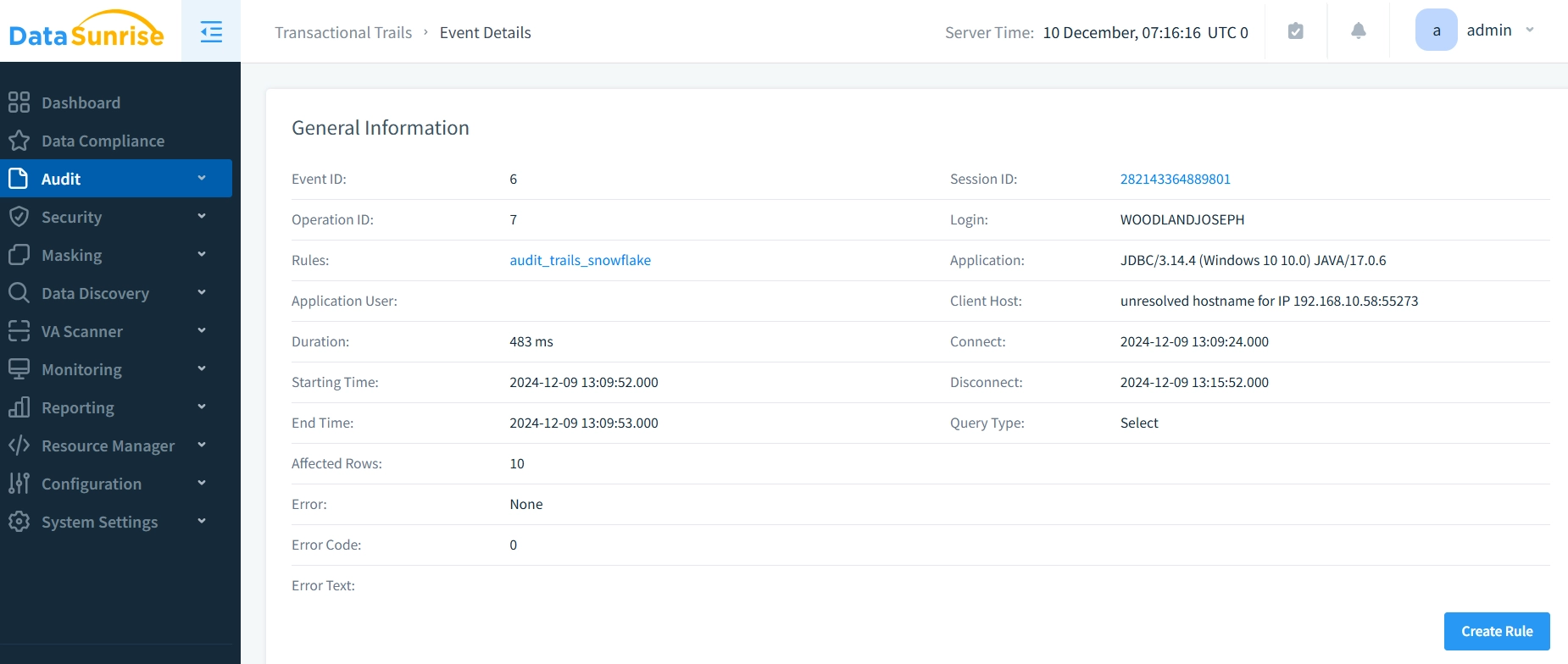

- Configurez une Règle d’Audit: Créez une règle d’audit pour suivre des activités spécifiques de la base de données.

- Consultez les Journaux d’Activité: Accédez à des informations détaillées sur les événements via l’interface.

Avantages de l’Utilisation de DataSunrise pour la Protection des Données Sensibles

La suite de sécurité de DataSunrise améliore le suivi de l’Historique d’Activité de la Base de Données Snowflake grâce à :

- Contrôle Centralisé : Gérer toutes les politiques de masquage et d’audit depuis une interface unique.

- Masquage des Données : Protection des données sensibles grâce au masquage automatique.

- Audit Complet : Suivi avancé des exécutions de requêtes, accès aux données sensibles et modifications du système.

- Conformité Réglementaire : Gestion automatisée de la conformité aux normes GDPR, HIPAA et PCI-DSS.

Meilleures Pratiques pour la Gestion de l’Historique d’Activité de la Base de Données

Une gestion efficace de l’historique d’activité de la base de données nécessite une attention particulière dans plusieurs domaines clés.

Gestion de la Rétention et Conformité: Les organisations doivent établir des politiques de rétention claires alignées sur les exigences réglementaires. Les pratiques essentielles comprennent le stockage de l’historique des connexions pendant 365 jours, le maintien de l’historique des requêtes pour les audits et l’archivage des modèles d’accès. De plus, les industries réglementées suivent des périodes spécifiques : 7 ans pour les services financiers (SOX), 6 ans pour les services de santé (HIPAA) et 5 ans pour les données personnelles (GDPR).

Surveillance de Sécurité et Systèmes d’Alerte: Des mécanismes d’alerte robustes constituent la base de la surveillance de la sécurité. Les pratiques clés incluent la surveillance des tentatives de connexion échouées, le suivi des exportations de données volumineuses et l’identification des modèles d’accès inhabituels. Les équipes de sécurité devraient mettre en place des alertes en temps réel avec des protocoles de réponse de 15 minutes pour les événements critiques.

Analyse des Modèles d’Accès: Une analyse régulière des modèles d’accès révèle des informations sur la sécurité grâce à des rapports d’accès hebdomadaires, à la surveillance des modèles de requêtes et à l’analyse de la consommation des ressources. Les équipes devraient effectuer des examens mensuels des accès trans-bases de données et des enquêtes trimestrielles des chemins d’accès.

Documentation et Standardisation: Une documentation complète assure une surveillance cohérente. Cela comprend les procédures de gestion des alertes, les protocoles de réponse et des chemins d’escalade clairs, soutenus par des runbooks de sécurité mis à jour et des supports de formation.

Intégration de Solutions Tierces: Des solutions comme DataSunrise fournissent des fonctionnalités de surveillance avancées grâce à une gestion centralisée de la sécurité, à la détection des menaces et à la génération automatisée de rapports de conformité. Ces outils améliorent les temps de réponse et l’efficacité des rapports.

Conclusion

Dans le paysage en constante évolution de la cybersécurité d’aujourd’hui, une surveillance robuste de l’activité des bases de données est une nécessité commerciale critique. Bien que les capacités natives de Snowflake offrent des fonctionnalités de surveillance solides, l’intégration avec des solutions spécialisées comme DataSunrise améliore la posture globale de sécurité. Cette approche complète permet aux organisations de maintenir la sécurité, d’assurer la conformité et de protéger les données sensibles efficacement.

La suite de sécurité DataSunrise renforce la protection grâce à un contrôle centralisé sur le masquage des données et les règles de sécurité. Grâce à une surveillance avancée, à la détection des menaces et à la génération automatisée de rapports de conformité, les organisations peuvent construire des défenses solides contre les menaces émergentes. Pour explorer ces capacités et renforcer votre stratégie de sécurité des bases de données, pensez à programmer une démo en ligne sur notre site web.