Historique de l’Activité de la Base de Données Teradata

Introduction

Dans le monde axé sur les données d’aujourd’hui, maintenir un Historique d’Activité Complet de la Base de Données Teradata est essentiel pour assurer la sécurité des bases de données et la conformité réglementaire. En suivant et en analysant les activités des utilisateurs, les organisations peuvent détecter les menaces potentielles, appliquer des politiques de sécurité et respecter les exigences de conformité. Teradata, une solution de stockage de données de premier plan, offre des capacités natives robustes pour surveiller les activités des bases de données. Cependant, pour atteindre une solution plus avancée et flexible, l’intégration d’outils comme DataSunrise peut considérablement renforcer votre stratégie de sécurité des bases de données. Par conséquent, les entreprises peuvent mieux contrôler la sécurité de leur base de données.

Historique des Activités de la Base de Données Teradata Native

Teradata fournit des fonctionnalités natives robustes pour suivre et enregistrer les activités de la base de données, permettant aux organisations de surveiller les actions des utilisateurs, de détecter les tentatives d’accès non autorisées et de rester en conformité avec les exigences réglementaires. L’Historique des Activités de la Base de Données Teradata est principalement géré via des vues et des tables système, telles que DBC.AccessLogV et DBC.LogOnOffVX, qui offrent des insights détaillés sur les activités des utilisateurs et les schémas d’accès. Par conséquent, tirer parti de ces vues système peut aider à renforcer la sécurité de la base de données.

Surveillance des Activités de Connexion et Déconnexion

Par défaut, Teradata enregistre toutes les tentatives de connexion et de déconnexion des utilisateurs dans la vue DBC.LogOnOffVX. Cette vue fournit des informations cruciales sur les sessions des utilisateurs, y compris les tentatives de connexion réussies et échouées, la durée des sessions et l’origine de la connexion. Par exemple, pour récupérer une liste des tentatives de connexion échouées des sept derniers jours, vous pouvez utiliser la requête suivante :

SELECT LogDate, LogTime, UserName, Event

FROM DBC.LogOnOffVX

WHERE Event NOT LIKE ('%Logo%') AND LogDate > DATE - 7

ORDER BY LogDate, LogTime;Exemple de Sortie du Tableau LogOnOff

Cette requête aide à identifier les menaces potentielles de sécurité, telles que les attaques par force brute ou les tentatives d’accès non autorisées. Par conséquent, les organisations peuvent prendre des mesures proactives pour atténuer les risques. La sortie pourrait ressembler à ceci :

| LogDate | LogTime | UserName | Event |

|---|---|---|---|

| 2023-10-01 | 08:55:22 | Utilisateur Inexistant | Échec Auth |

| 2023-10-05 | 09:30:15 | user1 | Compte Incorrect |

Suivi des Vérifications de Privilèges avec les Journaux d’Accès

La vue DBC.AccessLogV de Teradata enregistre les résultats des vérifications de privilèges effectuées sur les demandes des utilisateurs. Cette vue est particulièrement utile pour auditer les actions des utilisateurs et assurer la conformité avec les politiques de sécurité. Par conséquent, les organisations peuvent l’utiliser pour une surveillance de sécurité complète. Par exemple, pour suivre toutes les vérifications de privilèges pour un utilisateur spécifique, vous pouvez exécuter :

SELECT UserName, LogDate, LogTime, StatementText, AccessResult

FROM DBC.AccessLogV

WHERE UserName = 'DBADMIN'

ORDER BY LogDate, LogTime;

Exemple de Sortie du Tableau des Journaux d’Accès

Cette requête récupère toutes les vérifications de privilèges pour l’utilisateur DBADMIN, montrant si l’accès a été accordé ou refusé. Par conséquent, les administrateurs peuvent s’assurer que les politiques d’accès sont appliquées efficacement. La sortie pourrait inclure :

| UserName | LogDate | LogTime | StatementText | AccessResult |

|---|---|---|---|---|

| DBADMIN | 2023-10-01 | 10:00:00 | SELECT * FROM sensitive_table | Accordé |

| DBADMIN | 2023-10-01 | 10:05:00 | DROP TABLE sensitive_table | Refusé |

Exigences de Conformité et Réglementaires

Les capacités de journalisation natives de Teradata prennent en charge la conformité avec diverses normes réglementaires, telles que le PCI-DSS et la loi Sarbanes-Oxley. De plus, les organisations peuvent mettre en œuvre des techniques de journalisation avancées pour renforcer encore la conformité. Par exemple, pour journaliser toutes les tentatives d’accès infructueuses, vous pouvez utiliser :

BEGIN LOGGING DENIALS ON EACH ALL;Cette commande journalise toutes les tentatives d’accès refusées, aidant les organisations à répondre aux exigences réglementaires pour le suivi des accès non autorisés. Par conséquent, les entreprises peuvent démontrer leur engagement envers la sécurité des données.

Pour plus d’informations sur la configuration et la gestion de la journalisation des activités, référez-vous à la documentation officielle de Teradata.

Amélioration de l’Historique des Activités avec DataSunrise

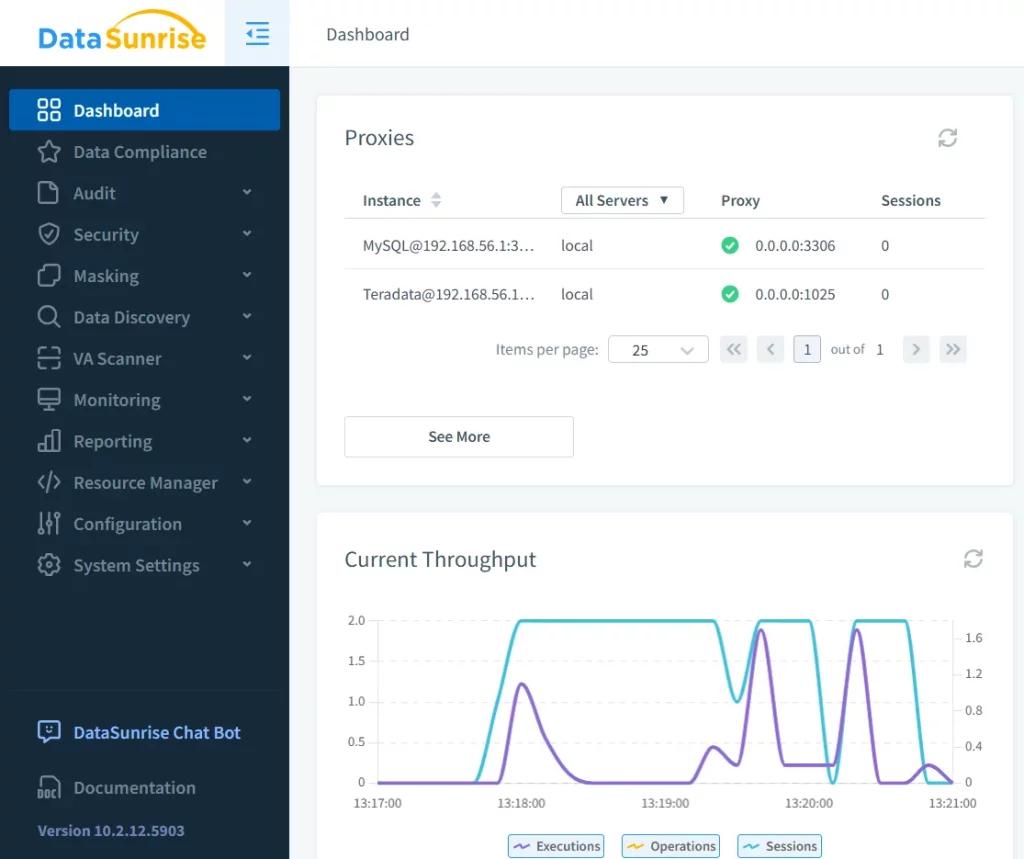

Bien que les capacités natives de Teradata soient robustes, l’intégration de DataSunrise peut fournir des couches supplémentaires de sécurité et de flexibilité. Par conséquent, les entreprises peuvent renforcer leur cadre de surveillance des activités de la base de données.

Principales Caractéristiques de DataSunrise pour l’Historique des Activités

1. Surveillance en Temps Réel

DataSunrise offre une surveillance en temps réel des activités de la base de données, permettant une détection instantanée des tentatives d’accès non autorisées ou des activités suspectes. De plus, elle fournit des insights détaillés sur le comportement des utilisateurs, aidant les organisations à identifier les risques potentiels de sécurité. Par conséquent, les équipes de sécurité peuvent agir rapidement en réponse aux menaces.

2. Journalisation des Activités Personnalisable

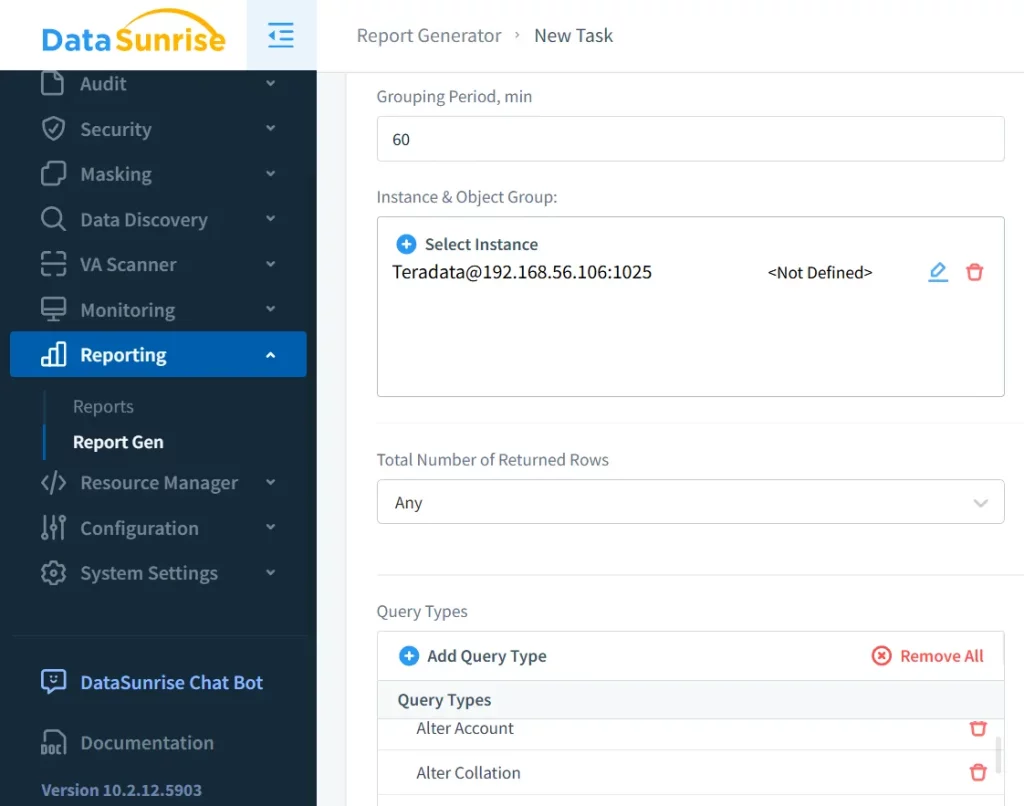

Avec DataSunrise, vous pouvez créer des règles de journalisation personnalisées adaptées à vos besoins spécifiques de conformité, tels que le RGPD ou le HIPAA. En outre, ces règles peuvent être définies de manière granulaire pour surveiller des utilisateurs, des tables ou des actions spécifiques. Par conséquent, les processus de conformité deviennent plus efficaces.

3. Rapports Avancés

DataSunrise génère des journaux d’activités détaillés et des tableaux de bord visuels, ce qui facilite l’analyse et l’interprétation des données d’activités. De plus, ces rapports peuvent être personnalisés pour répondre à des exigences réglementaires spécifiques. Par conséquent, les organisations obtiennent des insights plus profonds sur leur paysage de sécurité.

Conclusion

Maintenir un Historique d’Activité Complet de la Base de Données Teradata est essentiel pour assurer la sécurité des bases de données et la conformité. Bien que Teradata offre des capacités natives robustes, intégrer une solution avancée comme DataSunrise peut considérablement renforcer votre stratégie de sécurité des bases de données. Par conséquent, les entreprises devraient envisager de tirer parti des deux pour une protection maximale.

Si vous êtes prêt à élever vos capacités de surveillance des activités de la base de données, envisagez de réserver une démo personnelle ou de télécharger l’essai DataSunrise dès aujourd’hui. Par conséquent, prendre cette mesure garantira que votre stratégie de sécurité des données reste solide et efficace.