Historique d’Activité de la Base de Données Qdrant

Introduction

Qdrant est excellent en tant que moteur de recherche de similarités vectorielles, alimentant les systèmes de recommandation et les analyses basées sur l’IA. Cependant, maintenir un historique complet des activités de la base de données Qdrant présente des défis significatifs en raison de son manque de fonctionnalités intégrées d’audit et de gestion des utilisateurs. Bien que les performances de Qdrant soient impressionnantes, ses capacités natives ne suffisent pas lorsqu’il s’agit de suivre les activités de la base de données, rendant difficile le suivi des interactions et la détection des accès non autorisés.

La violation de données Uber de 2016 a démontré comment une journalisation insuffisante des activités de la base de données peut avoir un impact sévère sur la sécurité et la réponse aux incidents, soulignant pourquoi des systèmes de suivi robustes sont essentiels.

Pour remédier à cela, le contrôle d’accès basé sur les rôles (RBAC) peut être mis en œuvre à l’aide de jetons JWT, permettant aux administrateurs de gérer des autorisations spécifiques aux collections. Bien que cette approche offre un contrôle d’accès de base, les organisations ont toujours besoin de solutions supplémentaires pour un enregistrement complet des activités. Dans ce guide, nous explorerons comment l’implémentation de RBAC basé sur JWT peut améliorer la sécurité Qdrant et fournir des stratégies pour maintenir un historique d’activité détaillé de la base de données Qdrant à des fins d’audit et de conformité.

Configuration de Qdrant avec JWT pour un Contrôle d’Accès Basé sur les Rôles

Étape 1 : Configurer une Instance Locale de Qdrant

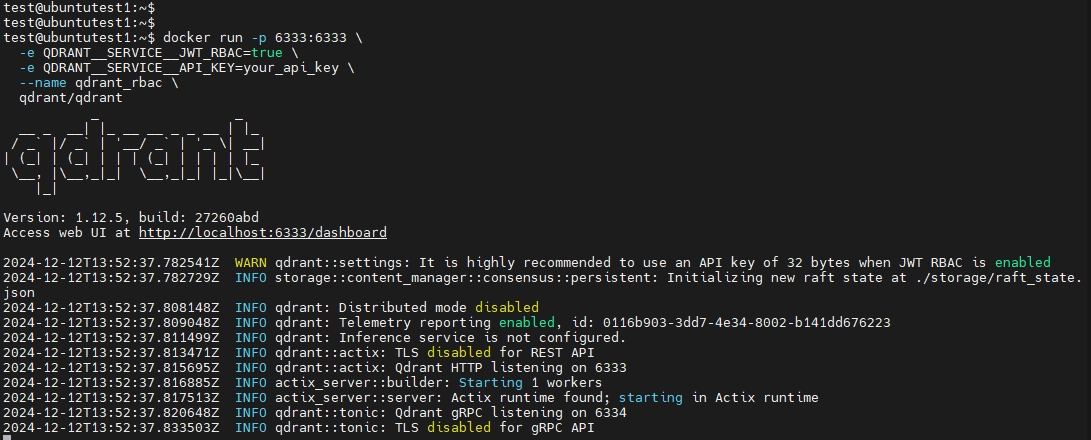

Pour commencer, assurez-vous que Docker est installé sur votre système. Ensuite, exécutez la commande suivante pour démarrer une instance Qdrant avec l’authentification JWT activée :

Exécuter Qdrant en Utilisant Docker :

docker run -p 6333:6333 \

-e QDRANT__SERVICE__JWT_RBAC=true \

-e QDRANT__SERVICE__API_KEY=your_api_key \

--name qdrant_rbac \

qdrant/qdrant

Cette commande démarre Qdrant sur localhost:6333 avec le RBAC basé sur JWT activé. Remplacez your_api_key par la clé API souhaitée.

Configuration Manuelle de Qdrant

Si vous n’utilisez pas Docker, vous pouvez activer le RBAC JWT en modifiant le fichier de configuration qdrant.yaml :

jwt_rbac: true

api_key: "your_api_key"

Redémarrez Qdrant pour appliquer ces modifications.

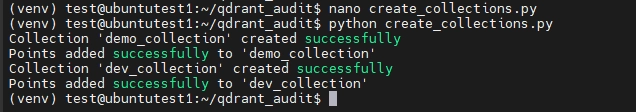

Étape 2 : Créer des Collections

À des fins de test, utilisez le script suivant pour créer des collections avec des capacités de contrôle d’accès :

create_collections.py

import requests

base_url = "http://localhost:6333"

headers = {"Authorization": "Bearer your_api_key"}

def create_collection(name):

r = requests.put(

f"{base_url}/collections/{name}",

json={"vectors": {"size": 4, "distance": "Dot"}},

headers=headers

)

print(f"Collection '{name}' {'créée avec succès' if r.status_code == 200 else f'erreur : {r.status_code}'}")

def add_points(name):

r = requests.put(

f"{base_url}/collections/{name}/points",

json={"points": [{"id": 1, "vector": [0.1, 0.9, 0.3, 0.7], "payload": {"city": "New York"}}]},

headers=headers

)

print(f"Points {'ajoutés avec succès' if r.status_code == 200 else f'erreur : {r.status_code}'} à '{name}'")

for name in ["demo_collection", "dev_collection"]:

create_collection(name)

add_points(name)

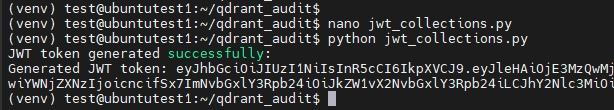

Étape 3 : Générer des Jetons JWT avec des Niveaux d’Accès

Installer PyJWT pour Générer des JWT :

Vous devez installer PyJWT pour Python afin de générer les JWT. Exécutez la commande suivante :

pip install pyjwt`

Les jetons JWT définissent les autorisations d’accès aux collections. Utilisez le script suivant pour générer un jeton JWT avec des niveaux d’accès personnalisés :

jwt_collections.py

import jwt

import datetime

api_key = "your_api_key"

payload = {

"exp": datetime.datetime.now(datetime.timezone.utc) + datetime.timedelta(hours=1),

"access": [

{"collection": "dev_collection", "access": "rw"},

{"collection": "demo_collection", "access": "r"}

]

}

token = jwt.encode(payload, api_key, algorithm="HS256")

print("Jeton JWT généré avec succès :")

print(token)

Ce script génère un jeton JWT accordant :

- Accès en lecture-écriture à

dev_collection. - Accès en lecture seule à

demo_collection.

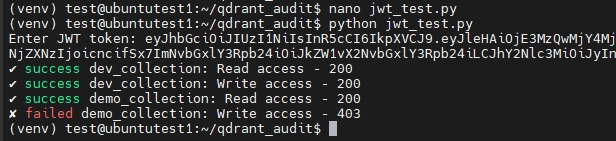

Étape 4 : Tester les Contrôles d’Accès

Utilisez ce script pour tester les jetons JWT générés :

jwt_test.py

import requests

QDRANT_URL = 'http://localhost:6333'

JWT_TOKEN = input("Entrez le jeton JWT: ")

headers = {'Authorization': f'Bearer {JWT_TOKEN}'}

def test_collection_access(collection_name):

response = requests.post(

f'{QDRANT_URL}/collections/{collection_name}/points/scroll',

json={"limit": 10, "with_payload": True, "with_vector": True},

headers=headers

)

print(f"{'✓ succès' if response.status_code == 200 else '✗ échoué'} {collection_name} : Accès en lecture - {response.status_code}")

return response

def test_add_points(collection_name):

points_data = {

"points": [

{"id": 1, "vector": [0.1, 0.9, 0.3, 0.7], "payload": {"city": "New York"}},

{"id": 2, "vector": [0.4, 0.5, 0.8, 0.1], "payload": {"city": "Los Angeles"}}

]

}

response = requests.put(

f'{QDRANT_URL}/collections/{collection_name}/points',

json=points_data,

headers=headers

)

print(f"{'✓ succès' if response.status_code == 200 else '✗ échoué'} {collection_name} : Accès en écriture - {response.status_code}")

return response

collections = ['dev_collection', 'demo_collection']

for col in collections:

test_collection_access(col)

test_add_points(col)

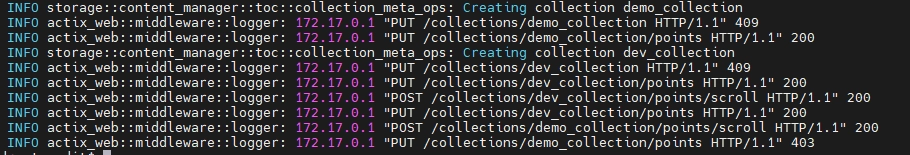

Lors de l’exécution, ce script :

- Tente de lire des points de

dev_collectionetdemo_collection. - Tente d’ajouter des points aux deux collections.

Résultats Attendus :

dev_collection: Les opérations de lecture et d’écriture réussissent.demo_collection: Seules les opérations de lecture réussissent ; les opérations d’écriture échouent.

Étape 5 : Vérifiez les Journaux Systèmes

Pour valider davantage le comportement des contrôles d’accès et surveiller l’activité du système, vous pouvez consulter les journaux système de Qdrant.

docker logs qdrant_rbac

Pour plus d’informations sur les contrôles d’accès dans Qdrant, vous pouvez vous référer à la page de sécurité dans la documentation officielle.

Défis du Suivi de l’Historique des Activités de la Base de Données Qdrant

Qdrant, tout en excellant en tant que base de données vectorielle pour la recherche de similarité et l’apprentissage automatique, manque d’outils natifs robustes pour suivre l’historique des activités de la base de données. Cette limitation présente des défis significatifs pour les organisations qui nécessitent une journalisation détaillée à des fins de conformité, de sécurité ou de visibilité opérationnelle.

1. Fonctionnalité d’Audit Native Limitée

Qdrant ne fournit pas de journalisation d’audit intégrée. Les utilisateurs doivent se fier aux journaux système basiques, qui sont :

- Minimaux en détail : Les journaux manquent de granularité, ce qui rend difficile le suivi des requêtes, des modifications ou des interactions des utilisateurs.

- Inadaptés pour les audits : Ils offrent peu d’informations sur les actions des utilisateurs, les accès non autorisés ou les comportements suspects, ne répondant pas aux besoins de conformité.

2. Limites du Contrôle d’Accès des Jetons JWT

Bien que les jetons JWT permettent un contrôle d’accès basé sur les rôles (RBAC), ils ne constituent pas une solution d’audit :

- Complexe à gérer : Configurer et maintenir des jetons pour différents utilisateurs et rôles est chronophage et sujet aux erreurs.

- Pas d’aperçu des activités : Les jetons restreignent l’accès mais ne journalent pas les actions, laissant des lacunes en matière de visibilité.

- Problèmes de scalabilité : Gérer l’accès à de nombreux utilisateurs et collections peut devenir rapidement écrasant.

3. Risques de Sécurité et de Conformité

Sans suivi détaillé des activités ou surveillance des sessions, les organisations font face à des défis significatifs :

- Visibilité limitée : Qdrant ne journalise pas les actions critiques comme les requêtes, ajouts de vecteurs, ou modifications de collections dans un format accessible.

- Contraintes de conformité : Répondre aux normes telles que le RGPD, HIPAA, ou SOC 2 est difficile sans pistes d’audit complètes.

En bref, les capacités actuelles de Qdrant sont inadéquates pour un suivi robuste des activités. Bien que les jetons JWT répondent à certains besoins de contrôle d’accès, ils nécessitent une expertise pour être mis en œuvre et maintenus, offrant une portée limitée pour l’audit et la conformité.

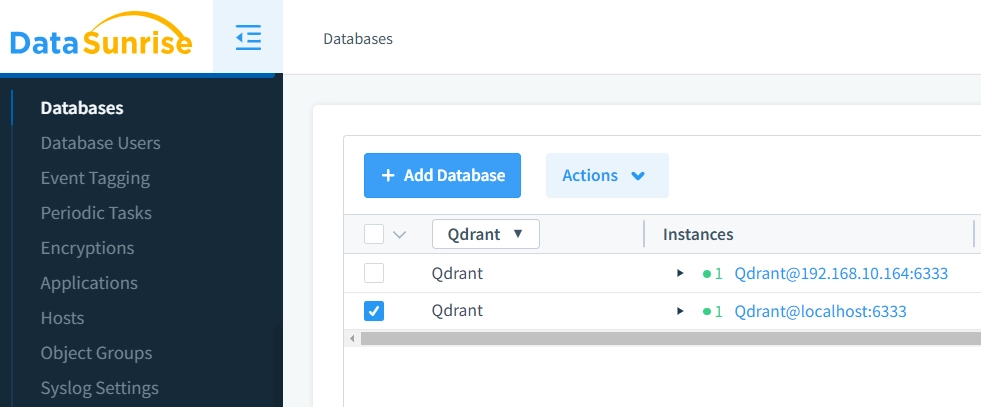

Simplifiez l’Historique d’Activité et la Sécurité de la Base de Données Qdrant avec DataSunrise

Bien que la mise en œuvre de l’authentification JWT et du contrôle d’accès dans Qdrant offre une sécurité de base, elle nécessite un effort de configuration significatif. DataSunrise, avec ses capacités de sécurité robustes, offre une alternative complète et efficace.

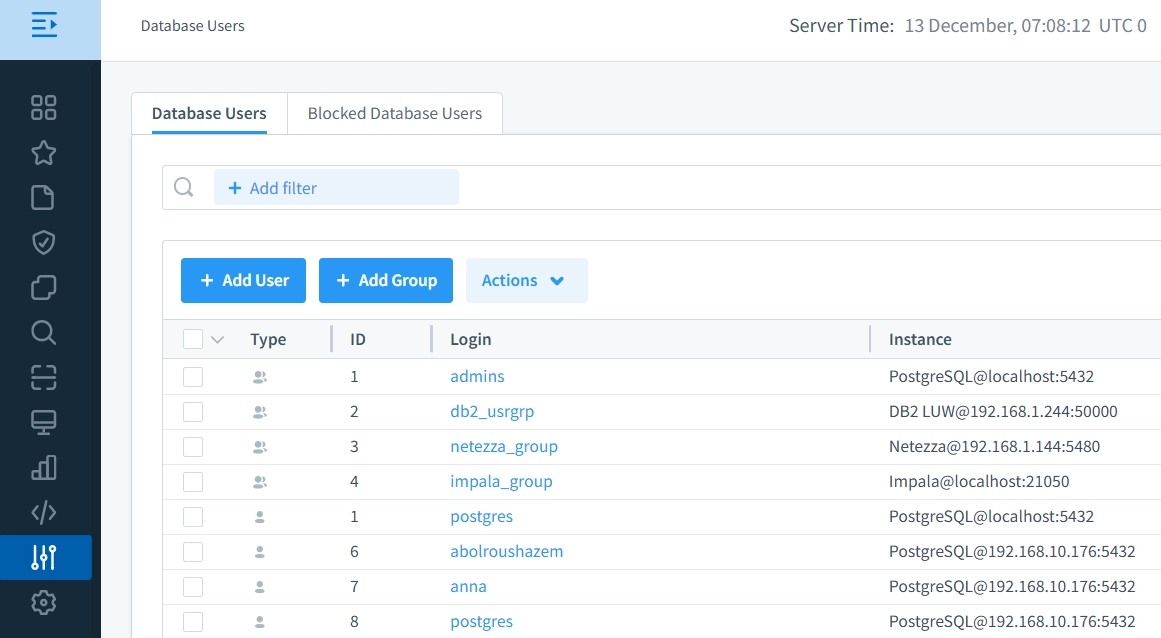

DataSunrise offre :

- Gestion Granulaire des Rôles : Implémentez des politiques de contrôle d’accès aux données finement réglées qui définissent précisément qui peut accéder à quelles collections et données, permettant aux organisations d’appliquer le principe du moindre privilège à travers leur infrastructure de base de données.

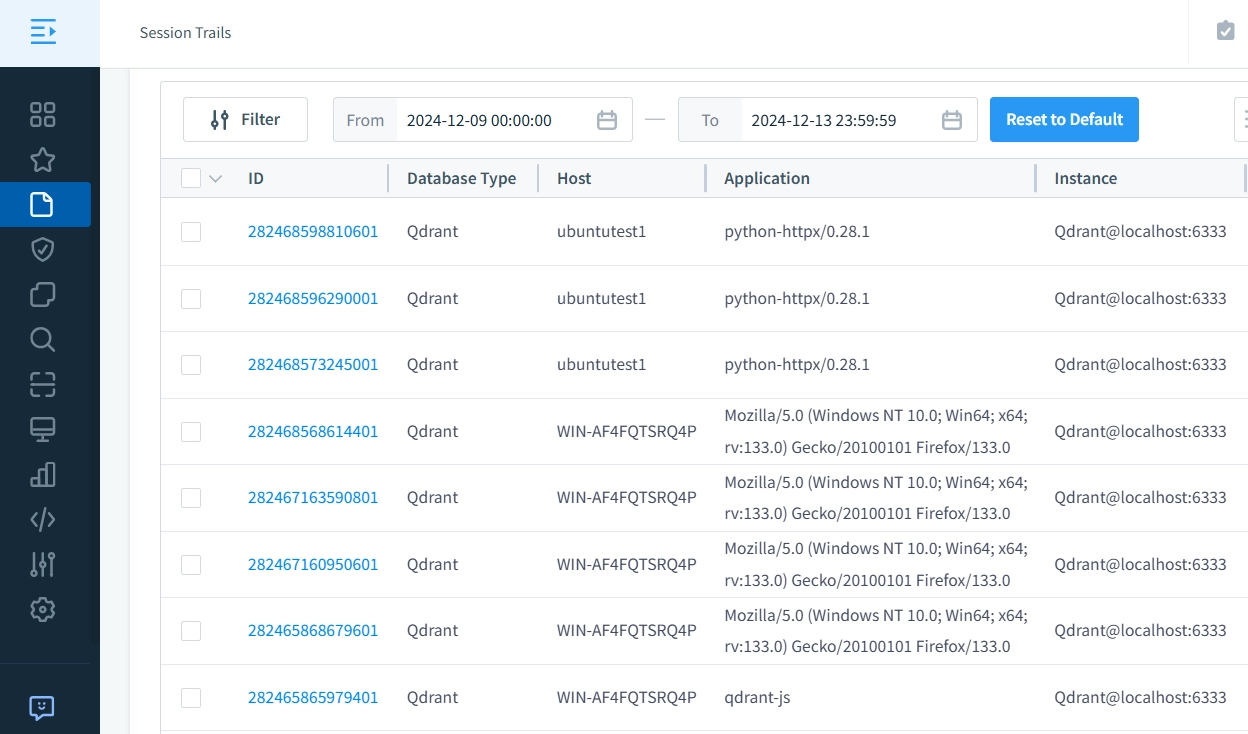

- Suivi Détaillé des Sessions : Suivez les sessions des utilisateurs en temps réel pour obtenir des informations sur qui accède à votre base de données Qdrant et quelles actions ils effectuent. Cette fonctionnalité permet un suivi des activités des utilisateurs individuels, assurant une visibilité complète des opérations de la base de données et renforçant la responsabilisation.

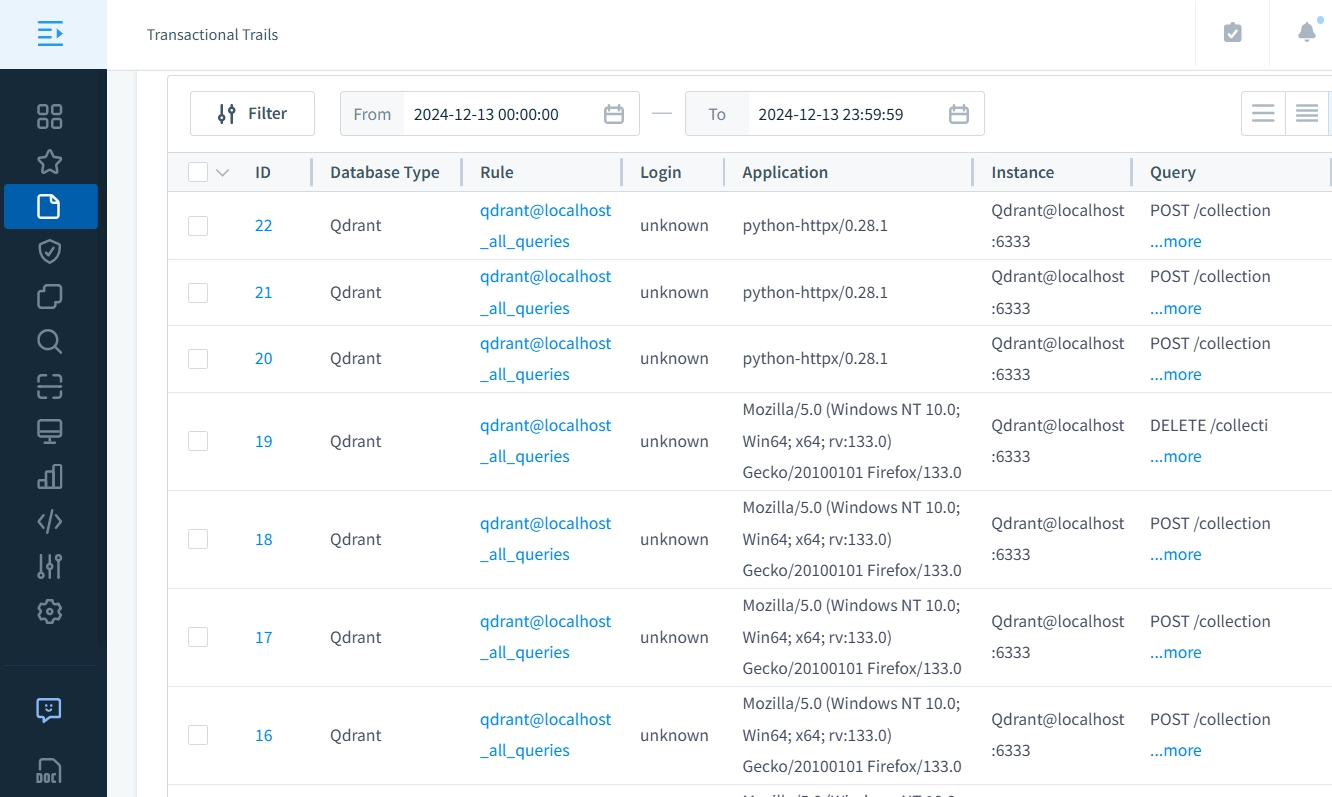

- Trails d’Audit Complets : Générez des journaux d’activité de la base de données détaillés, y compris des pistes d’audit extensives, pour surveiller et analyser chaque action effectuée sur votre base de données Qdrant.

Avantages de DataSunrise

DataSunrise unifie la gestion de la sécurité des bases de données en fournissant des pistes d’audit complètes et des politiques de sécurité à travers une interface unique, éliminant le besoin de configuration manuelle de JWT, d’analyse des journaux, ou de multiples outils de surveillance. Cette approche consolidée offre aux administrateurs une visibilité complète sur les opérations de la base de données tout en simplifiant l’audit, le contrôle d’accès et la gestion de la conformité.

Améliorer l’Historique d’Activité de la Base de Données Qdrant avec DataSunrise

Alors que l’adoption de Qdrant accélère, il devient vital de résoudre ses limitations en matière de fonctionnalité utilisateur et de sécurité. Bien que le RBAC basé sur JWT pose un cadre de base pour le contrôle d’accès, il ne parvient pas à fournir une sécurité robuste et un suivi complet de l’activité de la base de données. C’est là que DataSunrise se distingue, offrant des solutions avancées pour combler ces lacunes.

DataSunrise integration can allow organizations to achieve precise access control and maintain an extensive Qdrant database activity history. With detailed audit trails and multi-faceted filtering options, DataSunrise ensures Qdrant databases are secure and fully compliant with regulatory standards.

Faites le prochain pas vers la redéfinition de votre gestion de l’historique d’activité de la base de données Qdrant—planifiez une démo en ligne aujourd’hui et découvrez les bénéfices inégalés des capacités avancées de surveillance et d’audit de DataSunrise.

Suivant