Historique des Activités de Données

Alors que les violations de données et les menaces cybernétiques deviennent de plus en plus sophistiquées, les organisations doivent prioriser la surveillance et la gestion de l’historique des activités de données. Ce processus est crucial pour protéger les informations sensibles, assurer la conformité aux réglementations sur la protection des données et atténuer les risques potentiels. Si vous travaillez avec des données, il est important de savoir comment surveiller et gérer l’historique des activités de données.

Les Bases de l’Historique des Activités de Données

L’historique des activités de données se réfère à l’enregistrement systématique des interactions de données au sein d’une base de données ou d’un système de gestion de données. Cela inclut le suivi de l’accès aux données, des modifications apportées et des moments où ces actions se sont produites. En maintenant un journal complet de ces activités, les organisations peuvent détecter les accès non autorisés, enquêter sur les comportements suspects et se conformer aux exigences réglementaires.

Pourquoi l’Historique des Activités de Données est-il Important ?

Dans un environnement où les données sont constamment accédées, modifiées et transférées, il est vital de suivre ces actions. L’historique des activités de données et la surveillance des activités de données remplissent plusieurs fonctions cruciales :

Sécurité : En surveillant l’accès aux données, les organisations peuvent détecter et répondre aux menaces potentielles en temps réel.

Les organisations doivent tenir des registres détaillés des accès aux données et des modifications pour se conformer à des réglementations telles que le RGPD, HIPAA et PCI-DSS.

Conformité : Un historique solide des activités de données permet des audits approfondis, garantissant la transparence et la responsabilité au sein de l’organisation.

Approches pour Suivre l’Historique des Activités de Données

Les organisations peuvent surveiller l’historique des activités de données à l’aide des outils fournis par les systèmes de bases de données ou des outils tiers conçus pour améliorer la surveillance et la sécurité. Ces outils permettent aux organisations de suivre et analyser les activités de données au fil du temps. Les outils natifs sont des fonctionnalités intégrées des systèmes de bases de données, tandis que les outils tiers sont développés par des fournisseurs externes. Les deux types d’outils offrent aux organisations la possibilité d’améliorer leurs mesures de surveillance et de sécurité des données.

Approche des Déclencheurs pour la Surveillance des Activités de Données

La surveillance de l’historique des données avec des déclencheurs dans une base de données SQL implique la création de déclencheurs qui capturent automatiquement les changements de données d’une table (insertions, mises à jour et suppressions) et stockent ces changements dans une table d’audit ou d’historique. Bien que cette méthode soit efficace pour suivre les changements de données, elle peut ne pas être la solution la plus simple ou la plus efficace, en particulier dans les environnements à haute transaction, car les déclencheurs peuvent ajouter une surcharge et de la complexité. Cependant, c’est une approche simple lorsque la simplicité et la facilité de mise en œuvre sont des priorités. Le code suivant est écrit en syntaxe PostgreSQL, démontrant comment gérer les déclencheurs.

Pour préparer les données de test, créez la table principale :

CREATE TABLE employees ( employee_id INT PRIMARY KEY, name VARCHAR(100), department VARCHAR(100), salary DECIMAL(10, 2) );

Ensuite, créez une table d’audit (historique) pour les données de test :

CREATE TABLE employee_audit ( audit_id SERIAL PRIMARY KEY, employee_id INT, action_type VARCHAR(10), -- 'INSERT', 'UPDATE', 'DELETE' action_time TIMESTAMP DEFAULT CURRENT_TIMESTAMP, old_name VARCHAR(100), old_department VARCHAR(100), old_salary DECIMAL(10, 2), new_name VARCHAR(100), new_department VARCHAR(100), new_salary DECIMAL(10, 2) );

Créer un déclencheur pour INSERT :

CREATE OR REPLACE FUNCTION fn_employee_insert() RETURNS TRIGGER AS $$ BEGIN INSERT INTO employee_audit (employee_id, action_type, new_name, new_department, new_salary) VALUES (NEW.employee_id, 'INSERT', NEW.name, NEW.department, NEW.salary); RETURN NEW; END; $$ LANGUAGE plpgsql;

CREATE TRIGGER trg_employee_insert AFTER INSERT ON employees FOR EACH ROW EXECUTE FUNCTION fn_employee_insert();

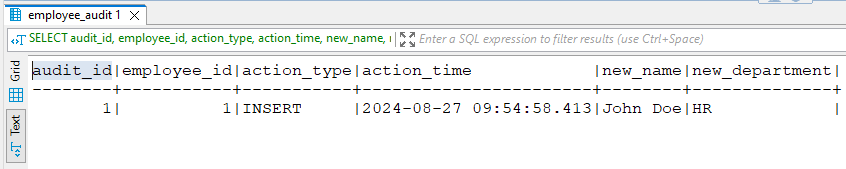

Pour tester un déclencheur INSERT en SQL, vous devez effectuer une opération d’insertion sur la table associée au déclencheur. Après l’insertion, vous pouvez vérifier la table d’audit correspondante pour vous assurer que le déclencheur s’est exécuté correctement et a enregistré les données nécessaires.

INSERT INTO employees (employee_id, name, department, salary) VALUES (1, 'John Doe', 'HR', 50000.00);

Après avoir effectué l’INSERT, interrogez la table employee_audit pour vérifier que le déclencheur a correctement enregistré l’opération d’insertion.

SELECT * FROM employee_audit;

Voici l’entrée d’audit récupérée de la table employee_audit en utilisant DBeaver :

Outils Natifs Avancés

Utiliser des déclencheurs pour surveiller les changements de données permet de capturer automatiquement l’historique des changements sans nécessiter de modifications du code des applications. Cependant, cette méthode peut être complexe à maintenir et peut affecter les performances en raison de la surcharge introduite par les déclencheurs. Des approches alternatives, comme l’utilisation de mécanismes de capture de données de changement (CDC) ou l’audit au niveau des applications, pourraient être plus simples ou plus efficaces selon le cas d’utilisation.

La plupart des systèmes de bases de données modernes sont équipés d’outils intégrés pour le suivi des activités de données. Ces outils offrent des fonctionnalités basiques, telles que la journalisation des événements d’accès aux données, l’enregistrement des modifications des enregistrements et la génération de pistes d’audit. Des exemples incluent :

SQL Server Audit : Permet aux administrateurs de suivre et de journaliser les événements au niveau du serveur et de la base de données.

Oracle Audit Vault : Fournit des capacités d’audit complètes, y compris la surveillance des activités des utilisateurs et des modifications de la base de données.

Les outils natifs sont utiles, mais ils peuvent manquer de fonctionnalités avancées nécessaires pour une surveillance complète des données. Ceci est particulièrement vrai dans les environnements complexes ou multi-bases de données.

Outils Tiers

Les organisations peuvent utiliser des outils tiers comme DataSunrise pour améliorer la surveillance des données avec une variété de fonctionnalités. Ces outils offrent des capacités avancées, telles que les alertes en temps réel, des rapports détaillés et une gestion centralisée sur plusieurs bases de données.

Pourquoi Choisir DataSunrise ?

DataSunrise se distingue comme une solution de premier plan pour la sécurité et la surveillance des données. Il offre une approche centralisée et uniforme pour suivre l’historique des activités de données dans divers environnements. DataSunrise fournit une plateforme robuste pour surveiller et protéger vos données. Cela peut se faire que les données soient stockées sur site, dans le cloud, ou dans diverses bases de données.

Instance de Base de Données et Historique des Activités de Données

En supposant que vous ayez déjà installé DataSunrise, la configuration d’une instance de base de données et la visualisation de l’historique des activités de données sont simples. Voici un guide étape par étape :

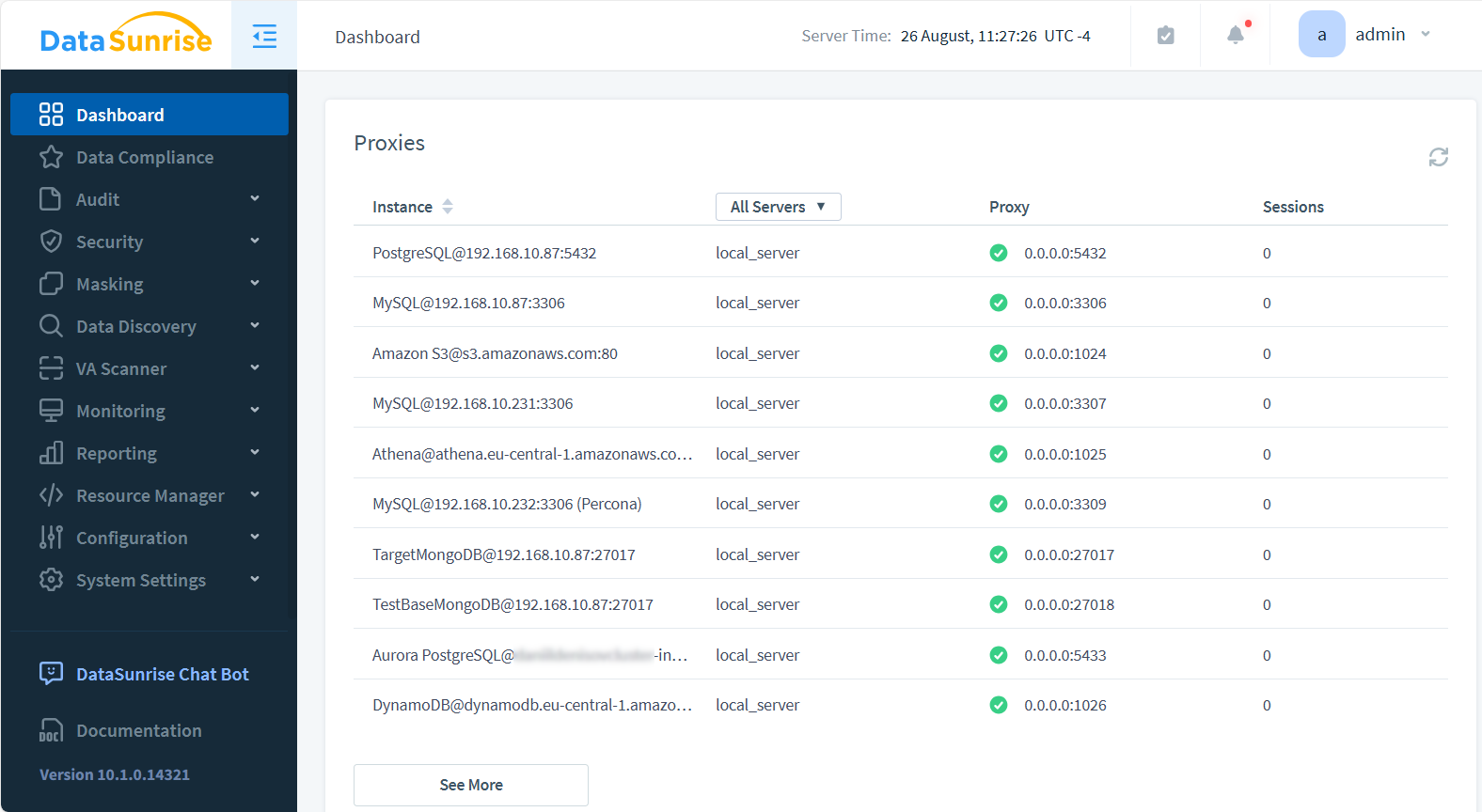

Étape 1 : Accéder à la Console

Connectez-vous à la console de gestion DataSunrise en utilisant vos identifiants. La console est le centre où vous pouvez configurer, surveiller et gérer tous les aspects de la sécurité des données. La vue du tableau de bord s’ouvre lorsque vous vous connectez à DataSunrise :

Étape 2 : Configurer les Sources de Données

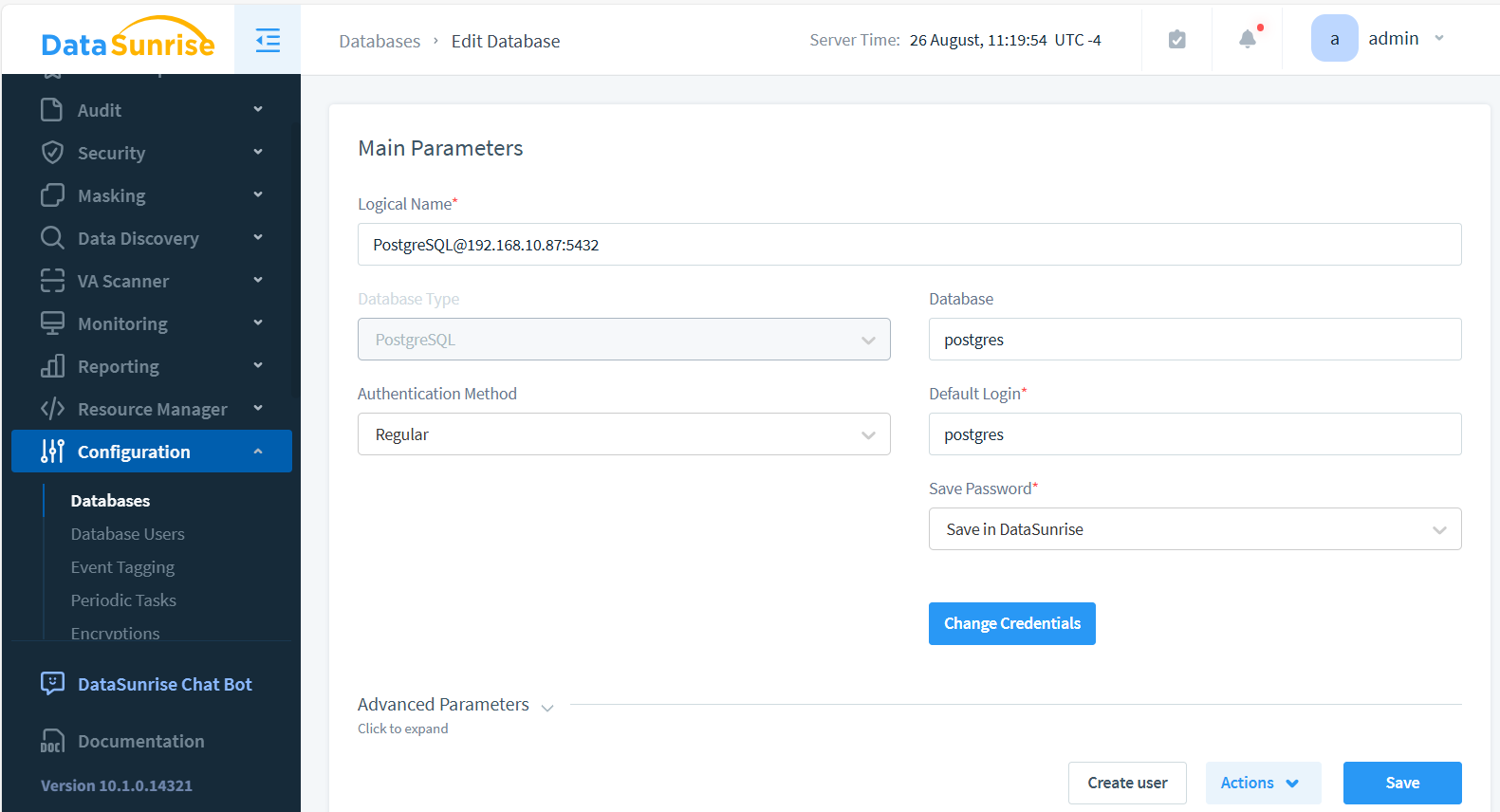

Une fois connecté, la première étape consiste à configurer vos sources ou instances de données. DataSunrise prend en charge diverses bases de données, notamment SQL Server, Oracle, MySQL, et plus encore. Pour ajouter une source de données :

- Navigate to the “Configuration – Databases” tab.

- Click “+ Add Database.”

- Enter the necessary details, such as database type, connection string, and authentication credentials.

- Save the configuration.

L’image ci-dessous illustre la configuration de l’instance PostgreSQL :

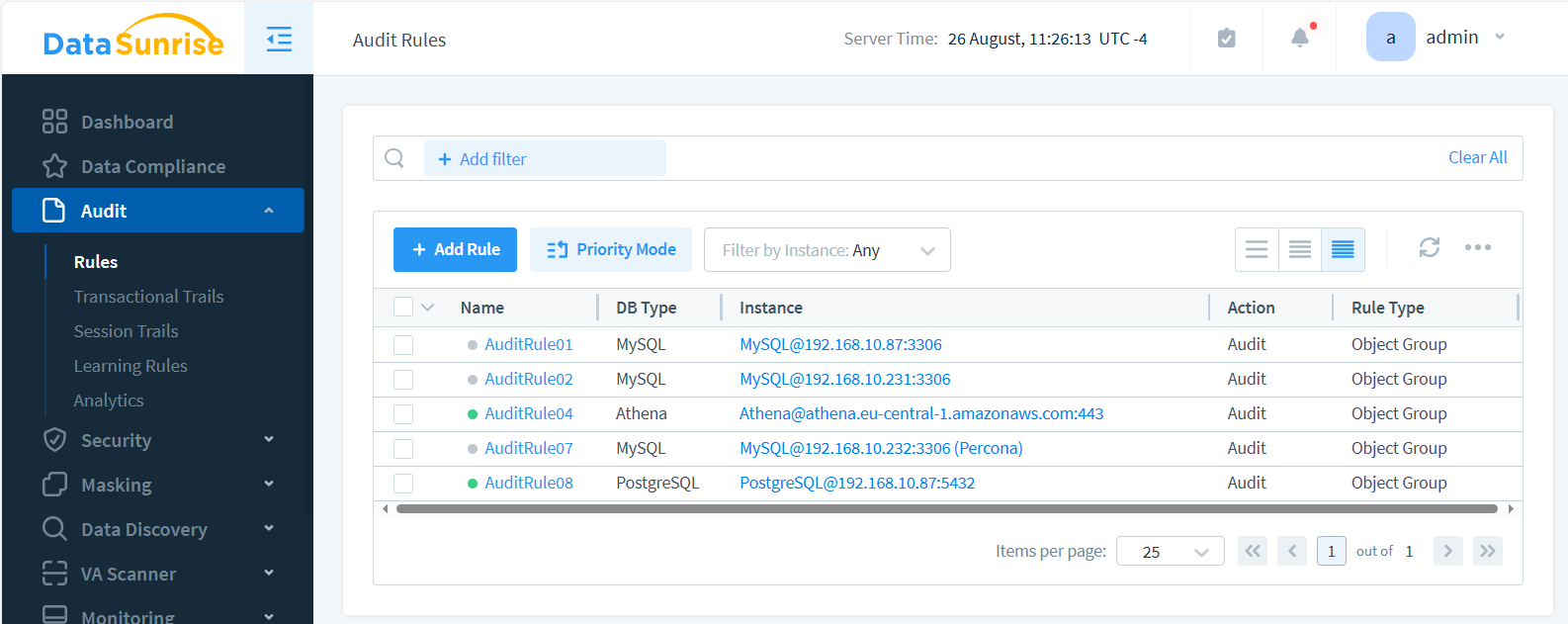

Étape 3 : Activer la Surveillance des Activités de Données

Avec vos sources de données configurées, vous pouvez maintenant activer la surveillance des activités de données :

- Golden to the “Audit” section of the console.

- Create new Audit Rule.

- Select the instance you want to monitor and select objects to monitor.

- Save the Rule.

L’image ci-dessous montre quatre règles pour diverses bases de données sur site et une pour le service AWS Athena. Toutes ces règles sont intégrées dans une solution de sécurité des données unique, vous permettant de les gérer et de les contrôler de manière uniforme à partir d’une plateforme centralisée.

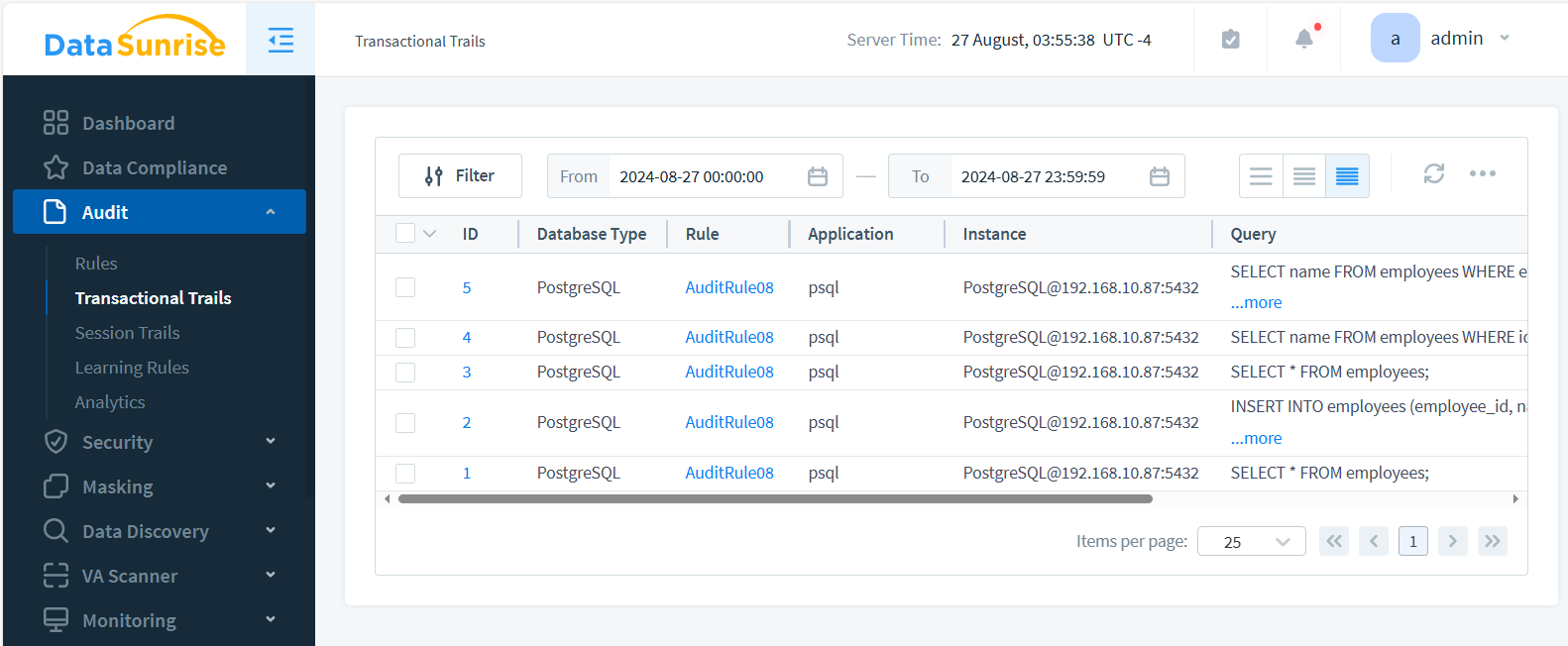

Étape 4 : Voir l’Historique des Activités de Données

Une fois la surveillance activée, vous pouvez visualiser l’historique des activités de données en temps réel :

- Configure your data-consuming clients to connect through the DataSunrise instance proxy and perform several test requests to ensure proper functionality in Proxy mode. For instructions on setting up audits in other modes, please refer to the User Guide.

- Navigate to the “Audit” page.

- Select the desired trail (Session or Transactional Trails) in the drop-down menu.

- Export the logs if necessary for further analysis or compliance reporting.

Avantages de l’Utilisation de DataSunrise pour la Surveillance Centralisée

Utiliser DataSunrise pour la surveillance offre plusieurs avantages significatifs :

Il vous permet de contrôler et surveiller toutes les activités de données de votre organisation à partir d’un seul endroit.

Approche Uniforme : Avec notre solution, vous pouvez appliquer des règles et politiques de surveillance cohérentes dans différentes bases de données et environnements.

DataSunrise offre une sécurité solide avec des alertes et des rapports en temps réel pour vous aider à prévenir les menaces potentielles de manière efficace.

Conformité : Notre Gestionnaire de Conformité simplifie le processus de maintien de la conformité aux exigences réglementaires en fournissant des journaux et pistes d’audit complets.

Assurer la Conformité des Données avec DataSunrise

Maintenir la conformité des données est un élément crucial de la gestion des données, en particulier avec l’augmentation du nombre de réglementations gouvernant la confidentialité et la protection des données. DataSunrise offre une suite d’outils conçus pour aider les organisations à répondre à ces exigences réglementaires. En utilisant DataSunrise, vous pouvez :

Automatiser les Rapports de Conformité : Générer des rapports détaillés qui démontrent la conformité aux réglementations comme le RGPD et HIPAA.

Implémenter des Contrôles d’Accès : Garantir que seuls les utilisateurs autorisés ont accès aux données sensibles.

Auditer l’Accès aux Données : Maintenir un enregistrement détaillé de qui a accédé à quelles données et quand. Cela facilite la réponse aux audits ou aux enquêtes.

Résumé et Conclusion

Suivre les activités de données est important pour une gestion efficace des données. Il aide les organisations à protéger leurs données, à suivre les règles et à répondre aux risques de sécurité.

Il est important de surveiller les activités de données. Vous pouvez utiliser des outils intégrés ou des solutions avancées comme DataSunrise. Un système de surveillance solide est essentiel.

En tirant parti des fonctionnalités avancées de DataSunrise, vous pouvez centraliser vos efforts de surveillance, appliquer des règles uniformes sur toutes les sources de données, et améliorer la posture de sécurité de votre organisation. Suivre, analyser et rapporter les activités de données en temps réel aide à protéger vos données. Cela montre aussi la conformité aux règles de protection des données.

DataSunrise fournit des outils flexibles et conviviaux pour la sécurité des bases de données, y compris l’historique des activités de données, le masquage des données et d’autres fonctionnalités essentielles. Pour essayer DataSunrise et améliorer votre sécurité des données, visitez notre site Web pour planifier une démonstration. Obtenez une expérience pratique et voyez comment cela peut vous aider.

Assurez-vous que vos données sont protégées, conformes et surveillées efficacement avec DataSunrise. Visitez notre site Web pour en savoir plus.

Suivant