Historique d’activité des données Teradata

Introduction

Dans le monde axé sur les données d’aujourd’hui, maintenir un Historique d’activité des données Teradata complet est essentiel pour garantir la sécurité des bases de données et la conformité réglementaire. Les organisations doivent suivre les activités des utilisateurs, surveiller l’accès aux données et détecter les menaces potentielles pour protéger les informations sensibles. Teradata, une solution leader en matière de stockage de données, offre des fonctionnalités natives robustes pour capturer et analyser l’historique des activités de données. De plus, l’intégration de solutions avancées comme DataSunrise peut encore améliorer votre stratégie de sécurité des bases de données. Cet article explore les capacités natives de Teradata pour suivre l’historique des activités de données et comment DataSunrise peut fournir des couches supplémentaires de sécurité et de flexibilité.

Historique d’activité des données Teradata natif

Teradata fournit des outils natifs puissants pour suivre et enregistrer les activités des utilisateurs, garantissant que les organisations puissent maintenir un Historique d’activité des données Teradata détaillé. Ces journaux sont essentiels pour surveiller le comportement des utilisateurs, auditer l’accès aux données sensibles et répondre aux exigences de conformité. Ci-dessous, nous explorons les principales caractéristiques et exemples de la manière d’exploiter les capacités de journalisation de Teradata.

Enregistrement des vérifications des privilèges

Teradata enregistre les vérifications des privilèges dans la table DBC.AccLogTbl chaque fois qu’un utilisateur tente d’accéder à un objet ou de réaliser une action. Ces journaux capturent si le privilège a été accordé ou refusé, fournissant une trace d’audit claire de l’activité des utilisateurs.

Exemple : Enregistrement des vérifications des privilèges pour des utilisateurs spécifiques

Pour enregistrer les vérifications de privilèges pour des utilisateurs spécifiques, vous pouvez utiliser la commande suivante :

BEGIN LOGGING ON EACH ALL BY "admin1", "admin2"; Cette commande enregistre toutes les vérifications de privilèges pour les utilisateurs admin1 et admin2, garantissant que leurs actions sont suivies.

Consultation des journaux de vérification des privilèges

Pour récupérer les journaux de vérification des privilèges, vous pouvez interroger la table DBC.AccLogTbl :

SELECT LogonUser, ObjectName, AccessResult, AccessTime, SQLText

FROM DBC.AccLogTbl

WHERE LogonUser IN ('admin1', 'admin2');Cette requête récupère tous les journaux de vérification des privilèges pour les utilisateurs spécifiés, vous aidant ainsi à surveiller leur activité.

Enregistrement des tentatives d’accès échouées

Teradata vous permet d’enregistrer les tentatives d’accès échouées, ce qui est crucial pour identifier les violations potentielles de sécurité ou les tentatives d’accès non autorisées.

Exemple : Enregistrement des tentatives d’accès refusées

Pour enregistrer toutes les tentatives d’accès refusées, utilisez la commande suivante :

BEGIN LOGGING DENIALS ON EACH ALL;Cette commande enregistre chaque tentative d’accès refusée dans le système, offrant une visibilité sur les problèmes de sécurité potentiels.

Enregistrement de l’accès aux pistes de vérification

Teradata vous permet d’enregistrer l’accès aux pistes de vérification, garantissant que les tentatives de visualisation ou de modification des journaux d’audit soient elles-mêmes enregistrées.

Exemple : Enregistrement de l’accès aux pistes de vérification

Pour enregistrer l’accès aux pistes de vérification, utilisez la commande suivante :

BEGIN LOGGING ON EACH ALL ON TABLE DBC.AccessLogTbl;

BEGIN LOGGING ON EACH ALL ON VIEW DBC.AccessLogV; Ces commandes enregistrent tous les accès à la table DBC.AccessLogTbl et à la vue DBC.AccessLogV, garantissant que l’accès aux pistes de vérification soit suivi.

Consultation des journaux d’accès aux pistes de vérification

Pour récupérer les journaux d’accès aux pistes de vérification, vous pouvez interroger la table DBC.AccLogTbl :

SELECT LogonUser, ObjectName, AccessResult, AccessTime, SQLText

FROM DBC.AccLogTbl

WHERE ObjectName IN ('DBC.AccessLogTbl', 'DBC.AccessLogV');Cette requête récupère tous les journaux liés à l’accès aux pistes de vérification, vous aidant à surveiller qui consulte ou modifie les journaux d’audit.

Exemple de sortie

Voici un exemple de ce à quoi pourrait ressembler la sortie pour une requête récupérant des journaux d’actions administratives :

| LogonUser | ObjectName | AccessResult | AccessTime | SQLText |

|---|---|---|---|---|

| admin1 | DBC.Users | Accordé | 2023-10-01 10:00:00 | CREATE USER user1 |

| admin2 | DBC.Tables | Accordé | 2023-10-01 10:05:00 | DROP TABLE table1 |

| admin1 | DBC.AccessLogTbl | Refusé | 2023-10-01 10:10:00 | SELECT * FROM DBC.AccessLogTbl |

Pour plus d’informations sur la configuration et la gestion de la journalisation des activités dans Teradata, vous pouvez consulter la documentation officielle Teradata.

Historique d’activité des données Teradata avec DataSunrise

Bien que les capacités natives de Teradata soient robustes, l’intégration de DataSunrise peut fournir des couches supplémentaires de sécurité et de flexibilité. DataSunrise est une solution complète de sécurité des bases de données qui améliore l’audit, la surveillance et les capacités de masquage des données sur divers environnements de bases de données.

Surveillance en temps réel

DataSunrise offre une surveillance en temps réel des activités de la base de données, permettant une détection instantanée des tentatives d’accès non autorisées ou des activités suspectes. De plus, il fournit des informations détaillées sur le comportement des utilisateurs, aidant les organisations à identifier les risques de sécurité potentiels.

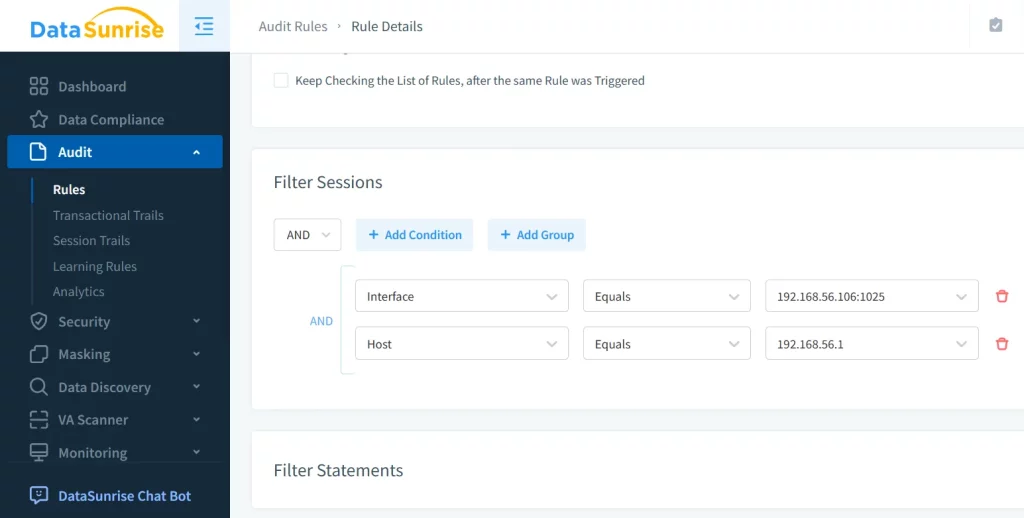

Règles d’audit personnalisables

Avec DataSunrise, vous pouvez créer des règles d’audit personnalisées adaptées à vos besoins de conformité spécifiques, tels que le RGPD ou HIPAA. En outre, ces règles peuvent être définies de manière granulaire pour surveiller des utilisateurs, des tables ou des actions spécifiques.

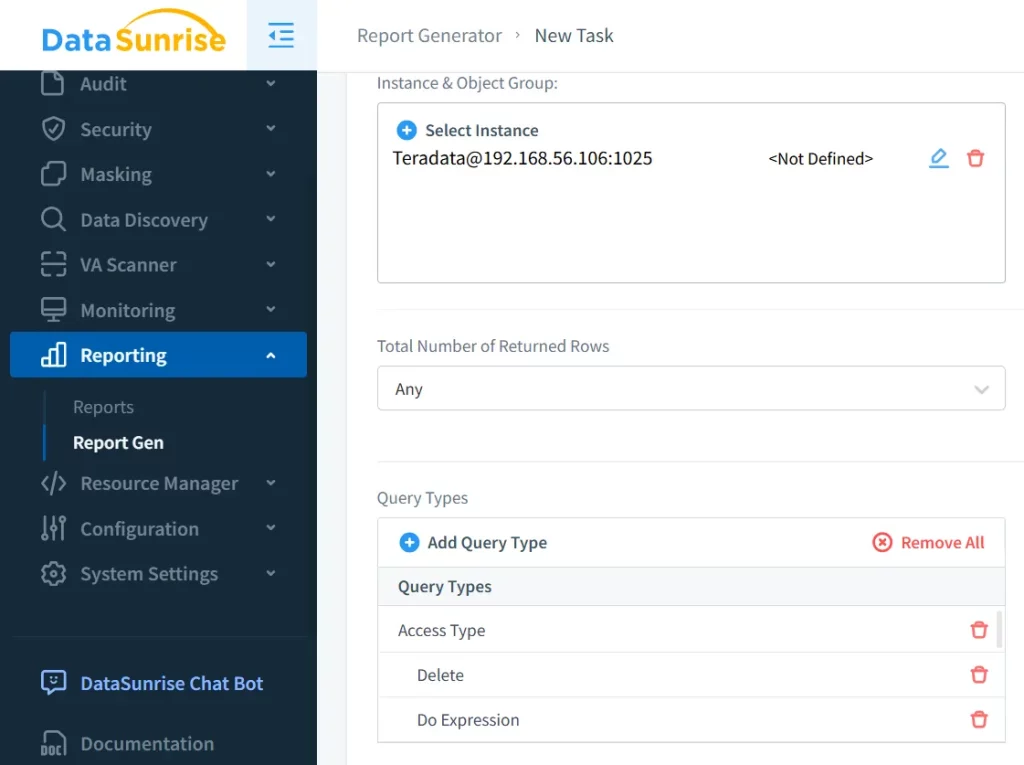

Rapport avancé

DataSunrise génère des journaux d’audit détaillés et des tableaux de bord visuels, rendant plus facile l’analyse et l’interprétation des données d’audit. De plus, ces rapports peuvent être personnalisés pour répondre à des exigences réglementaires spécifiques.

Alertes automatisées

La plateforme envoie des notifications en temps réel sur les incidents de sécurité, permettant une réponse rapide aux menaces potentielles. De plus, ces alertes peuvent être configurées pour notifier plusieurs parties prenantes simultanément.

Masquage des données

DataSunrise offre un masquage de données dynamique pour protéger les données sensibles sans affecter la fonctionnalité de la base de données. Par conséquent, il garantit que les informations sensibles restent sécurisées même lorsqu’elles sont consultées par des utilisateurs autorisés.

Conclusion

Maintenir un Historique d’activité des données Teradata complet est essentiel pour garantir la sécurité et la conformité de vos données. Bien que Teradata offre des fonctionnalités natives robustes, l’intégration d’une solution avancée telle que DataSunrise peut considérablement améliorer votre stratégie de sécurité des bases de données. De la surveillance en temps réel aux rapports avancés et au support de conformité, DataSunrise répond aux besoins croissants des entreprises modernes. Par conséquent, c’est un ajout précieux au cadre de sécurité des données de toute organisation.

Si vous êtes prêt à améliorer vos capacités d’audit de base de données, envisagez de réserver une démonstration personnelle ou de télécharger l’essai de DataSunrise dès aujourd’hui. Une solution d’audit complète et robuste n’est qu’à un pas de renforcer votre stratégie de sécurité des données.

“`