Journal d’Audit Apache Impala

Introduction

Apache Impala offre des analyses SQL haute performance sur les données Hadoop. Alors que les organisations utilisent Impala pour le traitement de données sensibles, la mise en œuvre d’un journal d’audit robuste est essentielle pour la sécurité et la conformité.

Avec les violations de données coûtant en moyenne 4,45 millions de dollars en 2023 selon le rapport d’IBM, un journal d’audit efficace dans Impala sert de contrôle de sécurité vital offrant visibilité sur l’accès aux données et les incidents de sécurité potentiels.

Comprendre le Journal d’Audit Apache Impala

Les journaux d’audit d’Impala enregistrent les activités des utilisateurs, les opérations SQL, et les événements système au sein du moteur de requête. Le système de journalisation d’audit natif inclut :

- Enregistreur d’Événements d’Audit : Capture les événements directement depuis le démon Impala

- Stockage du Journal : Enregistre les événements dans des fichiers ou les transfère vers des systèmes centralisés

- Événements Capturés : Authentification, exécution de requêtes, opérations de métadonnées, accès aux données, et changements de privilèges

Configurer le Journal d’Audit Natif d’Apache Impala

Activer la Journalisation des Audits

Configurez le démon Impala selon la documentation officielle :

# Éditer le fichier de configuration d'Impala

sudo vi /etc/default/impala

# Ajouter ou modifier les paramètres

--audit_event_log_dir=/var/log/impala/audit

--audit_log_level=full

Le paramètre audit_log_level prend en charge trois valeurs comme décrit dans le guide de configuration :

- minimal : Détails de requête de base uniquement

- basic : Informations d’exécution standard

- full : Données et contexte des requêtes complet

Configurer le Format et la Rotation des Journaux

Définissez les formats de sortie et les politiques de rotation selon la documentation de gestion des journaux :

# Définir le format JSON pour une analyse plus facile

--audit_log_format=json

# Configurer les paramètres de rotation

--max_audit_log_file_size=500MB

--max_audit_log_files=10

Exemple d’Entrée de Journal d’Audit

Une entrée typique de journal au format JSON contient :

{

"timestamp": "2023-10-20T14:32:15.432Z",

"user": "analyst_user",

"database": "customer_data",

"query": "SELECT customer_id FROM transactions WHERE purchase_date > '2023-09-01'",

"status": "OK",

"duration_ms": 1250

}

Intégration de la Journalisation Centralisée

Pour les environnements d’entreprise, intégrez les journaux d’audit Impala avec des systèmes de journalisation centralisée comme recommandé dans le guide d’administration :

- Configurer les expéditeurs de journaux (Flume, Logstash, Filebeat)

- Mettre en œuvre l’agrégation avec la pile ELK ou des outils similaires

- Financer l’envoi des journaux à Kafka pour un traitement en temps réel

Analyser le Journal d’Audit Apache Impala

Analyse en Ligne de Commande

Pour des enquêtes rapides :

# Trouver des requêtes d'un utilisateur spécifique

grep -r '"user":"data_scientist"' /var/log/impala/audit/

# Identifier les requêtes échouées

grep -r '"status":"ERROR"' /var/log/impala/audit/

Analyse Basée sur SQL

Comme suggéré dans la référence SQL Impala, utilisez Impala pour analyser ses propres journaux :

-- Créer une table externe pour les journaux d'audit JSON

CREATE EXTERNAL TABLE audit_logs (

timestamp STRING,

user STRING,

database STRING,

query STRING,

status STRING,

duration_ms BIGINT

)

ROW FORMAT SERDE 'org.apache.hive.hcatalog.data.JsonSerDe'

LOCATION '/var/log/impala/audit/';

-- Analyser les principaux utilisateurs par volume de requêtes

SELECT user, COUNT(*) AS query_count

FROM audit_logs

GROUP BY user

ORDER BY query_count DESC

LIMIT 10;

Limitations de la Journalisation d’Audit Native d’Impala

La journalisation d’audit native d’Impala présente plusieurs limitations :

- Informations contextuelles limitées

- Pas d’analyses ou d’alertes intégrées

- Gestion manuelle du stockage

- Des données sensibles peuvent apparaître dans les journaux via le texte des requêtes

- Capacités limitées de reporting de conformité

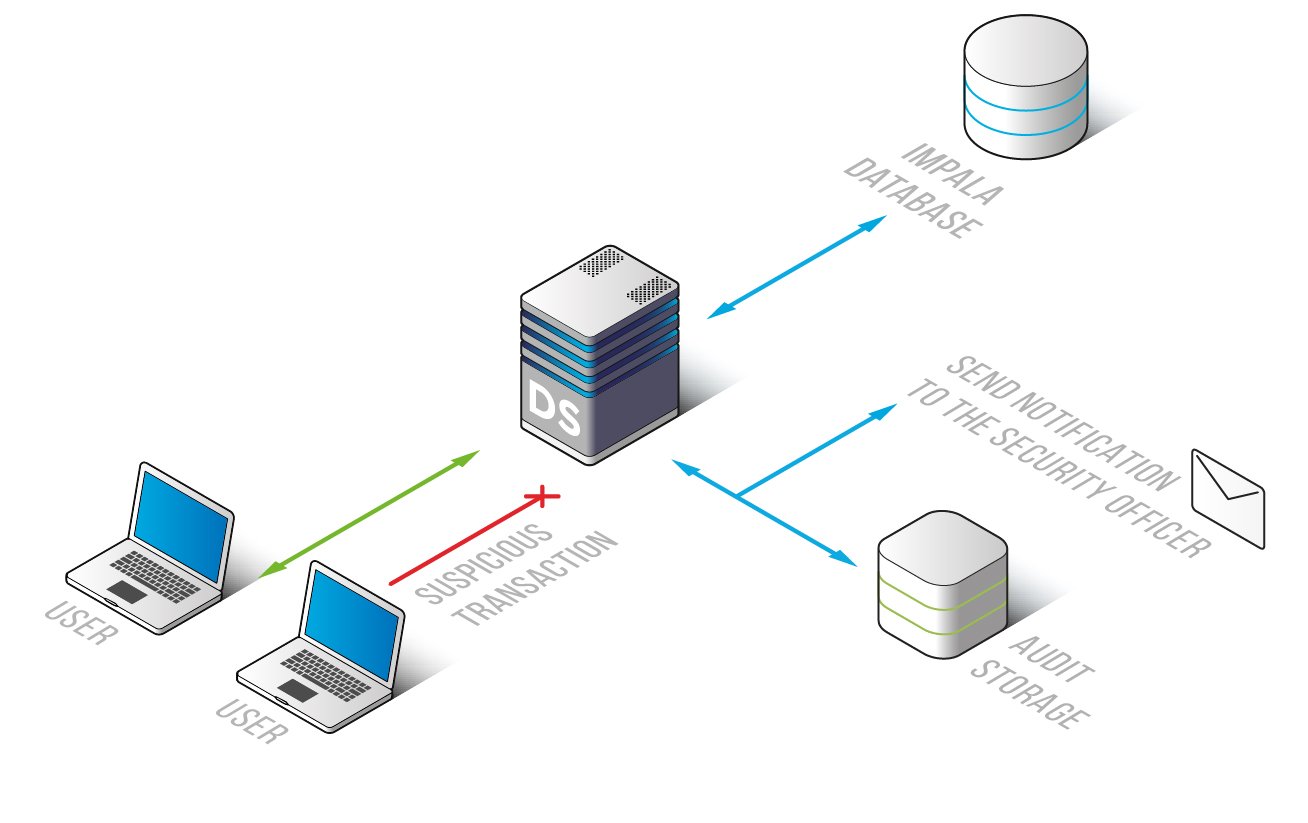

Journalisation d’Audit Impala Améliorée avec DataSunrise

DataSunrise répond aux limitations natives avec des capacités d’audit complètes :

Gestion Centralisée

- Interface unifiée pour la gestion des politiques d’audit

- Règles granulaires basées sur les bases de données, tables, utilisateurs, et types de requêtes

- Application cohérente des politiques à travers les environnements

Fonctionnalités Avancées

- Contexte Riche : Capture la classification des données, le contexte applicatif, et les détails de l’utilisateur

- Alertes en Temps Réel : Notifications configurables pour les événements de sécurité

- Analyse Comportementale : Analyse les motifs d’utilisateur pour détecter les anomalies

- Conformité Automatisée : Reporting rationalisé pour GDPR, HIPAA, PCI DSS, et SOX

Meilleures Pratiques pour le Journal d’Audit Apache Impala

Basé sur l’expérience de l’industrie et les recommandations de la documentation de sécurité Impala, voici les meilleures pratiques clés pour mettre en œuvre une journalisation d’audit Impala efficace :

1. Mettre en Œuvre une Stratégie d’Audit à Plusieurs Niveaux

Structurez votre approche de journalisation des audits pour équilibrer les besoins de sécurité et les performances système :

- Niveau Standard : Journalisation basique pour les opérations de routine

- Niveau Amélioré : Journalisation détaillée pour l’accès aux données sensibles

- Niveau Complet : Capture complète des audits pour les opérations administratives

2. Optimiser le Stockage et la Rétention des Journaux

Mettre en place des politiques de stockage et de rétention efficaces :

- Stockez les journaux récents (30-90 jours) dans un stockage haute performance pour une analyse rapide

- Archivez les journaux plus anciens dans un stockage économique pour la rétention de conformité

- Mettre en œuvre le chiffrement pour les journaux d’audit stockés afin de prévenir la manipulation

- Documentez les politiques de rétention conformément aux exigences réglementaires

3. Établir des Processus de Révision d’Audit Réguliers

Créez une approche structurée pour la révision des journaux d’audit :

- Révision quotidienne des alertes de sécurité et des anomalies

- Analyse hebdomadaire des schémas d’accès et des tendances

- Révision et rapport mensuels de conformité

- Évaluation trimestrielle de l’efficacité des audits

4. Correlate Audit Data Across Systems

Comme recommandé dans le guide d’administration Impala, corrélez les données d’audit Impala avec d’autres informations de sécurité :

- Journaux de l’écosystème Hadoop (HDFS, Hive, HBase)

- Systèmes d’authentification (Kerberos, LDAP)

- Systèmes de sécurité réseau

- Journaux de sécurité basés sur l’hôte

Valeur Commerciale de la Journalisation d’Audit Impala Améliorée et Sécurité

La mise en œuvre d’une journalisation d’audit robuste pour Impala offre une valeur commerciale significative au-delà de la conformité de base :

- Détection de Menaces Améliorée : Identifier les incidents de sécurité potentiels avant leur escalade

- Visibilité Opérationnelle Améliorée : Comprendre les schémas d’utilisation pour optimiser l’allocation des ressources

- Conformité Simplifiée : Réduire les efforts nécessaires pour la préparation d’audit et la collecte de preuves

- Atténuation des Risques : Combler les lacunes de sécurité avant qu’elles ne provoquent des violations ou des infractions de conformité

- Support de Gouvernance des Données : Permettre la gestion des données avec une visibilité claire sur leur utilisation

Conclusion

Tandis que la journalisation d’audit native d’Impala fournit des fonctionnalités essentielles, les organisations ayant des exigences complexes bénéficient de solutions améliorées comme DataSunrise, qui offre des analyses de sécurité avancées, une automatisation de la conformité, et des capacités de détection des menaces.

DataSunrise transforme les journaux d’audit Impala en renseignements de sécurité exploitables avec son interface intuitive et ses fonctionnalités de niveau entreprise. Planifiez une démo pour voir comment cela peut renforcer la sécurité de vos données Impala et simplifier vos efforts de conformité.