Journal d’audit Aurora PostgreSQL

Introduction

Dans l’environnement actuel axé sur les données, un journal d’audit dûment configuré pour Amazon Aurora PostgreSQL est essentiel pour la sécurité, la conformité et la surveillance opérationnelle. Selon des statistiques récentes sur la cybersécurité, les intrusions dans les bases de données et les accès non autorisés demeurent des menaces importantes dans divers secteurs, faisant du journal d’audit robuste un élément crucial de votre stratégie de sécurité de base de données.

Ce guide explore les différentes méthodes pour mettre en place et gérer les journaux d’audit d’Amazon Aurora PostgreSQL, couvrant la journalisation native de PostgreSQL, l’extension pgAudit, les flux d’activité de la base de données, et DataSunrise – notre solution pour la sécurité et la conformité.

Journal d’audit natif d’Aurora PostgreSQL

Vue d’ensemble

Aurora PostgreSQL inclut des capacités de journalisation intégrées héritées du moteur PostgreSQL de base. Ces journaux capturent divers événements de la base de données, y compris les connexions, les déconnexions, les erreurs, les requêtes lentes et bien plus encore.

Paramètres de configuration

Les paramètres clés pour la configuration des journaux d’Aurora PostgreSQL incluent :

-- Activer la journalisation des connexions

log_connections = on

-- Activer la journalisation des déconnexions

log_disconnections = on

-- Consigner toutes les instructions

log_statement = 'all' -- Options : none, ddl, mod, all

-- Consigner la durée des instructions

log_duration = on

-- Consigner les instructions prenant plus que le nombre de millisecondes spécifié

log_min_duration_statement = 1000 -- Consigner les instructions s'exécutant pendant plus d'1 seconde

Vous pouvez configurer ces paramètres dans le Groupe de paramètres AWS RDS associé à votre cluster Aurora PostgreSQL.

Accéder aux journaux natifs

Les journaux d’Aurora PostgreSQL sont accessibles via :

Console de gestion AWS :

- Naviguez vers Amazon RDS > Bases de données > Votre cluster Aurora

- Sélectionnez l’instance principale > onglet Journaux et événements

AWS CLI :

aws rds download-db-log-file-portion --db-instance-identifier your-instance-id --log-file-name postgresql.logCloudWatch Logs (si configuré) :

- Naviguez vers CloudWatch > Groupes de journaux > /aws/rds/instance/your-instance-id/postgresql

Extension pgAudit

Vue d’ensemble

L’extension d’audit PostgreSQL (pgAudit) offre une journalisation d’audit plus détaillée que la journalisation native de PostgreSQL. Elle permet un contrôle granulaire sur les activités de la base de données consignées, ce qui la rend idéale pour répondre aux exigences de conformité.

Comme détaillé dans le blog sur les bases de données AWS, pgAudit offre des capacités de journalisation considérablement améliorées.

Étapes de mise en œuvre

Activer pgAudit dans le groupe de paramètres :

shared_preload_libraries = 'pgaudit'Créer l’extension :

CREATE EXTENSION pgaudit;Configurer la journalisation d’audit :

Vous pouvez configurer pgAudit à différents niveaux :

Niveau instance :

pgaudit.log = 'ALL' -- Dans le groupe de paramètresNiveau base de données :

ALTER DATABASE your_database SET pgaudit.log = 'DDL,ROLE,WRITE';Niveau utilisateur :

ALTER ROLE your_role SET pgaudit.log = 'READ,WRITE';

Journalisation de session vs. journalisation d’objet :

- La journalisation de session audite toutes les instructions exécutées par un utilisateur

- La journalisation d’objet audite les opérations sur des objets spécifiques

-- Activer la journalisation d'objet pgaudit.role = 'auditor' -- Dans le groupe de paramètres -- Accorder des privilèges au rôle d'audit GRANT SELECT ON my_table TO auditor;

Classes d’audit

Les journaux pgAudit peuvent être configurés pour inclure différentes classes d’opérations :

| Classe | Description | Exemples de commandes |

|---|---|---|

| READ | Opérations de lecture | SELECT, COPY FROM |

| WRITE | Opérations d’écriture | INSERT, UPDATE, DELETE, TRUNCATE |

| FUNCTION | Appels de fonctions | SELECT my_function() |

| ROLE | Opérations sur les rôles et les privilèges | GRANT, REVOKE, CREATE ROLE |

| DDL | Langage de définition de données | CREATE, ALTER, DROP |

| MISC | Commandes diverses | VACUUM, ANALYZE |

| ALL | Toutes les classes ci-dessus | Toutes les commandes |

Flux d’activité de la base de données AWS

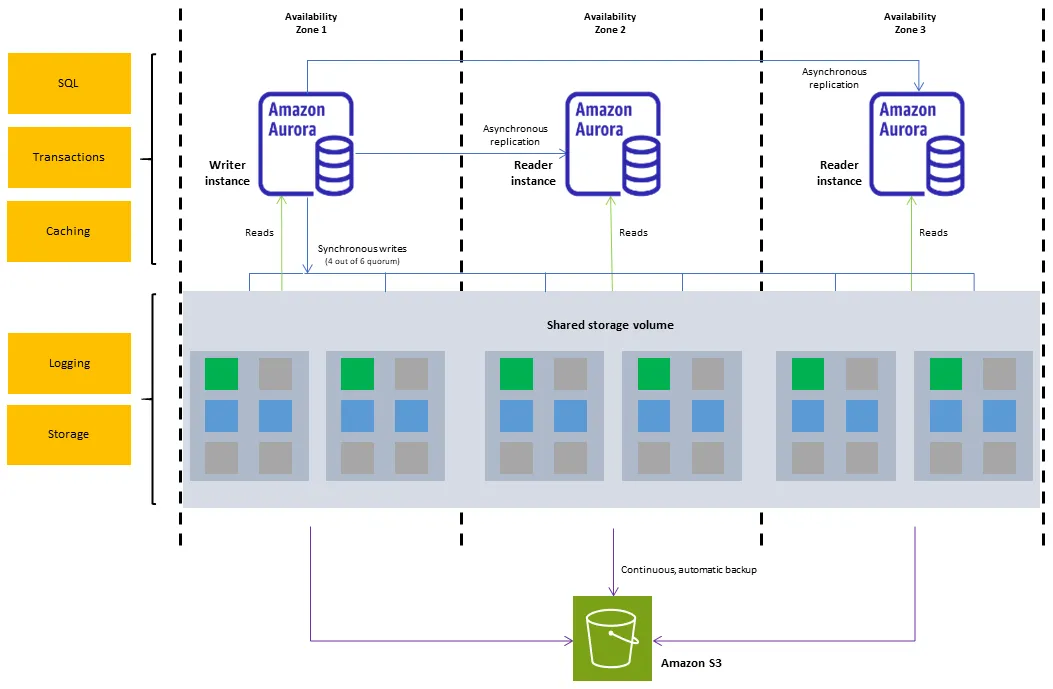

Vue d’ensemble

Les flux d’activité de la base de données AWS offrent un flux d’activité de la base de données quasi en temps réel qui peut être intégré aux outils de surveillance et d’audit de la sécurité.

Contrairement aux fichiers journaux, les flux d’activité :

- Fonctionnent indépendamment du moteur de base de données

- Ne peuvent pas être désactivés par les utilisateurs de la base de données

- Sont chiffrés à l’aide d’AWS KMS

- Peuvent être traités en temps réel

Étapes de mise en œuvre

Prérequis :

- Configurer les prérequis réseau

- Configurer une clé AWS KMS

Activer les flux d’activité :

- Via la console : RDS > Bases de données > Votre cluster Aurora > Actions > Démarrer le flux d’activité de la base de données

- Sélectionner les paramètres de chiffrement et le mode (asynchrone/synchrone)

Configurer le traitement des flux :

- Configurer un consommateur de flux de données Amazon Kinesis

- Traiter avec AWS Lambda, Amazon Data Firehose, etc.

- Stocker dans Amazon S3 ou d’autres destinations

Surveiller et alerter :

- Créer des alarmes CloudWatch

- Configurer des notifications automatisées via SNS

Exemple de mise en œuvre

Pour un exemple détaillé de mise en œuvre, reportez-vous au guide étape par étape d’AWS qui couvre :

- La création de fonctions AWS Lambda pour traiter les flux

- La configuration des alertes et des notifications

- L’intégration avec des systèmes de gestion des informations et des événements de sécurité (SIEM)

DataSunrise : solution d’audit améliorée pour Aurora PostgreSQL

Pour les organisations nécessitant des capacités d’audit avancées, DataSunrise propose des fonctionnalités d’audit améliorées pour Aurora PostgreSQL.

Fonctionnalités clés

- Gestion centralisée de l’audit

- Surveillance et alertes en temps réel

- Rapports de conformité pour des réglementations telles que le RGPD, HIPAA, PCI DSS

- Analyse du comportement des utilisateurs

- Filtrage avancé et audit basé sur des règles

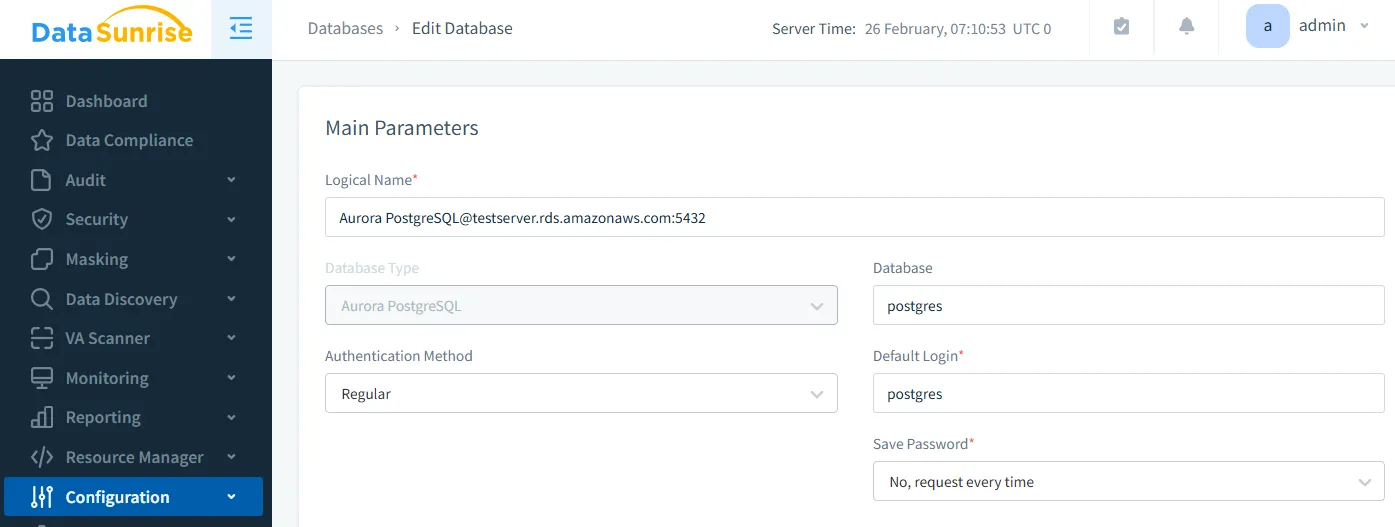

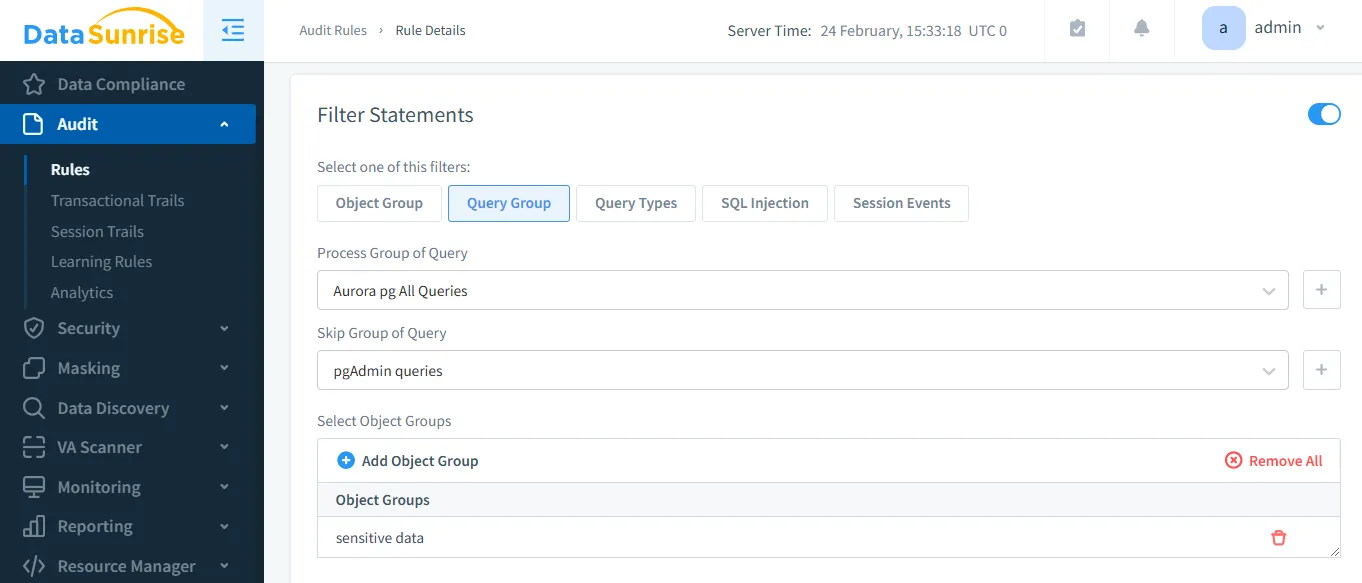

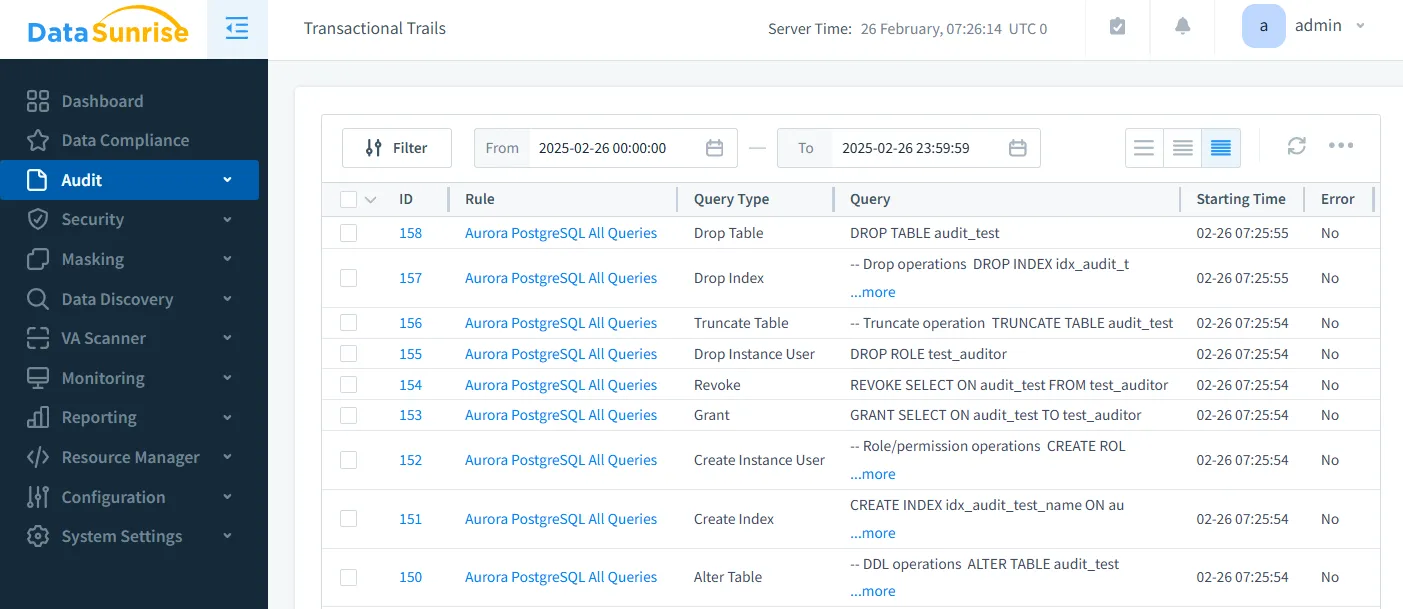

Étapes de mise en œuvre

- Se connecter à Aurora PostgreSQL

- Configurer les règles d’audit

- Consulter les journaux d’audit

Pour des instructions détaillées d’installation, consultez le Guide d’audit de DataSunrise.

Comparaison des solutions d’audit

| Fonctionnalité | Journalisation native | pgAudit | Flux d’activité de base de données | DataSunrise |

|---|---|---|---|---|

| Complexité d’installation | Faible | Faible | Moyenne | Moyenne |

| Niveau de détail | Basique | Élevé | Élevé | Très élevé |

| Impact sur la performance | Faible-Moyen | Faible-Moyen | Faible (asynchrone) | Faible |

| Surveillance en temps réel | Non | Non | Oui | Oui |

| Séparation des tâches | Non | Non | Oui | Oui |

| Rapports de conformité | Manuel | Manuel | Manuel | Automatisé |

| Coût | Gratuit | Gratuit | Coûts des services AWS | Licence |

Bonnes pratiques pour le journal d’audit Aurora PostgreSQL

Définir les objectifs d’audit – Identifier les exigences de conformité pour vos systèmes de données. Déterminer les événements de sécurité essentiels à surveiller. Établir les principaux indicateurs opérationnels à suivre.

Mettre en œuvre une défense en profondeur – Déployer plusieurs mécanismes d’audit pour une couverture complète. Créer une séparation claire des tâches entre les rôles du système. Protéger les journaux d’audit contre les altérations en utilisant des méthodes de stockage sécurisées.

Optimiser la performance – Surveiller l’impact de la journalisation sur la vitesse du système. Ajuster les niveaux de détail de la journalisation selon les besoins. Mettre en place une rotation et un archivage pour gérer le volume des journaux.

Revoir et alerter – Examiner régulièrement les journaux à la recherche de schémas inhabituels. Configurer des alertes automatisées pour les activités suspectes. Créer des tableaux de bord pour visualiser les indicateurs de sécurité clés.

Stockage et rétention – Définir la durée de conservation des données d’audit. Mettre en place des solutions de stockage inviolables. Trouver un équilibre entre les exigences de conformité et les contraintes pratiques de stockage.

Conclusion

Une journalisation d’audit efficace pour Aurora PostgreSQL nécessite une approche bien structurée garantissant la sécurité, la conformité et l’efficacité opérationnelle. En tirant parti de la journalisation intégrée de PostgreSQL, de l’extension pgAudit, des flux d’activité de la base de données AWS et de solutions tierces avancées comme DataSunrise, les organisations peuvent établir un cadre d’audit robuste.

Que votre priorité soit la conformité, la surveillance de la sécurité ou l’obtention d’une meilleure compréhension opérationnelle, DataSunrise offre la visibilité et le contrôle nécessaires pour protéger votre environnement Aurora PostgreSQL. Demandez une démonstration dès aujourd’hui pour voir comment DataSunrise peut améliorer l’audit et la sécurité de votre base de données.