Journal d’Audit CockroachDB

Dans le paysage complexe des données d’aujourd’hui, maintenir des journaux d’audit complets, notamment grâce à des systèmes comme le Journal d’Audit CockroachDB, est devenu essentiel pour les organisations gérant des informations sensibles. Selon le Rapport sur le Coût d’une Violation de Données 2024 de IBM, les organisations avec des journaux d’audit correctement mis en œuvre identifient les violations 74 jours plus tôt, réduisant ainsi les coûts jusqu’à 28 %. Il ne fait aucun doute que des traces d’audit robustes améliorent la posture de sécurité tout en améliorant simultanément la préparation à la conformité.

Bien qu’étant une puissante plateforme SQL distribuée, CockroachDB fournit des fonctionnalités d’audit natives qui offrent néanmoins la base nécessaire pour suivre les activités de base de données et identifier les comportements suspects. En outre, ces fonctionnalités aident à répondre aux exigences réglementaires sans configuration complexe. Contrairement à d’autres solutions, cette plateforme y parvient avec un minimum de mise en place.

Notre article explore les capacités d’audit natives de CockroachDB et examine comment les solutions tierces améliorent la surveillance et la sécurité. En effet, la combinaison de ces approches permet souvent d’obtenir la protection la plus complète. Examinons d’abord les fonctionnalités intégrées.

Capacités du Journal d’Audit Natives de CockroachDB

Différents mécanismes intégrés sont disponibles pour établir la journalisation d’audit via l’interface SQL et les tables système. Bien qu’elles ne soient pas aussi complètes que les solutions d’audit dédiées, ces fonctionnalités natives fournissent cependant une fonctionnalité essentielle pour le suivi de base. De nombreuses organisations commencent initialement par ces fonctionnalités avant d’explorer éventuellement des options avancées. Comprendre les capacités de base reste crucial, quelle que soit votre approche de mise en œuvre.

1. Tables Système pour la Journalisation d’Audit

Les tables système internes à la base de données capturent des informations d’audit précieuses. Les administrateurs peuvent interroger ces tables pour récupérer des données historiques. Le suivi automatique des événements se produit sans nécessiter de configuration explicite, ce qui est certainement un avantage en termes de gain de temps. La fonctionnalité intégrée représente l’un des avantages clés de la plateforme :

-- Interroger les tentatives de connexion récentes SELECT event_timestamp, username, application_name, client_address, session_id FROM system.eventlog WHERE event_type = 'session_log' AND "eventType" = 'CLIENT_SESSION_CONNECT' ORDER BY event_timestamp DESC LIMIT 5;

Exemple de résultat :

| event_timestamp | username | application_name | client_address | session_id |

|---|---|---|---|---|

| 2024-02-18 15:42:31.523 | admin | cockroach | 192.168.1.100 | 145732 |

| 2024-02-18 15:30:12.892 | analyst | DBeaver | 192.168.1.105 | 145731 |

| 2024-02-18 14:55:08.217 | admin | psql | 192.168.1.100 | 145729 |

| 2024-02-18 13:22:45.981 | reporter | Tableau | 192.168.1.112 | 145725 |

| 2024-02-18 12:10:03.456 | dbadmin | cockroach | 192.168.1.101 | 145720 |

2. Création de Tables d’Audit Personnalisées

Un contrôle plus granulaire est obtenu en créant des tables d’audit personnalisées alimentées par des déclencheurs. Cette approche offre plus de flexibilité que les seules tables système. Les tables personnalisées permettent de stocker le contexte crucial pour l’analyse judiciaire, renforçant ainsi les capacités d’enquête. Les avantages supplémentaires incluent des politiques de rétention sur mesure basées sur la sensibilité des données :

-- Créer une table de journal d'audit

CREATE TABLE audit_log (

id UUID DEFAULT gen_random_uuid() PRIMARY KEY,

timestamp TIMESTAMPTZ DEFAULT current_timestamp(),

user_id STRING,

action STRING,

table_name STRING,

query TEXT,

old_value JSONB,

new_value JSONB

);

-- Créer des index pour la performance

CREATE INDEX idx_audit_log_timestamp ON audit_log(timestamp);

CREATE INDEX idx_audit_log_user ON audit_log(user_id);

CREATE INDEX idx_audit_log_table ON audit_log(table_name);

Après avoir mis en place cette structure, vous pouvez configurer des déclencheurs pour alimenter le journal d’audit. Ces déclencheurs s’exécutent chaque fois que des modifications de données se produisent. Toute modification génère automatiquement une entrée d’audit correspondante. Globalement, cette approche offre une surveillance complète sans nécessiter de modifications d’application :

-- Fonction de déclencheur exemple pour la journalisation d'audit

CREATE OR REPLACE FUNCTION log_data_changes()

RETURNS TRIGGER AS $$

BEGIN

IF (TG_OP = 'INSERT') THEN

INSERT INTO audit_log (user_id, action, table_name, query, new_value)

VALUES (current_user, 'INSERT', TG_TABLE_NAME, current_query(), to_jsonb(NEW));

ELSIF (TG_OP = 'UPDATE') THEN

INSERT INTO audit_log (user_id, action, table_name, query, old_value, new_value)

VALUES (current_user, 'UPDATE', TG_TABLE_NAME, current_query(), to_jsonb(OLD), to_jsonb(NEW));

ELSIF (TG_OP = 'DELETE') THEN

INSERT INTO audit_log (user_id, action, table_name, query, old_value)

VALUES (current_user, 'DELETE', TG_TABLE_NAME, current_query(), to_jsonb(OLD));

END IF;

RETURN NULL;

END;

$$ LANGUAGE plpgsql;

3. Vues d’Audit SQL pour l’Analyse

Créer des vues simplifie l’analyse du journal d’audit pour les cas d’utilisation de sécurité. Les vues permettent de filtrer les données d’audit complexes et de se concentrer sur les activités à haut risque. Partager avec les équipes de sécurité devient possible sans accorder l’accès aux tables sous-jacentes. Des couches de sécurité se forment naturellement à travers les vues elles-mêmes. La plupart des implémentations alignent cette approche avec les principes de sécurité du moindre privilège :

-- Vue pour les activités suspectes

CREATE VIEW suspicious_audit_events AS

SELECT

timestamp,

user_id,

action,

table_name,

SUBSTRING(query, 1, 50) AS query_preview

FROM

audit_log

WHERE

(action = 'DELETE' AND table_name IN ('users', 'roles', 'permissions'))

OR (action = 'UPDATE' AND table_name = 'user_roles')

OR (user_id NOT IN (SELECT username FROM authorized_users) AND table_name IN ('sensitive_data', 'financial_records'));

4. Utilisation de l’Interface CLI de CockroachDB pour la Gestion du Journal d’Audit

L’interface en ligne de commande permet d’interroger et de gérer les journaux d’audit avec de puissantes capacités d’automatisation. Malgré sa nature textuelle, le CLI excelle dans les tâches planifiées. Les outils peuvent être incorporés dans des scripts pour des rapports réguliers. Une intégration harmonieuse avec les flux de travail opérationnels existants devient possible grâce à cette approche :

# Extraire les événements d'audit récents dans un fichier CSV

cockroach sql --execute="

COPY (

SELECT timestamp, user_id, action, table_name, query

FROM audit_log

WHERE timestamp > current_timestamp - INTERVAL '24 hours'

ORDER BY timestamp DESC

) TO '/tmp/recent_audit.csv' WITH CSV HEADER;"

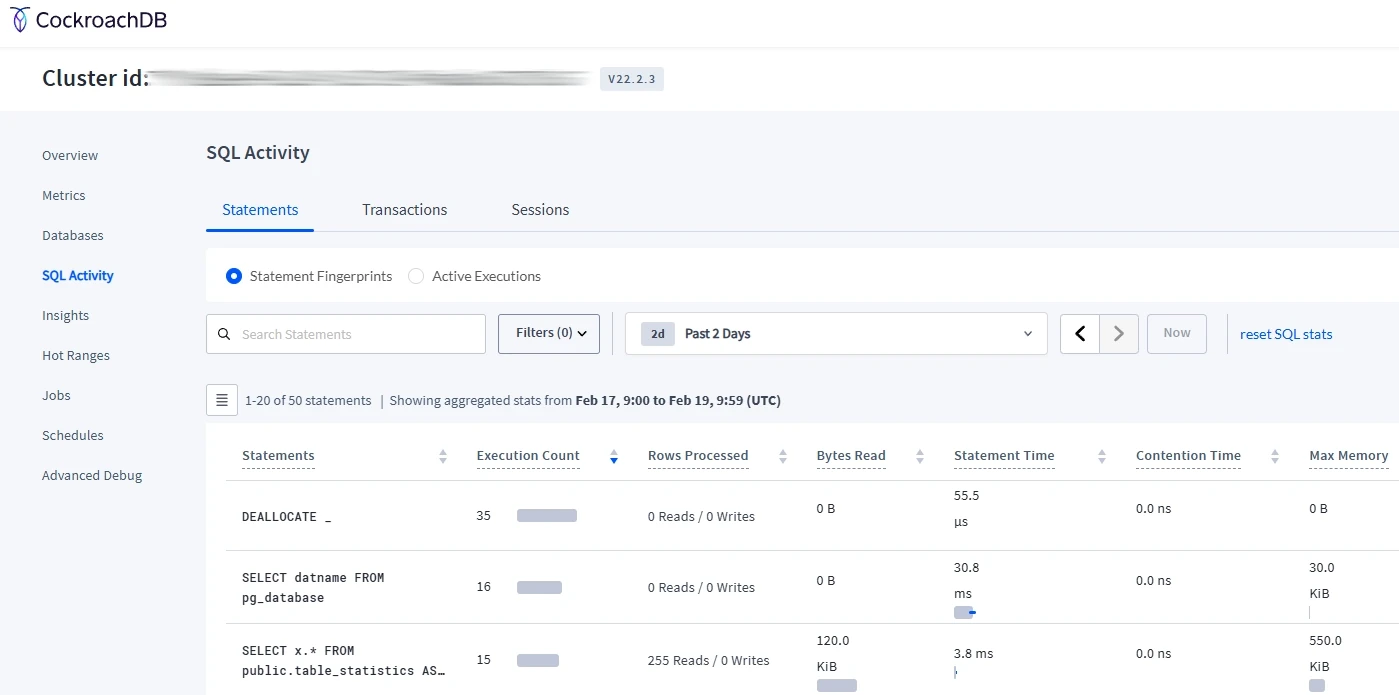

Accès aux Journaux d’Audit via l’Interface Web de CockroachDB

L’interface d’administration web avec des capacités de surveillance complètes est intégrée dans la plateforme. Les utilisateurs peuvent accéder facilement à des outils visuels pour l’analyse des audits grâce à une conception intuitive. De nombreuses tâches d’audit sont simplifiées grâce à l’interface web, offrant l’approche la plus conviviale pour la surveillance. Une analyse avancée pourrait nécessiter l’exportation de données pour des outils spécialisés :

- Accéder à l’Interface Web: Naviguez vers l’interface d’administration de CockroachDB (généralement http://localhost:8080)

- Tableau de Bord des Activités SQL: Examiner l’exécution des requêtes et les informations de session

- Statistiques des Déclarations: Analyser les modèles de requêtes et identifier les anomalies

- Page des tâches: Surveiller les processus d’arrière-plan et les opérations

Journalisation d’Audit Améliorée avec DataSunrise

Les capacités d’audit natives de la base de données offrent une fonctionnalité de base, mais les organisations avec des exigences avancées ont généralement besoin de solutions plus complètes. DataSunrise étend efficacement ces capacités avec des fonctionnalités conçues pour la sécurité de niveau entreprise. Les capacités supplémentaires justifient l’investissement pour la plupart des organisations compte tenu de son intégration transparente. Un ROI positif au cours de la première année est signalé par de nombreuses organisations :

Principaux Avantages de DataSunrise pour la Journalisation d’Audit de CockroachDB

- Surveillance en Temps Réel: Observation continue avec alertes immédiates pour les événements suspects

- Règles d’Audit Complètes: Contrôle fin sur les activités enregistrées

- Gestion Centralisée: Interface unifiée pour gérer les politiques à travers les instances

- Analyse du Comportement: Analyse alimentée par l’IA pour détecter les anomalies

- Rapport de Conformité Automatisé: Modèles préétablis pour les exigences réglementaires

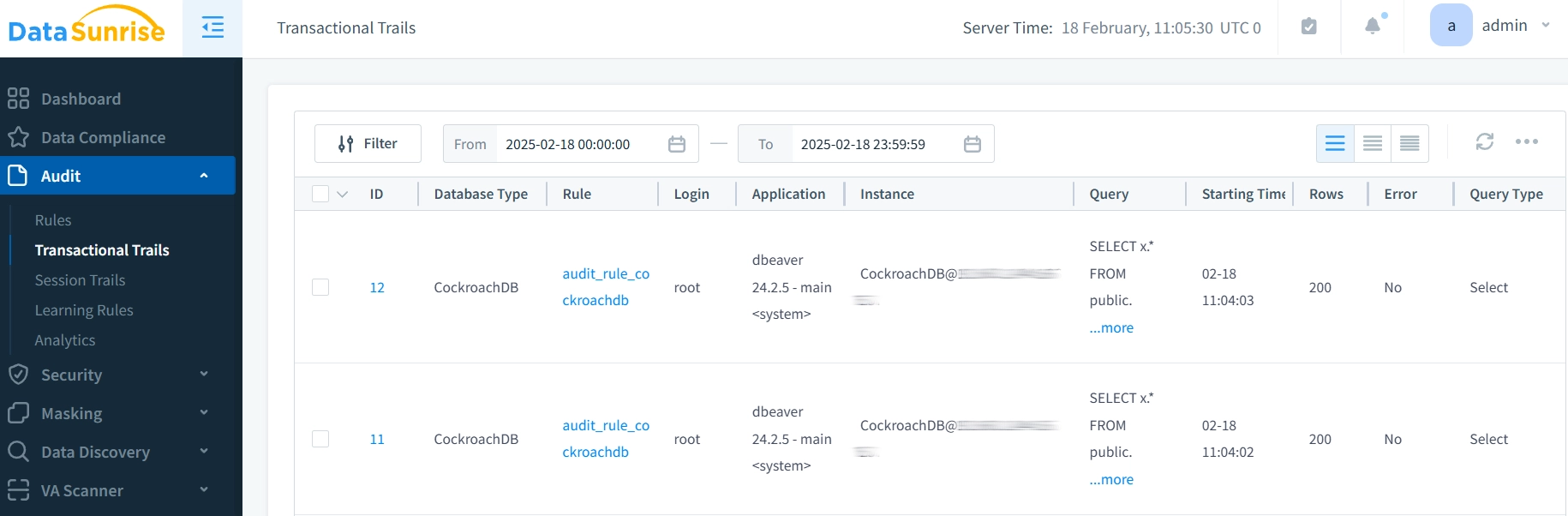

Configuration de DataSunrise pour la Journalisation d’Audit de CockroachDB

Le déploiement de DataSunrise implique de connecter votre base de données et de configurer des règles. La surveillance de l’activité peut commencer immédiatement après l’installation. Le processus d’installation prend généralement moins d’une heure, contrairement aux déploiements de sécurité traditionnels. L’efficacité de ce processus représente un avantage significatif compte tenu de la complexité d’autres outils de sécurité :

1. Connectez-vous à votre Instance CockroachDB

La première étape consiste à établir une connexion entre DataSunrise et votre cluster de base de données via l’interface. Les informations d’identification de base et les informations réseau doivent ensuite être saisies. Une connectivité appropriée est absolument essentielle pour une performance de surveillance fiable. Une vérification de connexion doit être effectuée avant de procéder pour éviter les lacunes de surveillance.

2. Configurer les Règles d’Audit

La deuxième étape implique de créer des règles d’audit personnalisées pour spécifier quelles activités doivent être enregistrées dans votre environnement. Les règles déterminent quels événements sont capturés lors de l’opération. Des règles bien conçues équilibrent les besoins en matière de sécurité avec les considérations de performance en leur cœur. Les opérations à haut risque doivent être prioritaires en premier lieu pour minimiser l’impact sur les performances.

3. Surveiller les Journaux d’Audit

La dernière étape nécessite d’accéder aux journaux d’audit détaillés à travers l’interface intuitive de DataSunrise pour une analyse en temps réel. Le filtrage de ces journaux aide à identifier les incidents de sécurité ou les problèmes de conformité. L’objectif principal est de transformer les données d’audit brutes en renseignement de sécurité exploitable. Des analyses visuelles pour l’identification des tendances sont fournies aux côtés des capacités de rapport :

Bonnes Pratiques pour la Journalisation d’Audit de CockroachDB

Une journalisation d’audit efficace nécessite une attention particulière à plusieurs domaines clés. Les organisations doivent se concentrer sur ces cinq aspects critiques de la mise en œuvre. Une approche globale produit presque toujours les meilleurs résultats pour la sécurité et la conformité dans ces circonstances. Suivre les bonnes pratiques représente les normes de l’industrie pour des résultats optimaux :

1. Optimisation des Performances

- Journalisation Sélective: N’auditez que les activités essentielles pour minimiser l’impact

- Gestion des Index: Créez des index appropriés pour des requêtes efficaces

- Rotation des Journaux: Établir l’archivage automatique des anciens enregistrements

- Planification de Stockage: Allouer un stockage d’audit suffisant basé sur les besoins de rétention

2. Mise en Œuvre de la Sécurité

- Contrôles d’Accès: Restreindre l’accès en utilisant des contrôles basés sur les rôles

- Chiffrement: Protéger les données d’audit au repos et en transit par un chiffrement fort

- Protection Contre les Altérations: Appliquer des sommes de contrôle pour détecter les modifications non autorisées

- Stratégie de Sauvegarde: Maintenir des copies de sauvegarde séparées des journaux d’audit

3. Gestion de la Conformité

- Politiques de Conservation: Définir les périodes basées sur les réglementations de conformité

- Classification des Données: Prioriser la journalisation pour les données sensibles

- Validation Régulière: Tester la complétude des journaux périodiquement

- Documentation: Maintenir des enregistrements détaillés des procédures

4. Surveillance et Analyse

- Alertes en Temps Réel: Configurer des notifications pour les activités suspectes

- Révisions Régulières: Établir des procédures de révision planifiées

- Détection d’Anomalies: Adopter l’analyse des modèles pour les comportements inhabituels

- Rapport: Créer des visualisations pour les métriques de sécurité

5. Intégration de Solutions Tiers

- Outils Spécialisés: Incorporer le pare-feu de base de données DataSunrise pour des capacités améliorées

- Gestion Centralisée: Utiliser des plateformes pour gérer la sécurité à travers les bases de données

- Conformité Automatisée: Exploiter les modèles de gestion de la conformité

- Analyse Avancée: Employer la détection des menaces pour la surveillance des activités

Conclusion

La fonctionnalité essentielle pour les besoins de surveillance et de conformité de base provient des capacités d’audit natives de CockroachDB. Les organisations avec des exigences de sécurité avancées bénéficient souvent de solutions intégrées comme DataSunrise.

Combiner cette plateforme de base de données avec les fonctionnalités de DataSunrise permet aux organisations d’établir une surveillance robuste tout en garantissant la conformité SOX. Cette approche intégrée répond efficacement aux défis modernes de sécurité de base de données tout en maintenant les performances. Une stratégie bien élaborée réduit considérablement les incidents de sécurité et simplifie grandement les processus de conformité.

Prêt à améliorer vos capacités d’audit ? Planifiez une démonstration dès aujourd’hui pour voir comment DataSunrise peut immédiatement renforcer votre posture de sécurité.