Journal d’Audit de Greenplum

L’importance de maintenir des journaux d’audit complets dans les environnements Greenplum Database est devenue de plus en plus critique alors que les organisations font face à des défis croissants en matière de cybersécurité. Les recherches de Gartner révèlent que les organisations mettant en œuvre des solutions avancées de journalisation et de surveillance d’audit des bases de données réduisent leur risque de violation de données jusqu’à 70 %, tout en réduisant les temps de réponse aux incidents de près de moitié.

Comprendre les Journaux d’Audit de Greenplum

Le système de journalisation d’audit de Greenplum opère à travers toutes les instances de bases de données (coordinateur et segments), capturant des informations détaillées sur les opérations de bases de données, les activités des utilisateurs et les événements système. L’infrastructure de journalisation se compose de plusieurs composants clés :

Composants Principaux

Fichiers de Log au Format CSV

- Chaque instance de base de données maintient ses propres fichiers de log

- Les logs sont stockés dans un format CSV standardisé

- Contient des enregistrements d’événements détaillés avec des horodatages

- Inclut l’identification de l’utilisateur et les informations de session

Système de Gestion de Logs

- Gère la rotation et l’archivage des logs

- Gère l’allocation de stockage

- Contrôle les périodes de rétention

- Coordonne la journalisation distribuée à travers les segments

Outils d’Analyse

- Utilitaire gplogfilter pour l’analyse des logs

- Catalogues système pour le suivi des métadonnées

- Requêtes SQL personnalisées pour l’investigation des logs

- Intégration avec des outils de surveillance externes et des facilités de journalisation

Configurer les Journaux d’Audit de Greenplum

Configuration de Base

Pour activer une journalisation d’audit complète dans Greenplum, implémentez ces paramètres essentiels :

-- Activer la journalisation CSV ALTER SYSTEM SET log_destination = 'csvlog'; -- Configurer les paramètres de journalisation de base ALTER SYSTEM SET logging_collector = on; ALTER SYSTEM SET log_truncate_on_rotation = on; ALTER SYSTEM SET log_rotation_age = '1d'; ALTER SYSTEM SET log_rotation_size = '100MB'; -- Activer la journalisation détaillée ALTER SYSTEM SET log_error_verbosity = 'verbose'; ALTER SYSTEM SET log_min_messages = 'info';

Configuration Avancée de la Journalisation

Pour des capacités d’audit améliorées, ajoutez ces paramètres supplémentaires :

-- Activer les détails de journalisation étendus ALTER SYSTEM SET log_connections = on; ALTER SYSTEM SET log_disconnections = on; ALTER SYSTEM SET log_duration = on; ALTER SYSTEM SET log_statement = 'all'; ALTER SYSTEM SET log_min_duration_statement = '1000'; -- Configurer le préfixe de ligne de log pour un contexte détaillé ALTER SYSTEM SET log_line_prefix = '%t [%p]: [%l-1] user=%u,db=%d,app=%a,client=%h ';

Exemples Pratiques d’Implémentation

1. Analyser les Tentatives d’Authentification

Surveiller les tentatives de connexion échouées et les modèles d’authentification suspects :

SELECT event_time,

user_name,

database_name,

remote_host,

event_message

FROM gp_toolkit.gp_log_system

WHERE event_severity = 'LOG'

AND event_message LIKE '%authentication failed%'

ORDER BY event_time DESC

LIMIT 10;Sortie Exemple :

| Heure de l’Événement | Nom d’Utilisateur | Nom de la Base de Données | Hôte Distant | Message de l’Événement |

|---|---|---|---|---|

| 2024-02-14 15:30:45 | analyst | salesdb | 10.0.1.100 | authentication failed |

| 2024-02-14 15:28:32 | etl_user | datamart | 10.0.1.101 | authentication failed |

| 2024-02-14 15:25:18 | admin | production | 10.0.1.102 | authentication failed |

2. Suivre les Opérations DDL

Surveiller les changements de schéma et les modifications structurelles :

SELECT event_time,

user_name,

database_name,

event_message

FROM gp_toolkit.gp_log_system

WHERE event_severity = 'INFO'

AND (event_message LIKE 'CREATE%'

OR event_message LIKE 'ALTER%'

OR event_message LIKE 'DROP%')

AND event_time >= current_timestamp - interval '24 hours'

ORDER BY event_time DESC;Sortie Exemple :

| Heure de l’Événement | Nom d’Utilisateur | Nom de la Base de Données | Message de l’Événement |

|---|---|---|---|

| 2024-02-14 16:45:22 | admin | production | CREATE TABLE sales_2024 |

| 2024-02-14 16:30:15 | dev_lead | staging | ALTER TABLE customers ADD COLUMN |

| 2024-02-14 16:15:08 | etl_user | datamart | DROP INDEX idx_customer_id |

3. Analyse des Performances des Requêtes

Analyser les requêtes de longue durée et les modèles de performance sur la table des clients :

SELECT event_time,

user_name,

database_name,

substring(event_message from 'duration: (\d+\.\d+) ms') as duration_ms,

substring(event_message from 'statement: (.*)') as query

FROM gp_toolkit.gp_log_system

WHERE event_message LIKE '%duration:%'

AND database_name = 'testdb'

AND event_message LIKE '%public.clients%'

AND event_time >= current_timestamp - interval '1 hour'

ORDER BY duration_ms::float DESC

LIMIT 5;Sortie Exemple :

| Heure de l’Événement | Nom d’Utilisateur | Nom de la Base de Données | Durée (ms) | Requête |

|---|---|---|---|---|

| 2024-02-14 16:45:22 | analyst | testdb | 5842.3 | SELECT * FROM public.clients WHERE birth_date > ‘1990-01-01’ |

| 2024-02-14 16:30:15 | admin | testdb | 4521.8 | UPDATE public.clients SET sex = ‘F’ WHERE id BETWEEN 1000 AND 2000 |

| 2024-02-14 16:15:08 | etl_user | testdb | 3845.2 | SELECT first_name, last_name FROM public.clients WHERE sex = ‘M’ |

| 2024-02-14 16:10:45 | dev_lead | testdb | 2954.7 | DELETE FROM public.clients WHERE id < 100 |

| 2024-02-14 16:05:33 | support | testdb | 2145.9 | SELECT COUNT(*) FROM public.clients GROUP BY sex |

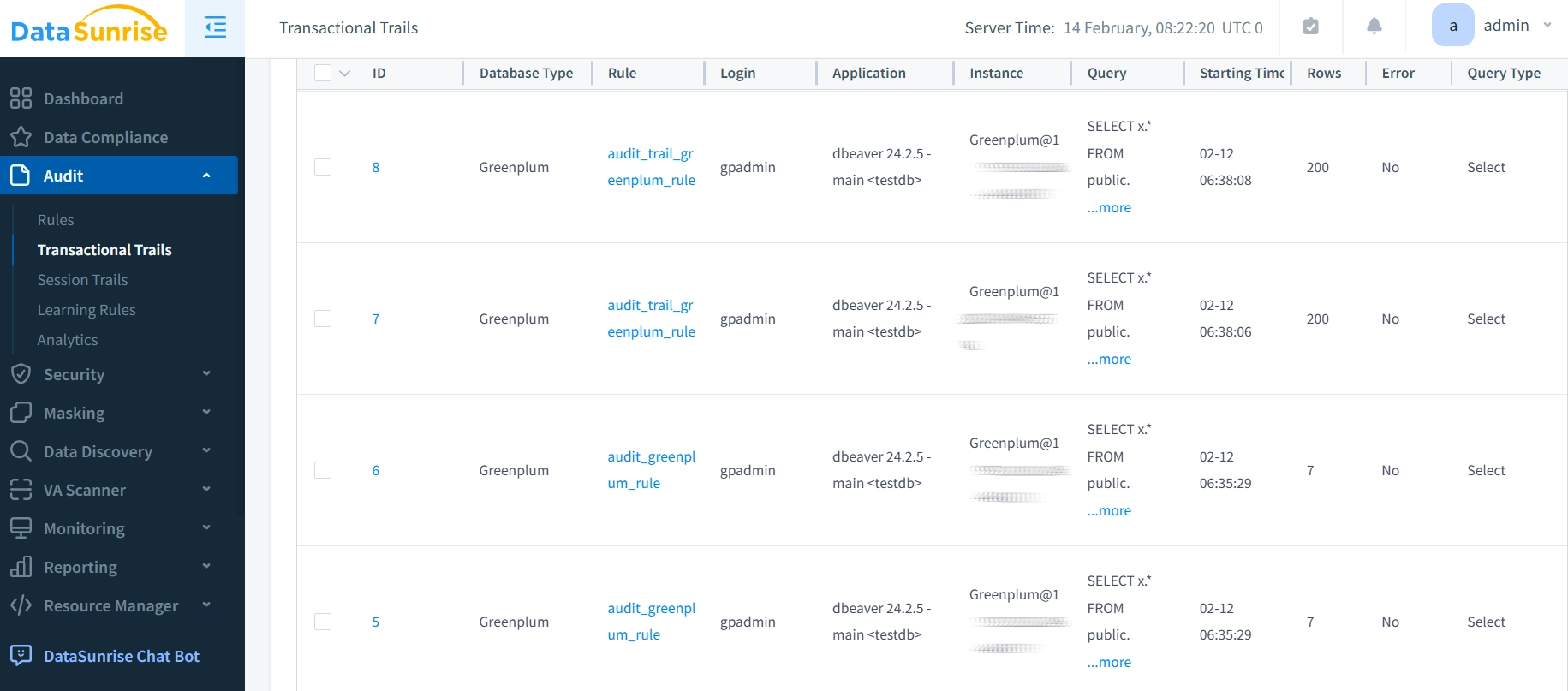

Améliorer les Journaux d’Audit avec DataSunrise

Bien que la journalisation d’audit native de Greenplum offre des capacités essentielles, les environnements d’entreprise modernes exigent souvent des solutions plus sophistiquées. DataSunrise répond à ces exigences en étendant les capacités de journalisation de Greenplum grâce à sa plateforme innovante de sécurité des bases de données.

Opérant comme un proxy entre les applications et Greenplum Database, DataSunrise intercepte et analyse tout le trafic de base de données en temps réel. Cela permet une surveillance complète sans modifier votre infrastructure de base de données existante ou votre code applicatif.

La plateforme transforme les données d’audit brutes en informations de sécurité exploitables grâce à :

- Collecte de logs centralisée et analyse en temps réel à travers toutes les instances de base de données

- Détection de modèles intelligents et identification des anomalies

- Rapports de conformité automatisés pour GDPR, HIPAA, et PCI DSS

- Intégration avec l’infrastructure de sécurité existante et les systèmes SIEM

L’interface intuitive de DataSunrise permet aux équipes de sécurité d’identifier et de répondre rapidement aux menaces de sécurité potentielles, tandis que ses tableaux de bord personnalisables aident à filtrer le bruit et à se concentrer sur les événements de sécurité pertinents. Cette combinaison de capacités de surveillance avancées et de design convivial en fait une solution efficace pour les organisations cherchant à améliorer leur infrastructure de journalisation d’audit Greenplum.

Meilleures Pratiques pour la Gestion des Journaux d’Audit

Performance et Stockage

- Implémenter une rotation automatique des logs basée sur la taille du fichier et l’âge

- Activer la journalisation sélective basée sur la criticité de l’opération et la sensibilité des données

- Planifier les opérations de journalisation intensive pendant les heures creuses

- Surveiller la capacité de stockage et ajuster les politiques de rétention en conséquence

- Utiliser la compression pour les logs archivés pour optimiser l’utilisation du stockage

Sécurité et Contrôle d’Accès

- Chiffrer les fichiers de log au repos et en transit

- Implémenter des contrôles d’accès basés sur les rôles pour la gestion des logs

- Surveiller et alerter sur les tentatives d’accès non autorisées aux logs

- Valider régulièrement l’intégrité des fichiers de log

- Maintenir des identifiants de journalisation séparés des identifiants applicatifs

Solutions Tiers et Intégration

- Utiliser des solutions tierces comme DataSunrise pour améliorer les capacités de journalisation natives

- Implémenter une gestion et une analyse centralisées des logs

- Configurer des systèmes d’alerte et de surveillance en temps réel

- Activer des mécanismes de réponse automatisés pour la sécurité

- Tirer parti des analyses avancées pour la détection des menaces

Conformité et Documentation

- Documenter toutes les configurations de journalisation et les changements

- Générer des rapports de conformité automatisés pour les exigences réglementaires

- Maintenir des pistes d’audit des accès et des modifications des logs

- Réviser et mettre à jour régulièrement les politiques de journalisation

- Établir des politiques de rétention claires alignées avec les réglementations de l’industrie

Conclusion

Une journalisation d’audit efficace dans Greenplum nécessite une approche équilibrée combinant les capacités natives avec des outils spécialisés. Alors que Greenplum offre des fonctionnalités de journalisation intégrées robustes, les organisations bénéficient souvent de l’implémentation de solutions supplémentaires comme DataSunrise pour améliorer leurs capacités de sécurité et de conformité.

Le succès dans l’implémentation des journaux d’audit dépend de la capacité à trouver le bon équilibre entre une surveillance complète et la performance du système. Une évaluation et des mises à jour régulières des politiques de journalisation, combinées à une sélection d’outils appropriée, permettent aux organisations de maintenir de fortes postures de sécurité tout en répondant aux exigences opérationnelles.

Découvrez comment DataSunrise peut améliorer vos capacités de journalisation d’audit Greenplum en programmant une démo en ligne aujourd’hui.