Journal d’Audit ScyllaDB

Introduction

Les journaux d’audit des bases de données sont devenus une préoccupation critique pour les organisations manipulant des données sensibles. À mesure que les cybermenaces évoluent, il est essentiel de mettre en place des mesures de sécurité robustes pour protéger les informations précieuses contre les violations et l’accès non autorisé. Les bases de données NoSQL hautes performances, telles que ScyllaDB, sont largement utilisées pour leur évolutivité et leur efficacité, mais les sécuriser nécessite des outils et des configurations supplémentaires. Assurer une sécurité des bases de données appropriée implique des stratégies comme le chiffrement, les contrôles d’accès et la journalisation complète des audits. Avec l’augmentation des exigences réglementaires et les préoccupations croissantes en matière de sécurité des données, le maintien de pistes d’audit complètes est devenu essentiel pour la conformité et la gestion des risques.

Journal d’Audit Natif ScyllaDB

ScyllaDB Enterprise Edition offre une fonctionnalité de journalisation des audits intégrée qui peut être configurée via le fichier de configuration scylla.yaml. Le système de journalisation des audits capture diverses activités de la base de données, y compris les tentatives d’authentification, les modifications de données et les changements de schéma.

Pour activer la journalisation des audits natifs dans ScyllaDB, modifiez le fichier scylla.yaml :

audit: "table"

audit_categories: "DCL,DDL,AUTH,ADMIN"

audit_keyspaces: "my_keyspace"

audit_tables: "my_keyspace.sensitive_table"Les journaux d’audit peuvent être stockés soit dans une table dédiée ScyllaDB, soit envoyés à Syslog. Lors de l’utilisation du stockage par table, les enregistrements d’audit sont stockés dans une structure similaire à :

CREATE TABLE audit.audit_log (

date timestamp,

node inet,

event_time timeuuid,

category text,

consistency text,

table_name text,

keyspace_name text,

operation text,

source inet,

username text,

error boolean,

PRIMARY KEY ((date, node), event_time)

);Exemple de sortie de requête du journal d’audit :

| date | node | category | operation | username |

|---|---|---|---|---|

| 2024-02-18 10:15:22+00 | 10.0.1.100 | DDL | CREATE TABLE users | admin |

| 2024-02-18 10:16:45+00 | 10.0.1.100 | AUTH | LOGIN | analyst |

| 2024-02-18 10:17:30+00 | 10.0.1.101 | DML | INSERT INTO users | app_user |

Journal d’Audit ScyllaDB avec DataSunrise

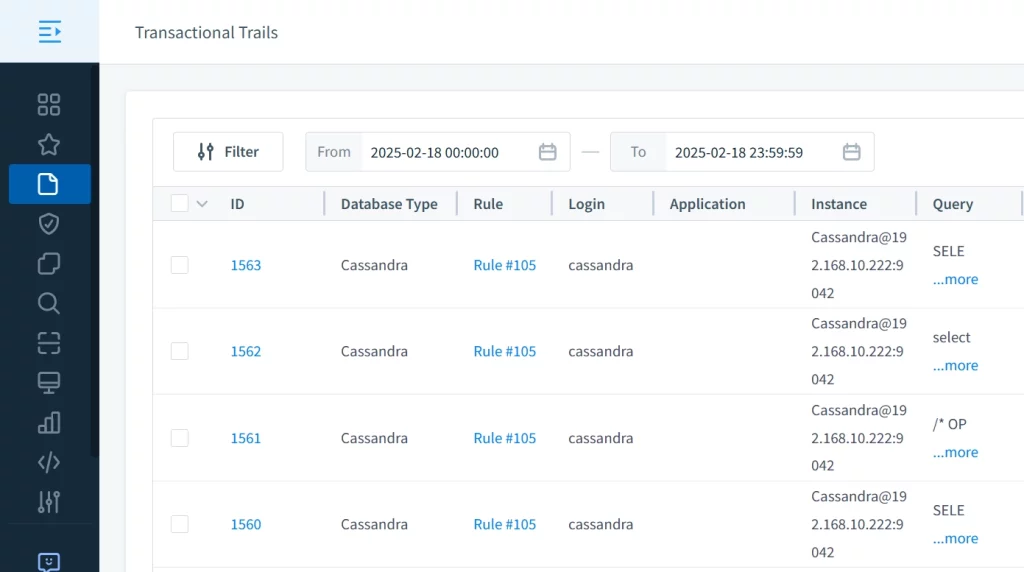

Bien que les capacités natives d’audit de ScyllaDB soient utiles, DataSunrise fournit des fonctionnalités de journalisation des audits améliorées spécialement conçues pour les environnements d’entreprise. Les fonctionnalités de journal d’audit de ScyllaDB de DataSunrise offrent une surveillance en temps réel, un filtrage avancé et des capacités de reporting complètes.

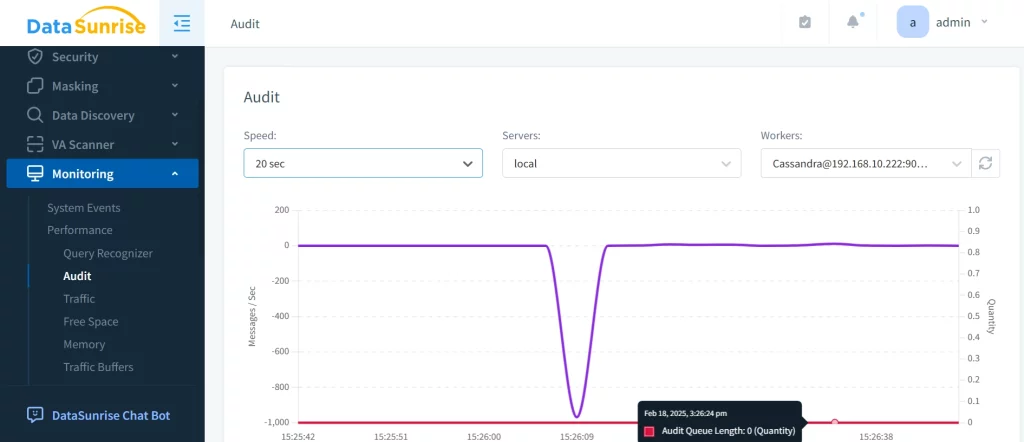

DataSunrise met en œuvre une architecture basée sur un proxy qui capture toutes les interactions de la base de données, assurant une visibilité complète des opérations de la base de données. Son outil intégré d’analyses de performance peut aider à obtenir des informations utiles sur votre environnement de base de données.

Meilleures Pratiques pour le Journal d’Audit ScyllaDB

Concevoir une stratégie efficace de journalisation des audits pour ScyllaDB nécessite une approche stratégique qui équilibre la surveillance complète avec les considérations de performance. Voici les meilleures pratiques clés pour maximiser la valeur de votre journal d’audit tout en minimisant les frais généraux potentiels :

1. Audit Sélectif

Ne journalisez pas tout de manière indiscriminée. Utilisez le audit_categories judicieusement, en vous concentrant sur les événements critiques tels que l’authentification (AUTH), les changements de définition de données (DDL) et les opérations administratives (ADMIN). Cette approche ciblée réduit l’impact sur les performances et les exigences de stockage.

2. Configuration Granulaire des Espaces de Noms et des Tables

Exploitez les capacités d’audit granulaire de ScyllaDB en spécifiant les audit_keyspaces et audit_tables exacts. Concentrez-vous sur les tables sensibles contenant des informations personnelles identifiables (PII) ou des données métier critiques.

3. Surveillance des Performances

Examinez régulièrement les implications sur les performances de la journalisation des audits. ScyllaDB Enterprise permet une journalisation extensive, mais une journalisation excessive peut introduire une latence. Utilisez les outils de surveillance des performances de DataSunrise pour équilibrer les informations de sécurité avec l’efficacité du système.

4. Stockage Sécurisé des Journaux

Que vous utilisiez Syslog ou la table d’audit interne de ScyllaDB, assurez-vous que vos journaux sont stockés en toute sécurité. Mettez en œuvre le chiffrement et des contrôles d’accès stricts pour empêcher l’accès non autorisé aux journaux ou leur falsification.

5. Revue Régulière des Journaux

Établissez une routine pour la révision des journaux d’audit. Recherchez des modèles inhabituels, des tentatives d’accès non autorisées et des anomalies de sécurité potentielles. Les alertes automatisées peuvent aider à identifier et à répondre rapidement aux activités suspectes.

En mettant en œuvre ces pratiques, vous créerez une stratégie robuste de journalisation des audits qui renforce la posture de sécurité de votre ScyllaDB sans compromettre les performances.

Conclusion

La mise en œuvre de mécanismes robustes de journalisation des audits avec ScyllaDB est cruciale pour maintenir la sécurité et la conformité des bases de données. Bien que l’audit natif de ScyllaDB fournisse des fonctionnalités de base, DataSunrise offre des capacités de journalisation des audits complètes qui répondent aux exigences au niveau de l’entreprise.

Pour découvrir le plein potentiel des fonctionnalités de journalisation des audits de ScyllaDB de DataSunrise, vous pouvez planifier une démonstration personnalisée ou télécharger la version d’essai dès aujourd’hui.