Trace d’Audit ScyllaDB

Dans le paysage numérique d’aujourd’hui, assurer l’intégrité, la sécurité et la conformité des données est plus crucial que jamais. Pour les bases de données, la mise en œuvre d’une trace d’audit est une mesure clé pour surveiller et protéger les données sensibles. ScyllaDB, une base de données NoSQL haute performance, offre des fonctionnalités intégrées pour l’audit des données, fournissant une couche essentielle de supervision pour les administrateurs.

Dans cet article, nous explorerons les fonctionnalités natives d’audit de données de ScyllaDB à l’aide des capacités du langage SQL comme les vues et les procédures stockées. Nous verrons également comment configurer la trace d’audit de ScyllaDB, consulter les résultats d’audit, et aborder brièvement le rôle de DataSunrise pour l’audit avancé des données dans ScyllaDB.

Qu’est-ce que la Trace d’Audit de ScyllaDB ?

Une trace d’audit fait référence aux journaux détaillés de toutes les opérations de la base de données, telles que la manipulation et l’accès aux données. La fonctionnalité native de trace d’audit de ScyllaDB permet aux administrateurs de surveiller et de journaliser les interactions des utilisateurs avec la base de données, leur permettant de suivre les modifications, les requêtes et autres activités critiques. Ces journaux peuvent être cruciaux pour assurer la responsabilité et répondre aux exigences réglementaires.

Principales Caractéristiques de l’Audit de Données Natif de ScyllaDB

La fonctionnalité de trace d’audit de ScyllaDB offre plusieurs caractéristiques clés, notamment :

- Audit Granulaire : Permet aux administrateurs de spécifier exactement quels événements doivent être journalisés, allant de la manipulation des données (insertion, mise à jour, suppression) aux événements de connexion.

- Stockage Personnalisable : Les données d’audit peuvent être stockées soit dans un journal système (Syslog) soit directement dans une table Scylla, selon la configuration.

- Couverture Complète : ScyllaDB peut auditer plusieurs types d’événements, tels que les DML (Data Manipulation Language), DDL (Data Definition Language) et DCL (Data Control Language).

Ces capacités garantissent que toutes les actions effectuées sur la base de données sont enregistrées, facilitant ainsi la traçabilité des problèmes ou l’identification des activités malveillantes.

Audit Avancé avec ScyllaDB

ScyllaDB offre des fonctionnalités d’audit pour surveiller les activités de la base de données, journaliser les requêtes et assurer la sécurité des données. Cette fonctionnalité est uniquement disponible dans Scylla Enterprise, permettant aux administrateurs de stocker les journaux d’audit dans Syslog ou des tables Scylla.

Activation de l’Audit

L’audit est configuré dans le fichier scylla.yaml en utilisant le paramètre audit. Les options incluent :

- none – L’audit est désactivé (par défaut).

- table – Les journaux sont stockés dans une table Scylla.

- syslog – Les journaux sont envoyés à Syslog.

Exemple :

# Activer les journaux d'audit vers syslog audit: "syslog" # Catégories d'audit : AUTH, DML, DDL, DCL, QUERY, ADMIN audit_categories: "DCL,DDL,AUTH" # Keyspaces et tables à auditer audit_keyspaces: "mykeyspace" audit_tables: "mykeyspace.mytable"

Redémarrez Scylla pour appliquer les modifications :

sudo systemctl restart scylla-server

Catégories d’Audit

Scylla vous permet d’auditer des catégories de déclarations spécifiques :

- AUTH : Journalise les événements de connexion.

- DML : Suit les opérations INSERT, UPDATE, et DELETE.

- DDL : Capture les modifications de schéma comme CREATE, ALTER, et DROP.

- DCL : Journalise les activités de gestion des permissions et des rôles.

- QUERY : Enregistre toutes les requêtes exécutées.

- ADMIN : Audite les opérations au niveau du service.

Stockage des Journaux d’Audit dans Syslog

Les journaux d’audit sont dirigés vers Syslog par défaut : Exemple de sortie Syslog pour une opération DROP TABLE :

Mar 18 09:53:52 ip-10-143-2-108 scylla-audit[28387]: "10.143.2.108", "DDL", "ONE", "team_roster", "nba", "DROP TABLE nba.team_roster ;", "127.0.0.1", "anonymous", "false"

Pour stocker les journaux d’audit Syslog dans un fichier (exemple CentOS) :

- Installez rsyslog :

sudo dnf install rsyslog

- Mettez à jour /etc/rsyslog.conf :

if $programname contains 'scylla-audit' then /var/log/scylla-audit.log

Redémarrez rsyslog :

systemctl start rsyslog systemctl enable rsyslog

Stockage des Journaux d’Audit dans une Table

Les messages d’audit peuvent également être sauvés dans une table Scylla nommée audit.audit_log : Exemple de schéma de table :

CREATE TABLE IF NOT EXISTS audit.audit_log ( date timestamp, node inet, event_time timeuuid, category text, consistency text, table_name text, keyspace_name text, operation text, source inet, username text, error boolean, PRIMARY KEY ((date, node), event_time));

Activez l’audit basé sur les tables dans scylla.yaml :

audit: "table" audit_categories: "DCL,DDL,AUTH" audit_keyspaces: "mykeyspace"

Redémarrez Scylla :

sudo systemctl restart scylla-server

Exemple de requête pour récupérer les journaux d’audit :

SELECT * FROM audit.audit_log;

Résultat :

Date | Node | Heure de l’Evénement | Catégorie | Consistance | Erreur | Nom du Keyspace | Opération | Source | Nom de la Table | Nom d’Utilisateur |

2018-03-18 00:00:00+00 | 10.143.2.108 | 3429b1a5-2a94-11e8-8f4e-000000000001 | DDL | ONE | False | nba | DROP TABLE nba.team_roster | 127.0.0.1 | team_roster | Scylla |

DataSunrise : Une Suite de Sécurité Flexible pour ScyllaDB

Bien que les fonctionnalités d’audit natives de ScyllaDB fournissent des capacités d’audit de base, DataSunrise offre une solution plus complète et centralisée pour surveiller et auditer les activités de la base de données. DataSunrise fournit des outils avancés d’audit, de gestion de la sécurité et de conformité pour ScyllaDB, permettant aux utilisateurs de définir des règles d’audit granulaires, de consulter des journaux d’audit détaillés et de faire respecter les politiques de conformité.

Configuration de DataSunrise pour l’Audit de ScyllaDB

Si DataSunrise est déjà installé, le configurer pour l’audit de ScyllaDB implique les étapes suivantes :

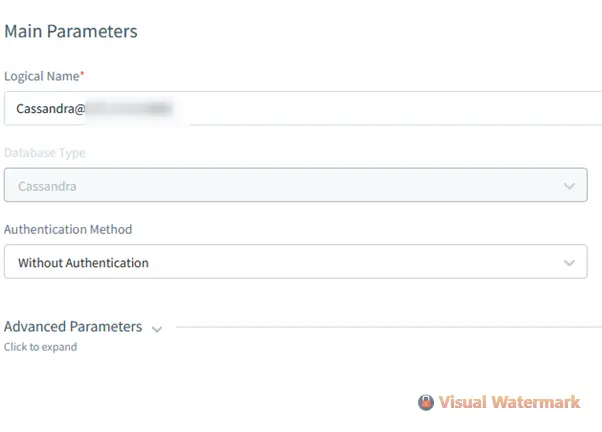

- Créer une Instance DataSunrise : Lancer une nouvelle instance pour l’audit de ScyllaDB via l’interface de gestion DataSunrise.

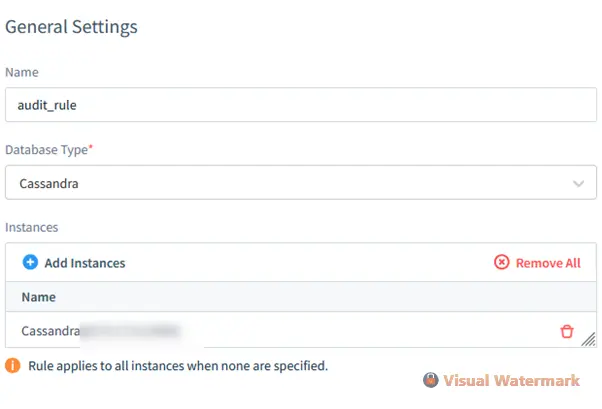

- Configurer les Règles d’Audit : Définir les règles d’audit, y compris les tables, keyspaces, et événements à surveiller

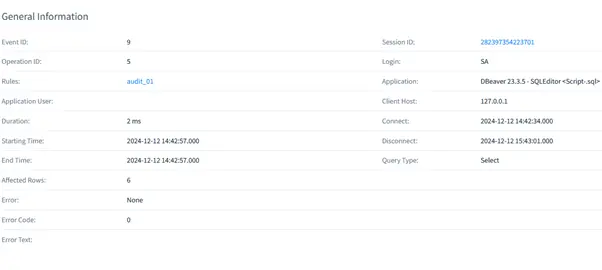

- Consulter les Résultats d’Audit : Accéder aux journaux d’audit détaillés via la page DataSunrise. Vous pouvez rechercher et filtrer les résultats en fonction du type d’événement, de l’utilisateur, de la date et d’autres critères.

Avantages de l’Utilisation de DataSunrise pour l’Audit de ScyllaDB

- Contrôle Centralisé : DataSunrise permet la gestion centralisée des règles d’audit sur plusieurs instances ScyllaDB, facilitant ainsi l’application de politiques de sécurité uniformes.

- Fonctionnalités Avancées : Au-delà du simple audit, DataSunrise offre des fonctionnalités comme les alertes en temps réel, les rapports de conformité et le masquage de données, fournissant une couche de sécurité robuste.

- Facilité d’Utilisation : L’interface intuitive et les rapports détaillés permettent aux administrateurs d’identifier et de répondre rapidement aux activités suspectes.

En intégrant DataSunrise à ScyllaDB, vous bénéficiez d’un système d’audit amélioré qui simplifie la conformité et offre un meilleur contrôle sur la sécurité des données.

Conclusion

Les fonctionnalités natives d’audit des données de ScyllaDB offrent un moyen fiable de suivre les activités de la base de données et d’assurer la sécurité. En configurant les paramètres d’audit pour des tables, des keyspaces et des événements spécifiques, vous pouvez surveiller et journaliser les opérations cruciales. De plus, DataSunrise améliore ces capacités en fournissant une plateforme centralisée pour la gestion des règles d’audit et la garantie de conformité.

Pour les organisations souhaitant mettre en œuvre des stratégies de sécurité des données complètes, l’intégration des fonctionnalités d’audit de ScyllaDB avec DataSunrise offre une solution puissante pour surveiller et protéger les données sensibles.

Pour plus d’informations sur l’audit de ScyllaDB ou pour explorer les outils de sécurité de base de données avancés de DataSunrise, visitez le site officiel de DataSunrise pour une démonstration en ligne.