Meilleures Pratiques pour la Gestion des Journaux d’Accès et l’Amélioration de la Sécurité

Introduction

Les journaux d’accès sont un outil important pour surveiller et sécuriser vos bases de données et applications. Ils fournissent un enregistrement détaillé de qui a accédé à vos systèmes, quand, d’où et quelles actions ils ont effectuées. Ces données sont inestimables pour résoudre les problèmes, identifier les activités suspectes et répondre aux exigences de conformité.

Des facteurs importants à considérer lors de l’utilisation des journaux d’accès avec différentes sources de données incluent. Nous examinerons également quelques exemples de journaux d’accès en action.

Que Contient un Journal d’Accès ?

Une entrée typique de journal d’accès contient plusieurs informations clés :

- Horodatage – quand l’accès a eu lieu

- Utilisateur – qui a accédé au système (nom d’utilisateur, ID utilisateur, etc.)

- Source – d’où l’accès a été initié (adresse IP, nom d’hôte, etc.)

- Action – ce que l’utilisateur a fait (requête exécutée, enregistrement consulté, connexion/déconnexion, etc.)

- Statut – si l’action a réussi ou non

- Détails supplémentaires – texte de la requête, tables/enregistrements affectés, méthode d’accès, etc.

Le contenu exact peut varier selon la configuration des journaux d’accès. Voici un exemple simple de ce à quoi pourrait ressembler une entrée de journal d’accès à un serveur web :

127.0.0.1 - jane [21/Apr/2023:13:05:11 -0700] "GET /index.html HTTP/1.1" 200 2326

Cela montre une requête réussie pour la page index.html par l’utilisateur “jane” depuis l’adresse IP 127.0.0.1.

Les journaux d’accès aux bases de données contiennent généralement des informations plus détaillées. Voici un exemple tiré d’un journal PostgreSQL :

2023-04-21 13:28:17.159 PDT [2347] jane@mydb LOG: statement: SELECT * FROM users;

Dans ce cas, nous pouvons voir que l’utilisateur “jane” a exécuté une requête SELECT sur la table “users” dans la base de données “mydb”.

Pourquoi les Journaux d’Accès sont-ils Importants ?

Les journaux d’accès servent plusieurs objectifs importants :

- Surveillance de la sécurité – Les journaux peuvent aider à identifier des activités suspectes comme des tentatives de connexion échouées, des accès non autorisés ou des modèles de requêtes inhabituels. Cela est crucial pour prévenir les violations et minimiser les dommages.

- Dépannage – En cas de problème, les journaux d’accès sont souvent le premier endroit à consulter. Ils peuvent aider à identifier la source des erreurs, des problèmes de performance ou des comportements inattendus.

- Audit et conformité – De nombreuses réglementations nécessitent une journalisation détaillée de l’activité des bases de données. Les journaux d’accès fournissent une piste d’audit pour répondre à ces exigences.

- Analyse de l’utilisation – Les données d’accès peuvent offrir des informations précieuses sur la façon dont les utilisateurs utilisent vos systèmes et données. Cela peut informer la planification des capacités, le développement de fonctionnalités, et plus encore.

Travailler avec Plusieurs Sources de Données

Les applications modernes reposent souvent sur plusieurs bases de données et sources de données, chacune avec ses propres mécanismes de journalisation. Cela peut créer des défis lors de la consolidation et de l’analyse des données d’accès.

Quelques considérations clés :

- Journalisation centralisée – Transférez les journaux de toutes les sources de données vers un emplacement central. Cela pourrait être un système de gestion des journaux dédié ou un seau de stockage en nuage.

- Format cohérent – Assurez-vous que les entrées de journal des différentes sources utilisent un format cohérent. Cela peut nécessiter un pré-traitement ou une transformation.

- Synchronisation temporelle – Assurez-vous que les horodatages sont cohérents sur tous les systèmes. Cela est crucial pour corréler les événements et identifier des modèles.

- Rétention et archivage – Déterminez combien de temps conserver les journaux d’accès et établissez une stratégie d’archivage pour la conformité et les analyses.

Divers outils et plates-formes peuvent aider à rationaliser la collecte et l’analyse des journaux d’accès multi-sources. Nous explorerons quelques exemples dans les sections suivantes.

Architecture des Journaux d’Accès

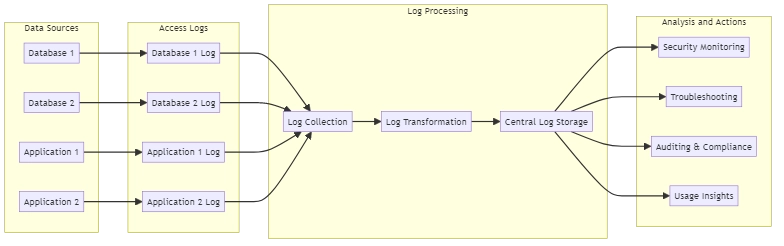

Pour mieux comprendre comment les journaux d’accès peuvent être gérés et utilisés dans un environnement multi-sources, examinons un exemple possible d’une architecture de journaux d’accès :

Sources de Données : Diverses bases de données et applications génèrent des journaux d’accès.

Journaux d’Accès : Chaque source de données produit son propre journal d’accès, capturant les activités des utilisateurs, les requêtes et d’autres informations pertinentes.

Traitement des Journaux :

- Collecte des Journaux : Les journaux d’accès de différentes sources sont collectés et centralisés.

- Transformation des Journaux : Les journaux sont traités pour assurer un format et une structure cohérents.

- Stockage Central des Journaux : Les journaux transformés sont stockés dans un emplacement central pour une analyse ultérieure.

Analyse et Actions :

- Surveillance de la Sécurité : Les journaux sont analysés pour identifier des activités suspectes et des menaces potentielles.

- Dépannage : Les journaux sont utilisés pour enquêter et résoudre des problèmes ou erreurs dans le système.

- Audit et Conformité : Les journaux sont conservés pour répondre aux exigences réglementaires et soutenir les audits.

- Insights sur l’Utilisation : Les journaux sont analysés pour obtenir des insights sur le comportement des utilisateurs, l’utilisation du système et les performances.

Journaux d’Accès en Action

Examinons quelques exemples de l’utilisation des journaux d’accès avec différentes bases de données et applications.

Exemple 1 : Surveillance des Connexions Échouées dans MySQL

Supposons que vous souhaitiez surveiller les tentatives de connexion échouées sur votre serveur de base de données MySQL. Tout d’abord, assurez-vous d’avoir activé la journalisation appropriée dans le fichier de configuration MySQL.

[mysqld] log-error=/var/log/mysql/error.log log-warnings=2

Cela journalisera toutes les erreurs de connexion dans le fichier spécifié. Le paramètre log-warnings capture les connexions échouées.

Maintenant, vous pouvez scanner périodiquement le journal à la recherche de tentatives échouées. Par exemple, pour voir un résumé des connexions échouées au cours de la dernière heure :

bash

grep "Access denied" /var/log/mysql/error.log | grep -oP '\d{6} \d{2}:\d{2}:\d{2}' | uniq -cCela utilise grep pour trouver les messages “Access denied”, extrait l’horodatage et fournit un décompte des horodatages uniques. Le résultat pourrait ressembler à ceci :

14 230421 13:00:07

27 230421 13:15:23

9 230421 13:45:42Cela indique qu’il y a eu trois clusters de tentatives de connexion échouées au cours de la dernière heure. Vous pourriez alors enquêter davantage pour déterminer la source et prendre les mesures appropriées.

Exemple 2 : Analyser les Modèles de Requête dans PostgreSQL

Les journaux d’accès peuvent également fournir des informations précieuses sur les modèles de requête et l’utilisation de la base de données. Dans cet exemple, nous allons examiner l’identification des requêtes les plus fréquentes dans une base de données PostgreSQL.

Tout d’abord, activez la journalisation des requêtes en définissant le paramètre log_statement dans postgresql.conf :

log_statement = 'all'

Cela journalisera toutes les requêtes dans le fichier journal PostgreSQL standard. Cela peut ralentir les performances et occuper de l’espace de stockage, nous déconseillons donc son utilisation pour la production.

Ensuite, vous pouvez utiliser un outil comme pgbadger pour analyser le journal et générer un rapport. Par exemple :

bash

pgbadger /var/log/postgresql/postgresql-11-main.log

Cela créera un rapport HTML avec diverses statistiques et insights. Une section montrera les requêtes les plus fréquentes, ce qui pourrait ressembler à ceci :

Rank | Query | Calls

------|-----------------------------------------------------------------------------|-------

1 | SELECT id, name FROM users WHERE email = ? | 3492

2 | UPDATE products SET price = price * 1.1 WHERE category_id = ? | 2841

3 | SELECT * FROM orders WHERE user_id = ? AND status = ? ORDER BY created_at | 2239Cela peut aider à trouver des requêtes qui nécessitent des améliorations, comprendre les modèles d’utilisation et améliorer la conception de la base de données.

Meilleures Pratiques pour la Journalisation des Accès

Voici quelques meilleures pratiques à garder à l’esprit lorsque vous travaillez avec les journaux d’accès :

- Activez la journalisation avec discernement : Capturer suffisamment de détails pour être utile, mais pas au point d’impacter les performances ou devenir ingérable.

- Sécurisez les données de journalisation : Les journaux d’accès peuvent contenir des informations sensibles. Assurez-vous qu’ils sont stockés et consultés de manière sécurisée par le personnel autorisé.

- Automatisez l’analyse des journaux : Avec de grands volumes de données de journalisation, l’analyse manuelle est impraticable. Utilisez des outils et des scripts pour analyser, filtrer et analyser les journaux.

- Agissez sur les insights : La valeur des journaux réside dans les actions que vous entreprenez en fonction des informations qu’ils fournissent. Mettez en place des processus pour répondre aux problèmes et opportunités révélés par les données des journaux.

Résumé et Conclusion

Les journaux d’accès sont un outil vital pour la gestion et la sécurisation des bases de données et des applications. Ils offrent des enregistrements détaillés des accès et de l’utilisation des systèmes pour la surveillance de sécurité, le dépannage, l’audit et d’autres objectifs.

La gestion des journaux d’accès provenant de diverses sources de données peut être difficile. Cependant, l’utilisation d’outils et le suivi des meilleures pratiques peuvent aider à simplifier le processus d’organisation et d’analyse des données. En exploitant correctement les journaux d’accès, vous pouvez obtenir des insights précieux sur vos systèmes et données.

Vous recherchez une solution complète pour la gestion des journaux et la sécurité des bases de données ? Visitez notre site Web pour une démo en ligne pour voir comment DataSunrise peut vous aider à sécuriser et optimiser vos bases de données.