Limitation de Débit : Protéger les Applications Web et les Bases de Données Contre les Attaques DDoS

Introduction

Les sites web et les services en ligne font face à un risque significatif provenant des attaques de déni de service distribué (DDoS). Ce type d’attaques constitue une menace majeure pour l’infrastructure des données. Ces attaques malveillantes visent à submerger les serveurs avec un flot de requêtes, les rendant non réactifs pour les utilisateurs légitimes. Heureusement, la limitation de débit offre une première ligne de défense efficace contre les attaques DDoS. Dans cet article, nous allons explorer ce qu’est la limitation de débit, comment elle fonctionne, ainsi que des outils et techniques pour sa mise en œuvre dans les frameworks d’application web.

Qu’est-ce que la Limitation de Débit ?

La limitation de débit est une technique permettant de contrôler le taux auquel un utilisateur ou un client peut accéder à un serveur ou une ressource. L’idée centrale est de fixer des limites sur le nombre de requêtes qu’un utilisateur ou une adresse IP donnée peut effectuer dans une certaine période. Une fois que l’utilisateur dépasse cette limite (voir ci-dessous), les demandes supplémentaires sont bloquées ou régulées jusqu’à ce que la fenêtre temporelle soit réinitialisée. Cela empêche un seul client de monopoliser les ressources du serveur et de perturber le service pour les autres.

Par exemple, vous pourriez configurer votre serveur pour autoriser un maximum de 100 requêtes par minute par adresse IP. La 101ème requête dans cette minute serait bloquée. Les limites de débit peuvent être appliquées à divers niveaux – par compte utilisateur, par adresse IP, par région géographique, etc. La configuration optimale dépend de la nature de votre application et des schémas d’utilisation prévus.

Pourquoi la Limitation de Débit est-elle Importante pour la Prévention des Attaques DDoS ?

Les attaques DDoS impliquent généralement un grand nombre de clients coordonnés (souvent un botnet de machines compromises) envoyant un volume élevé de requêtes à un serveur cible. Le but est de consommer les ressources du serveur (CPU, mémoire, bande passante réseau) au point qu’il ne peut plus répondre au trafic légitime.

En mettant en œuvre des limites de débit strictes, vous pouvez atténuer l’impact d’une attaque DDoS. Même si les attaquants contrôlent un grand nombre de machines, chaque client individuel sera limité dans le nombre de requêtes qu’il peut envoyer. Cela empêche les attaquants de submerger vos ressources serveur.

Bien sûr, la limitation de débit n’est pas une solution complète de protection DDoS à elle seule. Des attaquants déterminés peuvent encore causer des perturbations en contrôlant un botnet extrêmement large. Mais la limitation de débit est un élément important d’une approche de défense en profondeur, fonctionnant de concert avec d’autres mesures comme le filtrage du trafic, la mise en liste noire des IP malveillantes et l’utilisation de services spécialisés de mitigation des DDoS.

Limitation de Débit dans les Applications Web

La plupart des frameworks d’application web fournissent des mécanismes pour limiter le débit des requêtes HTTP. Ceux-ci peuvent être utilisés pour mettre en œuvre une première ligne de défense solide contre les attaques DDoS.

L’implémentation exacte varie selon les frameworks, mais le principe général est le même. Le middleware du framework suit le nombre de requêtes de chaque client (généralement identifié par l’adresse IP) dans une fenêtre de temps roulante. Si un client dépasse la limite prédéfinie, le serveur bloque ses requêtes jusqu’à ce que la fenêtre temporelle soit réinitialisée.

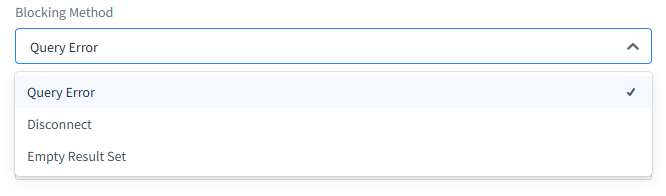

Par exemple, une simple configuration de limitation de débit pourrait permettre 100 requêtes par minute par adresse IP. Le serveur répondrait à la 101ème requête dans une minute avec un code de réponse HTTP “429 Too Many Requests”. Le même principe fonctionne avec les connexions à la base de données. Un peu plus loin dans cet article, nous fournissons un exemple de la règle de sécurité DataSunrise qui peut servir d’outil de limitation de débit. L’administrateur choisit la méthode de blocage comme suit :

Figure 1 – Méthode de blocage DataSunrise dans la configuration de la règle de sécurité. Elle permet également la configuration d’un message de blocage personnalisé.

Des configurations de limitation de débit plus avancées peuvent prendre en compte des facteurs supplémentaires, tels que la route ou l’endpoint spécifique demandé, ou les informations sur l’utilisateur authentifié. Cela permet un contrôle plus granulaire de l’utilisation des ressources.

Limites de Débit Serveur et Utilisateur

Lors de la configuration de la limitation de débit, il est important de considérer les différents niveaux auxquels vous pouvez appliquer des limites. Deux approches courantes sont les limites au niveau serveur et les limites au niveau utilisateur.

Les limites de débit au niveau serveur s’appliquent à toutes les requêtes entrantes sur un serveur, quel que soit l’utilisateur ou le client spécifique effectuant la requête. Elles sont utiles pour se protéger contre les attaques DDoS impliquant un grand nombre d’adresses IP différentes. Les limites au niveau serveur garantissent que le trafic total vers votre serveur reste à des niveaux gérables.

Les limites de débit au niveau utilisateur, quant à elles, s’appliquent aux comptes utilisateurs individuels ou aux clés API. Elles sont utiles pour prévenir l’abus par des utilisateurs individuels, même si leur volume de requêtes ne serait pas suffisant pour perturber l’ensemble du serveur. Les limites au niveau utilisateur peuvent aider à maintenir une utilisation équitable et à empêcher les utilisateurs individuels de consommer plus que leur part de ressources.

Idéalement, une configuration robuste de limitation de débit impliquera une combinaison de limites au niveau serveur et utilisateur, offrant plusieurs couches de protection.

DataSunrise : Sécurité Globale des Bases de Données et Protection Contre les DDoS

Pour les organisations recherchant une solution complète pour sécuriser leurs bases de données et se défendre contre les attaques DDoS, DataSunrise offre un puissant ensemble d’outils. DataSunrise fournit un pare-feu de base de données qui peut surveiller et bloquer les activités indésirables sur une base par utilisateur ou par hôte.

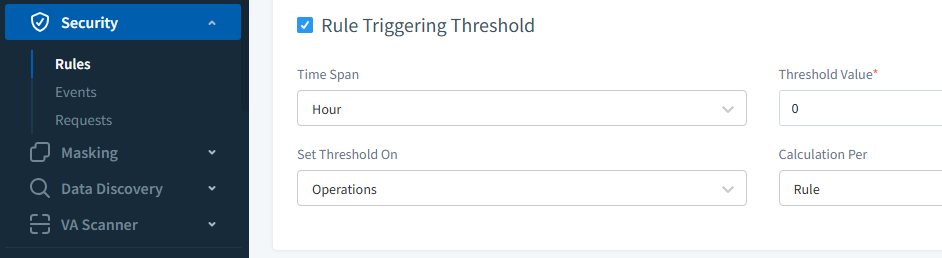

Avec DataSunrise, vous pouvez configurer des règles de sécurité granulaires pour prévenir les attaques DDoS, les injections SQL, les attaques par force brute et d’autres menaces. L’outil vous permet de définir des limites de débit et des seuils pour divers types d’activités de base de données, en veillant à ce qu’aucun utilisateur ou hôte unique ne puisse submerger votre système.

Figure 2 – Commun à toutes les règles de DataSunrise. Le seuil de déclenchement permet l’activation de l’événement uniquement si la fréquence des requêtes dépasse la limite prédéfinie.

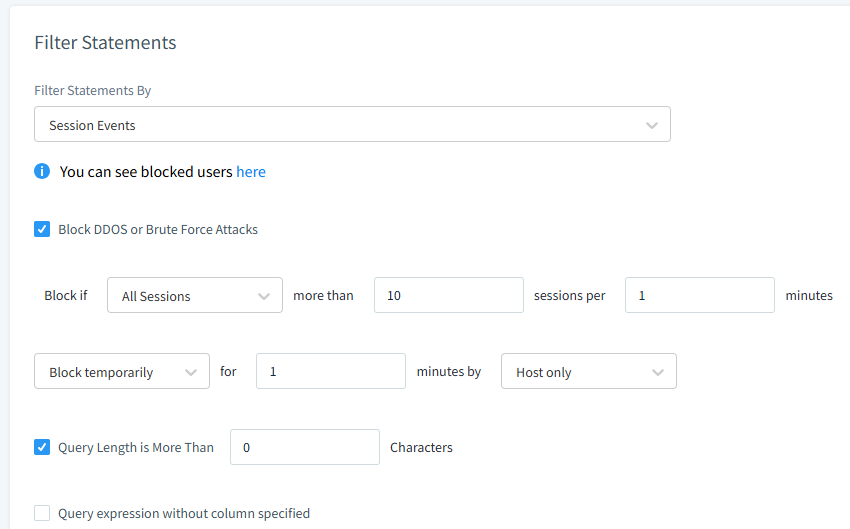

Ci-dessous, vous pouvez voir la configuration de la règle de prévention contre les attaques DDoS.

Figure 3 – Limitation de débit avec DataSunrise. Configuration de la règle de sécurité.

DataSunrise prend en charge une large gamme de bases de données, y compris PostgreSQL, MySQL, SQL Server et Oracle, et fournit une interface web intuitive pour gérer vos paramètres de sécurité. L’outil offre également des fonctionnalités d’audit de conformité, de masquage des données et de surveillance des activités en temps réel.

Résumé et Conclusion

La limitation de débit est une technique cruciale pour se défendre contre les attaques DDoS et assurer une utilisation équitable des applications web et des API. En régulant le taux de requêtes provenant de clients individuels, la limitation de débit empêche les acteurs malveillants de submerger les ressources du serveur.

Nous avons vu comment mettre en œuvre la limitation de débit à différents niveaux, y compris dans les frameworks d’application web et au niveau du serveur. Une stratégie efficace de limitation de débit implique de fixer des limites appropriées à plusieurs niveaux et de surveiller et ajuster régulièrement ces limites en fonction des schémas de trafic observés.

Pour une solution globale de sécurité des bases de données et de protection contre les attaques DDoS, envisagez DataSunrise. Avec son puissant pare-feu de base de données et ses règles de sécurité granulaires, DataSunrise peut aider à défendre vos bases de données contre une large gamme de menaces, y compris les attaques DDoS, les injections SQL et les attaques par force brute.

Utilisée en combinaison avec d’autres mesures de sécurité telles que le filtrage du trafic et la mise en liste noire des IP, la limitation de débit et des outils comme DataSunrise peuvent grandement améliorer la résilience de votre application face aux attaques DDoS.

Pour en savoir plus sur la façon dont DataSunrise peut sécuriser vos bases de données et protéger contre les attaques DDoS, contactez notre équipe pour une démo en ligne. Nous serons heureux de vous montrer l’outil en action et de discuter comment nous pouvons l’adapter à vos besoins spécifiques.

Suivant