Masquage Dynamique des Données

Introduction

Le masquage dynamique des données, ou DDM, est une technique utilisée principalement pour protéger les données contre les accès non autorisés, mais aussi pour les tests et la formation des logiciels. L’objectif principal du masquage des données en général est de générer des données fonctionnellement et structurellement similaires aux véritables données, sans révéler ces dernières. Étant donné que la majorité des organisations ont des réglementations strictes concernant l’exposition des informations sensibles, la mise en œuvre du masquage dynamique des données est essentielle pour protéger les entreprises.

Dans cet article, nous examinerons en profondeur le DDM, les différences avec le masquage statique des données (SDM) et ce que DataSunrise propose à ce sujet.

Différences entre le Masquage Dynamique et le Masquage Statique des Données

Les deux techniques ont pour but de masquer les données sensibles, mais diffèrent dans leur approche. Le masquage statique des données est utilisé pour créer une copie séparée et masquée de la source, avec les données sensibles remplacées par des informations réalistes mais fictives. Cette approche est plus sûre, car aucune trace des données originales n’est laissée dans la copie masquée. Elle est extrêmement utile lorsque l’accès à une base de données doit être accordé à des tiers pour des recherches et des analyses.

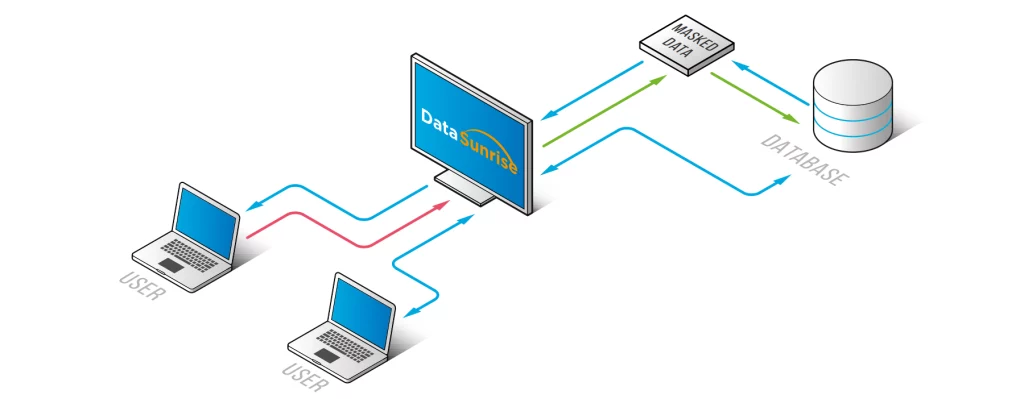

Le masquage dynamique, quant à lui, masque les données en temps réel lorsqu’elles sont interrogées depuis une base de données et ne stocke les données masquées nulle part. C’est une approche plus légère du masquage des données puisqu’elle ne nécessite pas de créer une copie entière de la base de données, mais uniquement les résultats des requêtes individuelles. Il peut également être intégré avec la RBAC, sécurisant encore plus les bases de données de production au sein de l’organisation.

Méthodes de Masquage Dynamique intégrées

La majorité des SGBD offrent des moyens pour masquer les données, certains plus simples que d’autres, certains plus compliqués. Par exemple, PostgreSQL est riche en plugins en raison de sa nature open source. L’un de ces plugins est pg_maskdata. De même, un SGBD commercial, comme OracleDB, dispose d’une fonctionnalité intégrée de réduction des données spécifiquement pour le masquage.

Même si un SGBD ne dispose pas d’un outil de masquage spécifique, SQL lui-même possède des déclencheurs, en utilisant lesquels un utilisateur est capable d’écrire ses propres outils de masquage, même si cela peut être fastidieux et souvent même dépendant de l’environnement.

DataSunrise, une solution de sécurité des bases de données, fonctionne quant à lui comme un proxy pour chaque base de données en même temps, donc chaque règle de masquage est universelle pour tous les SGBD pris en charge. Cela simplifie grandement le processus de masquage dynamique pour l’utilisateur final.

Comment DataSunrise met en œuvre le Masquage Dynamique des Données

DataSunrise, une solution de sécurité des bases de données, fournit aux utilisateurs de nombreux outils pour sécuriser leurs données pour une très grande variété de SGBD, y compris SQL Server, Oracle, PostgreSQL, les NoSQL comme MongoDB, et même les bases de données basées sur le cloud telles que Amazon Redshift. En utilisant l’interface intuitive de DataSunrise, on peut facilement mettre en œuvre le DDM dans leurs projets sans aucune modification de la base de données source. DataSunrise fonctionne exclusivement comme un proxy, donc aucune modification n’est nécessaire, seuls l’accès à la base de données et la configuration correcte du serveur DS. Un utilisateur est capable de configurer le DDM en spécifiant des règles de masquage.

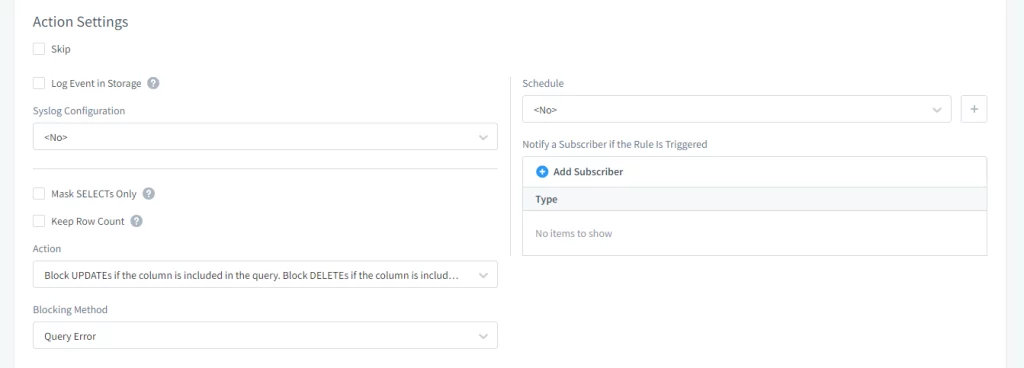

Chaque règle de masquage se compose de trois sections majeures : Paramètres d’Action, Paramètres de Filtrage et Paramètres de Masquage.

Paramètres d’Action

Cette section contient tous les paramètres adjacents, tels que s’il faut enregistrer l’événement de masquage, s’il faut en notifier et qui notifier, bloquer les mises à jour des lignes contenant des données masquées, et ainsi de suite.

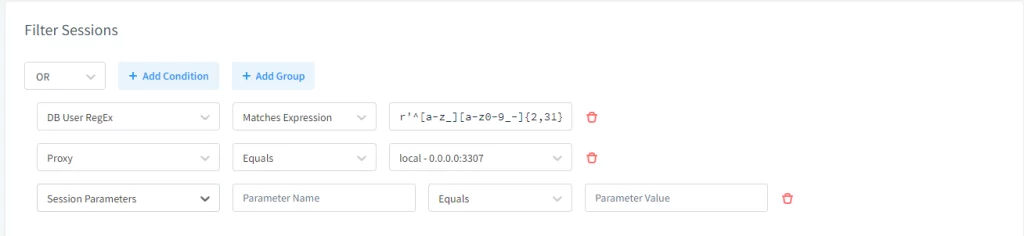

Paramètres de Filtrage

Cette section permet véritablement aux utilisateurs de configurer une RBAC puissante pour leurs bases de données. Elle permet de configurer l’accès en fonction de :

- L’application utilisée pour accéder à la base de données

- L’utilisateur ou le groupe d’utilisateurs de l’application

- L’utilisateur ou le groupe d’utilisateurs de la base de données

- L’utilisateur ou le groupe d’utilisateurs du système d’exploitation

- L’hôte

- L’interface réseau

- Quel proxy a été tenté pour l’interrogation

Le filtre peut inclure plusieurs de ces conditions à remplir. Cela permet une gestion des accès très polyvalente.

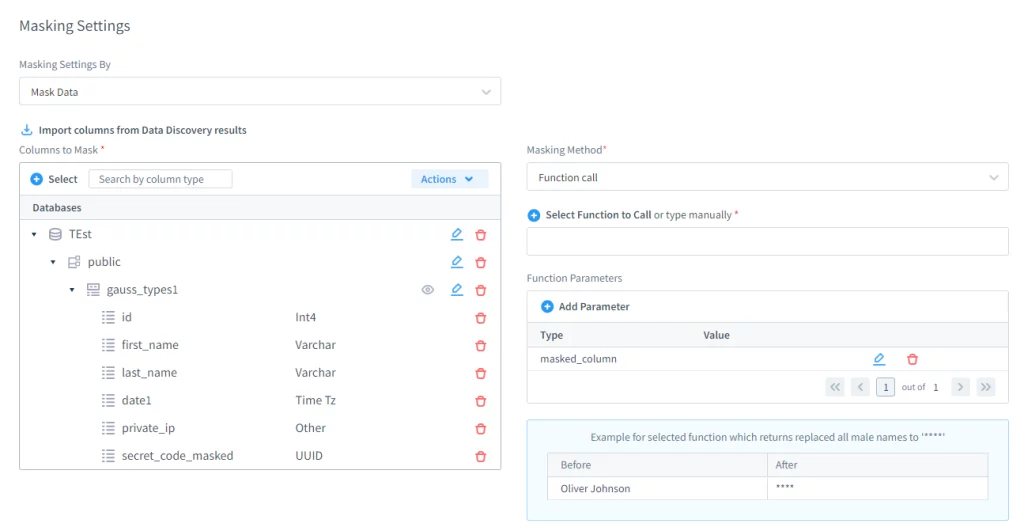

Paramètres de Masquage

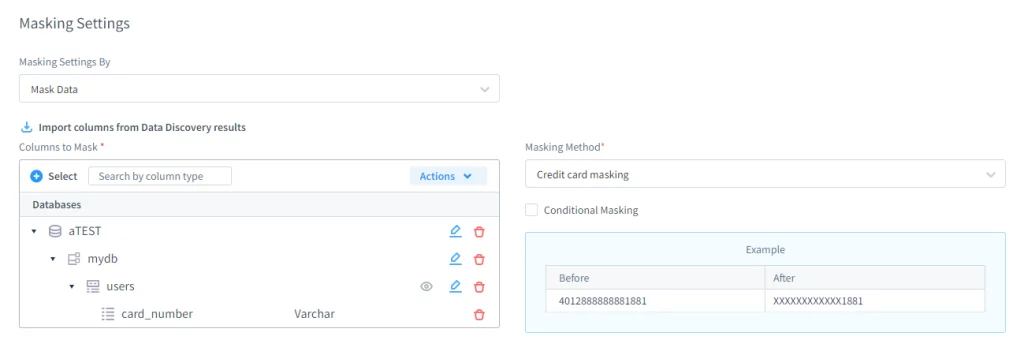

C’est ici que le masquage proprement dit est configuré. Cette section permet de choisir quels schémas, tables, lignes ou colonnes masquer et la méthode de masquage. Il existe une variété de méthodes de masquage par défaut pour chaque type de données, mais l’utilisateur peut également écrire ses propres méthodes en utilisant différents moyens, par exemple, des scripts Lua.

Événements de Masquage Dynamique

Chaque fois qu’une règle avec l’option “Enregistrer l’événement dans le stockage” est déclenchée, le résultat peut être examiné dans la section “Événements de Masquage Dynamique”. Il est facile de suivre les actions des utilisateurs dans une base de données, offrant aux administrateurs plus d’options de sécurité.

Expérience Réelle de l’Utilisation de DataSunrise pour le Masquage

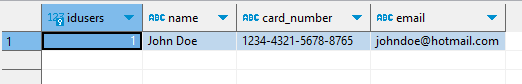

Supposons que nous ayons une base de données PostgreSQL avec une table “users” contenant le nom des utilisateurs, le numéro de carte de crédit et l’adresse email. Le numéro de carte de crédit serait considéré comme une information sensible, donc un masquage doit être effectué. Actuellement, lors de l’interrogation des données, cela ressemble à ceci :

Pour intégrer DataSunrise avec la base de données, tout ce que nous devons faire est de la connecter en tant que proxy à DS. Ensuite, nous créons une règle de masquage pour la colonne du numéro de carte spécialement :

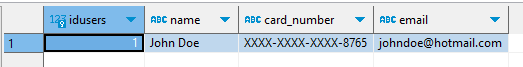

Après avoir appliqué la règle et fait des sélections de requêtes vers le proxy, nous obtenons ceci :

Le numéro de carte de crédit est correctement masqué. Étant donné que l’option d’enregistrement de la règle est activée, nous pouvons examiner les journaux dans l’interface DS.

Avantages du DDM avec DataSunrise

En tirant parti du masquage dynamique des données avec DataSunrise, les organisations peuvent :

- Protéger les Données Sensibles : Protéger les informations personnelles, les informations financières et autres données sensibles contre les accès non autorisés, réduisant ainsi le risque de violations de données.

- Se Conformer aux Réglementations : Répondre aux réglementations sur la confidentialité des données, telles que le RGPD, HIPAA, CCPA, et PCI DSS, en masquant les données sensibles et en contrôlant l’accès à celles-ci. Grâce à la fonction de conformité des données, les outils d’IA aident DataSunrise à découvrir automatiquement les données sensibles conformément à ces réglementations.

- Maintenir l’Utilité des Données avec la RBAC : Permettre aux utilisateurs autorisés de travailler avec les données originales non masquées tout en protégeant les informations sensibles contre les accès non autorisés, préservant ainsi l’utilité des données à des fins légitimes.

- Simplifier la Mise en Œuvre : Mettre en œuvre rapidement et facilement le masquage dynamique des données avec l’interface intuitive de DataSunrise et les fonctions de masquage préconstruites, sans besoin de codage ou de modifications étendues de la base de données.

Conclusion

Le masquage dynamique des données est un outil crucial pour les organisations cherchant à protéger les données sensibles contre les accès non autorisés. DataSunrise aide les entreprises à protéger les informations sensibles et à se conformer aux réglementations sur la protection des données en utilisant le masquage dynamique des données pour la sécurité et la confidentialité. DataSunrise est une excellente option pour les organisations souhaitant améliorer la sécurité de leurs bases de données. Contactez notre équipe d’experts pour planifier une démo et découvrir les possibilités qu’elle offre dès maintenant.

Suivant