Masquage des Données pour Apache Hive

Introduction

Protéger les informations sensibles est primordial. Apache Hive, largement utilisé pour l’entreposage de données et l’analyse, traite d’importantes quantités de données structurées, contenant souvent des informations sensibles telles que des informations personnelles identifiables (PII) et des dossiers financiers. Mettre en œuvre des techniques de masquage pour Hive garantit la sécurité des données, la conformité aux exigences réglementaires, et minimise les risques d’accès non autorisé.

Qu’est-ce que le Masquage de Données ?

Le masquage de données est une technique utilisée pour protéger les données sensibles en remplaçant les valeurs d’origine par des données fictives ou obscurcies. Cela permet aux organisations de maintenir l’utilisabilité des données pour l’analyse et le développement tout en protégeant les informations confidentielles.

Le masquage de données peut être mis en œuvre soit comme des processus statiques soit dynamiques. Lorsqu’il s’agit de modifier des données, différents mécanismes entrent en jeu, chacun offrant des approches uniques pour protéger les informations sensibles. Différentes situations nécessitent des techniques de masquage variées. Voici quelques types courants de masquage de données :

- Masquage Statique des Données : Masque les données au repos en les remplaçant dans la base de données.

- Masquage Dynamique des Données : Masque les données en temps réel pendant l’exécution de la requête sans modifier les données d’origine.

- Masquage des Données en Place : Applique le masquage directement aux données stockées sans les déplacer ou les copier.

Techniques Supplémentaires de Protection des Données

Bien que n’étant pas strictement un masquage de données, les organisations combinent souvent le masquage avec ces mesures de sécurité complémentaires :

- Tokenisation : Remplace les données sensibles par des jetons uniques tout en maintenant l’intégrité référentielle.

- Chiffrement : Protège les données en les convertissant dans un format illisible, réversible avec une clé de déchiffrement.

Techniques de Masquage de Données dans Hive

Protéger les données sensibles dans Apache Hive nécessite des stratégies de masquage efficaces pour prévenir l’accès non autorisé tout en maintenant l’utilisabilité des données. Voici quelques techniques couramment utilisées pour mettre en œuvre le masquage de données dans les environnements Hive.

1. Utilisation des Vues Hive pour le Masquage de Données

L’approche basée sur les vues est l’un des moyens les plus simples de mettre en œuvre le masquage de données sans outils supplémentaires. Cela vous permet de :

- Définir une logique de filtrage complexe

- Maintenir la sécurité au niveau SQL

- Appliquer différentes vues pour différents utilisateurs

- Tirer parti du cadre d’autorisation existant de Hive

Exemple : Masquage des Numéros de Sécurité Sociale (SSN)

Considérons un scénario où les SSN doivent être masqués pour cacher les informations sensibles des utilisateurs non autorisés.

CREATE TABLE users (

id INT,

ssn STRING,

name STRING

);

INSERT INTO users VALUES (1, '123-45-6789', 'Alice'), (2, '987-65-4321', 'Bob');

CREATE VIEW masked_users AS

SELECT

id,

CONCAT('XXX-', SUBSTR(ssn, -4)) AS masked_ssn,

name

FROM users;

SELECT * FROM masked_users;

Résultat Attendu :

| id | masked_ssn | name |

|---|---|---|

| 1 | XXX-6789 | Alice |

| 2 | XXX-4321 | Bob |

Avantages du masquage basé sur les vues :

- Implémentation simple avec SQL.

- Pas besoin d’outils supplémentaires.

- Fournit une protection des données au niveau des colonnes.

2. Approche de Virtualisation des Données pour RLS dans Hive

Puisque Hive ne supporte pas la sécurité au niveau des lignes (RLS) nativement, un détournement de virtualisation des données peut être utilisé pour obtenir un résultat similaire en redirigeant les requêtes vers des vues masquées.

Comment Cela Fonctionne

- Restreindre l’accès à la table originale.

- Créer une vue masquée dans un schéma spécifique à l’utilisateur.

- Définir le schéma par défaut de l’utilisateur pour interroger automatiquement la vue masquée.

Exemple : Masquage des SSNs pour l’Analyste

CREATE DATABASE analyst1_db;

CREATE VIEW analyst1_db.users AS

SELECT id, CONCAT('XXX-', SUBSTR(ssn, -4)) AS ssn, name

FROM default.users;

Résultat Attendu :

Quand l’analyste exécute :

SELECT * FROM users;

Il interrogera la vue masquée (analyst1_db.users), assurant la protection des données.

Résultats de la Requête Attendus

| Requête Exécutée | Table Accédée | Résultat (Masqué/Non Masqué) |

|---|---|---|

| SELECT * FROM users; (Analyst) | analyst1_db.users | Masqué (XXX-6789) |

| SELECT * FROM users; (Admin) | default.users | Non Masqué (123-45-6789) |

Cette technique de virtualisation des données offre une solution de contournement pratique pour Hive mais n’est pas un substitut parfait pour la sécurité au niveau des lignes. Cela peut ajouter de la complexité avec des schémas spécifiques aux utilisateurs et peut causer de la confusion si ce n’est pas bien documenté. Pour une solution plus robuste, envisagez d’intégrer Apache Ranger ou d’autres outils dédiés.

3. Masquage des Données pour Apache Hive avec Apache Ranger

Apache Ranger offre un contrôle d’accès centralisé avec des capacités de masquage fines. Ranger permet de :

- Masquage statique : Transformations fixes telles que le remplacement de valeurs par des nuls ou des constantes.

- Masquage dynamique : Transformations basées sur le rôle de l’utilisateur où la visibilité des données sensibles dépend des permissions.

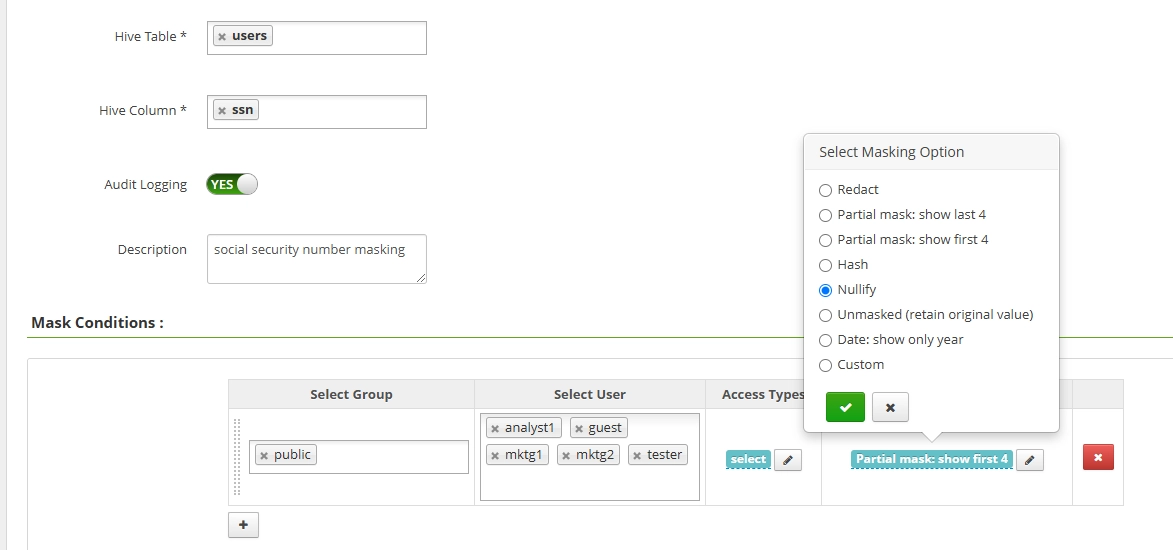

Exemple : Application d’une Politique de Masquage dans Apache Ranger

- Définir une politique de masquage de données dans Ranger pour la table

users. - Définir des règles de masquage au niveau des colonnes pour la colonne

ssn. - Attribuer des rôles pour contrôler quels utilisateurs voient les valeurs masquées vs non masquées.

Résultats des Requêtes pour l’Exemple de Politique Ranger :

| Utilisateur | Colonne | Résultat de la Requête |

|---|---|---|

| Analyste | ssn | Masqué avec NULL |

| Invité | ssn | Masqué avec NULL |

| Administrateur | ssn | Non Masqué |

Masquage des Données pour Apache Hive à l’Aide de DataSunrise

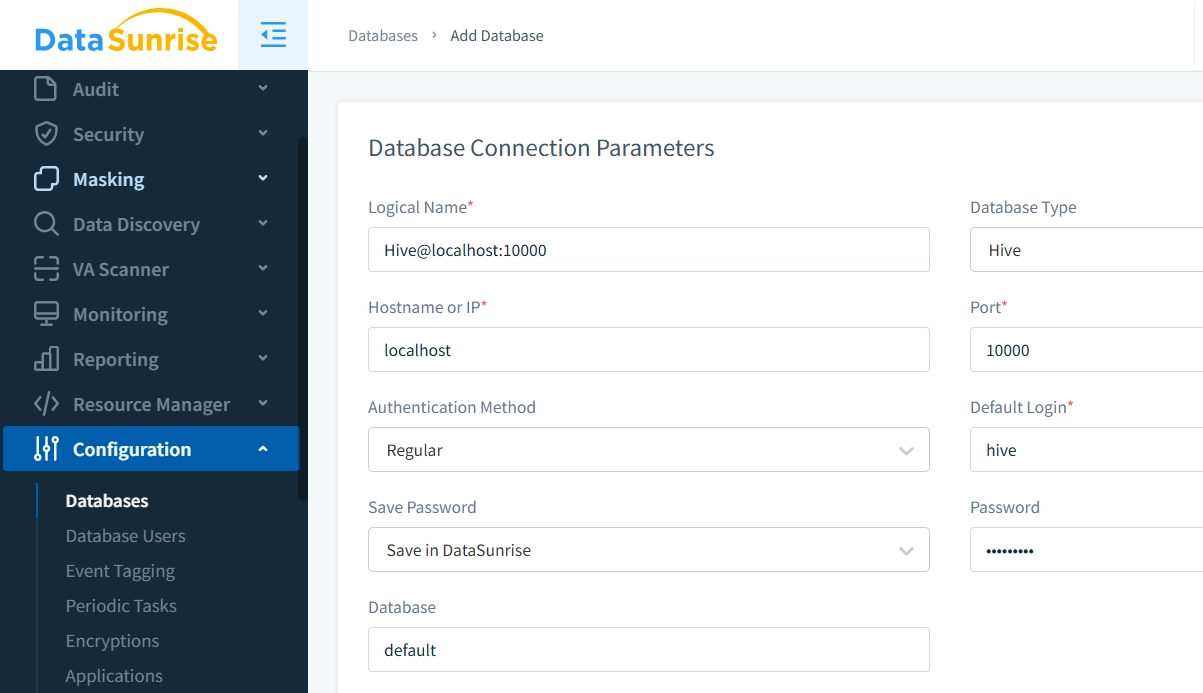

1. Connectez Votre Instance Hive à DataSunrise

Une fois DataSunrise installé, configurez-le pour vous connecter à votre environnement Hive en spécifiant les paramètres de connexion.

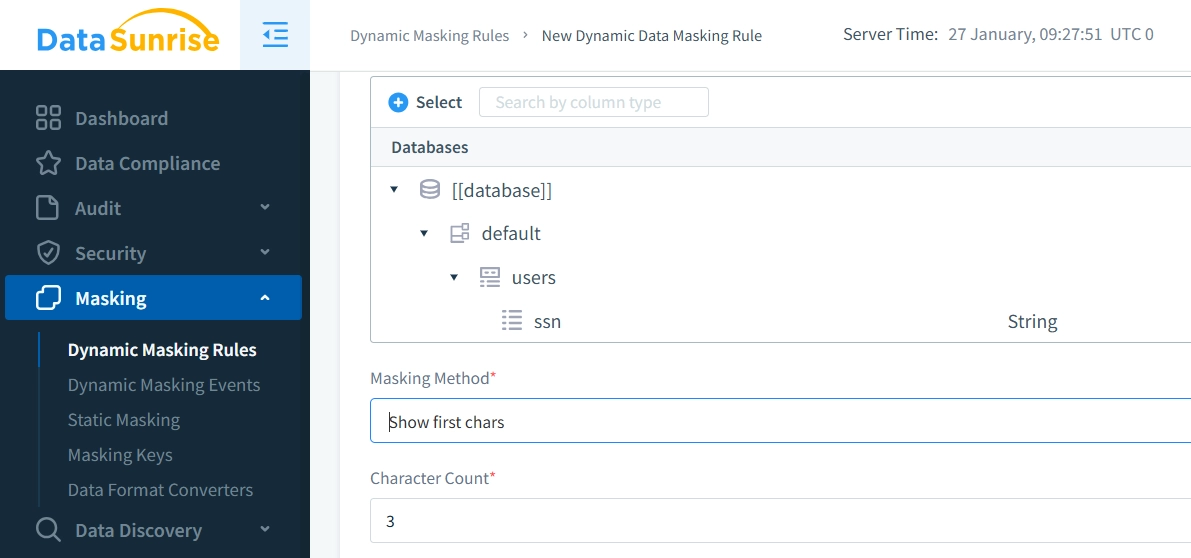

2. Définir les Règles de Masquage

Créez des règles de masquage de données dans DataSunrise pour spécifier quelles colonnes doivent être masquées et les méthodes de masquage à appliquer. DataSunrise prend en charge le masquage dynamique et statique des données, chacun configurable dans leurs sections respectives de l’interface utilisateur. Pour cette démonstration, nous nous concentrons sur le masquage dynamique, spécifiant les données exactes à masquer.

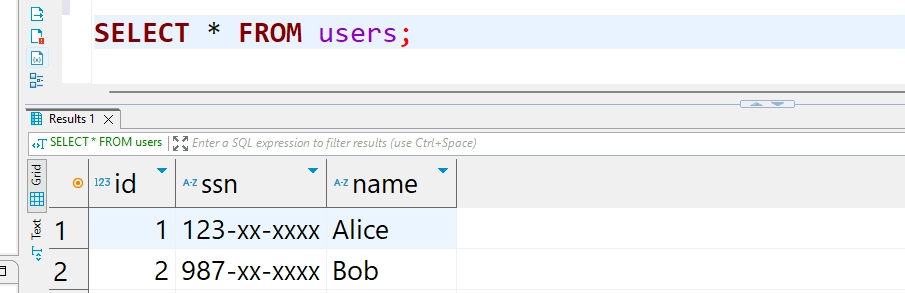

3. Tester et Valider

Exécutez des requêtes pour vérifier que le masquage des données est appliqué correctement sans impacter la performance des requêtes.

Conclusion

Le masquage des données est essentiel pour sécuriser les données sensibles dans Apache Hive et garantir la conformité réglementaire. Bien que les vues Hive et la virtualisation des données offrent des capacités de masquage de base, elles nécessitent souvent une configuration manuelle et manquent de flexibilité. Apache Ranger offre un contrôle centralisé mais peut être complexe à gérer et à configurer efficacement.

DataSunrise offre une solution supérieure, fournissant un masquage dynamique et statique des données avec un impact minimal sur les performances. Son interface intuitive, ses politiques flexibles et son intégration transparente avec Hive en font le choix idéal et évolutif pour améliorer la sécurité des données.

DataSunrise propose des fonctionnalités avancées de sécurité des bases de données, incluant l’audit, le masquage, et la découverte des données. Planifiez une démo en ligne pour voir comment nous pouvons vous aider à sécuriser vos données stockées dans Hive.