Masquage de données pour Cloudberry

Le masquage de données pour Cloudberry est un élément important de la sécurité des données modernes. Le rapport sur les tendances des menaces cybernétiques de Cisco pour 2024 montre que 94% des organisations ont eu des incidents de sécurité l’année dernière. De plus, 71% ont eu du mal à maintenir une sécurité forte dans les environnements de développement et de test. Ces conclusions soulignent l’importance d’une protection efficace des données dans les environnements non-production pour les utilisateurs de Cloudberry.

Alors que les organisations continuent d’étendre leur utilisation des bases de données cloud, la mise en œuvre d’une protection complète des données est devenue une priorité. Ce guide examine les solutions de masquage de données natives et tierces pour Cloudberry, fournissant des informations pratiques pour protéger vos données sensibles.

Comprendre le masquage de données natif dans Cloudberry

Cloudberry offre des capacités natives robustes de masquage de données qui aident les organisations à protéger les informations sensibles tout en maintenant l’utilité des données pour le développement et les tests. Ces fonctionnalités utilisent des éléments de langage SQL, des vues et des procédures stockées pour créer des versions sécurisées et masquées des données de production.

Techniques de masquage de données de base

Lors de la mise en œuvre de masquage de données pour Cloudberry, vous pouvez utiliser plusieurs fonctions SQL intégrées pour protéger les informations sensibles.

Par exemple, pour masquer les adresses e-mail tout en conservant le format des données :

CREATE VIEW masked_customers AS SELECT id, first_name, last_name, CONCAT(LEFT(email, 2), '***', '@', SUBSTRING_INDEX(email, '@', -1)) AS masked_email, REGEXP_REPLACE(ip_address, '^([0-9]+)\..*$', '\1.xxx.xxx.xxx') AS masked_ip FROM customers;

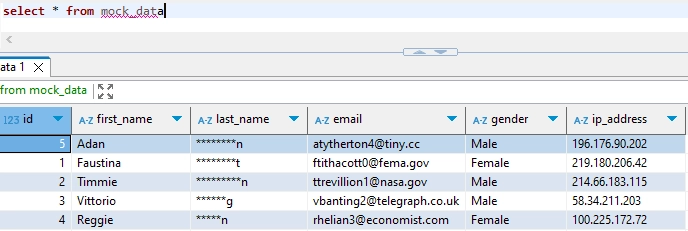

Le tableau suivant montre comment la vue de masquage préserve le format des données tout en protégeant les informations sensibles. Les adresses e-mail conservent leur structure de domaine mais masquent les détails personnels. Les adresses IP montrent la première partie pour l’analyse du réseau mais masquent le reste.

| id | first_name | last_name | masked_email | masked_ip |

|---|---|---|---|---|

| 1 | John | Smith | js***@company.com | 192.xxx.xxx.xxx |

| 2 | Sarah | Johnson | sj***@enterprise.org | 172.xxx.xxx.xxx |

| 3 | Michael | Brown | mb***@business.net | 10.xxx.xxx.xxx |

Masquage avancé à l’aide de procédures stockées

Les capacités de masquage natif de Cloudberry s’étendent aux procédures stockées, offrant des schémas de masquage plus sophistiqués. Vous pouvez créer des règles de masquage personnalisées qui préservent les caractéristiques des données tout en obscurcissant les informations sensibles :

CREATE PROCEDURE mask_customer_data() BEGIN -- Define masking rules SET @mask_pattern = '***'; -- Apply masking to sensitive columns UPDATE customer_staging SET email = CONCAT(LEFT(email, 2), @mask_pattern, '@example.com'), ip_address = '0.0.0.0'; END;

La procédure stockée applique des règles de masquage plus strictes, comme indiqué ci-dessous. Cette approche standardise complètement les domaines des e-mails et obscurcit entièrement les adresses IP, ce qui la rend adaptée aux environnements de développement où le maintien de la topologie du réseau n’est pas nécessaire :

| id | first_name | last_name | ip_address | |

|---|---|---|---|---|

| 1 | John | Smith | js***@example.com | 0.0.0.0 |

| 2 | Sarah | Johnson | sj***@example.com | 0.0.0.0 |

| 3 | Michael | Brown | mb***@example.com | 0.0.0.0 |

Cette stratégie de masquage complet garantit une anonymisation constante des données tout en maintenant l’intégrité référentielle grâce à la préservation des valeurs d’identifiant.

Implémentation du masquage via l’interface en ligne de commande de Cloudberry

L’interface en ligne de commande de Cloudberry fournit des options supplémentaires pour la mise en œuvre du masquage des données. Voici un processus étape par étape :

- Configurez vos règles de masquage dans un fichier JSON

- Appliquez la configuration de masquage en utilisant des commandes CLI

Exemple de configuration CLI :

{

"masking_rules": {

"customers": {

"email": "partial_mask",

"ip_address": "full_mask"

}

}

}Intégration DataSunrise pour une sécurité renforcée

Bien que les capacités de masquage natif de Cloudberry soient puissantes, les organisations nécessitant des fonctionnalités de sécurité avancées peuvent tirer parti de la solution complète de masquage des données de DataSunrise. DataSunrise offre une gestion centralisée des règles de masquage à travers toute votre infrastructure de données.

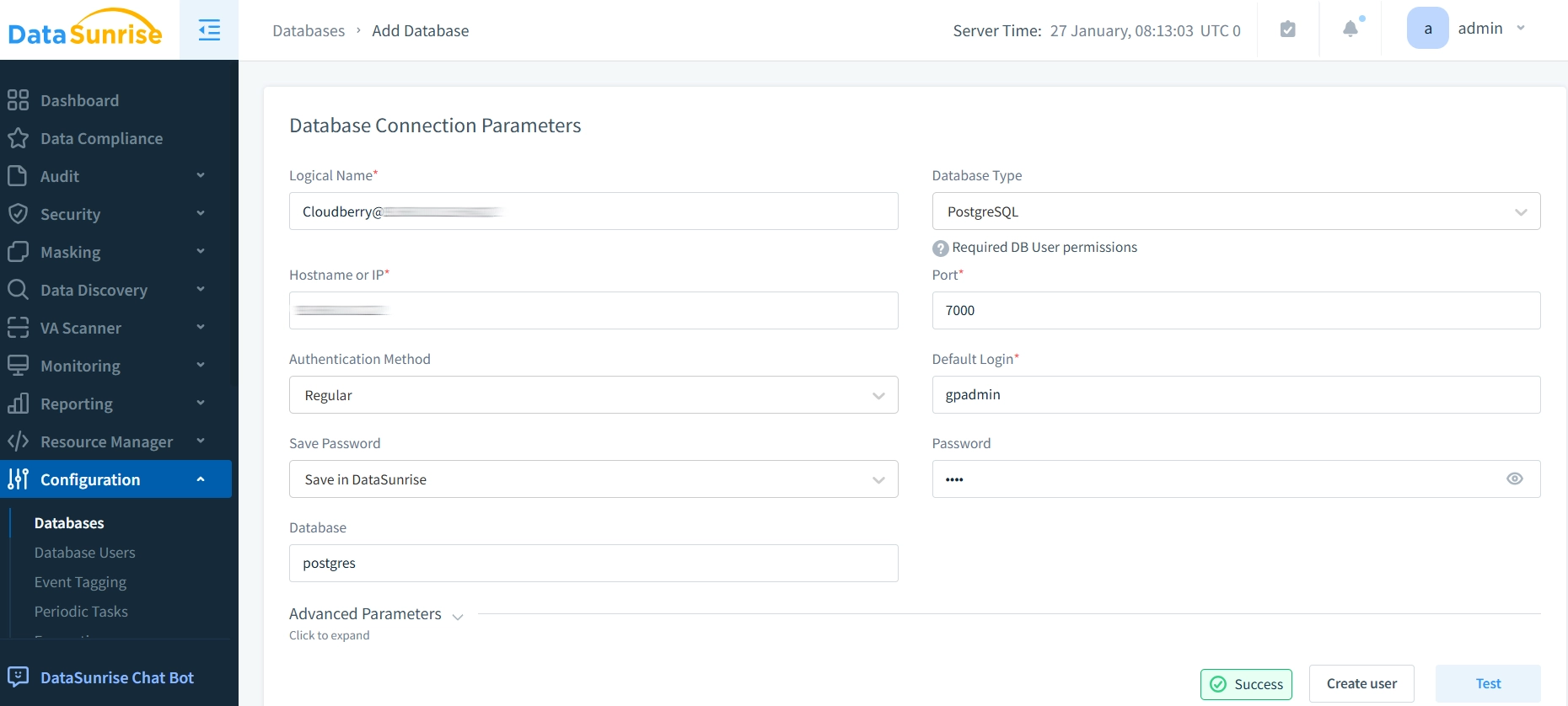

Configuration de DataSunrise pour Cloudberry

En supposant que DataSunrise soit installé, suivez ces étapes pour implémenter le masquage :

- Connectez-vous au tableau de bord DataSunrise

- Ajoutez votre base de données Cloudberry en tant qu’instance

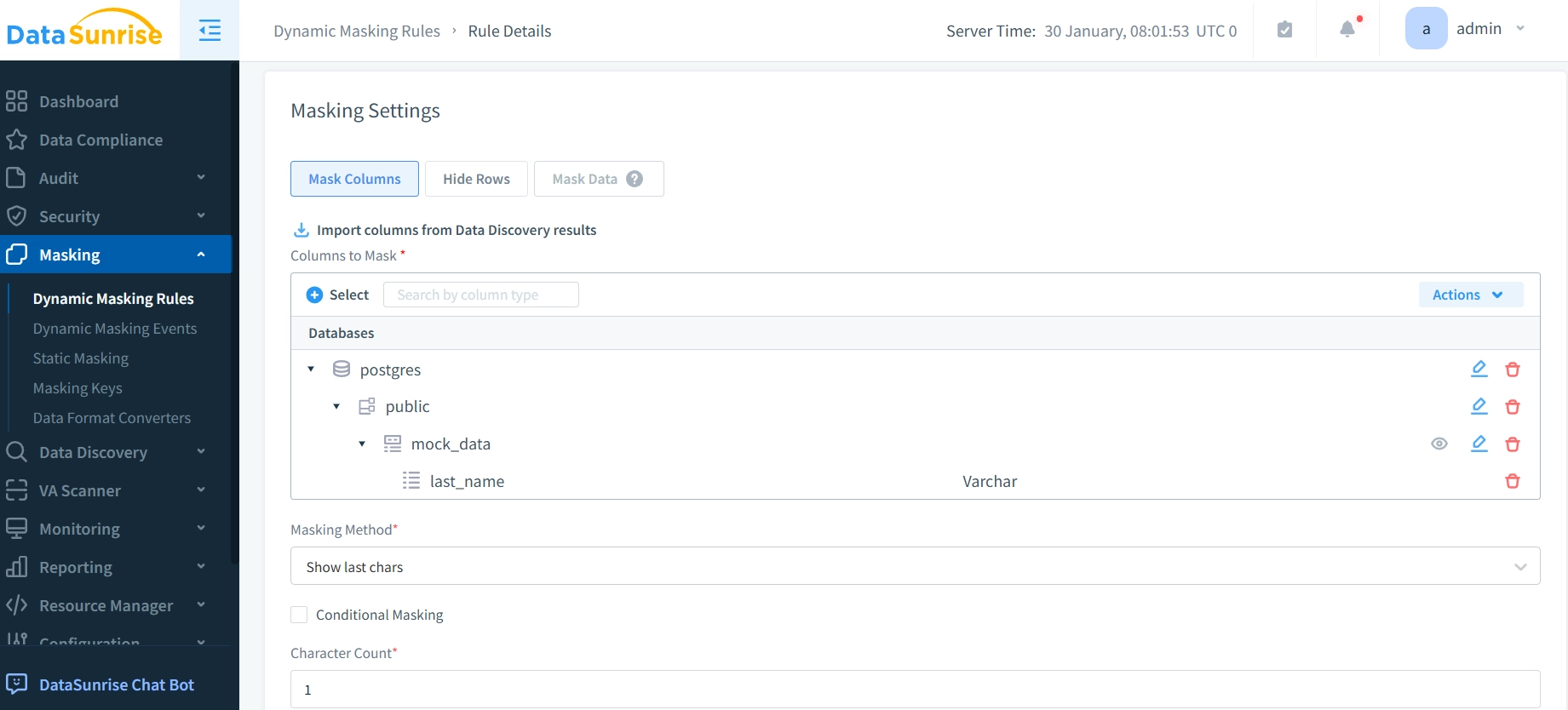

- Créez de nouvelles règles de masquage via l’interface web intuitive

- Appliquez et testez votre configuration de masquage

La suite de sécurité DataSunrise offre :

- Gestion centralisée des règles de masquage

- Masquage des données en temps réel

- Trails d’audit complets

- Fonctionnalités de rapports de conformité

Bonnes pratiques pour le masquage de données

Évaluation et classification des données : Un masquage réussi des données dans les environnements Cloudberry commence par une évaluation et une classification minutieuses des données. Les organisations doivent identifier les informations sensibles et cartographier les relations de données pour maintenir l’intégrité référentielle dans l’ensemble de leurs systèmes. Cette base garantit que les règles de masquage protègent les bonnes données tout en préservant la fonctionnalité du système.

Intégration des solutions tierces : Bien que Cloudberry fournisse des capacités de masquage natives, des outils spécialisés comme DataSunrise offrent des fonctionnalités avancées qui améliorent considérablement la posture de sécurité. Ces solutions offrent une gestion centralisée, des algorithmes de masquage sophistiqués et une génération de rapports de conformité simplifiée – particulièrement précieuse pour les environnements de base de données complexes.

Optimisation des performances : Une approche équilibrée de la performance est essentielle. Implémentez des vues matérialisées pour les données masquées fréquemment consultées et programmez les opérations de masquage intensives pendant les heures creuses. Une surveillance régulière des performances des vues masquées et une mise en cache stratégique des données aident à maintenir l’efficacité du système. Les organisations doivent établir des protocoles de test pour vérifier que les données masquées maintiennent à la fois l’utilité et la sécurité tout au long de ces optimisations.

Conformité et documentation : Aligner les approches de masquage sur les réglementations pertinentes telles que le RGPD, HIPAA et PCI DSS. Maintenir une documentation détaillée des configurations de masquage et implémentez des trails d’audit complets. Une validation régulière garantit que les règles de masquage protègent les informations sensibles tout en répondant aux normes de conformité. C’est important lors de l’utilisation à la fois des fonctionnalités intégrées et des solutions tierces dans votre système de sécurité.

Conclusion

Alors que la sécurité des données continue d’évoluer, les organisations doivent anticiper les menaces potentielles tout en maintenant des opérations de données efficaces. Les capacités de masquage natives de Cloudberry offrent une base solide pour protéger les informations sensibles, offrant à la fois simplicité et flexibilité via les fonctionnalités SQL, les vues et les procédures stockées. Pour les entreprises nécessitant une meilleure sécurité, DataSunrise propose une suite de sécurité solide qui inclut une gestion centralisée, un masquage en temps réel et des fonctionnalités de conformité fiables.

Que vous gériez des informations sur les clients, des données financières ou d’autres enregistrements sensibles, l’utilisation de stratégies de masquage des données est essentielle. C’est une partie clé de la gouvernance moderne des données. DataSunrise améliore ces capacités avec ses outils de sécurité de pointe, offrant des fonctionnalités d’audit avancées et une gestion de la conformité simplifiée. Prêt à améliorer votre sécurité des données ? Visitez le site web de DataSunrise dès aujourd’hui et planifiez une démonstration en ligne pour découvrir comment leurs solutions innovantes peuvent transformer votre stratégie de protection des données.