Protéger les Informations Sensibles avec le Masquage de Données Statiques dans SQL Server

Les bases de données SQL Server contiennent des informations précieuses pour les entreprises. Cependant, ces données incluent souvent des détails sensibles qui nécessitent une protection. Le masquage de données statiques dans SQL Server offre une solution robuste pour protéger les informations confidentielles tout en maintenant la fonctionnalité de la base de données. Cet article explore le masquage de données statiques, son importance pour SQL Server et comment le mettre en œuvre efficacement.

Qu’est-ce que le Masquage de Données Statiques ?

Le masquage de données statiques est une technique qui remplace définitivement les informations sensibles par des données fictives mais réalistes. Il crée une copie aseptisée de la base de données, préservant sa structure et son utilité tout en protégeant les détails confidentiels. Dans SQL Server, le masquage de données statiques garantit que les utilisateurs non autorisés ne peuvent pas accéder ou consulter les informations sensibles, même s’ils accèdent à la copie masquée de la base de données.

Les bases de données SQL Server stockent souvent des informations personnelles, des dossiers financiers et d’autres données sensibles. Sans protection adéquate, ces informations deviennent vulnérables aux violations et aux accès non autorisés. Le masquage de données statiques dans SQL Server répond à ces préoccupations de sécurité en obscurcissant en permanence les détails sensibles dans la base de données copiée.

De nombreuses industries sont confrontées à des réglementations strictes concernant la protection des données. Le masquage de données statiques de SQL Server aide les organisations à se conformer à des lois telles que le RGPD, la HIPAA et le PCI DSS. En mettant en œuvre des techniques de masquage, les entreprises démontrent leur engagement envers la confidentialité des données et évitent les problèmes juridiques potentiels.

Le développement et les tests de logiciels nécessitent des données réalistes. Cependant, l’utilisation de données de production dans ces environnements présente des risques significatifs. Le masquage de données statiques pour SQL Server permet aux équipes de travailler avec des versions sûres et masquées des bases de données. Cette approche maintient l’intégrité des données tout en éliminant le danger d’exposer des informations sensibles lors des processus de développement et de test.

Mise en Œuvre du Masquage de Données Statiques dans SQL Server

SQL Server offre diverses techniques de masquage adaptées aux différents types de données et exigences de sécurité. Quelques méthodes populaires incluent la substitution (remplacer les valeurs sensibles par des alternatives réalistes), le mélange (réorganiser les données existantes dans une colonne), le chiffrement (convertir les données sensibles en un format illisible) et la mise à nul (remplacer les valeurs sensibles par NULL).

Une fois que vous avez identifié les données sensibles et choisi des techniques appropriées, il est temps de créer des règles de masquage. Dans SQL Server, vous pouvez utiliser des fonctions intégrées ou des scripts personnalisés pour appliquer ces règles. Par exemple, pour masquer une colonne de numéro de sécurité sociale :

UPDATE Employees

SET SSN = CONCAT(

REPLICATE('X', 3),

'-',

REPLICATE('X', 2),

'-',

RIGHT(SSN, 4)

)

Cette règle changerait les SSN de “123-45-6789” en “XXX-XX-6789”, ne révélant que les quatre derniers chiffres.

Après avoir défini les règles de masquage, créez une copie de la base de données source et appliquez les règles à cette nouvelle copie. Cette étape garantit que les données originales restent intactes tout en créant une version entièrement masquée à utiliser dans des environnements non productifs.

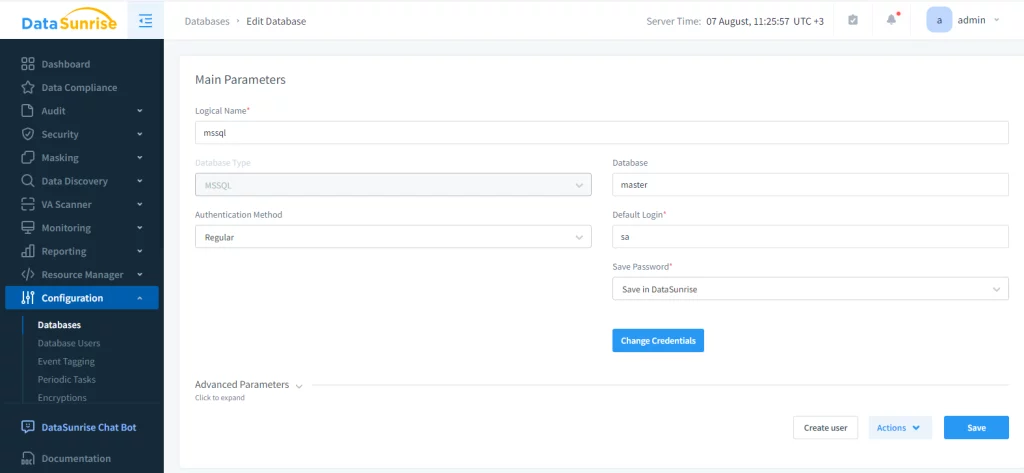

L’utilisation de telles méthodes peut être fastidieuse pour un utilisateur inexpérimenté et très chronophage pour les grandes bases de données. DataSunrise simplifie grandement le processus de masquage statique. Tout d’abord, un utilisateur doit créer une instance de base de données MSSQL pour créer des règles et des tâches pour celle-ci.

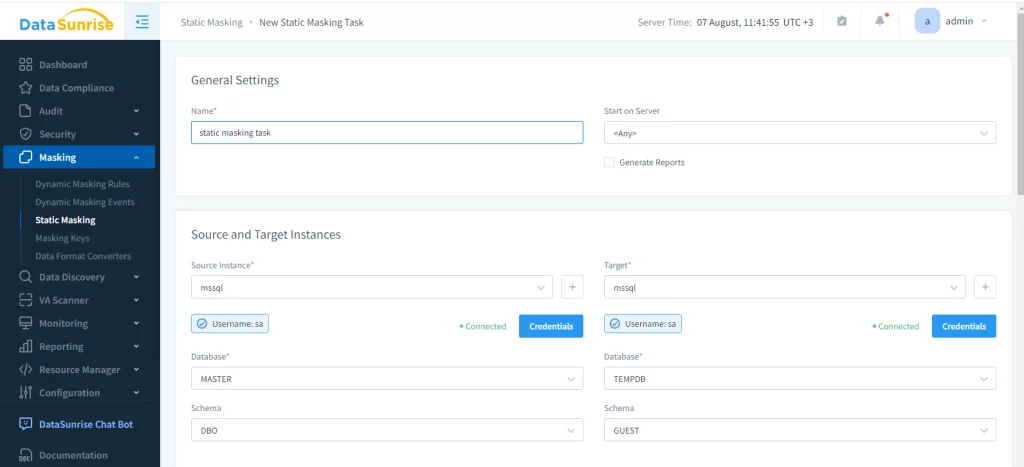

Ensuite, une tâche de masquage statique doit être créée. Tout d’abord, sélectionnez la base de données source et le schéma à masquer, puis spécifiez la base de données cible. La cible, évidemment, doit également être MSSQL. Avant le masquage, toutes les données du schéma cible seront tronquées, donc un utilisateur doit être prudent avant de procéder.

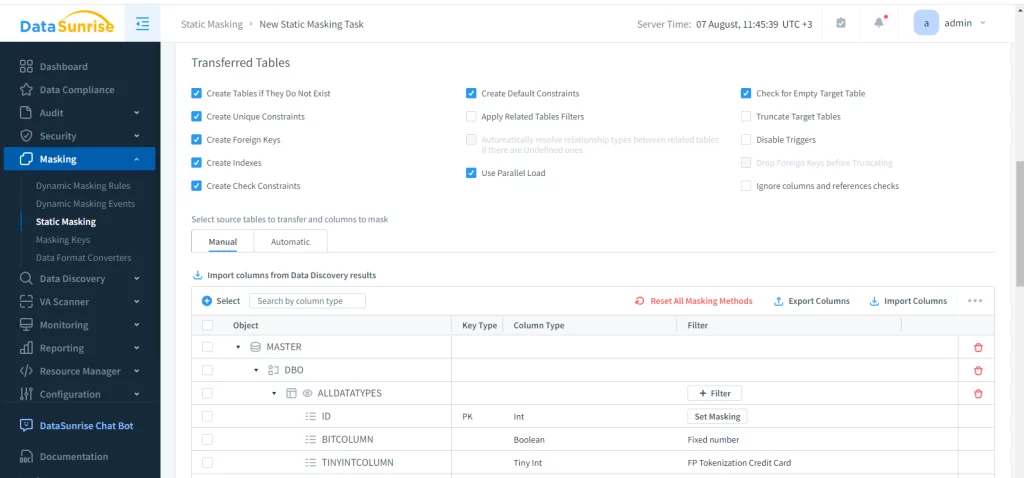

Enfin, les règles de masquage doivent être définies. Comme dans le masquage dynamique, un utilisateur sélectionne les tables à masquer et l’algorithme de masquage.

Il ne reste plus qu’à configurer les règles de masquage et à exécuter la tâche. Cela créera un stockage fictif pleinement fonctionnel avec les relations intactes, mais les données nécessaires seront cachées.

Meilleures Pratiques et Défis

Lors de la mise en œuvre du masquage de données statiques, il est important de suivre les meilleures pratiques. Assurez-vous que les données liées sont masquées de manière cohérente dans différentes tables pour maintenir l’intégrité référentielle. Efforcez-vous de préserver le format original des données pour aider les applications à continuer de fonctionner correctement. Choisissez des valeurs de masquage qui ressemblent à des données réelles pour des tests et des analyses plus précis.

Documentez clairement vos procédures de masquage de données statiques dans SQL Server. Cette pratique garantit cohérence et aide aux efforts d’audit et de conformité. Révisez et mettez régulièrement à jour vos règles de masquage, en particulier lorsque les structures des bases de données changent ou que de nouveaux types de données sensibles sont introduits.

Cependant, le masquage de données statiques présente également des défis. Les relations complexes entre les données peuvent rendre difficile le masquage cohérent dans les tables liées. Trouver le bon équilibre entre la protection des données et l’utilité est crucial, car un masquage trop agressif pourrait rendre les données inutilisables pour certaines fins. Pour les très grandes bases de données, le processus de création d’une copie masquée pourrait nécessiter des ressources de stockage et de traitement importantes.

Outils et Solutions

Bien que des scripts personnalisés puissent gérer le masquage de données statiques, plusieurs outils peuvent simplifier le processus. SQL Server Data Tools (SSDT) inclut des capacités de masquage de données qui s’intègrent aux projets SQL Server. Diverses solutions tierces offrent des fonctionnalités avancées pour le masquage de données statiques dans SQL Server. Pour les organisations ayant des exigences spécifiques, des scripts PowerShell personnalisés peuvent automatiser le processus de masquage de données statiques.

À mesure que les besoins en matière de protection des données continuent d’évoluer, nous pouvons nous attendre à des avancées dans les capacités de masquage de données statiques. Les développements potentiels incluent des algorithmes de masquage basés sur l’IA, une intégration améliorée avec les instances SQL Server basées sur le cloud et une performance améliorée pour le masquage des bases de données à grande échelle.

N’oubliez pas de visiter le site web de DataSunrise et de programmer une session de démonstration pour découvrir tout ce que notre équipe a à offrir.

Conclusion

Le masquage de données statiques dans SQL Server fournit un outil puissant pour protéger les informations sensibles tout en maintenant la fonctionnalité de la base de données dans les environnements non productifs. En comprenant les différentes techniques de masquage, en mettant en œuvre les meilleures pratiques et en relevant les défis potentiels, les organisations peuvent améliorer considérablement leur posture de sécurité des données. Alors que les menaces à la confidentialité des données continuent d’évoluer, le masquage de données statiques dans SQL Server reste un élément essentiel d’une stratégie globale de sécurité pour la gestion des bases de données.