Masquage dynamique des données dans Greenplum

Greenplum est un système de gestion de base de données puissant utilisé par de nombreuses organisations pour gérer de grands volumes de données. À mesure que les entreprises stockent davantage d’informations sensibles, protéger ces données devient crucial. Le masquage dynamique des données dans Greenplum protège les informations sensibles tout en permettant aux utilisateurs autorisés d’y accéder. Cet article explore le concept de masquage dynamique des données dans Greenplum, ses avantages et comment le mettre en œuvre efficacement.

Que signifie le masquage dynamique des données ?

Le masquage dynamique des données est une mesure de sécurité qui dissimule instantanément les informations confidentielles. Il fonctionne en remplaçant les valeurs originales par des versions masquées lorsque des utilisateurs non autorisés interrogent la base de données. Les données réelles restent inchangées dans la base de données, mais les utilisateurs sans les permissions appropriées ne voient que les informations masquées. Cette approche diffère du masquage statique des données, qui modifie définitivement les données.

Le masquage dynamique des données dans Greenplum offre plusieurs avantages pour les organisations. Il améliore la sécurité en protégeant les informations sensibles contre l’accès non autorisé, réduisant ainsi le risque de violation de données. Il aide à respecter les exigences réglementaires telles que le RGPD, la HIPAA et la CCPA.

Les administrateurs peuvent facilement ajuster les règles de masquage sans modifier les données sous-jacentes. Cela ne nécessite pas de modifications des applications ou des structures de base de données existantes. Le masquage dynamique a un impact minimal sur les performances des requêtes.

Le masquage dynamique des données dans Greenplum fonctionne au niveau des requêtes. Lorsqu’un utilisateur envoie une requête, le moteur de base de données vérifie ses permissions. Si l’utilisateur n’a pas les droits nécessaires, le moteur applique les règles de masquage aux colonnes sensibles avant de retourner les résultats. Ce processus se fait de manière transparente, sans que l’utilisateur en ait connaissance.

Mise en œuvre du masquage dynamique des données dans Greenplum

Pour configurer le masquage dynamique des données dans Greenplum, suivez ces étapes :

Tout d’abord, identifiez les colonnes contenant des informations sensibles. Les exemples courants incluent les numéros de sécurité sociale, les numéros de carte de crédit, les adresses e-mail, les numéros de téléphone et les adresses.

Ensuite, créez des fonctions personnalisées pour masquer différents types de données. Voici un exemple de fonction pour masquer les adresses e-mail :

CREATE OR REPLACE FUNCTION mask_email(email text) RETURNS text AS $$ BEGIN RETURN LEFT(email, 1) || '***@' || SPLIT_PART(email, '@', 2); END; $$ LANGUAGE plpgsql;

Cette fonction conserve le premier caractère de l’e-mail, remplace le reste par des astérisques, et préserve le domaine.

Après avoir créé des fonctions de masquage, appliquez-les aux colonnes concernées. Utilisez des vues ou des politiques de sécurité pour mettre en œuvre le masquage :

CREATE VIEW masked_customers AS SELECT id, name, mask_email(email) AS email, mask_phone(phone) AS phone FROM customers;

Accordez les permissions appropriées aux utilisateurs et aux rôles. Assurez-vous que seuls les utilisateurs autorisés peuvent accéder aux données originales :

GRANT SELECT ON masked_customers TO analyst_role; GRANT SELECT ON customers TO admin_role;

Enfin, testez la mise en œuvre du masquage pour s’assurer qu’elle fonctionne comme prévu :

-- En tant qu'analyste SELECT * FROM masked_customers LIMIT 5; -- En tant qu'administrateur SELECT * FROM customers LIMIT 5;

Vérifiez que les analystes voient les données masquées tandis que les administrateurs peuvent voir les informations originales.

Mise en œuvre via DataSunrise

Greenplum offre un masquage dynamique, mais certains utilisateurs le trouvent trop complexe pour les grandes bases de données. Dans ces cas, les experts conseillent d’utiliser des solutions tierces. Pour effectuer cela dans DataSunrise, vous devez suivre plusieurs étapes.

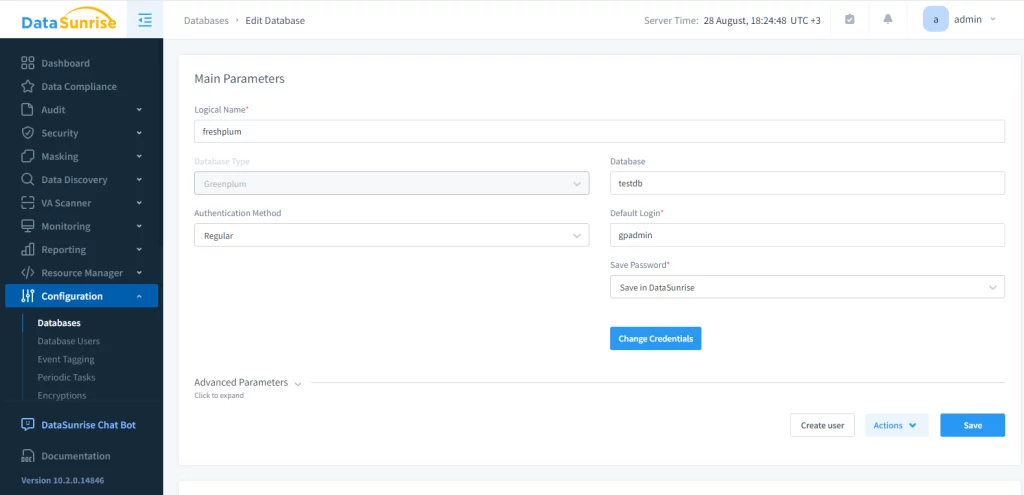

Tout d’abord, vous devez créer une instance de la base de données cible. Grâce à l’instance, un utilisateur peut interagir avec la base de données cible via des règles de sécurité et des tâches de masquage. Création d’une instance :

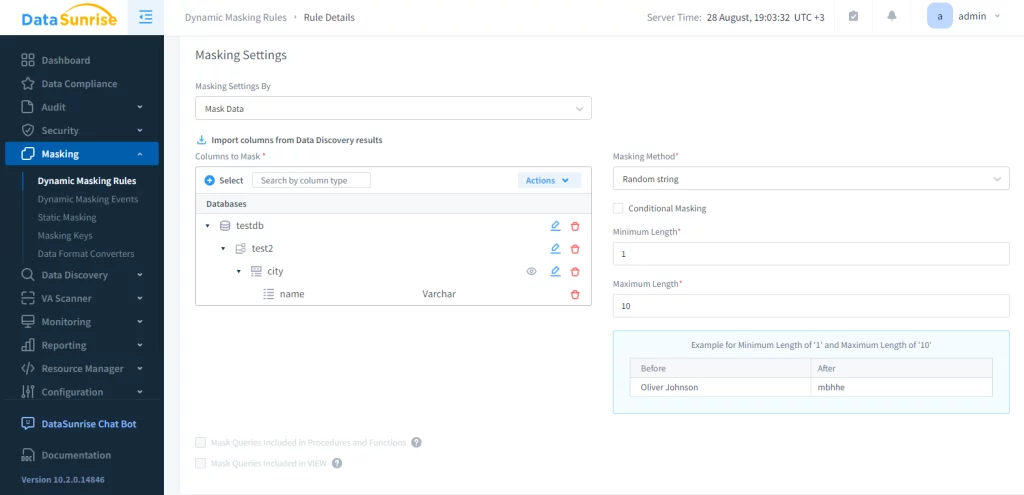

Il ne reste plus qu’à créer une règle de masquage et à l’activer. Sélectionnez la base de données, le schéma, la table et les colonnes ainsi que les méthodes de masquage. Dans cet exemple, nous masquerons la table « city » de la base de données « test2 ».

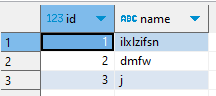

Le résultat est le suivant :

Meilleures pratiques et défis

Pour maximiser l’efficacité du masquage dynamique des données dans Greenplum, prenez en compte ces meilleures pratiques :

Appliquez des règles de masquage cohérentes à toutes les instances de données sensibles. Cette approche maintient l’intégrité des données et évite la confusion.

Effectuez des audits réguliers de vos politiques de masquage. Assurez-vous qu’elles sont conformes aux exigences de sécurité et aux réglementations actuelles.

Surveillez l’impact des performances du masquage dynamique. Optimisez les fonctions et politiques de masquage si nécessaire pour minimiser la surcharge des requêtes.

Éduquez les utilisateurs sur le masquage dynamique des données. Aidez-les à comprendre pourquoi ils peuvent voir des données masquées et comment demander l’accès si nécessaire.

Bien que le masquage dynamique des données dans Greenplum offre des avantages substantiels, il est crucial de reconnaître les obstacles possibles. Le masquage peut compliquer certains types de requêtes, en particulier celles impliquant des jointures complexes ou des agrégations. Maintenir les relations entre les données masquées et non masquées nécessite une planification minutieuse.

Le masquage dynamique ne doit pas être la seule mesure de sécurité. Il fonctionne mieux dans le cadre d’une stratégie de protection des données complète.

Avenir du masquage dynamique des données dans Greenplum

À mesure que les préoccupations en matière de confidentialité des données augmentent, on peut s’attendre à d’autres avancées dans le masquage dynamique des données dans Greenplum. Les futures versions pourraient offrir des techniques de masquage encore plus efficaces.

Nous pourrions voir des options de masquage plus sophistiquées, telles que le cryptage préservant le format. Une meilleure intégration avec d’autres fonctionnalités de sécurité de Greenplum et des outils tiers est probable. Des outils pour ajuster automatiquement les règles de masquage en fonction de l’évolution des réglementations pourraient également émerger.

Conclusion

Le masquage dynamique des données dans Greenplum fournit un moyen puissant de protéger les informations sensibles sans sacrifier la fonctionnalité de la base de données. En mettant en œuvre cette fonctionnalité, les organisations peuvent améliorer leur sécurité des données, se conformer aux réglementations et maintenir la confiance des utilisateurs. En explorant le masquage dynamique des données de Greenplum, n’oubliez pas qu’il ne s’agit que d’une partie d’une stratégie de protection des données complète. Combinez-le avec d’autres mesures de sécurité pour créer une défense robuste contre les violations de données et l’accès non autorisé.