Guide Complet du Masquage Dynamique de Données dans ScyllaDB

Introduction

À une époque où les violations de données coûtent des millions chaque année aux entreprises, sauvegarder les informations sensibles est non négociable. Le masquage dynamique des données (DDM) a émergé comme une technique essentielle pour protéger les données sensibles tout en maintenant leur utilité. Contrairement au masquage statique, qui modifie définitivement les données, le DDM obscurcit les champs sensibles en temps réel en fonction des rôles des utilisateurs, garantissant que seuls le personnel autorisé voit les données non masquées. Pour des bases de données à haute performance comme ScyllaDB, implémenter le DDM est un défi en raison de l’absence de support natif. Cependant, des solutions innovantes comme le masquage basé sur un proxy et des outils tiers tels que DataSunrise comblent efficacement cette lacune.

Cet article explore comment implémenter le masquage dynamique des données dans ScyllaDB en utilisant à la fois des solutions natives et des outils avancés. Nous couvrirons des exemples pratiques, y compris des fonctions CQL et les fonctionnalités de niveau entreprise de DataSunrise, pour vous aider à sécuriser les données sensibles sans compromettre les performances.

Qu’est-ce que le Masquage Dynamique de Données?

Le masquage dynamique des données (DDM) est une mesure de sécurité qui cache les données sensibles en temps réel lors de l’exécution des requêtes. Par exemple, un agent du service client pourrait ne voir que les quatre derniers chiffres d’un numéro de carte de crédit, tandis qu’un administrateur de base de données verrait la valeur complète. Cela minimise les risques d’exposition sans altérer les données sous-jacentes.

Dans ScyllaDB, une base de données NoSQL optimisée pour la vitesse et l’évolutivité, le DDM n’est pas supporté nativement. Les organisations doivent donc s’appuyer sur des outils externes ou une logique d’application personnalisée pour masquer les données de manière dynamique. Les cas d’utilisation courants incluent:

- Conformité: Respecter des réglementations comme le RGPD ou la HIPAA.

- Accès basé sur les rôles: Restreindre la visibilité des données en fonction des rôles des utilisateurs.

- Environnements de test: Partager des données de production masquées avec les développeurs.

Masquage Dynamique de Données Natif pour Scylla

Bien que ScyllaDB ne dispose pas de DDM intégré, un masquage limité peut être réalisé à travers des fonctions définies par l’utilisateur CQL (UDF). Ces fonctions permettent de définir une logique personnalisée pour obscurcir les données directement dans vos requêtes. Vous trouverez ci-dessous comment utiliser les UDF pour un masquage dynamique de base.

Exemple : Masquage des Adresses Email

Pour masquer les adresses email de manière dynamique, vous pouvez créer une UDF qui remplace une partie de l’email par des astérisques. Voici comment :

CREATE FUNCTION mask_email(email TEXT)

RETURNS NULL ON NULL INPUT

RETURNS TEXT

LANGUAGE lua AS $$

local user, domain = string.match(email, "([^@]+)@(.+)")

return string.sub(user, 1, 1) .. "***@" .. domain

$$;Une fois la fonction créée, vous pouvez l’utiliser dans vos requêtes :

SELECT mask_email(email) FROM users WHERE id = 101;| Email d’origine | Sortie masquée |

|---|---|

| john.doe@example.com | j***@example.com |

Limites des UDFs Natives

Bien que les UDF fournissent un moyen simple de mettre en œuvre un masquage de base, elles ont des limitations :

- Politiques basées sur les rôles : Les UDFs ne peuvent pas appliquer automatiquement le masquage basé sur les rôles.

- Surcharge de performance : Une logique de masquage complexe peut impacter les performances des requêtes.

- Flexibilité limitée : Les UDFs ne sont pas idéales pour des scénarios de masquage avancés, tels que le masquage conditionnel basé sur les rôles des utilisateurs ou les adresses IP.

Pour des solutions plus robustes et évolutives, des outils tiers comme DataSunrise sont recommandés.

DataSunrise : Masquage Dynamique de Données Avancé

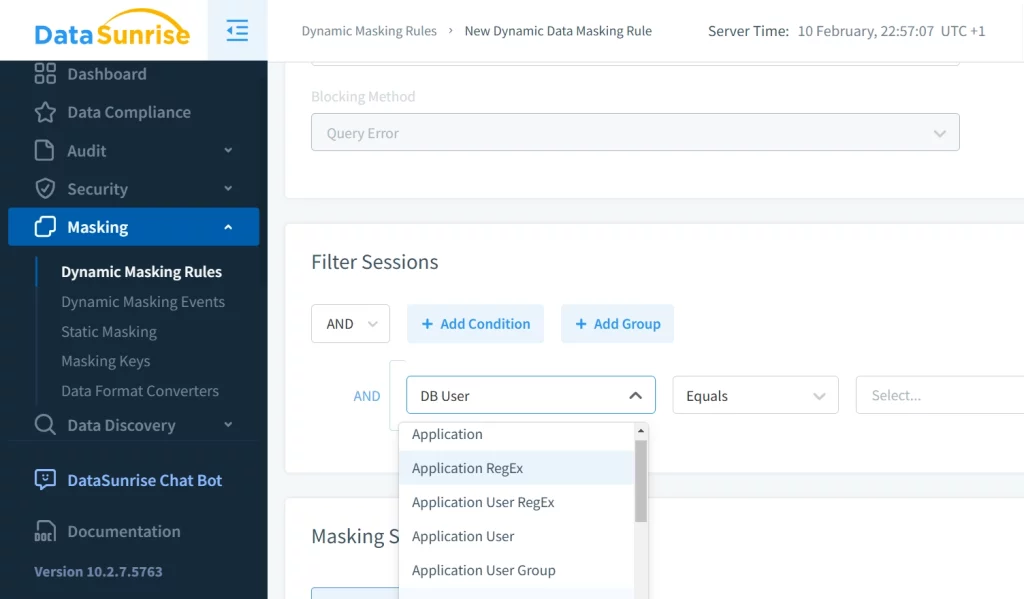

Pour les organisations nécessitant un masquage dynamique des données de niveau entreprise, des outils tiers comme DataSunrise offrent une solution complète. DataSunrise agit comme un proxy entre l’application et ScyllaDB, interceptant les requêtes et appliquant les règles de masquage en temps réel. L’une de ses fonctionnalités les plus remarquables est la capacité à masquer les données en fonction des rôles des utilisateurs, des plages IP ou des appareils, offrant ainsi un contrôle granulé de la visibilité des données.

Masquage Basé sur les Rôles

DataSunrise permet de définir des règles de masquage qui s’appliquent uniquement à des rôles d’utilisateurs spécifiques. Par exemple, vous pouvez configurer le système pour révéler les adresses email complètes aux administrateurs tout en les masquant pour les autres utilisateurs.

Exemple : Masquage des Numéros de Carte de Crédit

- Créer une Règle de Masquage :

- Champ Cible :

credit_card - Modèle de Masquage :

XXXX-XXXX-XXXX-####(révèle les quatre derniers chiffres) - Rôles Appliqués : Tous les utilisateurs sauf

finance_team

- Champ Cible :

- Exécution de la Requête :

- Une requête d’un utilisateur marketing renvoie

XXXX-XXXX-XXXX-1234. - L’équipe de finances reçoit la valeur complète

4111-1111-1111-1234.

- Une requête d’un utilisateur marketing renvoie

Cette fonctionnalité garantit que les données sensibles ne sont exposées qu’au personnel autorisé, réduisant ainsi considérablement le risque de violations de données.

Fonctionnalités Supplémentaires

Bien que le masquage basé sur les rôles soit une fonctionnalité remarquable, DataSunrise offre également :

- Masquage basé sur les Plages IP et les Appareils : Restreindre la visibilité des données en fonction de l’adresse IP ou du type d’appareil de l’utilisateur.

- Masquage au niveau des Tables/Espaces de Clés : Appliquer des règles de masquage à des tables ou des espaces de clés spécifiques, garantissant que seules les données pertinentes soient obscurcies.

- Blocage de Requêtes : Déconnecter les utilisateurs ou bloquer

les requêtes qui tentent de réaliser des opérations

UPDATEouDELETEnon autorisées.

Meilleures Pratiques pour le Masquage Dynamique de Données

- Identifier les Champs Sensibles : Auditer votre base de données pour classer les informations personnelles identifiables (PII), les données financières et les dossiers de santé.

- Accès au Moindre Privilège : Accorder un accès non masqué uniquement aux rôles qui en ont absolument besoin.

- Auditer les Règles de Masquage : Examiner régulièrement les règles pour s’assurer qu’elles sont conformes aux exigences réglementaires.

- Surveiller les Performances : Utiliser des outils comme ScyllaDB Monitoring pour suivre la latence introduite par le masquage.

- Combiner avec le Chiffrement : Le masquage n’est pas un substitut au chiffrement – utilisez les deux pour une sécurité en couches.

Conclusion

Le masquage dynamique des données est essentiel pour équilibrer utilité des données et sécurité dans ScyllaDB. Bien que les solutions natives comme les UDF offrent une obfuscation de base, des solutions tierces comme DataSunrise fournissent des fonctionnalités de niveau entreprise telles que les politiques basées sur les rôles et le masquage en temps réel sans sacrifier les performances. En suivant les meilleures pratiques et en utilisant les bons outils, les organisations peuvent protéger les données sensibles, se conformer aux réglementations et maintenir la confiance des utilisateurs dans leurs déploiements ScyllaDB.