Masquage dynamique des données pour IBM DB2

Le masquage dynamique des données pour IBM DB2 est devenu une mesure de sécurité essentielle à une époque où les violations de données coûtent en moyenne 4,45 millions de dollars aux organisations. Cette statistique importante du rapport 2023 d’IBM sur le coût d’une violation de données montre pourquoi la protection des informations sensibles est vitale. Le masquage dynamique des données est désormais une priorité clé pour les utilisateurs de DB2 dans le monde entier.

IBM DB2 est un système de gestion de base de données robuste. Il dispose de fonctionnalités intégrées puissantes pour le masquage dynamique des données. Ces fonctionnalités aident à protéger contre l’exposition des données. En mettant en œuvre ces fonctionnalités, les organisations peuvent réduire considérablement leur exposition au risque tout en maintenant une fonctionnalité complète de la base de données. Apprenez à mettre en œuvre le masquage dynamique des données dans IBM DB2 et découvrez des solutions supplémentaires pour une protection avancée des données.

Qu’est-ce que le masquage dynamique des données?

Le masquage dynamique des données (DDM) est une technique qui cache les données sensibles en temps réel en fonction du niveau d’accès de l’utilisateur. Contrairement aux méthodes traditionnelles de masquage des données, qui modifient les données au repos, le DDM garantit que les données sensibles sont obfusquées au moment de l’accès. Cela signifie que les utilisateurs avec des privilèges insuffisants voient des données masquées tandis que les utilisateurs autorisés peuvent voir les informations originales.

Par exemple, si une base de données contient des données clients avec des adresses électroniques et des numéros de carte de crédit, le DDM peut afficher des versions masquées de ces champs aux utilisateurs non privilégiés tout en permettant aux utilisateurs autorisés de voir les données réelles. Cela est particulièrement utile dans des domaines comme le développement, les tests et les rapports. Ici, l’accès aux données de production réelles est nécessaire, mais la confidentialité doit être préservée.

Capacités natives de masquage dynamique des données d’IBM DB2

IBM DB2 offre plusieurs fonctionnalités natives pour implémenter le masquage dynamique des données. Cela comprend l’utilisation de vues, de procédures stockées et de constructions de langage SQL. Bien qu’IBM DB2 n’ait pas de fonction dédiée au “masquage dynamique des données” comme certaines autres bases de données, sa flexibilité permet de créer des solutions de masquage personnalisées.

Utilisation des vues pour le masquage dynamique des données dans IBM DB2

Une méthode courante pour réaliser le masquage dynamique des données pour IBM DB2 consiste à utiliser des vues. En créant une vue qui masque des champs de données sensibles, vous pouvez vous assurer que seules les données masquées sont présentées aux utilisateurs qui n’ont pas les autorisations requises.

Exemple : création d’une vue pour les données masquées

Supposons que nous ayons une table appelée customer_data avec les colonnes suivantes : id, first_name, last_name, email et ip_address. Pour masquer dynamiquement les champs email et ip_address, vous pouvez créer une vue comme celle-ci :

CREATE VIEW masked_customer_data AS SELECT id, first_name, last_name, CASE WHEN CURRENT_USER = 'admin' THEN email ELSE 'xxx@xxx.com' END AS email, CASE WHEN CURRENT_USER = 'admin' THEN ip_address ELSE 'xxx.xxx.xxx.xxx' END AS ip_address FROM customer_data;

Dans cette vue :

- Les champs email et ip_address sont affichés dans leur forme originale uniquement pour les utilisateurs ayant le rôle admin.

- Pour tous les autres utilisateurs, ces champs sont remplacés par une valeur masquée (xxx@xxx.com pour l’email et xxx.xxx.xxx.xxx pour l’adresse IP).

La fonction CURRENT_USER est utilisée pour vérifier les privilèges de l’utilisateur connecté. Cette méthode permet le masquage des données en temps réel en fonction des rôles des utilisateurs ou d’autres critères.

Utilisation des procédures stockées pour le masquage dynamique des données

Une autre façon de mettre en œuvre le masquage dynamique des données pour IBM DB2 est d’utiliser des procédures stockées. Les procédures stockées peuvent offrir plus de flexibilité que les vues. Ceci est particulièrement vrai lorsque vous devez utiliser une logique complexe ou des conditions de masquage.

Exemple : masquage dynamique avec une procédure stockée

Supposons que vous souhaitiez masquer dynamiquement les adresses électroniques mais les conserver pour les clients VIP. Vous pouvez créer une procédure stockée comme celle-ci :

CREATE PROCEDURE mask_email_addresses()

BEGIN

DECLARE v_email VARCHAR(255);

DECLARE v_id INT;

DECLARE cursor_email CURSOR FOR

SELECT id, email FROM customer_data;

OPEN cursor_email;

FETCH NEXT FROM cursor_email INTO v_id, v_email;

WHILE (SQLSTATE = '00000') DO

IF (v_email NOT LIKE '%@vip.com') THEN

UPDATE customer_data

SET email = CONCAT('xxx@xxx.com')

WHERE id = v_id;

END IF;

FETCH NEXT FROM cursor_email INTO v_id, v_email;

END WHILE;

CLOSE cursor_email;

END;Dans cet exemple :

- La procédure itère sur la table customer_data.

- Elle vérifie l’adresse électronique pour le domaine @vip.com et la laisse inchangée pour les clients VIP.

- Pour tous les autres utilisateurs, l’adresse électronique est masquée avec une valeur générique (xxx@xxx.com).

La procédure stockée peut être lancée par un utilisateur ou configurée pour s’exécuter selon un calendrier. Cela permet de s’assurer que les données sensibles sont masquées lorsque cela est nécessaire.

Utilisation de l’interface Web IBM DB2 pour le masquage dynamique des données

IBM DB2 propose une interface basée sur le web que vous pouvez utiliser pour interagir avec la base de données et appliquer le masquage dynamique des données. Vous pouvez utiliser la console web IBM DB2 pour gérer votre instance DB2 et exécuter des requêtes SQL. Voici comment :

- Connectez-vous à la console web IBM DB2.

- Accédez à l’éditeur SQL ou à l’interface d’exécution de procédures.

- Exécutez les requêtes SQL ou les procédures stockées qui mettent en œuvre le masquage dynamique des données.

En utilisant cet outil, vous pouvez masquer les données sensibles sans avoir besoin de modifier le schéma de base de données original.

DataSunrise : une solution complète

Bien qu’IBM DB2 fournisse un ensemble robuste d’outils pour le masquage dynamique des données, des solutions tierces comme DataSunrise peuvent offrir des fonctionnalités plus avancées et simplifier le processus. DataSunrise est une suite de sécurité des bases de données puissante qui inclut le masquage dynamique des données, l’audit, le chiffrement et la surveillance en temps réel pour les bases de données comme IBM DB2.

Avantages de l’utilisation de DataSunrise

- Gestion centralisée: DataSunrise offre une plateforme unifiée pour gérer le masquage dynamique des données dans toutes vos bases de données, garantissant que des règles de masquage cohérentes sont appliquées.

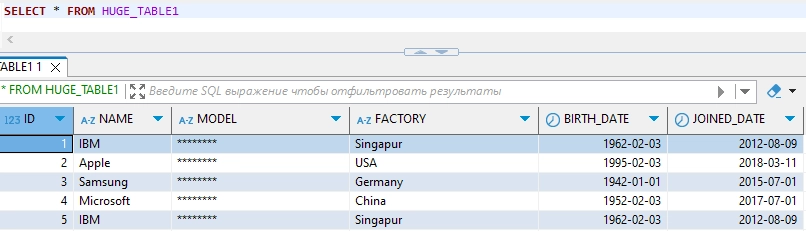

- Masquage en temps réel: Le masquage dynamique des données de DataSunrise garantit que les informations sensibles sont masquées en temps réel en fonction des niveaux d’accès des utilisateurs, empêchant ainsi l’accès non autorisé aux données sensibles.

- Audit et conformité: DataSunrise inclut des fonctionnalités d’audit intégrées qui vous aident à suivre et enregistrer les accès aux données, ce qui est crucial pour la conformité avec des réglementations comme le RGPD, HIPAA et PCI-DSS.

- Pas de modifications du schéma: DataSunrise peut masquer les données sans modifier le schéma de base de données sous-jacent, garantissant que les applications continuent de fonctionner comme prévu sans perturbation.

Comment utiliser DataSunrise pour le masquage dynamique des données

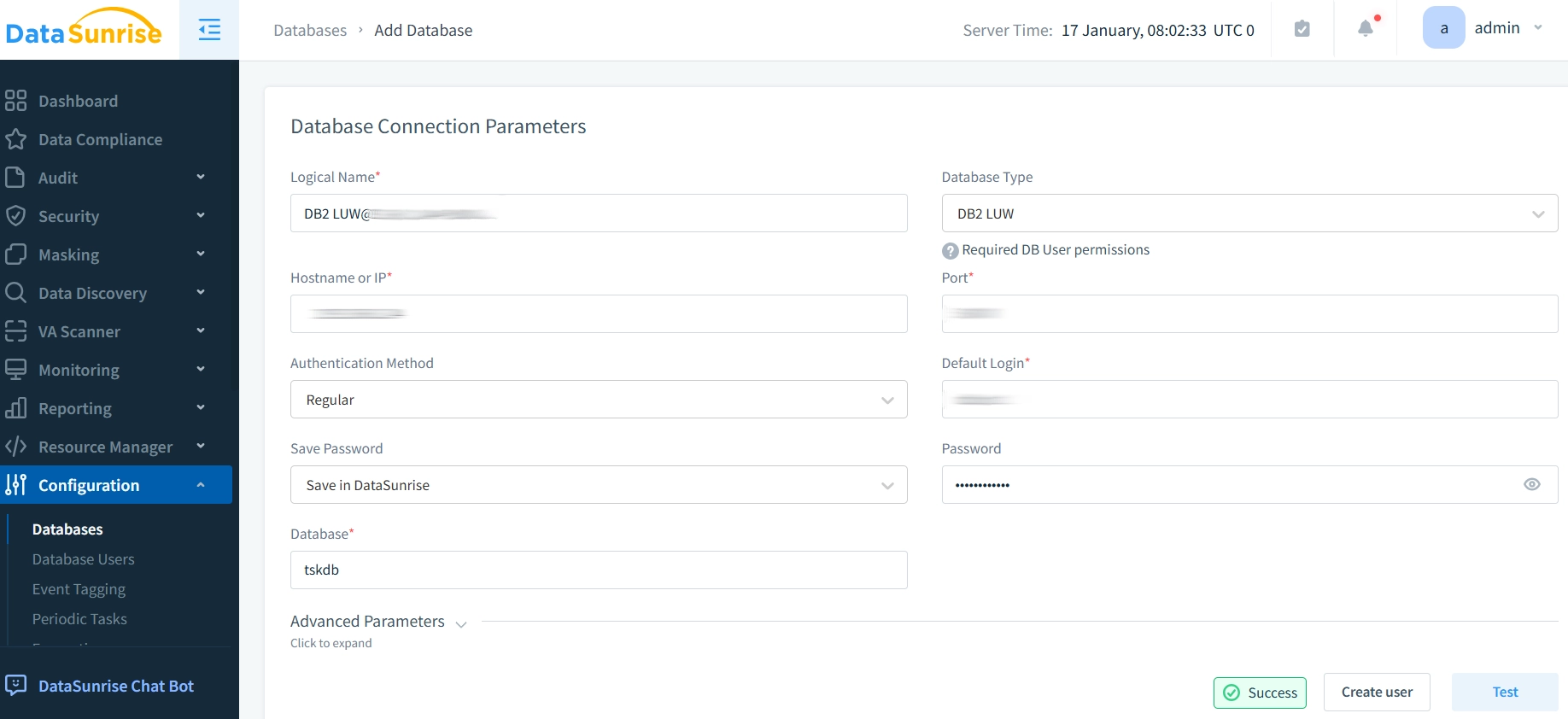

- Installer DataSunrise: Après avoir installé DataSunrise dans votre environnement, connectez-vous à l’interface web de DataSunrise.

- Connectez-vous à IBM DB2: Ajoutez votre instance de base de données IBM DB2 à l’interface DataSunrise en fournissant les détails de connexion nécessaires (nom d’hôte, nom de la base de données, nom d’utilisateur et mot de passe).

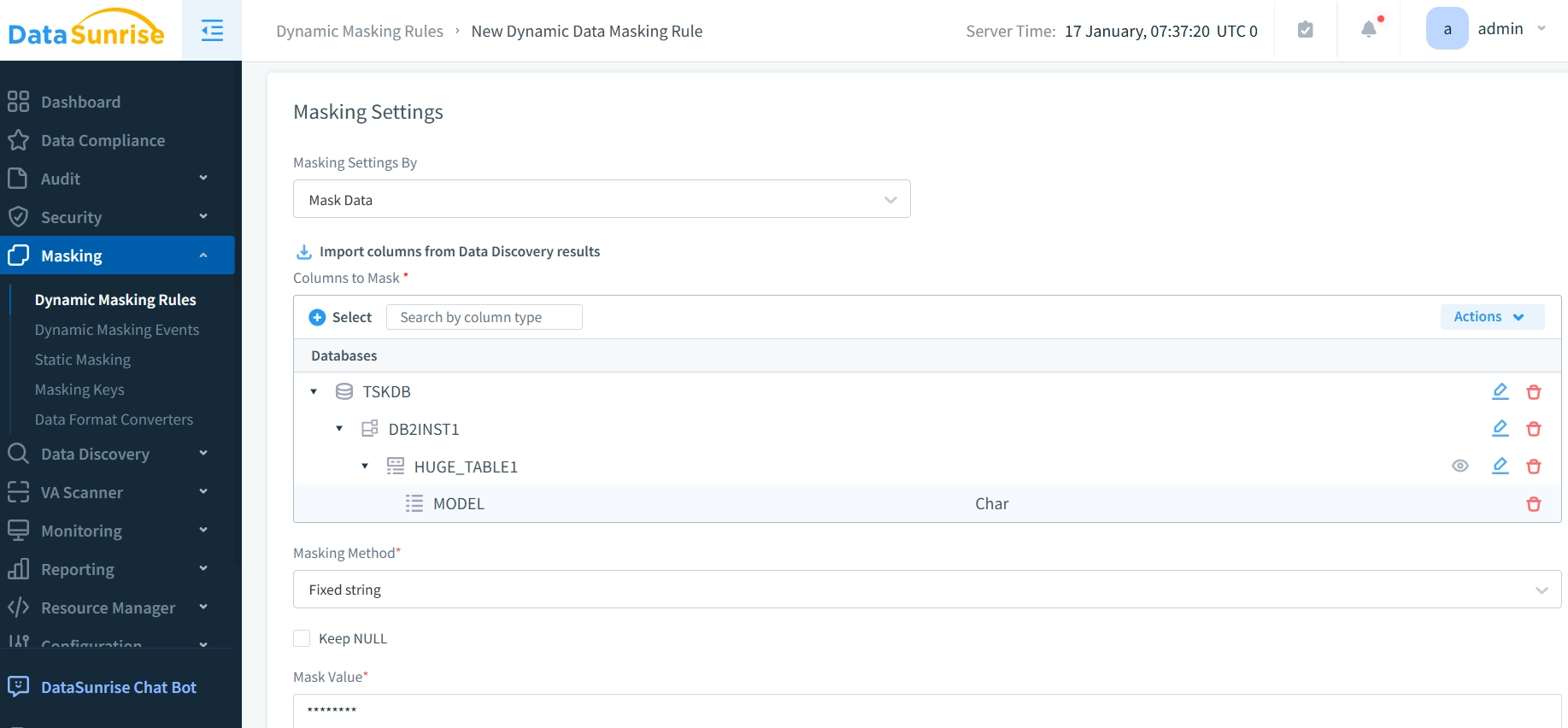

- Définir des politiques de masquage: Utilisez l’interface intuitive pour définir des politiques de masquage dynamique des données pour votre base de données IBM DB2. Vous pouvez spécifier les colonnes qui doivent être masquées et comment elles doivent l’être en fonction des rôles des utilisateurs ou d’autres critères.

- Surveiller et gérer: Une fois les règles de masquage en place, vous pouvez surveiller l’accès à la base de données en temps réel et assurer la conformité avec les réglementations sur la confidentialité.

En utilisant la puissante suite de sécurité de DataSunrise, vous pouvez atteindre un niveau de contrôle supérieur sur vos données sensibles, assurant à la fois sécurité et conformité sans perturber les opérations.

Meilleures pratiques pour le masquage dynamique des données

La mise en œuvre d’un masquage des données efficace nécessite une attention à plusieurs pratiques critiques :

- Examen et mise à jour réguliers des règles La base d’un masquage des données efficace commence par une évaluation systématique des règles de masquage. Les équipes de sécurité doivent examiner et mettre à jour périodiquement ces règles pour répondre aux nouvelles menaces et exigences de conformité changeantes. Cela garantit que votre stratégie de masquage reste robuste et à jour avec les besoins de sécurité évolutifs.

- Implémentation du contrôle d’accès basé sur les rôles Le contrôle d’accès basé sur les rôles sert de pilier de la sécurité des données, déterminant précisément qui peut voir les données sensibles sous leur forme non masquée. Ce contrôle granulaire permet aux organisations de maintenir des politiques d’accès aux données strictes tout en assurant l’efficacité opérationnelle.

- Surveillance et analyse continues La surveillance proactive des modèles d’accès aux données masquées permet d’identifier rapidement les potentielles failles de sécurité et les comportements inhabituels. Les organisations doivent établir des protocoles de surveillance réguliers et configurer des alertes pour les activités suspectes qui pourraient indiquer des tentatives de violation de sécurité.

- Documentation complète Maintenir une documentation détaillée de toutes les configurations de masquage garantit la cohérence entre les environnements de bases de données et simplifie les efforts de dépannage. Cette documentation doit inclure les changements de configuration, les politiques d’accès et les résultats de tests réguliers.

- Intégration des solutions tierces Bien que les capacités natives d’IBM DB2 offrent une protection solide, des solutions spécialisées comme DataSunrise améliorent considérablement cette fondation. DataSunrise offre une gestion centralisée, des algorithmes de masquage avancés et des capacités d’intégration fluides qui complètent les fonctionnalités intégrées de DB2.

Conclusion

Le masquage dynamique des données dans IBM DB2 fournit une protection essentielle pour les informations sensibles grâce à des fonctionnalités intégrées et des outils spécialisés. Les fonctionnalités natives offrent de solides capacités. Cependant, des solutions tierces comme DataSunrise peuvent améliorer votre sécurité. Elles proposent des algorithmes de masquage avancés, un audit exhaustif et des fonctionnalités de surveillance en temps réel. Visitez le site web de DataSunrise dès aujourd’hui pour planifier une démonstration en ligne et découvrir comment notre suite de sécurité avancée peut renforcer votre stratégie de protection des données IBM DB2 tout en maintenant des performances optimales de la base de données.