Pratiques Essentielles de Sécurité des Applications pour Protéger Votre Logiciel et Vos Données

Introduction

Dans le monde numérique d’aujourd’hui, les applications logicielles sont le cœur de nombreuses entreprises. Des applications web aux applications mobiles, le logiciel aide les organisations à fonctionner plus efficacement et à atteindre plus de clients. Cependant, avec la dépendance accrue aux logiciels, le risque augmente également. La sécurité des applications protège le code logiciel et les données contre les menaces cybernétiques. Elle est importante pour les organisations qui créent ou utilisent des logiciels.

Pourquoi la Sécurité des Applications est-elle Importante ?

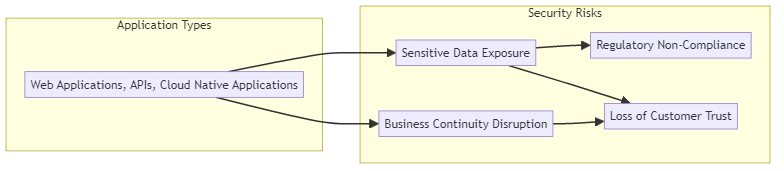

La sécurité des applications est importante pour plusieurs raisons clés :

- Protection des données sensibles : Les applications gèrent souvent des données sensibles telles que les informations des clients, les dossiers financiers et la propriété intellectuelle. Une violation de la sécurité pourrait exposer ces données, entraînant le vol d’identité, des pertes financières et des dommages à la réputation.

- Maintien de la continuité des affaires : Si une équipe doit réparer une application piratée, elle pourrait devoir la fermer temporairement. Ce temps d’arrêt peut perturber les opérations commerciales et entraîner des pertes de revenus.

- Conformité avec les réglementations : Plusieurs industries ont des règles pour protéger les données, comme le RGPD dans l’UE et le HIPAA dans les soins de santé. Ne pas sécuriser les applications peut entraîner une non-conformité et des amendes lourdes.

- Préservation de la confiance des clients : Les violations de données peuvent gravement endommager la confiance des clients. Si les clients ne sentent pas que leurs données sont en sécurité avec une entreprise, ils peuvent aller voir ailleurs.

Types d’Applications qui Nécessitent une Sécurité

Sécurité des Applications Web

Les applications web sont des logiciels qui s’exécutent sur un serveur web et sont accessibles via Internet. Elles sont exposées à une gamme de vulnérabilités en acceptant des connexions de clients via des réseaux non sécurisés. Les applications web importantes pour les affaires et contenant des données clients sont une priorité absolue pour les programmes de cybersécurité.

L’OWASP a une liste des vulnérabilités courantes des applications web appelée le Top 10 OWASP. Cela inclut les attaques par injection, les authentifications brisées, et l’exposition des données sensibles.

Les organisations peuvent protéger les applications web en utilisant des outils comme les pare-feu d’applications web (WAF) pour arrêter les attaques au niveau applicatif.

La sécurité des sites Web est un aspect crucial de la sécurité globale des applications. Les vulnérabilités dans les applications web peuvent conduire à des violations de données, des vols d’identité, et d’autres conséquences graves. Pour assurer une sécurité web robuste, les développeurs doivent mettre en œuvre des pratiques de codage sécurisé, mettre à jour régulièrement les logiciels et les cadres, et effectuer des tests approfondis.

La validation des entrées, les mécanismes d’authentification et d’autorisation appropriés, et le cryptage des données sensibles sont des composants essentiels de la sécurité des sites Web.

De plus, la mise en œuvre des en-têtes de sécurité, tels que HTTP Strict Transport Security (HSTS) et Content Security Policy (CSP), peut aider à atténuer les attaques web courantes comme le cross-site scripting (XSS) et le clickjacking. Les audits de sécurité réguliers et les tests de pénétration peuvent identifier les vulnérabilités potentielles avant qu’elles ne soient exploitées par des attaquants.

En priorisant la sécurité des sites Web tout au long du cycle de développement et en restant informé des dernières menaces et meilleures pratiques de la sécurité web, les organisations peuvent protéger leurs applications web et les données sensibles qu’elles gèrent.

Sécurité des API

Les interfaces de programmation d’applications (API) permettent à différents systèmes logiciels de communiquer entre eux. Elles sont la base des architectures modernes de microservices et permettent le partage de données et de fonctionnalités à travers les organisations.

Cependant, les API peuvent également être un point faible en matière de sécurité. Les vulnérabilités des API peuvent exposer des données sensibles et perturber des opérations commerciales critiques. Les faiblesses courantes de la sécurité des API incluent une authentification faible, une exposition excessive de données et un manque de limitation de taux.

Des outils spécialisés existent pour identifier les vulnérabilités dans les API et les sécuriser dans des environnements de production.

Sécurité des Applications Cloud Natives

Les développeurs construisent des applications cloud natives en utilisant des technologies telles que les conteneurs et les plateformes sans serveur. Sécuriser ces applications est complexe à cause de leur nature distribuée et de la nature éphémère de leurs composants.

Dans les environnements cloud natives, les développeurs définissent souvent l’infrastructure comme du code. Cela signifie que les développeurs sont responsables de la création de configurations sécurisées, en plus du code d’application sécurisé. Le scan automatisé de tous les artefacts, surtout les images de conteneurs, est crucial à toutes les étapes du développement.

Les outils de sécurité pour les applications cloud peuvent surveiller les conteneurs et les fonctions sans serveur, identifier les problèmes de sécurité et fournir un retour d’information rapide aux développeurs.

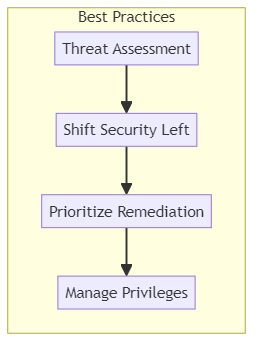

Meilleures Pratiques de Sécurité des Applications

Réaliser une Évaluation des Menaces

Comprendre les menaces auxquelles vos applications sont confrontées est la première étape d’une sécurité des applications efficace. Réfléchissez à la manière dont les attaquants pourraient pirater vos applications, aux mesures de sécurité que vous avez déjà en place et aux domaines où vous pourriez avoir besoin de plus de protection.

Vérifiez si les pirates peuvent facilement pirater votre site Web avec une injection SQL s’il contient des informations importantes sur les clients. Si vos mesures de sécurité ne sont pas suffisantes, envisagez d’ajouter une validation des entrées ou d’utiliser un pare-feu d’application web pour améliorer la protection.

Déplacer la Sécurité à Gauche

Dans le passé, les développeurs laissaient souvent les tests de sécurité jusqu’à la fin du processus de développement. Cependant, avec le rythme croissant du développement logiciel, ce n’est plus faisable. Intégrez les tests de sécurité au cycle de développement dès le départ – les développeurs appellent ce processus “déplacer la sécurité à gauche”.

Pour y parvenir, les équipes de sécurité doivent travailler en étroite collaboration avec les équipes de développement. Elles doivent comprendre les outils et les processus que les développeurs utilisent pour intégrer la sécurité de manière transparente. Utilisez des outils de test de sécurité automatisés dans le pipeline CI/CD pour aider les développeurs à trouver et à résoudre rapidement les problèmes.

Par exemple, les développeurs peuvent analyser le code statique chaque fois qu’ils commettent du code pour recevoir un retour d’information immédiat sur les vulnérabilités de sécurité potentielles.

Prioriser les Efforts de Remédiation

Avec le nombre croissant de vulnérabilités, il n’est pas toujours possible pour les développeurs de traiter chaque problème individuel. La priorisation est essentielle pour garantir que nous corrigeons d’abord les vulnérabilités les plus critiques.

Une priorisation efficace consiste à évaluer la gravité de chaque vulnérabilité, souvent en utilisant le Système de notation des vulnérabilités communes (CVSS). Considérez l’importance opérationnelle de l’application affectée.

Un problème significatif sur un site Web pour les clients est plus crucial qu’un problème mineur dans un outil interne.

Gérer les Privilèges

Le principe du moindre privilège est un pilier de la sécurité des applications. Il stipule que les utilisateurs et les systèmes ne devraient avoir que le niveau minimum d’accès nécessaire pour effectuer leurs fonctions.

Limiter les privilèges est important pour deux raisons. Premièrement, si un attaquant compromet un compte à faible privilège, il aura une capacité limitée à causer des dommages. Deuxièmement, il réduit l’impact potentiel des menaces internes.

Par exemple, une application de base de données devrait fonctionner avec les privilèges minimum requis pour fonctionner, plutôt qu’en tant que super-utilisateur. Si l’attaquant compromet l’application, ils auront une capacité limitée à interagir avec la base de données de cette manière.

Résumé et Conclusion

La sécurité des applications est une considération critique dans le paysage numérique d’aujourd’hui. Si vous créez des sites Web, des API ou des applications cloud, il est important de prioriser la sécurisation de votre code et de vos données.

La sécurité des applications efficace comprend la compréhension des menaces auxquelles vous êtes confronté, l’intégration de la sécurité dans le processus de développement, la priorisation des efforts de remédiation et la gestion des privilèges. Suivre les meilleures pratiques aide les organisations à réduire le risque de violations de données. Cela les aide également à maintenir des opérations commerciales fluides.

De plus, cela les aide à se conformer aux réglementations. Enfin, cela aide à gagner la confiance de leurs clients.

Chez DataSunrise, nous offrons des outils conviviaux et flexibles pour la sécurité des bases de données, la découverte des données (y compris OCR) et la conformité. Nos solutions peuvent vous aider à sécuriser vos applications et à protéger vos données sensibles. Contactez notre équipe aujourd’hui pour une démo en ligne et voyez comment nous pouvons vous aider à renforcer votre posture de sécurité des applications.

Quelques points clés à retenir :

- La sécurité des applications protège le code logiciel et les données contre les menaces cybernétiques

- Les types d’applications courants qui nécessitent une sécurité incluent les applications web, les API et les applications cloud natives

- Les développeurs devraient intégrer la sécurité dans le processus de développement dès le départ.

- La priorisation des efforts de remédiation est essentielle pour traiter d’abord les vulnérabilités les plus critiques

- La limitation des privilèges est un principe important de la sécurité des applications

La sécurité des applications est un domaine complexe et en constante évolution. Pour protéger les applications et les données, les organisations doivent rester à jour sur les menaces, utiliser les bons outils et suivre les meilleures pratiques.