Menaces Persistantes Avancées : Comment les Détecter et s’en Protéger

Une menace persistante avancée (APT) est un type de cyberattaque où des intrus obtiennent un accès non autorisé à un système ou un réseau et restent détectés pendant une longue période. Contrairement aux cyberattaques typiques qui sont de courte durée, les APT sont sophistiquées, furtives et continues, les attaquants poursuivant persistamment leurs objectifs. Le but est généralement de surveiller l’activité et de voler des données sensibles plutôt que de causer des dommages directs au réseau.

Vous pouvez trouver le Rapport Mandiant de 2023 intéressant car il décrit le soi-disant “dwell-time” pour les cyberattaques investiguées. Comme vous pouvez le voir sur le graphique de distribution mondiale du temps de présence, plus le temps de présence est long, moins il y a d’enquêtes. La plupart des attaques typiques ne sont pas des APT.

Les APT ciblent souvent des organisations avec des informations de grande valeur, telles que la défense nationale, les industries manufacturières, financières et les infrastructures critiques. Les auteurs peuvent être des États-nations ou des groupes sponsorisés par des États avec des ressources et des compétences importantes pour mener une telle attaque.

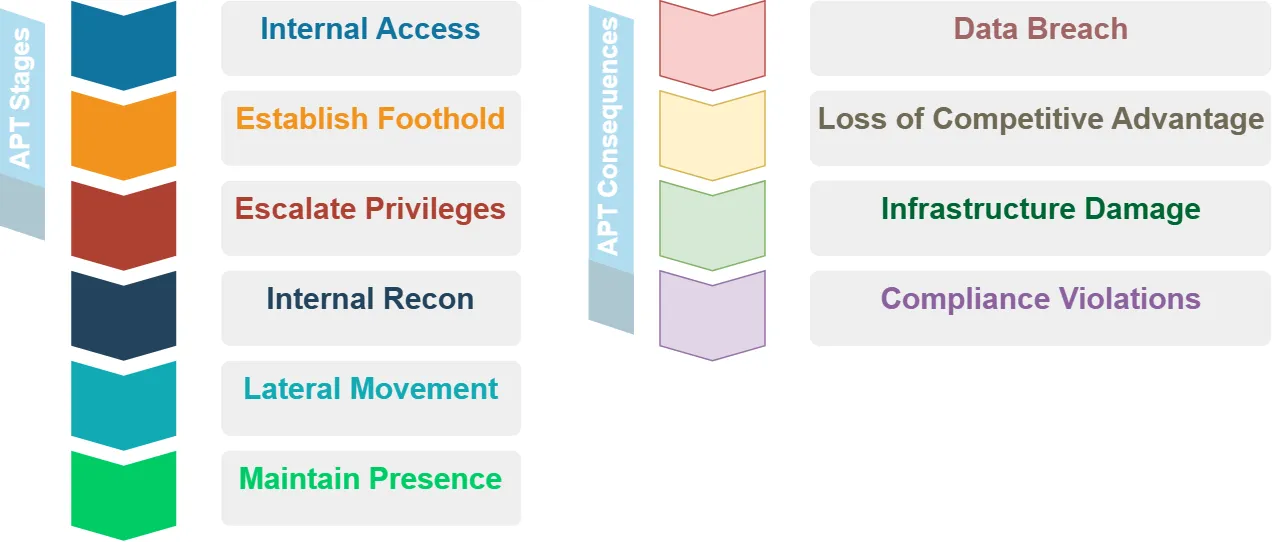

Les Étapes d’une Attaque APT

Les attaques APT suivent généralement cette séquence d’étapes :

- Accès Initial : L’attaquant obtient un point d’entrée dans le réseau, souvent par un malware ciblé, l’exploitation d’une vulnérabilité zéro-day, ou des identifiants d’utilisateur volés via du phishing.

- Établir une Tête de Pont : Après avoir obtenu l’accès, l’attaquant établit une tête de pont dans l’environnement pour maintenir la persistance. Il peut installer une porte dérobée ou utiliser des identifiants légitimes pour créer un point d’accès fiable.

- Élévation de Privilèges : L’attaquant tente ensuite d’élever ses privilèges pour obtenir des autorisations de niveau supérieur. Les techniques peuvent inclure le craquage de mots de passe, l’exploitation des vulnérabilités système ou le pivotement vers des systèmes plus sensibles.

- Reconnaissance Interne : L’attaquant explore l’environnement de la victime, en répertoriant les utilisateurs, en identifiant les serveurs clés et en localisant les données de valeur. Le but est de cartographier le réseau interne et de comprendre l’organisation.

- Mouvement Latéral : À l’aide des informations recueillies, l’attaquant se déplace latéralement vers d’autres systèmes au sein du réseau, à la recherche de cibles de plus grande valeur. Les techniques incluent l’exploitation des vulnérabilités logicielles, l’utilisation d’identifiants volés, ou le déploiement de plus de malware.

- Maintenir la Présence : L’attaquant s’assure de maintenir le contrôle sur l’environnement, même si leur point d’accès initial est découvert et fermé. Ils utilisent des points d’accès redondants, créent des comptes utilisateur factices et déploient des rootkits pour masquer leur activité.

- Accomplir la Mission : L’attaquant réalise son objectif, tel que l’exfiltration, la destruction ou la manipulation des données. Il peut siphonner lentement les données pour éviter la détection.

Conséquences d’une Attaque APT

Les conséquences d’une attaque de menace persistante avancée réussie peuvent être graves :

- Violation de Données : Des données sensibles telles que les informations personnellement identifiables (PII) des clients, les dossiers financiers, la propriété intellectuelle, et les informations de sécurité nationale peuvent être volées. Cela peut entraîner des vols d’identité, des dommages à la réputation, des pertes financières et des amendes réglementaires.

- Perte d’Avantage Concurrentiel : Les secrets commerciaux volés et les plans d’affaires peuvent compromettre l’avantage concurrentiel et la position sur le marché d’une organisation.

- Endommagement de l’Infrastructure : Dans certains cas, les attaquants cherchent à manipuler les systèmes de contrôle industriels pour perturber ou détruire des infrastructures critiques.

- Violations de Conformité : La perte de données sensibles peut mettre les organisations hors conformité avec des réglementations telles que HIPAA, PCI-DSS et GDPR, entraînant des pénalités.

Réduire le Risque des Attaques APT

Les organisations peuvent prendre ces mesures pour réduire le risque d’attaques APT :

- Principe du Moindre Privilège : Mettre en œuvre un accès à moindre privilège, en veillant à ce que les utilisateurs aient uniquement les autorisations essentielles à leur travail. Cela limite les dommages qu’un attaquant peut faire avec un seul compte compromis.

- Segmentation du Réseau : Diviser le réseau en segments ou sous-réseaux plus petits et isolés. Cela contient l’impact d’une violation et rend le mouvement latéral plus difficile.

- Pare-Feux et Surveillance du Réseau : Déployer des pare-feux pour filtrer le trafic malveillant et utiliser des systèmes de détection/prévention d’intrusion pour surveiller l’activité du réseau à la recherche d’anomalies. Un pare-feu pour base de données est particulièrement important pour protéger les données sensibles.

- Gestion des Données Sensibles : Identifier, classer et chiffrer les données sensibles au repos et en transit. Utiliser des outils de découverte de données pour localiser les données sensibles dans tout l’environnement. Minimiser la quantité de données sensibles stockées.

- Gestion des Correctifs : Maintenir tous les systèmes et logiciels à jour avec les derniers correctifs de sécurité pour réduire le risque d’exploitation. Supprimer les systèmes en fin de vie qui ne reçoivent plus de mises à jour.

- Formation des Employés : Former les employés aux meilleures pratiques en matière de cybersécurité, en particulier comment identifier les tentatives de phishing. Organiser des formations périodiques et des tests de phishing simulés.

Signes d’une Attaque APT

Détecter une APT peut être difficile en raison de leur nature furtive. Cependant, il existe certains signes à surveiller :

- Exfiltration de Données de Grand Volume : Les APT impliquent souvent le transfert de grandes quantités de données hors du réseau. Surveillez les grands transferts de fichiers, en particulier vers des destinations inconnues.

- Augmentation du Volume de Lecture de la Base de Données : Des pics soudains dans le volume de lectures de bases de données peuvent indiquer qu’un attaquant accède et se prépare à exfiltrer des données sensibles.

- Détection de Malware : Bien que les APT utilisent des techniques pour éviter la détection, leurs logiciels malveillants peuvent parfois déclencher des alertes des systèmes de détection et d’antivirus. Enquêtez rapidement sur ces alertes.

- Activité de Connexion Inhabituelle : Recherchez des connexions depuis des emplacements ou adresses IP inhabituels, à des heures anormales, ou à partir de comptes utilisateur désactivés. L’utilisation d’identifiants compromis est courante dans les APT.

- Emails de Phishing : Examinez les en-têtes des e-mails, les adresses des expéditeurs et les liens dans les e-mails soupçonnés de phishing. Le phishing est une méthode courante d’accès initial dans les APT.

Conclusion

Les attaques de Menace Persistante Avancée représentent un risque important pour les organisations en raison de leur nature sophistiquée, à long terme et furtive. En comprenant les étapes d’une attaque APT, en mettant en œuvre des meilleures pratiques de sécurité et en surveillant les signes de compromission, les organisations peuvent mieux se protéger contre cette menace. Une stratégie de défense en profondeur avec des contrôles de sécurité en couches est essentielle.

La sécurité efficace des bases de données est fondamentale pour se protéger contre les violations de données dues aux APT. DataSunrise fournit des outils conviviaux et flexibles pour la sécurité des bases de données, la découverte de données sensibles (y compris l’OCR), la surveillance des activités de bases de données et la conformité. Contactez notre équipe pour une démo en ligne pour en savoir plus.